-

09/04/2020

-

115

-

1.152 bài viết

Khi XWorm V6 trở lại: Mối đe dọa RAT “tái sinh” khuấy đảo an ninh mạng toàn cầu

Các chuyên gia nghiên cứu an ninh mạng ghi nhận những đợt triển khai đầu tiên của XWorm V6.0, đánh dấu sự trở lại bất ngờ của một trong những họ mã độc điều khiển từ xa (RAT - Remote Access Trojan) nguy hiểm nhất từng xuất hiện trên Internet.

XWorm vốn là một bộ công cụ tấn công đa năng từng bị triệt hạ vào cuối năm 2023, nổi tiếng vì khả năng tùy biến mạnh và dễ tích hợp vào các chiến dịch tấn công. Phiên bản mới V6.0, theo các nhà nghiên cứu, được tái thiết kế để vượt qua các phần mềm diệt virus hiện nay và tăng cường khả năng ẩn mình lâu dài trong hệ thống nạn nhân.

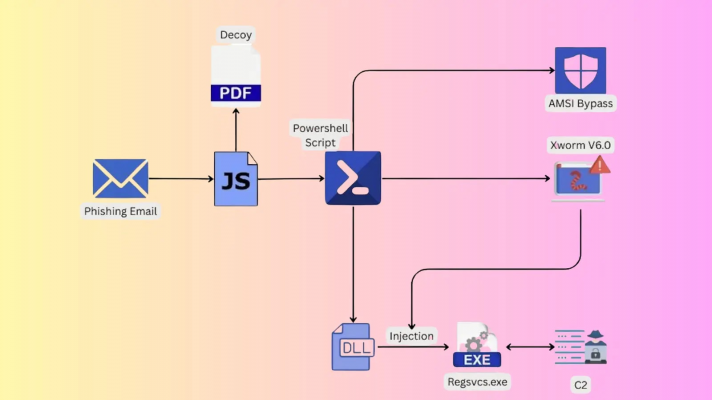

Công cụ này hiện đang được phát tán thông qua các chiến dịch phishing (lừa đảo qua email), trong đó một tập tin JavaScript độc hại được ngụy trang tinh vi sẽ tự động kích hoạt các đoạn mã PowerShell, tải xuống tệp DLL cấy ghép vào tiến trình Windows hợp pháp.

Theo báo cáo của các nhóm nghiên cứu, XWorm V6 giữ nguyên cấu trúc lõi của các phiên bản trước, nhưng tinh chỉnh sâu ở phần injector (bộ phận chịu trách nhiệm “tiêm” mã độc vào tiến trình hợp pháp của Windows).

Cụ thể, mã độc lợi dụng RegSvcs.exe, một chương trình có sẵn trong hệ thống, để chạy các đoạn mã của XWorm dưới danh nghĩa tiến trình tin cậy. Sau khi PowerShell tải và kích hoạt injector, công cụ này sẽ:

Một trong những yếu tố khiến XWorm đáng sợ chính là kiến trúc module (plugin), cho phép kẻ tấn công tùy chỉnh chức năng theo mục tiêu mà không cần cài lại toàn bộ mã độc. Mỗi máy nạn nhân sẽ được định danh duy nhất dựa trên thông tin phần cứng, tên người dùng và hệ điều hành, giúp kẻ tấn công quản lý hàng nghìn thiết bị dễ dàng. Các module có thể được tải về “theo yêu cầu” và lưu trữ ngay trong Windows Registry thay vì trên ổ đĩa, giúp né tránh hoàn toàn các công cụ giám sát file.

Kho module của XWorm được ước tính có hơn 35 plugin, bao gồm:

Điểm khiến XWorm V6 thực sự nguy hiểm nằm ở chiến lược duy trì sự tồn tại (persistence), đảm bảo rằng dù người dùng gỡ bỏ, cài lại, hay thậm chí khôi phục máy về cài đặt gốc, mã độc vẫn quay trở lại.

Mã độc có thể:

Vì XWorm có mã nguồn rò rỉ từ trước, các bản sửa đổi và bản sao chép đang lan nhanh trong các diễn đàn ngầm, khiến phạm vi ảnh hưởng trải dài từ cá nhân đến doanh nghiệp và cơ quan nhà nước.

Đối với người dùng, hậu quả có thể bao gồm:

1. Đối với cá nhân:

XWorm vốn là một bộ công cụ tấn công đa năng từng bị triệt hạ vào cuối năm 2023, nổi tiếng vì khả năng tùy biến mạnh và dễ tích hợp vào các chiến dịch tấn công. Phiên bản mới V6.0, theo các nhà nghiên cứu, được tái thiết kế để vượt qua các phần mềm diệt virus hiện nay và tăng cường khả năng ẩn mình lâu dài trong hệ thống nạn nhân.

Công cụ này hiện đang được phát tán thông qua các chiến dịch phishing (lừa đảo qua email), trong đó một tập tin JavaScript độc hại được ngụy trang tinh vi sẽ tự động kích hoạt các đoạn mã PowerShell, tải xuống tệp DLL cấy ghép vào tiến trình Windows hợp pháp.

Theo báo cáo của các nhóm nghiên cứu, XWorm V6 giữ nguyên cấu trúc lõi của các phiên bản trước, nhưng tinh chỉnh sâu ở phần injector (bộ phận chịu trách nhiệm “tiêm” mã độc vào tiến trình hợp pháp của Windows).

Cụ thể, mã độc lợi dụng RegSvcs.exe, một chương trình có sẵn trong hệ thống, để chạy các đoạn mã của XWorm dưới danh nghĩa tiến trình tin cậy. Sau khi PowerShell tải và kích hoạt injector, công cụ này sẽ:

- Cấp phát bộ nhớ trong tiến trình hợp pháp.

- Ghi đè phần mã độc đã được mã hóa vào đó.

- Giải mã bằng khóa AES sinh ngẫu nhiên.

- Kích hoạt một luồng (thread) mới, khiến mã độc chạy ngầm mà không bị nghi ngờ.

Một trong những yếu tố khiến XWorm đáng sợ chính là kiến trúc module (plugin), cho phép kẻ tấn công tùy chỉnh chức năng theo mục tiêu mà không cần cài lại toàn bộ mã độc. Mỗi máy nạn nhân sẽ được định danh duy nhất dựa trên thông tin phần cứng, tên người dùng và hệ điều hành, giúp kẻ tấn công quản lý hàng nghìn thiết bị dễ dàng. Các module có thể được tải về “theo yêu cầu” và lưu trữ ngay trong Windows Registry thay vì trên ổ đĩa, giúp né tránh hoàn toàn các công cụ giám sát file.

Kho module của XWorm được ước tính có hơn 35 plugin, bao gồm:

- Shell.dll: cho phép điều khiển dòng lệnh từ xa.

- FileManager.dll: truy cập, xóa, mã hóa hoặc giải mã toàn bộ hệ thống tệp.

- RemoteDesktop.dll: bật chia sẻ màn hình, mô phỏng chuột và bàn phím.

- Stealer modules: đánh cắp mật khẩu trình duyệt, tài khoản FTP, ứng dụng chat.

- Ransomware.dll: triển khai chiến dịch mã hóa dữ liệu, hiển thị ghi chú đòi tiền chuộc và thay hình nền.

Điểm khiến XWorm V6 thực sự nguy hiểm nằm ở chiến lược duy trì sự tồn tại (persistence), đảm bảo rằng dù người dùng gỡ bỏ, cài lại, hay thậm chí khôi phục máy về cài đặt gốc, mã độc vẫn quay trở lại.

Mã độc có thể:

- Cài đặt script chạy mỗi khi người dùng đăng nhập (logon script).

- Thêm khóa khởi động tự động vào Windows Registry.

- Sử dụng InstallUtil loop – một vòng kiểm tra liên tục để tự cài lại nếu bị xóa.

- Và đặc biệt, ghi tệp cấu hình vào khu vực khôi phục của Windows (C:\Recovery\OEM), giúp tự cài lại sau khi người dùng reset máy về trạng thái ban đầu.

Vì XWorm có mã nguồn rò rỉ từ trước, các bản sửa đổi và bản sao chép đang lan nhanh trong các diễn đàn ngầm, khiến phạm vi ảnh hưởng trải dài từ cá nhân đến doanh nghiệp và cơ quan nhà nước.

Đối với người dùng, hậu quả có thể bao gồm:

- Mất toàn bộ dữ liệu cá nhân, tài liệu, ảnh, tài khoản đăng nhập.

- Máy tính bị kiểm soát từ xa, sử dụng để tấn công các hệ thống khác.

- Bị tống tiền hoặc trở thành mắt xích trong mạng botnet.

1. Đối với cá nhân:

- Cảnh giác với email, file đính kèm và link lạ (đặc biệt là tệp JavaScript hoặc PowerShell).

- Cập nhật hệ điều hành, trình duyệt, phần mềm bảo mật thường xuyên.

- Sử dụng xác thực hai lớp (2FA) cho tài khoản quan trọng.

- Sao lưu dữ liệu định kỳ, tránh mất toàn bộ khi bị mã hóa.

- Kích hoạt hệ thống giám sát EDR/XDR để phát hiện hành vi tiêm mã vào tiến trình hợp pháp.

- Theo dõi ghi chép Registry, tiến trình con bất thường, kết nối C2 lạ.

- Huấn luyện nhân viên nhận biết các dấu hiệu tấn công phishing có yếu tố AI.

- Áp dụng mô hình Zero Trust và giới hạn quyền truy cập nội bộ.

WhiteHat

Chỉnh sửa lần cuối: