-

30/08/2016

-

319

-

448 bài viết

Cảnh báo lừa đảo phát tán mã độc chiếm quyền điều khiển trên Android tại Việt Nam

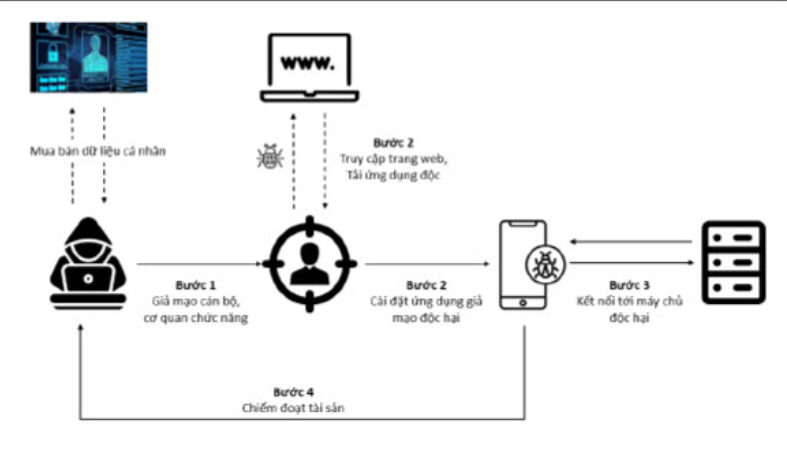

Gần đây, các chiến dịch phát tán mã độc và lừa đảo trên không gian mạng càng tăng cao, dưới các hình thức lừa đảo tinh vi kết hợp với kỹ thuật Social Engineering làm các nạn nhân dễ bị tin theo và thực hiện theo lời những kẻ lừa đảo nhằm chiếm đoạt tài khoản ngân hàng, tài chính.

Dropper-as-a-Service là nơi cung cấp dịch vụ cho các tin tặc không cần biết nhiều về kỹ năng để thực hiện việc đánh cắp thông tin đăng nhập hàng loạt với chi phí thấp nhất là 2 đô la cho 1.000 cài đặt phần mềm độc hại. Khách hàng trả tiền để phần mềm độc hại của họ được phân phối đến các mục tiêu qua droppers. DaaS thường sử dụng một mạng lưới các trang web / domain giả mạo để phân phối droppers vào hệ thống của mục tiêu, khi chạy, cài đặt và thực thi phần mềm độc hại của khách hàng. Hacker sẽ kiếm lợi nhuận bằng cách âm thầm theo dõi các thông tin tài khoản, ngân hàng, để thực hiện chuyển hết tiền với chỉ cần một lần tải xuống duy nhất.

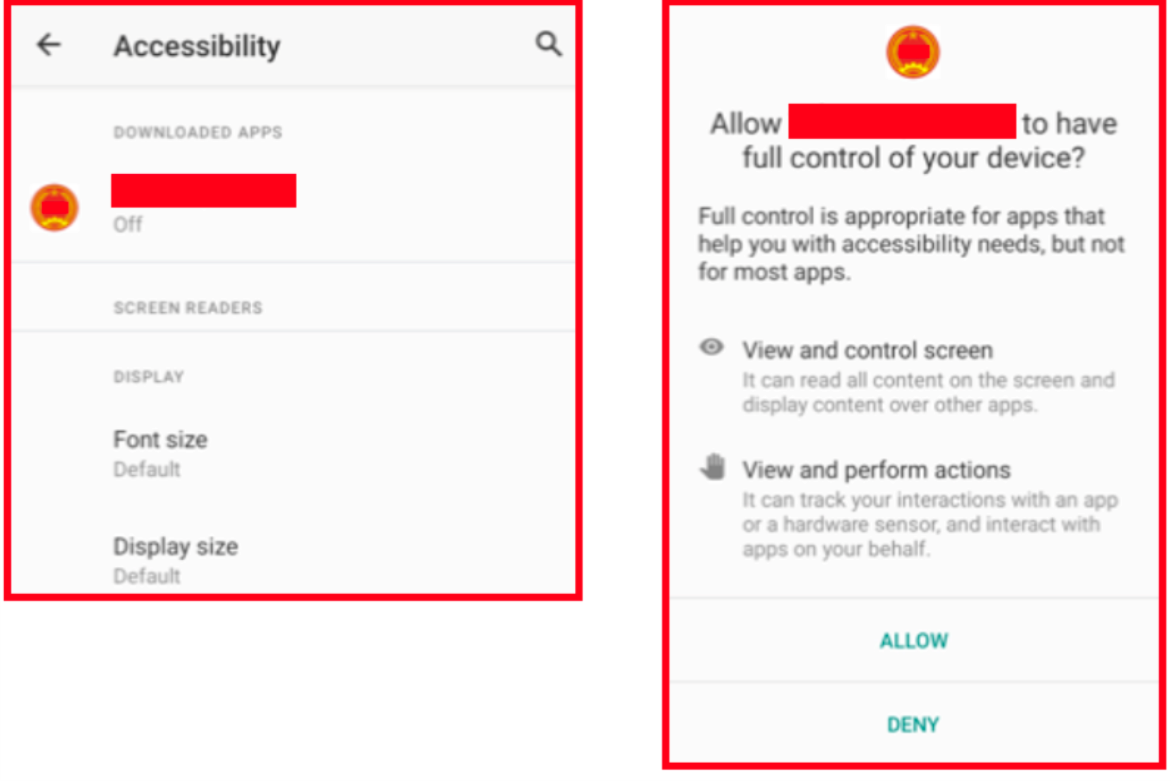

Google đã giới thiệu một tính năng bảo mật trong Android 13 được gọi là “Restricted Settings”. Tính năng này , ngăn chặn các ứng dụng đến từ bên ngoài Google Play truy cập vào trợ năng 'Accessibility' và ‘Notification Listener’., thường bị khai thác bởi các Trojan ngân hàng. Nếu phát hiện ứng dụng yêu cầu các quyền này, Restricted Settings sẽ lập tức cảnh báo, ngăn chặn khiến người dùng không thể cấp các quyền này cho ứng dụng

Nguồn Viettel blog

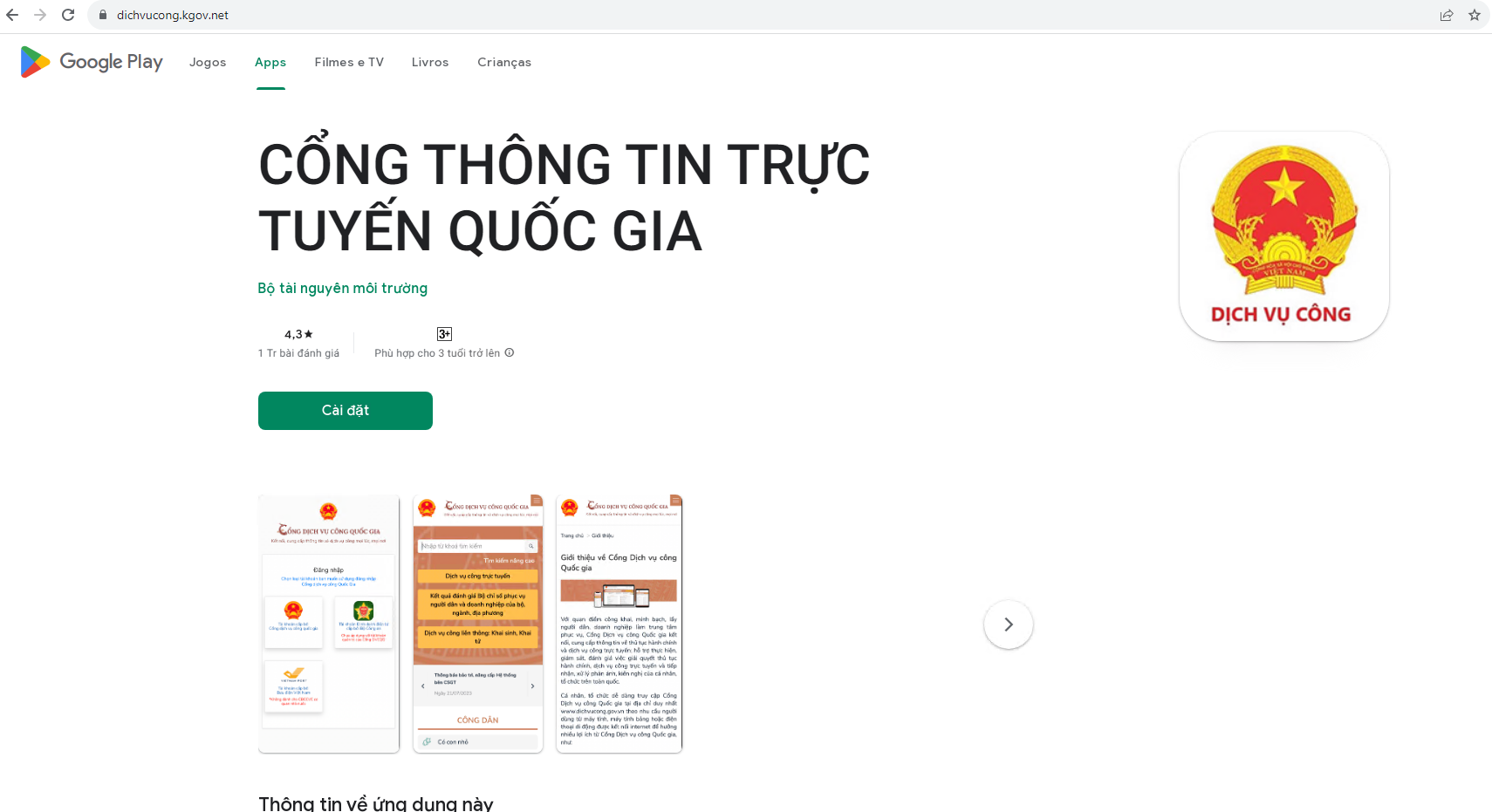

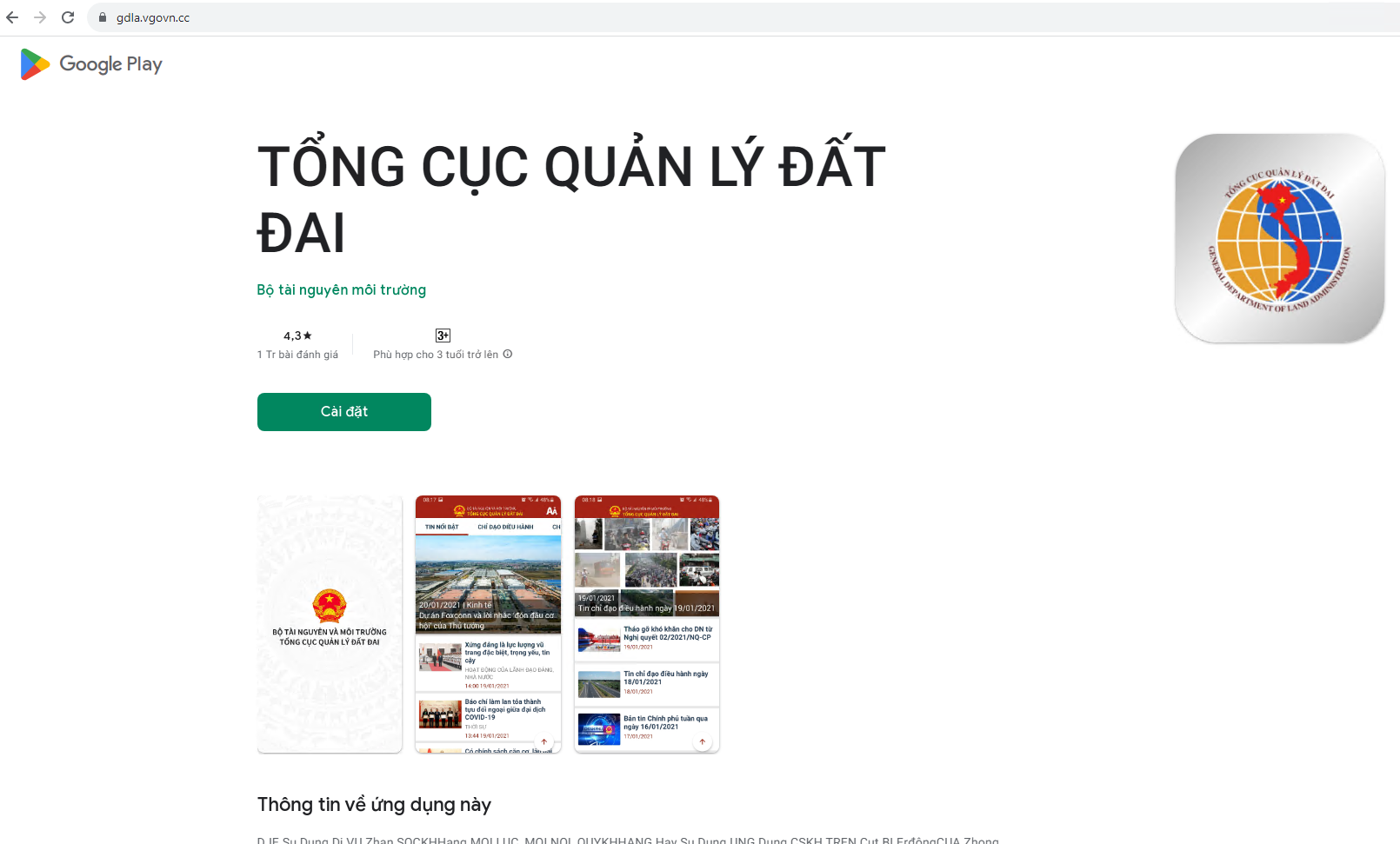

Một số biến thể đánh lừa của phương pháp này đã được phát hiện dưới tên trông khá uy tín

Nguồn Viettel blog

Dropper-as-a-Service là gì? (DaaS)

Để hiểu về Dropper-as-a-Service, trước tiên ta phải hiểu Dropper là gì? Nó một chương trình độc hại được thiết kế để cung cấp và phát tán phần mềm độc hại cho các hệ thống mục tiêu và không thực hiện các chức năng độc hại - nó phục vụ để cài đặt các chương trình độc hại - phát tán dễ dàng - mà thiết bị mục tiêu sẽ chặn lại. Dropper ngăn chặn phát hiện phần mềm độc hại ở giai đoạn tải xuống và vô hiệu hóa các phòng thủ của hệ thống trước khi cài đặt các mã độc nhằm toàn quyền điều khiển thiết bị của nạn nhân. Dropper thường chứa nhiều công cụ độc hại cũng như các tệp vô hại để che giấu việc cài đặt phần mềm độc hại được diễn ra một cách âm thầm.Dropper-as-a-Service là nơi cung cấp dịch vụ cho các tin tặc không cần biết nhiều về kỹ năng để thực hiện việc đánh cắp thông tin đăng nhập hàng loạt với chi phí thấp nhất là 2 đô la cho 1.000 cài đặt phần mềm độc hại. Khách hàng trả tiền để phần mềm độc hại của họ được phân phối đến các mục tiêu qua droppers. DaaS thường sử dụng một mạng lưới các trang web / domain giả mạo để phân phối droppers vào hệ thống của mục tiêu, khi chạy, cài đặt và thực thi phần mềm độc hại của khách hàng. Hacker sẽ kiếm lợi nhuận bằng cách âm thầm theo dõi các thông tin tài khoản, ngân hàng, để thực hiện chuyển hết tiền với chỉ cần một lần tải xuống duy nhất.

Bảo mật trên các thiết bị Android

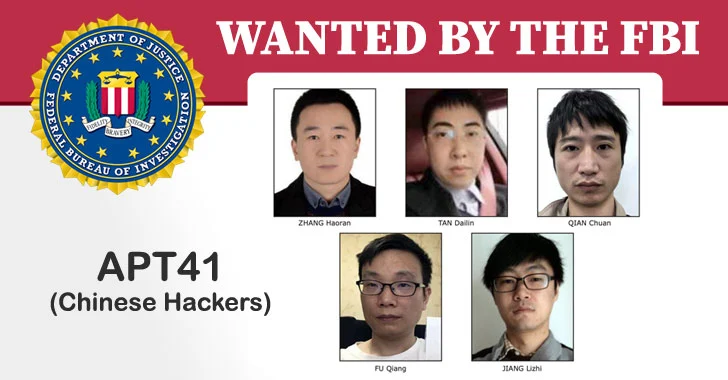

Nhóm tin tặc APT41 chủ yếu nổi tiếng với việc khai thác các ứng dụng trên web và xâm nhập vào các thiết bị cuối truyền thống, nhưng các trường hợp mà nhóm này khai thác các nền tảng di động là hiếm và ít được biết đến lại là tác giả phần mềm gián điệp Android có tên là WyrmSpy và DragonEgg. Nhóm này được cho là đứng sau các chiến dịch phân phối dịch vụ Dropper-as-a-Service này.

Google đã giới thiệu một tính năng bảo mật trong Android 13 được gọi là “Restricted Settings”. Tính năng này , ngăn chặn các ứng dụng đến từ bên ngoài Google Play truy cập vào trợ năng 'Accessibility' và ‘Notification Listener’., thường bị khai thác bởi các Trojan ngân hàng. Nếu phát hiện ứng dụng yêu cầu các quyền này, Restricted Settings sẽ lập tức cảnh báo, ngăn chặn khiến người dùng không thể cấp các quyền này cho ứng dụng

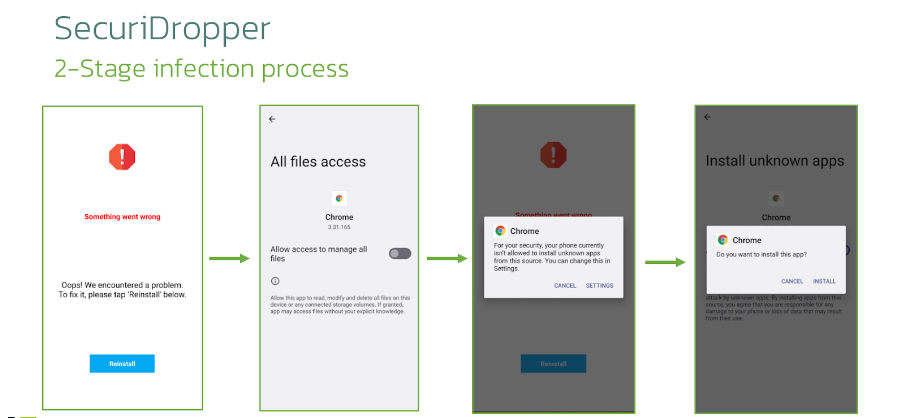

Tuy nhiên, kỹ thuật mới được các tin tặc áp dụng trong SecuriDropper sẽ chia nhỏ gói cài đặt thành nhiều bước và vượt qua được cơ chế kiểm tra của Google trên chính Android 13. Thông thường, dropper ẩn mình dưới hình dạng của một ứng dụng trông vô hại.- Đầu tiên, một phần mềm giả mạo - không đòi quyền 'Accessibility' và ‘Notification Listener’ - sẽ được lừa để cài vào máy nạn nhân.Cụ thể, điều này bao gồm việc yêu cầu quyền đọc và ghi dữ liệu vào bộ nhớ lưu trữ ngoại vi (READ_EXTERNAL_STORAGE và WRITE_EXTERNAL_STORAGE), cũng như quyền cài đặt và xóa các gói ứng dụng (REQUEST_INSTALL_PACKAGES và DELETE_PACKAGES).

- Ở giai đoạn thứ hai, phần mềm này sẽ gọi các API của Android để giả mạo một phiên cài đặt của Google Play, bằng cách thuyết phục nạn nhân nhấp vào nút "Cài đặt lại" trên ứng dụng để khắc phục lỗi cài đặt được hiển thị giúp nó có thể cài mã độc lên điện thoại và vượt qua được chức năng Restricted Settings. Mã độc lúc này có thể lấy được các quyền Accessibility và Notification Listener mà không bị hệ điều hành phát hiện và ngăn chặn. Mục tiêu chính của SecuriDropper là vượt qua rào cản này một cách âm thầm, tránh bị phát hiện.

Nguồn Viettel blog

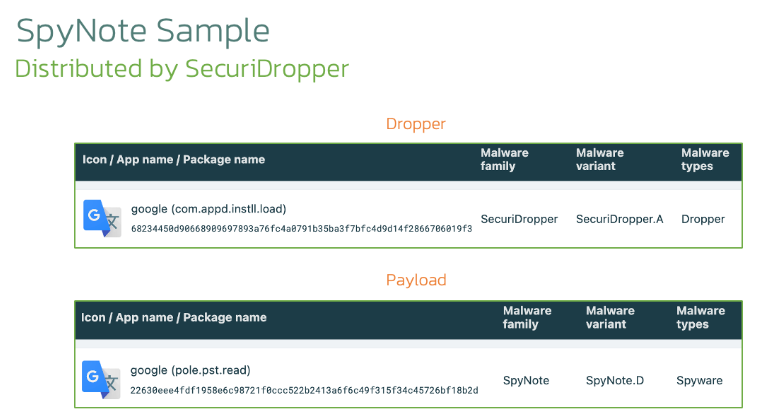

- com.appd.instll.load (Google)

- com.appd.instll.load (Google Chrome)

Nguồn Viettel blog

Tự bảo vệ chính mình

- Người dùng Android được khuyến nghị nên không xuống file APK bên ngoài ChPlay từ các nguồn không chính thống

- Tắt quyền trợ năng Accessibility trên thiết bị

- Khi thấy điện thoại có các hành vi bất thường như treo , tự login vào các app tài chính, ngân hàng nên tìm cách ngắt kết nối với internet và liên hệ đến tổ chức ngân hàng để khóa tài khoản ngay lập tức

- Cài đặt các phần mềm Antivirus để có thêm một lớp bảo vệ

- Tự cập nhật các thông tin, nâng cao nhận thức về các hình thức lừa đảo.

Tham khảo blog.viettelcybersecurity, thehackernews

Chỉnh sửa lần cuối: