-

30/08/2016

-

319

-

448 bài viết

Có thể bạn chưa biết Trung tâm quản lý SOC - TheHive

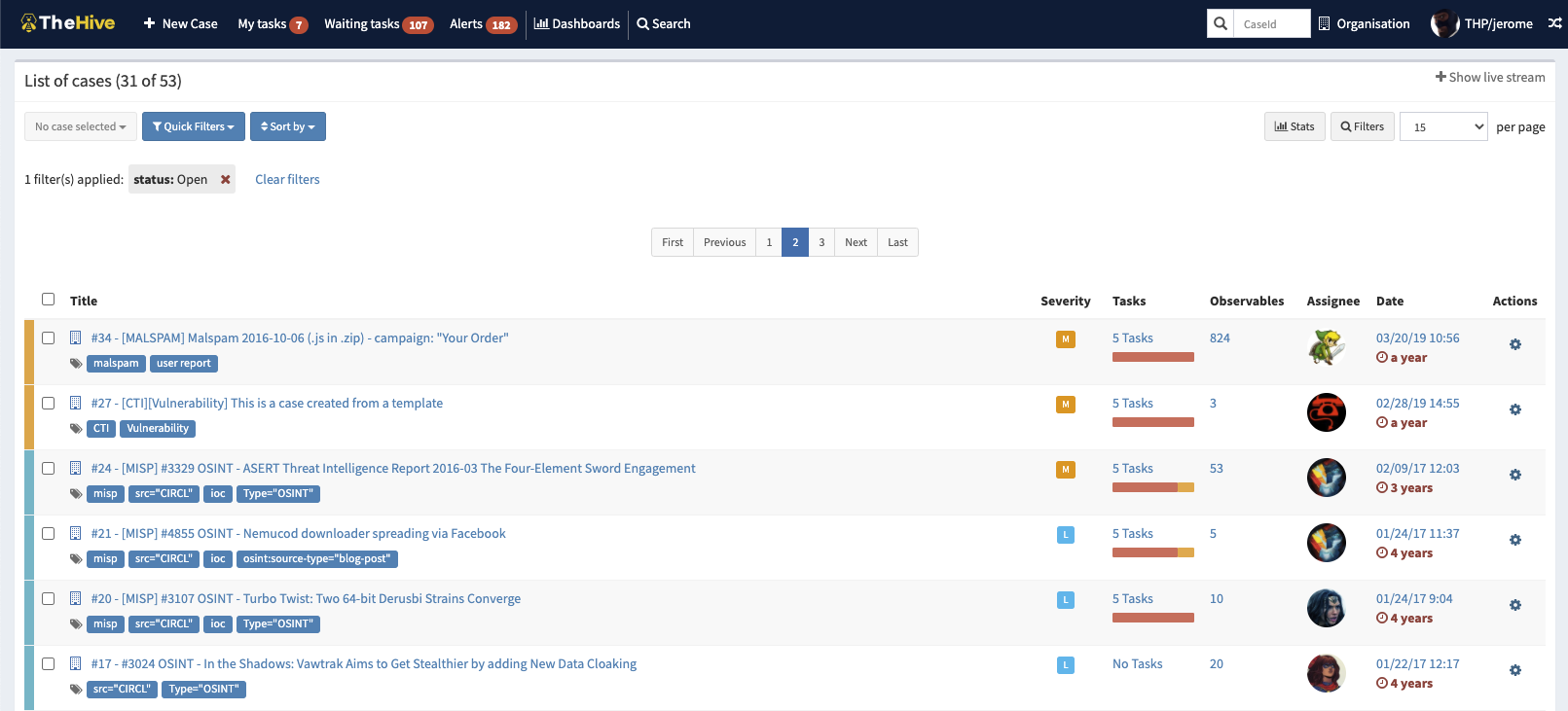

TheHive một nền tảng quản lý cho các Phản ứng Sự cố An ninh Open Souce và miễn phí có thể mở rộng để tích hợp, được thiết kế để làm mọi việc dễ dàng hơn cho các Trung tâm Tổ chức An ninh (SOCs), Nhóm Phản ứng Sự cố An ninh máy tính (CSIRTs), Trung tâm Phản ứng Sự cố An ninh (CERTs) và bất kỳ chuyên gia bảo mật thông tin nào muốn xử lý các sự cố an ninh cần được điều tra và xử lý một cách nhanh chóng.

Khả năng đã nhiệm và chia sẽ thông tin giữa các hồ sơ cho phép tổ chức và nhà phân tích làm việc và hợp tác trên cùng một sự cố qua nhiều tổ chức. Ví dụ, một sự cố có thể được tạo ra bởi tổ chức đầu tiên bắt đầu điều tra và yêu cầu đóng góp từ các đội khác hoặc chuyển giao cho tổ chức khác.

Mỗi sự cố có thể được phân chia thành một hoặc nhiều công việc. Thay vì thêm các công việc giống nhau vào một loại sự cố cụ thể mỗi khi một cái mới được tạo ra, các nhà phân tích có thể sử dụng công cụ mẫu của TheHive để tạo chúng một lần cho tất cả. Mẫu sự cố cũng có thể được sử dụng để liên kết các chỉ số với các loại sự cố cụ thể để định hình hoạt động của đội, xác định loại điều tra mà mất nhiều thời gian và cố gắng tự động hóa các công việc phiền toái.

Mỗi công việc có thể được giao cho một nhà phân tích cụ thể. Các thành viên nhóm cũng có thể chịu trách nhiệm cho một công việc mà không cần chờ ai đó gán cho họ.

Các công việc có thể chứa nhiều bảng công việc mà các nhà phân tích đóng góp có thể sử dụng để mô tả họ đang làm gì, kết quả như thế nào, đính kèm các bằng chứng hoặc tệp tin đáng chú ý và cũng có thể viết bằng trình soạn thảo văn bản có định dạng hoặc Markdown.

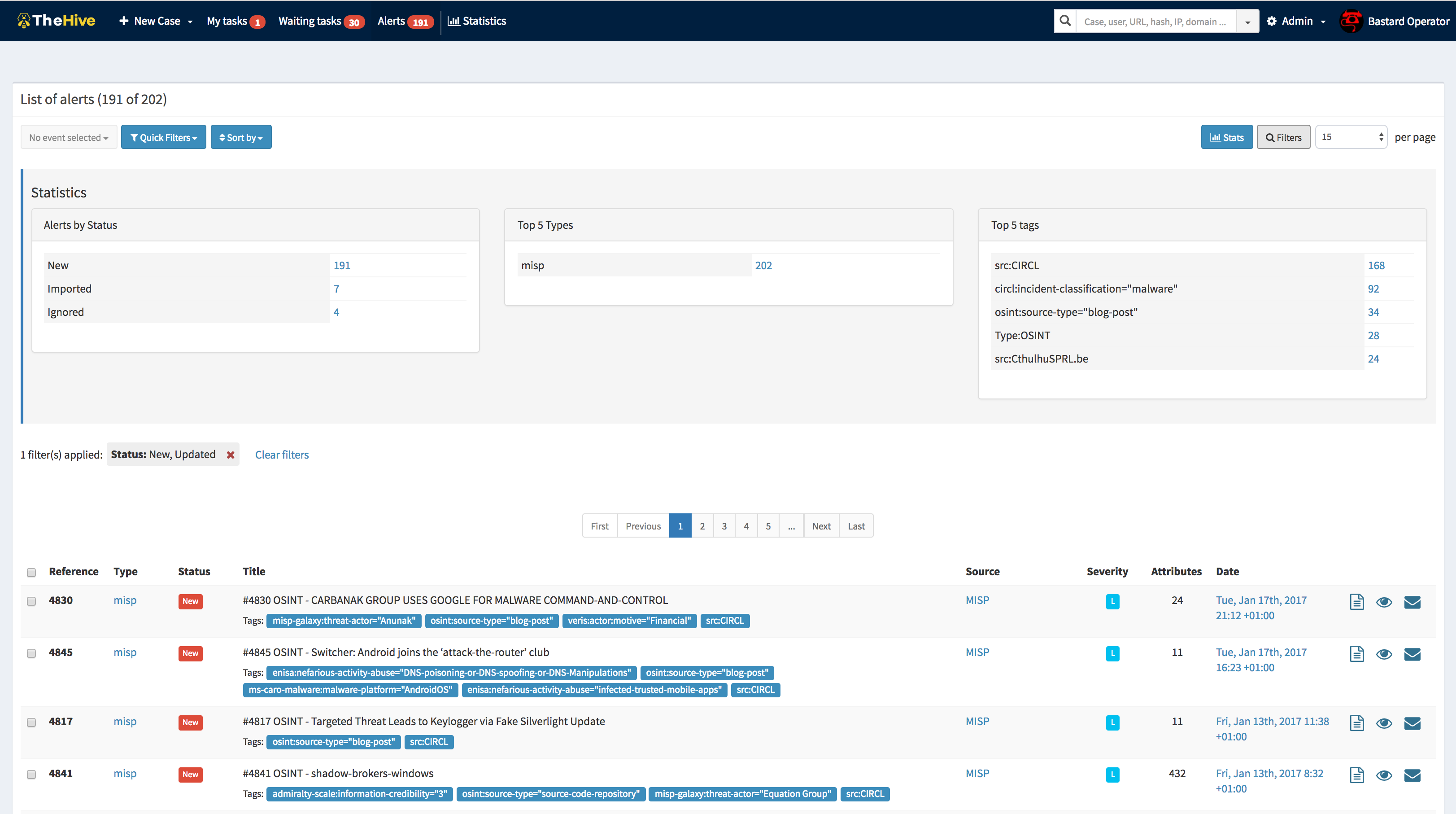

Nhờ vào TheHive4py, ứng dụng giao diện lập trình ứng dụng (API) Python của TheHive, bạn có thể gửi cảnh báo từ hệ thống quản lý sự kiện an ninh (SIEM), email lừa đảo và các email đáng ngờ khác cũng như các sự kiện bảo mật khác đến TheHive. Chúng sẽ xuất hiện trong bảng cảnh báo cùng với các sự kiện MISP mới hoặc đã cập nhật, nơi chúng có thể được xem trước, nhập vào các sự cố hoặc bị bỏ qua.

TheHive có khả năng tự động nhận diện các quan sát đã xuất hiện trong các sự cố trước đó. Các quan sát cũng có thể được liên kết với một mức độ TLP và nguồn đã cung cấp hoặc tạo ra chúng bằng cách sử dụng các thẻ. Nhà phân tích cũng có thể dễ dàng đánh dấu các quan sát làm Chứng cứ Ngoại trừ và cô lập chúng bằng một truy vấn tìm kiếm, sau đó xuất chúng để tìm kiếm trong một hệ thống quản lý sự kiện an ninh (SIEM) hoặc các kho dữ liệu khác.

Các nhà phân tích có thể phân tích hàng chục hoặc hàng trăm thông tin liên quan như IOC, URL ,tag , hành vi ,....của chỉ trong vài cú nhấp chuột bằng cách tận dụng các bộ phân tích của một hoặc nhiều phiên bản Cortex tùy thuộc vào yêu cầu OPSEC của bạn: DomainTools, VirusTotal, PassiveTotal, Joe Sandbox, địa lý, tìm kiếm nguồn đe dọa và nhiều hơn nữa.

Những nhà phân tích an ninh có khả năng viết script có thể dễ dàng thêm các bộ phân tích riêng của họ vào Cortex để tự động hóa các hành động cần thực hiện trên các quan sát hoặc Chứng cứ Ngoại trừ. Họ cũng có thể quyết định cách các bộ phân tích hoạt động tùy thuộc vào mức độ TLP. Ví dụ, một tập tin được thêm vào làm quan sát có thể được gửi đến VirusTotal nếu TLP liên quan là WHITE hoặc GREEN. Nếu là AMBER, băm của nó được tính toán và gửi đến VT nhưng không phải tập tin. Nếu là RED, không có tìm kiếm VT nào được thực hiện.

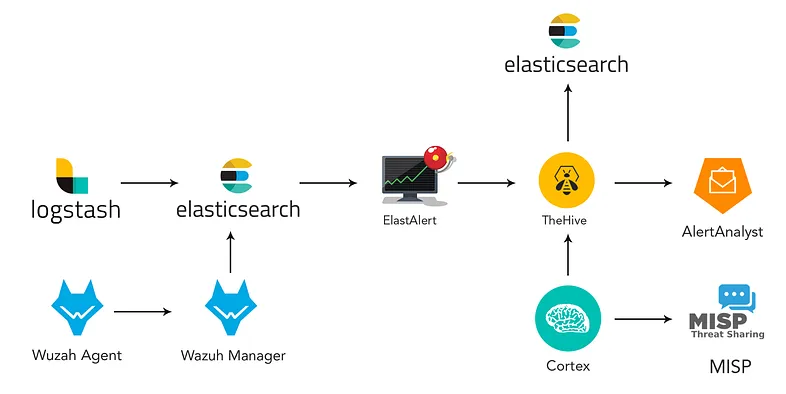

Tích hợp MISP và Cortex TheHive có thể được cấu hình để nhập sự kiện từ một hoặc nhiều phiên bản MISP. Bạn cũng có thể sử dụng TheHive để xuất các sự cố dưới dạng sự kiện MISP đến một hoặc nhiều máy chủ MISP.

Cortex là đối tác hoàn hảo cho TheHive. Sử dụng một hoặc nhiều để phân tích quan sát ở quy mô lớn.

Cài đặt Linh Hoạt

Cài đặt Linh Hoạt

Các bạn có thể cài trên docker với hướng dẫn sau

Linux: https://docs.docker.com/engine/install/

Linux: https://docs.docker.com/engine/install/

Windows https://docs.docker.com/desktop/install/windows-install/

và cài Docker-compose https://docs.docker.com/compose/install/standalone/

Cài TheHive5 với docker compose

Docker thehive + Cortex + MISP Intergation

Trung tâm của Security Incident

Nhiều bộ phận security từ cùng một tổ chức có thể làm việc cùng nhau trên cùng một sự cố đồng thời. Ví dụ, một nhà phân tích có thể xử lý phân tích malware trong khi nhóm về hunter có đang theo dõi hoạt động C2 beaconing trên nhật ký proxy ngay sau khi các chỉ số IOC được đồng nghiệp thêm vào. Sử dụng luồng trực tiếp của TheHive, mọi người có thể theo dõi những gì đang xảy ra trên nền tảng, trong thời gian thực và bổ sung thông tin cho nhau để hoàn thành một case điều tra ứng cứu sự cố, sau đó có thể dùng để làm report cho cấp cao hơn.Khả năng đã nhiệm và chia sẽ thông tin giữa các hồ sơ cho phép tổ chức và nhà phân tích làm việc và hợp tác trên cùng một sự cố qua nhiều tổ chức. Ví dụ, một sự cố có thể được tạo ra bởi tổ chức đầu tiên bắt đầu điều tra và yêu cầu đóng góp từ các đội khác hoặc chuyển giao cho tổ chức khác.

Khả năng mở rộng

Trong TheHive, mỗi cuộc điều tra tương ứng với một sự cố. Các sự cố có thể được tạo ra từ đầu hoặc từ các sự kiện MISP, cảnh báo SIEM, báo cáo email và bất kỳ nguồn sự kiện bảo mật đáng chú ý nào khác.Mỗi sự cố có thể được phân chia thành một hoặc nhiều công việc. Thay vì thêm các công việc giống nhau vào một loại sự cố cụ thể mỗi khi một cái mới được tạo ra, các nhà phân tích có thể sử dụng công cụ mẫu của TheHive để tạo chúng một lần cho tất cả. Mẫu sự cố cũng có thể được sử dụng để liên kết các chỉ số với các loại sự cố cụ thể để định hình hoạt động của đội, xác định loại điều tra mà mất nhiều thời gian và cố gắng tự động hóa các công việc phiền toái.

Mỗi công việc có thể được giao cho một nhà phân tích cụ thể. Các thành viên nhóm cũng có thể chịu trách nhiệm cho một công việc mà không cần chờ ai đó gán cho họ.

Các công việc có thể chứa nhiều bảng công việc mà các nhà phân tích đóng góp có thể sử dụng để mô tả họ đang làm gì, kết quả như thế nào, đính kèm các bằng chứng hoặc tệp tin đáng chú ý và cũng có thể viết bằng trình soạn thảo văn bản có định dạng hoặc Markdown.

Khả năng tích hợp

Bạn có thể thêm một hoặc hàng trăm, thậm chí hàng nghìn quan sát vào mỗi sự cố bạn tạo ra. Bạn cũng có thể tạo ra một sự cố từ một sự kiện MISP. TheHive có thể dễ dàng liên kết với một hoặc nhiều trường hợp MISP và sự kiện MISP có thể được xem trước để quyết định liệu chúng có đáng điều tra hay không. Nếu cần điều tra, nhà phân tích sau đó có thể thêm sự kiện vào một sự cố hiện tại hoặc nhập nó như một sự cố mới bằng cách sử dụng một mẫu có thể tùy chỉnh.Nhờ vào TheHive4py, ứng dụng giao diện lập trình ứng dụng (API) Python của TheHive, bạn có thể gửi cảnh báo từ hệ thống quản lý sự kiện an ninh (SIEM), email lừa đảo và các email đáng ngờ khác cũng như các sự kiện bảo mật khác đến TheHive. Chúng sẽ xuất hiện trong bảng cảnh báo cùng với các sự kiện MISP mới hoặc đã cập nhật, nơi chúng có thể được xem trước, nhập vào các sự cố hoặc bị bỏ qua.

TheHive có khả năng tự động nhận diện các quan sát đã xuất hiện trong các sự cố trước đó. Các quan sát cũng có thể được liên kết với một mức độ TLP và nguồn đã cung cấp hoặc tạo ra chúng bằng cách sử dụng các thẻ. Nhà phân tích cũng có thể dễ dàng đánh dấu các quan sát làm Chứng cứ Ngoại trừ và cô lập chúng bằng một truy vấn tìm kiếm, sau đó xuất chúng để tìm kiếm trong một hệ thống quản lý sự kiện an ninh (SIEM) hoặc các kho dữ liệu khác.

Các nhà phân tích có thể phân tích hàng chục hoặc hàng trăm thông tin liên quan như IOC, URL ,tag , hành vi ,....của chỉ trong vài cú nhấp chuột bằng cách tận dụng các bộ phân tích của một hoặc nhiều phiên bản Cortex tùy thuộc vào yêu cầu OPSEC của bạn: DomainTools, VirusTotal, PassiveTotal, Joe Sandbox, địa lý, tìm kiếm nguồn đe dọa và nhiều hơn nữa.

Những nhà phân tích an ninh có khả năng viết script có thể dễ dàng thêm các bộ phân tích riêng của họ vào Cortex để tự động hóa các hành động cần thực hiện trên các quan sát hoặc Chứng cứ Ngoại trừ. Họ cũng có thể quyết định cách các bộ phân tích hoạt động tùy thuộc vào mức độ TLP. Ví dụ, một tập tin được thêm vào làm quan sát có thể được gửi đến VirusTotal nếu TLP liên quan là WHITE hoặc GREEN. Nếu là AMBER, băm của nó được tính toán và gửi đến VT nhưng không phải tập tin. Nếu là RED, không có tìm kiếm VT nào được thực hiện.

Khả năng theo dõi & thống kê

TheHive đi kèm với một mô-đun thống kê mạnh mẽ, cho phép bạn tạo ra các bảng điều khiển có ý nghĩa để định hình hoạt động của bạn và hỗ trợ yêu cầu ngân sách.Tích hợp MISP và Cortex TheHive có thể được cấu hình để nhập sự kiện từ một hoặc nhiều phiên bản MISP. Bạn cũng có thể sử dụng TheHive để xuất các sự cố dưới dạng sự kiện MISP đến một hoặc nhiều máy chủ MISP.

Cortex là đối tác hoàn hảo cho TheHive. Sử dụng một hoặc nhiều để phân tích quan sát ở quy mô lớn.

Tích hợp với Digital Shadows Dự án TheHive cung cấp DigitalShadows2TH, một công cụ cung cấp thông báo Digital Shadows miễn phí và mã nguồn mở cho TheHive. Bạn có thể sử dụng nó để nhập các sự cố Digital Shadows và thông tin sự cố dưới dạng cảnh báo trong TheHive, nơi chúng có thể được xem trước và chuyển đổi thành các sự cố mới bằng cách sử dụng các mẫu phản ứng cố định trước hoặc thêm vào các sự cố hiện tại.Các bạn có thể cài trên docker với hướng dẫn sau

Windows https://docs.docker.com/desktop/install/windows-install/

và cài Docker-compose https://docs.docker.com/compose/install/standalone/

Cài TheHive5 với docker compose

version: "3.8"

services:

thehive:

image: strangebee/thehive:5.0.23

container_name: 'thehive5'

ports:

- "9000:9000"

environment:

- MAX_HEAP_SIZE=1G

- HEAP_NEWSIZE=1G

volumes:

- ./vol/thehive/etc:/etc/thehive

- ./vol/thehive/db:/opt/thp/thehive/db

- ./vol/thehive/index:/opt/thp/thehive/index

- ./vol/thehive/data:/opt/thp/thehive/data

- ./vol/thehive/logs:/var/log/thehive

Docker thehive + Cortex + MISP Intergation

version: "3.7"

services:

thehive:

image: strangebee/thehive:5.2

restart: unless-stopped

depends_on:

- cassandra

- elasticsearch

- minio

- cortex.local

mem_limit: 1500m

ports:

- "0.0.0.0:9000:9000"

environment:

- JVM_OPTS="-Xms1024M -Xmx1024M"

command:

- --secret

- "lab123456789"

- "--cql-hostnames"

- "cassandra"

- "--index-backend"

- "elasticsearch"

- "--es-hostnames"

- "elasticsearch"

- "--s3-endpoint"

- "http://minio:9002"

- "--s3-access-key"

- "minioadmin"

- "--s3-secret-key"

- "minioadmin"

- "--s3-use-path-access-style"

#If you are familiar with the previous docker compose file you will note that the Cortex ports and keys have been omitted this is because we can now

#complete the integration from TheHive GUI directly.

volumes:

- thehivedata:/etc/thehive/application.conf

networks:

- SOC_NET

cassandra:

image: 'cassandra:4'

restart: unless-stopped

ports:

- "0.0.0.0:9042:9042"

environment:

- CASSANDRA_CLUSTER_NAME=TheHive

volumes:

- cassandradata:/var/lib/cassandra

networks:

- SOC_NET

elasticsearch:

image: docker.elastic.co/elasticsearch/elasticsearch:7.17.9

restart: unless-stopped

mem_limit: 512m

ports:

- "0.0.0.0:9200:9200"

environment:

- discovery.type=single-node

- xpack.security.enabled=false

- cluster.name=hive

- http.host=0.0.0.0

- "ES_JAVA_OPTS=-Xms256m -Xmx256m"

volumes:

- elasticsearchdata:/usr/share/elasticsearch/data

networks:

- SOC_NET

minio:

image: quay.io/minio/minio

restart: unless-stopped

command: ["minio", "server", "/data", "--console-address", ":9002"]

environment:

- MINIO_ROOT_USER=minioadmin

- MINIO_ROOT_PASSWORD=minioadmin

ports:

- "0.0.0.0:9002:9002"

volumes:

- "miniodata:/data"

networks:

- SOC_NET

#appended .local onto the container name because when we integrate cortex with TheHive using the new GUI menu it only accept a FQDN.

cortex.local:

image: thehiveproject/cortex:latest

restart: unless-stopped

environment:

- job_directory=/tmp/cortex-jobs

- docker_job_directory=/tmp/cortex-jobs

volumes:

#For analyzers and responders (called neurons, also based on docker containers) to work, we need to bind the hosts docker socket into the cortex container

#so it can use the docker service of the host, and share the job directory between the container and the host.

#An alternative way of doing this would be to run docker (neurons) within the cortex docker container (docker-ception), the container will need to be run in

#privileged mode and you will need the --start-docker parameter for this work. It is however not advised to run docker containers in priviliged mode because it

#grants the docker container root capabilities over the host system which is a security risk.

- /var/run/docker.sock:/var/run/docker.sock

- /tmp/cortex-jobs:/tmp/cortex-jobs

- ./cortex/logs:/var/log/cortex

- ./cortex/application.conf:/cortex/application.conf

depends_on:

- elasticsearch

ports:

- "0.0.0.0:9001:9001"

networks:

- SOC_NET

#appended .local onto the container name because when we integrate MISP with TheHive using the new GUI menu it only accepts a FQDN.

misp.local:

image: coolacid/misp-docker:core-latest

restart: unless-stopped

depends_on:

- misp_mysql

ports:

- "0.0.0.0:80:80"

- "0.0.0.0:443:443"

volumes:

- "./server-configs/:/var/www/MISP/app/Config/"

- "./logs/:/var/www/MISP/app/tmp/logs/"

- "./files/:/var/www/MISP/app/files"

- "./ssl/:/etc/nginx/certs"

environment:

- MYSQL_HOST=misp_mysql

- MYSQL_DATABASE=mispdb

- MYSQL_USER=mispuser

- MYSQL_PASSWORD=misppass

- MISP_ADMIN_EMAIL=[email protected]

- MISP_ADMIN_PASSPHRASE=mispadminpass

- MISP_BASEURL=localhost

- TIMEZONE=Europe/London

- "INIT=true"

- "CRON_USER_ID=1"

- "REDIS_FQDN=redis"

- "HOSTNAME=https://10.0.2.10"

networks:

- SOC_NET

misp_mysql:

image: mysql/mysql-server:5.7

restart: unless-stopped

volumes:

- mispsqldata:/var/lib/mysql

environment:

- MYSQL_DATABASE=mispdb

- MYSQL_USER=mispuser

- MYSQL_PASSWORD=misppass

- MYSQL_ROOT_PASSWORD=mispass

networks:

- SOC_NET

redis:

image: redis:latest

networks:

- SOC_NET

misp-modules:

image: coolacid/misp-docker:modules-latest

environment:

- "REDIS_BACKEND=redis"

depends_on:

- redis

- misp_mysql

networks:

- SOC_NET

#removed the cortex volumes as we no longer require it, cortex will share the /tmp directory for jobs, the logs and application files will be stored in the cortex folder

#in the same directory on the host where the docker-compose.yml resides for ease of access.

volumes:

miniodata:

cassandradata:

elasticsearchdata:

thehivedata:

mispsqldata:

networks:

SOC_NET:

driver: bridge

Chỉnh sửa lần cuối: