-

08/10/2013

-

401

-

998 bài viết

Nghiên cứu về botnet Mirai - Phần 5 Điều tra sớm thông tin về mạng botnet

Vì mã nguồn của Mirai đã được đưa lên mạng vào ngày 30/9/2016, gây khó khăn lớn cho việc điều tra thủ phạm, vì vậy một cách tiếp cận là tìm hiểu hạ tầng DNS phục vụ mạng botnet Mirai, từ đó rút ra được thông tin về cách tổ chức của mạng lưới, thời điểm xây dựng của hạ tầng mạng DNS, địa chỉ và địa điểm các máy chủ C2.

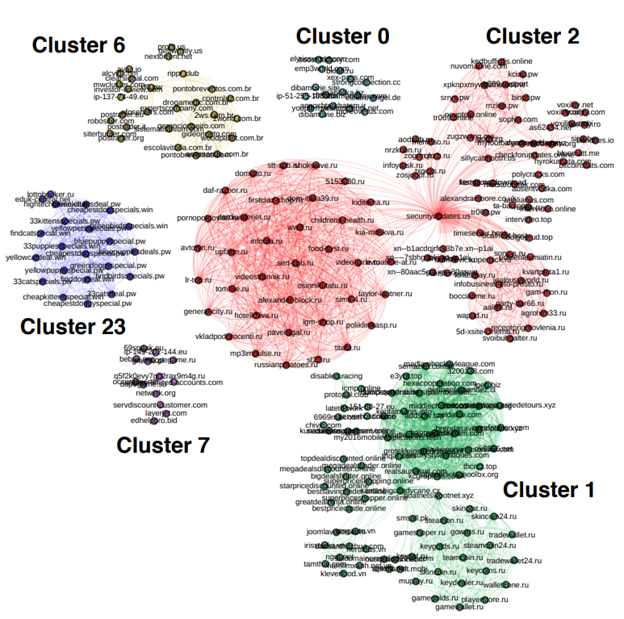

Từ việc dịch ngược mã nguồn Mirai thấy có 2 địa chỉ IP và 67 tên miền máy chủ C2, điều tra mở rộng về DNS phát hiện có thêm 33 cụm C2 độc lập nhau. Mỗi cụm C2 có kích cỡ khác nhau, cụm nhỏ nhất chỉ có 1 domain, cụm lớn nhất có tới 112 domain và 92 địa chỉ IP. Các cụm C2 này là cơ sở hạ tầng DNS dùng riêng để hỗ trợ cho các bot kết nối tới các máy chủ C2 để nhận lệnh.

Hình 1. Các cluster mạng máy chủ C2 dưới góc nhìn DNS

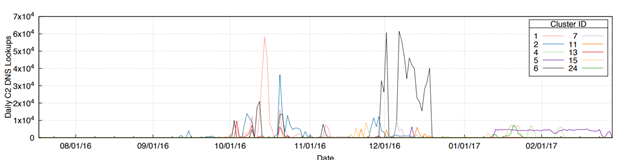

Cạnh nối giữa 2 node thể hiện rằng 2 node đó dùng chung địa chỉ IP. Nhìn vào hình ảnh này thấy được (1) số lượng tên miền cho C2 được sử dụng và (2) dự đoán được số lượng những kẻ (nhóm) đang vận hành hệ thống máy chủ C2. Khi số lượng tên miền C2 lớn thì có thể dự đoán rằng kích cỡ bot lớn. Tuy nhiên lớn mức nào thì cần căn cứ vào lượng truy vấn DNS hàng ngày tới cụm C2 đó. Đồ thị dưới đây thể hiện lưu lượng truy vấn DNS tới các cụm C2 hàng ngày và qua đó giúp ta đếm được một cách tương đối số lượng bot của 1 cụm C2. Ví dụ cụm số 1 (ID=1) có khoảng 58K bot, cụm số 2 có khoảng 36K, cụm số 6 có khoảng 61K v.v.

Hình 2. Thống kê số lượng bot dựa trên số truy vấn DNS

Thông thường kẻ tấn công “âm thầm” xây dựng hạ tầng C2 trước khi các cuộc tấn công diễn ra. Qua phân tích người ta thấy rằng thời điểm diễn ra lần truy vấn đầu tiên và lần bùng nổ truy vấn thường cách nhau khá xa. Ví dụ ở cụm số 2:

· Ngày 1/8/2016 có truy vấn đầu tiên diễn ra

· Ngày 21/10/2016 bùng nổ lưu lượng truy vấn tới cụm này.

· Ngày 24/10/2016 phát hiện file mã độc trên bot.

· Ngày 26/10/2016 diễn ra cuộc tấn công DDoS quy mô lớn.

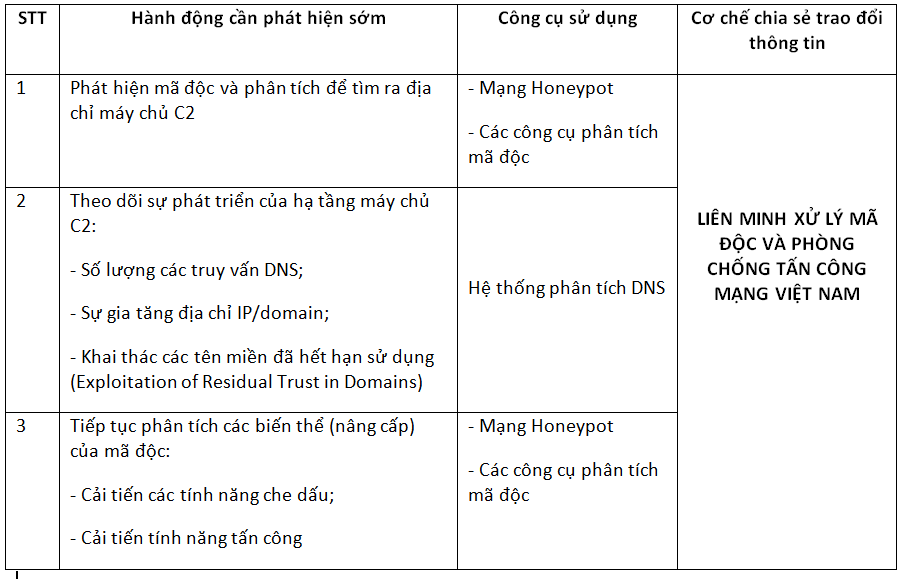

Do vậy nếu muốn ngăn chặn sớm các cuộc tấn công, cần phát hiện sớm mã độc và phân tích để tìm ra địa chỉ máy chủ C2. Tiếp đó theo dõi sự phát triển của hạ tầng máy chủ C2 (số lượng các truy vấn DNS; sự gia tăng địa chỉ IP/domain; việc sử dụng bất thường các tên miền đã hết hạn sử dụng). Phân tích các nâng cấp của mã độc (cải tiến các tính năng che dấu; tính năng tấn công)

Bảng 1. Các hành động để phát hiện sớm botnet

Ngoài ra khi mã nguồn của Mirai được công bố, người ta đã thống kê trên từ ngày 7/8/2016 đến 30/9/2016 trên VirusTotal có 24 mẫu mã độc là biến thể Mirai được upload lên đây. Rất có thể những kẻ edit mã nguồn Mirai muốn test khả năng phát hiện của các antivirus-engine. Tuy nhiên để nắm được những thông tin này thì các tổ chức cần liên minh ở cấp độ quốc tế với nhau. Vấn đề cơ chế hợp tác và chia sẻ thông tin giữa các tổ chức trong và ngoài nước là rất quan trọng để có thể ngăn chặn được những kẻ tấn công cũng ở tầm quốc tế.

Tham khảo

https://www.usenix.org/system/files/conference/usenixsecurity17/sec17-antonakakis.pdf

https://www.computer.org/csdl/pds/api/csdl/proceedings/download-article/12OmNxRF739/pdf

Từ việc dịch ngược mã nguồn Mirai thấy có 2 địa chỉ IP và 67 tên miền máy chủ C2, điều tra mở rộng về DNS phát hiện có thêm 33 cụm C2 độc lập nhau. Mỗi cụm C2 có kích cỡ khác nhau, cụm nhỏ nhất chỉ có 1 domain, cụm lớn nhất có tới 112 domain và 92 địa chỉ IP. Các cụm C2 này là cơ sở hạ tầng DNS dùng riêng để hỗ trợ cho các bot kết nối tới các máy chủ C2 để nhận lệnh.

Hình 1. Các cluster mạng máy chủ C2 dưới góc nhìn DNS

Cạnh nối giữa 2 node thể hiện rằng 2 node đó dùng chung địa chỉ IP. Nhìn vào hình ảnh này thấy được (1) số lượng tên miền cho C2 được sử dụng và (2) dự đoán được số lượng những kẻ (nhóm) đang vận hành hệ thống máy chủ C2. Khi số lượng tên miền C2 lớn thì có thể dự đoán rằng kích cỡ bot lớn. Tuy nhiên lớn mức nào thì cần căn cứ vào lượng truy vấn DNS hàng ngày tới cụm C2 đó. Đồ thị dưới đây thể hiện lưu lượng truy vấn DNS tới các cụm C2 hàng ngày và qua đó giúp ta đếm được một cách tương đối số lượng bot của 1 cụm C2. Ví dụ cụm số 1 (ID=1) có khoảng 58K bot, cụm số 2 có khoảng 36K, cụm số 6 có khoảng 61K v.v.

Hình 2. Thống kê số lượng bot dựa trên số truy vấn DNS

Thông thường kẻ tấn công “âm thầm” xây dựng hạ tầng C2 trước khi các cuộc tấn công diễn ra. Qua phân tích người ta thấy rằng thời điểm diễn ra lần truy vấn đầu tiên và lần bùng nổ truy vấn thường cách nhau khá xa. Ví dụ ở cụm số 2:

· Ngày 1/8/2016 có truy vấn đầu tiên diễn ra

· Ngày 21/10/2016 bùng nổ lưu lượng truy vấn tới cụm này.

· Ngày 24/10/2016 phát hiện file mã độc trên bot.

· Ngày 26/10/2016 diễn ra cuộc tấn công DDoS quy mô lớn.

Do vậy nếu muốn ngăn chặn sớm các cuộc tấn công, cần phát hiện sớm mã độc và phân tích để tìm ra địa chỉ máy chủ C2. Tiếp đó theo dõi sự phát triển của hạ tầng máy chủ C2 (số lượng các truy vấn DNS; sự gia tăng địa chỉ IP/domain; việc sử dụng bất thường các tên miền đã hết hạn sử dụng). Phân tích các nâng cấp của mã độc (cải tiến các tính năng che dấu; tính năng tấn công)

Bảng 1. Các hành động để phát hiện sớm botnet

Ngoài ra khi mã nguồn của Mirai được công bố, người ta đã thống kê trên từ ngày 7/8/2016 đến 30/9/2016 trên VirusTotal có 24 mẫu mã độc là biến thể Mirai được upload lên đây. Rất có thể những kẻ edit mã nguồn Mirai muốn test khả năng phát hiện của các antivirus-engine. Tuy nhiên để nắm được những thông tin này thì các tổ chức cần liên minh ở cấp độ quốc tế với nhau. Vấn đề cơ chế hợp tác và chia sẻ thông tin giữa các tổ chức trong và ngoài nước là rất quan trọng để có thể ngăn chặn được những kẻ tấn công cũng ở tầm quốc tế.

Tham khảo

https://www.usenix.org/system/files/conference/usenixsecurity17/sec17-antonakakis.pdf

https://www.computer.org/csdl/pds/api/csdl/proceedings/download-article/12OmNxRF739/pdf

Chỉnh sửa lần cuối: