-

08/10/2013

-

401

-

998 bài viết

Nghiên cứu về botnet Mirai - Phần 2 Các kỹ thuật tấn công

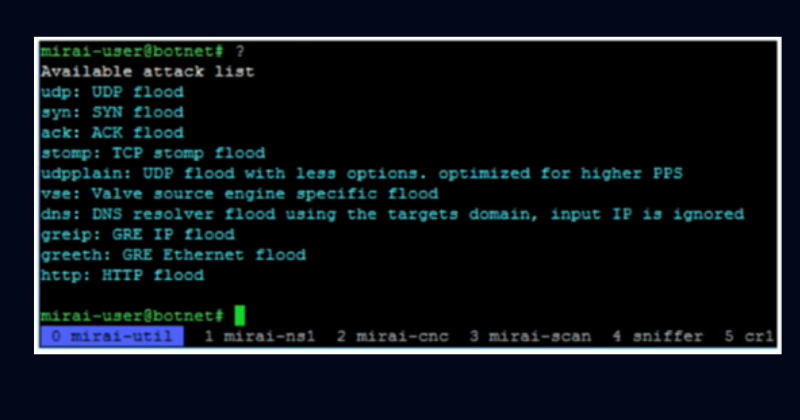

Với phiên bản này Mirai có tổng cộng 11 dạng tấn công khác nhau với 2 dạng hiện chưa hoàn thiện và còn lỗi nên tổng quan thì phiên bản này của Mirai có khoảng 9 phương thức tấn công.

Lưu ý: Mirai hoàn toàn cho phép điều chỉnh khoảng thời gian của việc tấn công để có thể vượt mặt một số các hệ thống phòng thủ tự động.

- Dạng tấn công UDP flood: Mirai sẽ gửi một số lượng lớn các gói tin UDP tới cổng ngẫu nhiên trên một máy chủ mục tiêu, máy chủ sẽ kiểm tra các ứng dụng với cổng tương ứng, nếu thấy không có ứng dụng lắng nghe ở cổng đó, máy chủ sẽ trả lời ICMP Destination Unreachable. Sự khác biệt giữa UDP flood của Mirai với UDP flood truyền thống chính là sự ngẫu nhiên chọn các port thay vì các port thông dụng. Điều này khiến cho việc lần theo và phát hiện được Mirai khó khăn hơn.

- SYN flood: gửi liên tiếp nhiều gói tin SYN đến máy chủ mục tiêu, không phản hồi lại bằng gói tin ACK, buộc máy chủ phải đưa các kết nối này vào trong hàng đợi và chờ, làm cạn kiệt tài nguyên của máy chủ, nên nó không thể phục vụ các yêu cầu hợp lệ từ các client khác.

- ACK flood: Tương tự như SYN flood.

- TCP stomp flood: kỹ thuật này của Mirai bản chất là ACK flood nhưng có thêm cải tiến là Mirai sẽ chờ tới khi mở được một session với máy chủ trước rồi mới bắt đầu tấn công làm ngập ACK. Điều này giúp cho Mirai có thể qua mặt được một số các hệ thống phòng thủ để tấn công một cách hiệu quả hơn.

- UDP plain flood: bản chất là UDP flood như trên nhưng với tối ưu hóa về tốc độ gửi và độ lớn của gói tin.

- Valve Source Engine (VSE) floods: là dạng tấn công từ chối dịch vụ UDP flood nhưng mục tiêu là vào các máy chủ Games với port đích là 27015.

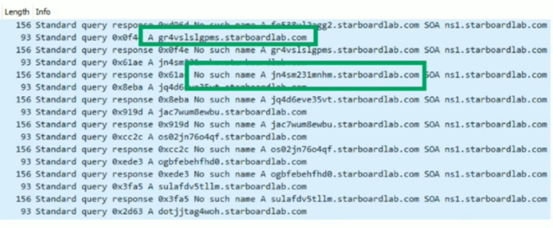

- DNS resolver flood: thiết bị IoT bot sẽ sinh ngẫu nhiên chuỗi 12 kí tự sau đó thêm vào phần. [tên domain]. Tiếp đó nó gửi truy vấn tới máy chủ DNS. Vì đây là một truy vấn hợp lệ nên các máy chủ DNS vẫn phải xử lý mặc dù tên host là không hề tồn tại. Điều này dẫn đến ngập lụt băng thông

- GRE IP flood: Đây là một phương thức tấn công có đặc điểm là đóng gói các gói tin tấn công trong gói tin GRE và gửi tới máy nạn nhân. Số lượng và tần suất gửi rất lớn, khoảng trên 5000 gói/s trong mỗi khoảng 30s.

- GRE IP flood: Đây là một phương thức tấn công có đặc điểm là đóng gói các gói tin tấn công trong gói tin GRE và gửi tới máy nạn nhân. Số lượng và tần suất gửi rất lớn, khoảng trên 5000 gói/s trong mỗi khoảng 30s.

- GRE Ethernet flood: Là một dạng biến thể của GRE IP flood với cách thức hoạt động cũng rất giống với GRE IP flood. Chỉ có 2 điểm khác biệt là địa chỉ MAC nguồn và đích được sinh ngẫu nhiên và lưu lượng ít hơn khoảng 50% so với GRE ip flood.

- HTTP flood: Mirai tấn công DDoS theo phương thức HTTP Flood bằng cách tạo ra một lượng lớn yêu cầu HTTP GET. Điều đáng chú ý ở đây là, trong một tình huống test, lưu lượng khi gửi yêu cầu GET chỉ khoảng 516000 bits/s nhưng lưu lượng trả về máy mục tiêu thì lên tới 12589000 bits/s, tức gấp hơn 24 lần so với yêu cầu GET. Và đây là kết quả chỉ với 1 bot đang chạy. Khi số lượng bot lớn thì sẽ là một cuộc tấn công rất dữ dội.

Lưu ý: Mirai hoàn toàn cho phép điều chỉnh khoảng thời gian của việc tấn công để có thể vượt mặt một số các hệ thống phòng thủ tự động.

- Dạng tấn công UDP flood: Mirai sẽ gửi một số lượng lớn các gói tin UDP tới cổng ngẫu nhiên trên một máy chủ mục tiêu, máy chủ sẽ kiểm tra các ứng dụng với cổng tương ứng, nếu thấy không có ứng dụng lắng nghe ở cổng đó, máy chủ sẽ trả lời ICMP Destination Unreachable. Sự khác biệt giữa UDP flood của Mirai với UDP flood truyền thống chính là sự ngẫu nhiên chọn các port thay vì các port thông dụng. Điều này khiến cho việc lần theo và phát hiện được Mirai khó khăn hơn.

- SYN flood: gửi liên tiếp nhiều gói tin SYN đến máy chủ mục tiêu, không phản hồi lại bằng gói tin ACK, buộc máy chủ phải đưa các kết nối này vào trong hàng đợi và chờ, làm cạn kiệt tài nguyên của máy chủ, nên nó không thể phục vụ các yêu cầu hợp lệ từ các client khác.

- ACK flood: Tương tự như SYN flood.

- TCP stomp flood: kỹ thuật này của Mirai bản chất là ACK flood nhưng có thêm cải tiến là Mirai sẽ chờ tới khi mở được một session với máy chủ trước rồi mới bắt đầu tấn công làm ngập ACK. Điều này giúp cho Mirai có thể qua mặt được một số các hệ thống phòng thủ để tấn công một cách hiệu quả hơn.

- UDP plain flood: bản chất là UDP flood như trên nhưng với tối ưu hóa về tốc độ gửi và độ lớn của gói tin.

- Valve Source Engine (VSE) floods: là dạng tấn công từ chối dịch vụ UDP flood nhưng mục tiêu là vào các máy chủ Games với port đích là 27015.

- DNS resolver flood: thiết bị IoT bot sẽ sinh ngẫu nhiên chuỗi 12 kí tự sau đó thêm vào phần. [tên domain]. Tiếp đó nó gửi truy vấn tới máy chủ DNS. Vì đây là một truy vấn hợp lệ nên các máy chủ DNS vẫn phải xử lý mặc dù tên host là không hề tồn tại. Điều này dẫn đến ngập lụt băng thông

- GRE Ethernet flood: Là một dạng biến thể của GRE IP flood với cách thức hoạt động cũng rất giống với GRE IP flood. Chỉ có 2 điểm khác biệt là địa chỉ MAC nguồn và đích được sinh ngẫu nhiên và lưu lượng ít hơn khoảng 50% so với GRE ip flood.

- HTTP flood: Mirai tấn công DDoS theo phương thức HTTP Flood bằng cách tạo ra một lượng lớn yêu cầu HTTP GET. Điều đáng chú ý ở đây là, trong một tình huống test, lưu lượng khi gửi yêu cầu GET chỉ khoảng 516000 bits/s nhưng lưu lượng trả về máy mục tiêu thì lên tới 12589000 bits/s, tức gấp hơn 24 lần so với yêu cầu GET. Và đây là kết quả chỉ với 1 bot đang chạy. Khi số lượng bot lớn thì sẽ là một cuộc tấn công rất dữ dội.