-

08/10/2013

-

401

-

998 bài viết

Nghiên cứu về botnet Mirai - Phần 3 Các hệ thống phân tích

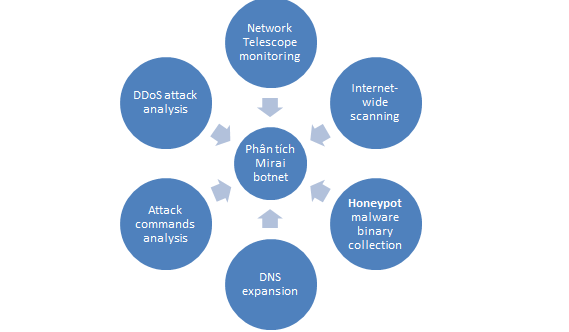

Để nghiên cứu về hoạt động của Botnet Mirai, cần có dữ liệu. Dữ liệu này được thu thập từ các nguồn:

1. Hệ thống mạng cho phép quan sát các gói tin ở quy mô lớn (Network telescope), để phân tích hành vi dò quét của Mirai, từ đó đưa ra được thông tin về địa chỉ IP thực hiện hành vi dò quét và kích cỡ mạng botnet.

2. Hệ thống quét mạng chủ động (Internet-wide scanning) để quét các thiết bị IoT đã bị lây nhiễm mã độc Mirai nhằm tìm ra chủng loại thiết bị IoT.

3. Hệ thống Honeypot gồm các thiết bị IoT có lỗ hổng để cho phép mã độc Mirai lây lan vào, từ đó lấy được file binary để dịch ngược.

4. Hệ thống phân giải tên miền DNS, để phát hiện ra tên và địa chỉ IP của máy chủ ra lệnh C2 (Command & Control Server.)

5. Hệ thống phân tích lệnh tấn công (Attack commands analysis) từ máy chủ C2 để biết các hình thức tấn công của Mirai.

6. Hệ thống phân tích tấn công DDoS (DDoS attack analysis) để thấy được mức độ tấn công từ botnet Mirai như thế nào.

Hình 1. Các hệ thống phân tích botnet MiraiHệ thống mạng telescope có 4.7 triệu địa chỉ IP được giám sát trong thời gian khoảng 6 tháng. Trong thời gian này telescope đã bắt được 116.2 tỉ gói tin do Mirai dò quét từ 55.4 triệu địa chỉ IP nguồn. Tuy nhiên trong số địa chỉ IP này có nhiều địa chỉ IP bị trùng lặp do hiện tượng DHCP churn (IP bị thu hồi khi hết thời gian cho thuê để cấp cho các thiết bị khác), do vậy chưa thể xác định được kích thước mạng botnet Mirai. Để giải quyết việc này, cần đếm số lượng IP nào đang thực hiện việc dò quét ở mỗi mốc thời gian (thường là điểm bắt đầu mỗi giờ trong ngày).

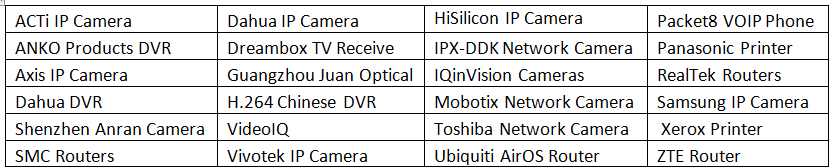

Sau khi đã có danh sách các địa chỉ IP nghi ngờ bị nhiễm mã độc Mirai, hệ thống Internet-wide scanning được sử dụng để quét các địa chỉ IP trên là thiết bị của hãng sản xuất nào và model thiết bị là gì. Thông tin này giúp cho chúng ta điều tra xem Mirai thường lây nhiễm vào những loại thiết bị nào. Phương pháp quét là tạo các phiên kết nối sử dụng các giao thức quản lý thiết bị thông dụng như https, ftp, telnet, CWMP, SSH. Thiết bị sẽ trả về thông tin (banner) có chứa các thông tin về hãng sản xuất và model.

Hình 2. Các thiết bị mà Mirai tấn côngHệ thống Honeypot được sử dụng để thu thập các file binary mà Mirai tải lên thiết bị thông qua wget hoặc giao thức tftp. Kết quả thu được 1028 mẫu mã độc Mirai trên các thiết bị IoT, phục vụ việc dịch ngược để có thông tin 48 username/password mà Mirai sử dụng để đăng nhập, 67 địa chỉ máy chủ C2.

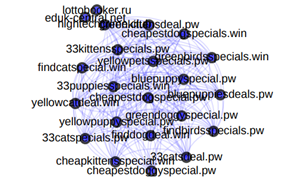

Vì các bot phải liên lạc với máy chủ C2 để nhận lệnh tấn công, do đó khi đã có địa chỉ của các máy chủ C2, cần phân tích các truy vấn DNS để tìm ra thông tin về hệ thống C2 đang được vận hành, từ đó tìm ra manh mối những kẻ đứng đằng sau hệ thống đó. Đầu tiên cần thu thập các bản ghi DNS, gồm cả bản ghi forward và bản ghi reverse có liên quan đến các tên miền máy chủ C2. Sau đó thực hiện “vẽ” bản đồ DNS (DNS expansion) dưới dạng các node và cạnh, trong đó các node là địa chỉ C2 còn cạnh là các địa chỉ IP dùng chung, để thấy được toàn bộ hệ thống phân giải tên miền mà những kẻ vận hành đang sử dụng. Qua phân tích có tới 33 cụm (cluster) DNS mà Mirai sử dụng, trong đó cụm lớn nhất có 112 tên miền tương ứng 92 địa chỉ IP. Các cụm này độc lập với nhau nên có thể thấy rằng có nhiều nhóm đang đứng đằng sau để vận hành hệ thống này.

Hình3 . Một cụm DNS mà Mirai sử dụngKhi bot đã liên lạc thành công với máy chủ C2, nó sẽ nhận lệnh từ các máy chủ này. Một hệ thống mô phỏng lệnh tấn công được sử dụng để phân tích nội dung các lệnh để tìm ra kiểu tấn công, tần suất gửi lệnh, tổng số các lệnh và địa chỉ nạn nhân bị tấn công. Qua điều tra thì trong 90 giây có tới 15.194 lệnh tấn công được gửi đi từ 146 địa chỉ C2.

Hệ thống phân tích tấn công DDoS (DDoS attack analysis) để thấy được mức độ tấn công từ botnet Mirai như thế nào. Thông tin thu được là số lượng IP tham gia vào một cuộc tấn công và lưu lượng tấn công tạo ra vào mục tiêu. Thông tin này cũng để kiểm chứng quá trình phân tích đã nêu ở trên.

Tham khảo

https://www.usenix.org/system/files/conference/usenixsecurity17/sec17-antonakakis.pdf

https://blog.cloudflare.com/inside-mirai-the-infamous-iot-botnet-a-retrospective-analysis/

1. Hệ thống mạng cho phép quan sát các gói tin ở quy mô lớn (Network telescope), để phân tích hành vi dò quét của Mirai, từ đó đưa ra được thông tin về địa chỉ IP thực hiện hành vi dò quét và kích cỡ mạng botnet.

2. Hệ thống quét mạng chủ động (Internet-wide scanning) để quét các thiết bị IoT đã bị lây nhiễm mã độc Mirai nhằm tìm ra chủng loại thiết bị IoT.

3. Hệ thống Honeypot gồm các thiết bị IoT có lỗ hổng để cho phép mã độc Mirai lây lan vào, từ đó lấy được file binary để dịch ngược.

4. Hệ thống phân giải tên miền DNS, để phát hiện ra tên và địa chỉ IP của máy chủ ra lệnh C2 (Command & Control Server.)

5. Hệ thống phân tích lệnh tấn công (Attack commands analysis) từ máy chủ C2 để biết các hình thức tấn công của Mirai.

6. Hệ thống phân tích tấn công DDoS (DDoS attack analysis) để thấy được mức độ tấn công từ botnet Mirai như thế nào.

Hình 1. Các hệ thống phân tích botnet Mirai

Sau khi đã có danh sách các địa chỉ IP nghi ngờ bị nhiễm mã độc Mirai, hệ thống Internet-wide scanning được sử dụng để quét các địa chỉ IP trên là thiết bị của hãng sản xuất nào và model thiết bị là gì. Thông tin này giúp cho chúng ta điều tra xem Mirai thường lây nhiễm vào những loại thiết bị nào. Phương pháp quét là tạo các phiên kết nối sử dụng các giao thức quản lý thiết bị thông dụng như https, ftp, telnet, CWMP, SSH. Thiết bị sẽ trả về thông tin (banner) có chứa các thông tin về hãng sản xuất và model.

Hình 2. Các thiết bị mà Mirai tấn công

Vì các bot phải liên lạc với máy chủ C2 để nhận lệnh tấn công, do đó khi đã có địa chỉ của các máy chủ C2, cần phân tích các truy vấn DNS để tìm ra thông tin về hệ thống C2 đang được vận hành, từ đó tìm ra manh mối những kẻ đứng đằng sau hệ thống đó. Đầu tiên cần thu thập các bản ghi DNS, gồm cả bản ghi forward và bản ghi reverse có liên quan đến các tên miền máy chủ C2. Sau đó thực hiện “vẽ” bản đồ DNS (DNS expansion) dưới dạng các node và cạnh, trong đó các node là địa chỉ C2 còn cạnh là các địa chỉ IP dùng chung, để thấy được toàn bộ hệ thống phân giải tên miền mà những kẻ vận hành đang sử dụng. Qua phân tích có tới 33 cụm (cluster) DNS mà Mirai sử dụng, trong đó cụm lớn nhất có 112 tên miền tương ứng 92 địa chỉ IP. Các cụm này độc lập với nhau nên có thể thấy rằng có nhiều nhóm đang đứng đằng sau để vận hành hệ thống này.

Hình3 . Một cụm DNS mà Mirai sử dụng

Hệ thống phân tích tấn công DDoS (DDoS attack analysis) để thấy được mức độ tấn công từ botnet Mirai như thế nào. Thông tin thu được là số lượng IP tham gia vào một cuộc tấn công và lưu lượng tấn công tạo ra vào mục tiêu. Thông tin này cũng để kiểm chứng quá trình phân tích đã nêu ở trên.

Tham khảo

https://www.usenix.org/system/files/conference/usenixsecurity17/sec17-antonakakis.pdf

https://blog.cloudflare.com/inside-mirai-the-infamous-iot-botnet-a-retrospective-analysis/

Chỉnh sửa lần cuối: