-

08/10/2013

-

401

-

998 bài viết

Nghiên cứu về botnet Mirai - Phần 4 Theo dõi diễn biến phát tán

Tiếp tục nghiên cứu về Mirai, ở phần 4 này chúng ta sẽ theo dõi diễn biến phát tán của một mã độc cụ thể.

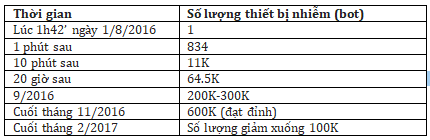

Mã độc Mirai bắt đầu phát tán từ 1 địa chỉ IP ở Mỹ, và sau 40 phút hoạt động thì một mạng botnet đã hình thành. Cụ thể diễn biến như sau:

Mã độc Mirai bắt đầu phát tán từ 1 địa chỉ IP ở Mỹ, và sau 40 phút hoạt động thì một mạng botnet đã hình thành. Cụ thể diễn biến như sau:

Qua bảng trên có thể thấy ban đầu thì số lượng thiết bị lây nhiễm tăng dần, đạt đỉnh 600K vào cuối tháng 11/2016 (duy trì trong 1 ngày) sau đó giảm nhanh về duy trì ở mức 200K-300K và cuối tháng 2/2017 là mức 100K. Giải thích cho việc tăng đột ngột vào cuối tháng 11 là do các biến thể của Mirai đã thêm các vectơ tấn công nhắm vào lỗ hổng giao thức CWMP.

Qua bảng trên có thể thấy ban đầu thì số lượng thiết bị lây nhiễm tăng dần, đạt đỉnh 600K vào cuối tháng 11/2016 (duy trì trong 1 ngày) sau đó giảm nhanh về duy trì ở mức 200K-300K và cuối tháng 2/2017 là mức 100K. Giải thích cho việc tăng đột ngột vào cuối tháng 11 là do các biến thể của Mirai đã thêm các vectơ tấn công nhắm vào lỗ hổng giao thức CWMP.

Nếu so sánh tốc độ lây lan của Mirai và các loại sâu “khét tiếng” khác trong quá khứ như Code Red hay Blaster thì Mirai có tốc độ lây lan chậm hơn. Cụ thể là sau khi đã hình thành mạng botnet, thì thời gian để tăng gấp đôi kích cỡ mạng của Mirai trong lần đầu là 75 phút, trong khi Code Red là 37 phút và Blaster là 9 phút. Điều này được giải thích do cơ chế dò quét mật khẩu kiểu brute-force của Mirai tiêu tốn thời gian, và hơn nữa khả năng dò quét của của các thiết bị IoT thường không nhanh như máy tính. Tốc độ gửi gói tin dò quét của Mirai là 250 byte/s, và khi nhận lệnh từ máy chủ C2 thì Mirai phải tạm dừng việc quét. So sánh với các loại sâu khác như Slammer (3MB/s) hay Witty (>3MB/s) thì Mirai có tốc độ quét chậm hơn rất nhiều lần. Tốc độ quét của Mirai phù hợp với mạng có tốc độ thấp.

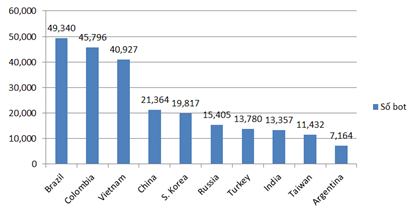

Hình dưới đây mô tả các quốc gia có số lượng thiết bị IoT nhiễm mã độc Mirai nhiều nhất, tập trung chủ yếu khu vực Nam Mỹ và Đông Nam Á. Điều này có thể được giải thích nguyên nhân là do các thiết bị IoT được sử dụng ở các nước này không có các cơ chế bảo mật tốt tuy nhiên bù lại có ưu điểm là giá thành “vừa túi tiền”.

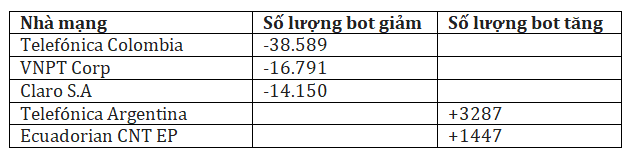

Việc giảm số lượng các bot là do các nhà mạng đã thực hiện vá lỗ hổng trên thiết bị hoặc hướng dẫn người dùng reboot lại thiết bị để xóa mã độc trong bộ nhớ. Khả năng phản ứng với sự lây lan của Mirai của các nhà mạng châu Âu như Deustche Telekom, Eircom, TalkTalk là rất nhanh, khách hàng của họ được cập nhật thông tin theo từng giờ qua Facebook và hướng dẫn reboot thiết bị. Do vậy vòng đời tồn tại của Mirai ở các quốc gia này thường rất ngắn. Dưới đây là danh sách các nhà mạng đã làm giảm số lượng bot Mirai nhiều nhất tính từ 21/9/2016 đến 28/2/2017, tuy nhiên cũng có những nhà mạng chậm phản ứng và khiến cho số lượng bot tăng lên.

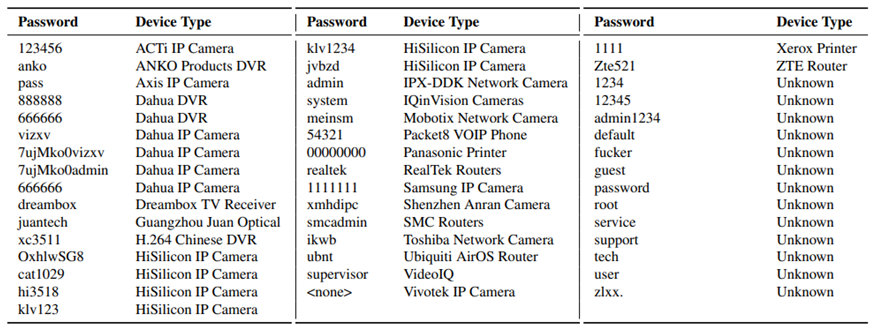

Tốc độ lây lan của Mirai có yếu tố quyết định bởi việc dò quét mật khẩu quản trị trên thiết bị IoT có thành công hay không. Dựa trên việc dịch ngược mã nguồn các biến thể Mirai, tìm thấy danh sách có tới 371 mật khẩu mặc định và những mật khẩu này được cài đặt trên 84 hãng chế tạo thiết bị. Mật khẩu phổ biến nhất là “password”. Có rất nhiều loại thiết bị IoT đã bị tấn công và trong số đã nhận diện được 12 hãng sản xuất với các thiết bị lưu trữ mạng (network-attached storage appliances), bộ định tuyến gia đình, camera, DVRs, máy in mạng, TV. Các mật khẩu và loại thiết bị được nêu ở bảng dưới. Có thể thấy đa phần là mật khẩu đơn giản vì các hãng cũng phải tạo được sự tiện lợi cho người sử dụng khi cấu hình, tuy nhiên khuyến nghị cần thay đổi mật khẩu mặc định. Trong danh sách này có thể thấy các hãng thiết bị phổ biến như Huawei, ZTE, ZyXel, Dahua, Mikrotik. Sau khi các thiết bị trên được nhận diện và được vá, các biến thể khác của Mirai đã bổ sung thêm các nạn nhân mới và “cao cấp” hơn là ASUS, Netgear, D-Link, Cisco.

Tốc độ lây lan của Mirai có yếu tố quyết định bởi việc dò quét mật khẩu quản trị trên thiết bị IoT có thành công hay không. Dựa trên việc dịch ngược mã nguồn các biến thể Mirai, tìm thấy danh sách có tới 371 mật khẩu mặc định và những mật khẩu này được cài đặt trên 84 hãng chế tạo thiết bị. Mật khẩu phổ biến nhất là “password”. Có rất nhiều loại thiết bị IoT đã bị tấn công và trong số đã nhận diện được 12 hãng sản xuất với các thiết bị lưu trữ mạng (network-attached storage appliances), bộ định tuyến gia đình, camera, DVRs, máy in mạng, TV. Các mật khẩu và loại thiết bị được nêu ở bảng dưới. Có thể thấy đa phần là mật khẩu đơn giản vì các hãng cũng phải tạo được sự tiện lợi cho người sử dụng khi cấu hình, tuy nhiên khuyến nghị cần thay đổi mật khẩu mặc định. Trong danh sách này có thể thấy các hãng thiết bị phổ biến như Huawei, ZTE, ZyXel, Dahua, Mikrotik. Sau khi các thiết bị trên được nhận diện và được vá, các biến thể khác của Mirai đã bổ sung thêm các nạn nhân mới và “cao cấp” hơn là ASUS, Netgear, D-Link, Cisco.

Việc bảm đảm bảo mật cho các thiết bị IoT là khó khăn hơn so với các thiết bị mạng truyền thống khác do tính phân tán về địa lý, vị trí lắp đặt vật lý, thiếu các cơ chế quản trị tập trung, đặc biệt là khả năng update các bản vá.

Việc bảm đảm bảo mật cho các thiết bị IoT là khó khăn hơn so với các thiết bị mạng truyền thống khác do tính phân tán về địa lý, vị trí lắp đặt vật lý, thiếu các cơ chế quản trị tập trung, đặc biệt là khả năng update các bản vá.

Tham khảo

https://www.usenix.org/system/files/conference/usenixsecurity17/sec17-antonakakis.pdf

Nếu so sánh tốc độ lây lan của Mirai và các loại sâu “khét tiếng” khác trong quá khứ như Code Red hay Blaster thì Mirai có tốc độ lây lan chậm hơn. Cụ thể là sau khi đã hình thành mạng botnet, thì thời gian để tăng gấp đôi kích cỡ mạng của Mirai trong lần đầu là 75 phút, trong khi Code Red là 37 phút và Blaster là 9 phút. Điều này được giải thích do cơ chế dò quét mật khẩu kiểu brute-force của Mirai tiêu tốn thời gian, và hơn nữa khả năng dò quét của của các thiết bị IoT thường không nhanh như máy tính. Tốc độ gửi gói tin dò quét của Mirai là 250 byte/s, và khi nhận lệnh từ máy chủ C2 thì Mirai phải tạm dừng việc quét. So sánh với các loại sâu khác như Slammer (3MB/s) hay Witty (>3MB/s) thì Mirai có tốc độ quét chậm hơn rất nhiều lần. Tốc độ quét của Mirai phù hợp với mạng có tốc độ thấp.

Hình dưới đây mô tả các quốc gia có số lượng thiết bị IoT nhiễm mã độc Mirai nhiều nhất, tập trung chủ yếu khu vực Nam Mỹ và Đông Nam Á. Điều này có thể được giải thích nguyên nhân là do các thiết bị IoT được sử dụng ở các nước này không có các cơ chế bảo mật tốt tuy nhiên bù lại có ưu điểm là giá thành “vừa túi tiền”.

Hình. Các quốc gia và số lượng bot đếm được vào ngày 21/9/2016

Việc giảm số lượng các bot là do các nhà mạng đã thực hiện vá lỗ hổng trên thiết bị hoặc hướng dẫn người dùng reboot lại thiết bị để xóa mã độc trong bộ nhớ. Khả năng phản ứng với sự lây lan của Mirai của các nhà mạng châu Âu như Deustche Telekom, Eircom, TalkTalk là rất nhanh, khách hàng của họ được cập nhật thông tin theo từng giờ qua Facebook và hướng dẫn reboot thiết bị. Do vậy vòng đời tồn tại của Mirai ở các quốc gia này thường rất ngắn. Dưới đây là danh sách các nhà mạng đã làm giảm số lượng bot Mirai nhiều nhất tính từ 21/9/2016 đến 28/2/2017, tuy nhiên cũng có những nhà mạng chậm phản ứng và khiến cho số lượng bot tăng lên.

Tham khảo

https://www.usenix.org/system/files/conference/usenixsecurity17/sec17-antonakakis.pdf

Chỉnh sửa lần cuối: