-

08/10/2013

-

401

-

998 bài viết

Nghiên cứu về botnet Mirai - Phần 1 Tổng quan

Tổng quan

Mirai là một loại mã độc dạng sâu, lây nhiễm vào các thiết bị IoT (Camera an ninh, Router, máy in,...) và biến chúng thành một mạng máy tính ma (botnet) nhằm tấn công từ chối dịch vụ. Vào năm 2016 chúng ta có khoảng 6-9 tỷ thiết bị IoT và con số này sẽ tăng lên tới 30 tỷ vào năm 2020 Mirai chứng minh cho cả thế giới thấy chỉ dựa vào những thiết bị đơn giản và kĩ năng tạo mã độc “nghiệp dư” cũng có thể tấn công và đe dọa những mục tiêu được trang bị tường lửa hiện đại.

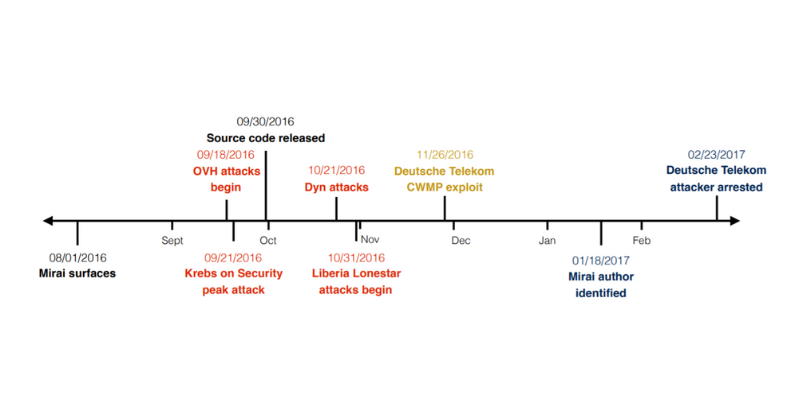

Sự việc bắt đầu vào tháng 9 năm 2016 khi một lượng lớn các cuộc tấn công từ chối dịch vụ nổ ra tấn công và làm vô hiệu hóa một số các mục tiêu và công ty được kể tên như: Krebs on Security, OVH,… OVH một nhà cung cấp VPS tại pháp đã trở thành mục tiêu của cuộc tấn công DDoS lớn nhất từ trước tới nay mà đỉnh điểm lên tới hơn 1Tbps. Các thiết bị kết nối mạng thông minh được kết nối Internet như TV, Smartphone, máy tính bảng,… có thể là một phần của mạng botnet và được sử dụng để thực hiện một cuộc tấn công DDoS lớn nhất từ trước đến nay.

Hình 1. Các mốc thời gian về Mirai

(Đỏ: tấn công, Vàng: khai thác, Đen là sự kiện)

Khi các chuyên gia vào cuộc lần theo dấu vết của Mirai thì có thể thấy được mã độc này đã lây nhiễm hơn 65.000 thiết bị IoT (Internet of Things) chỉ trong 20 giờ đầu và giữ ở mức ổn định vào khoảng 200.000 – 300.000 thiết bị, mã độc này lây nhiễm toàn thế giới trong đó có Brazil, Columbia và Việt Nam chiếm tới hơn 41.5%. Tệ hơn nữa là các thiết bị IoT lại thường không có cơ chế để cập nhật các bản vá bảo mật, điều này có thể bị hacker tiếp tục chiếm quyền điều khiển. Nếu không cải thiện được hế thống phòng thủ thì loại mã độc dạng botnet này sẽ liên tục tiến hóa và tìm cho mình lỗ hổng để xâm nhập, và cái tên Mirai được đặt cho mã độc này vì Mirai trong tiếng nhật có nghĩa là “tương lai”.

Nhưng có một phát hiện thú vị, mặc dù Mirai có khả năng lây nhiễm những thiết bị chạy Linux nhưng lại không lây nhiễm vào 1 số dòng thiết bị như Linksys (Tomato 1.28). Vậy nên không phải tất cả các thiết bị IoT đều có thể bị nhiễm.

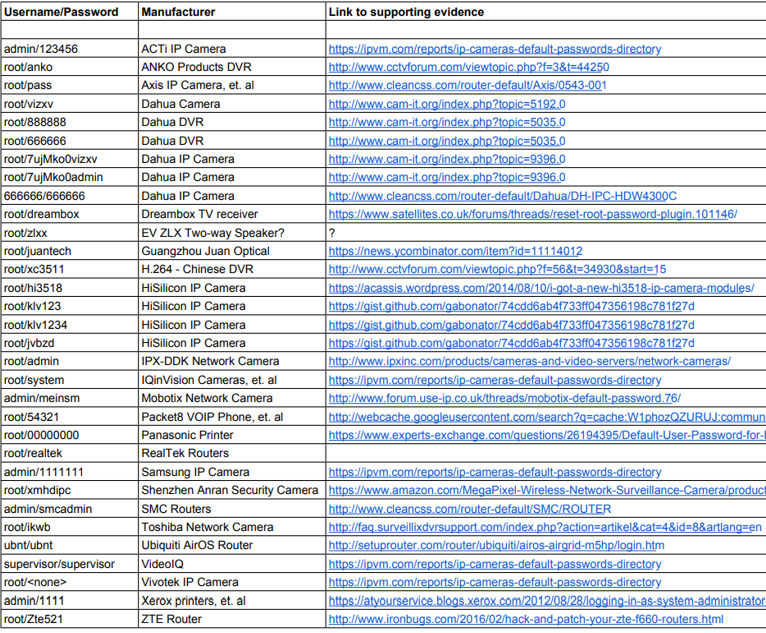

Và dưới đây là một list danh sách các thiết bị IoT có khả năng bị Mirai xâm nhập:

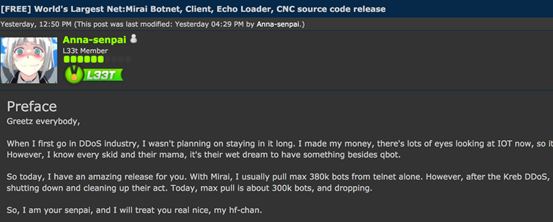

Tiếp theo cũng có một nhân vật bí ẩn được nói đến có tên trên Anna-Senpai trên trang hackforums.net.

Tiếp theo cũng có một nhân vật bí ẩn được nói đến có tên trên Anna-Senpai trên trang hackforums.net.

Nhân vật này chính là người đưa lên bộ mã nguồn của Mirai với nội dung đại loại là: “Tôi đã sử dụng Mirai được một thời gian kiếm được tiền từ nó nhưng tôi sẽ không gắn bó với ngành DDoS lâu dài và chắc hẳn ai cũng muốn có được Mirai sau vụ việc Mirai tấn công vào Kreb và OVH nên bây giờ tôi sẽ rửa tay gác kiếm và chia sẻ bộ mã nguồn này với tất cả mọi người” Và việc làm này không chỉ là một nước đi để che dấu đi thân phận của mình (người tạo ra Mirai) mà nó gián tiếp làm cho Mirai trở nên nguy hiểm hơn bao giờ hết. Hành động chia sẻ này giúp người tạo ra Mirai khó bị lần theo khi mà giờ đây với bộ mã nguồn gốc thì việc biến thể Mirai thành các dạng khác để tấn công, làm cho Mirai trở nên nguy hiểm và rất khó để lường trước.

Cách hoạt động của Mirai

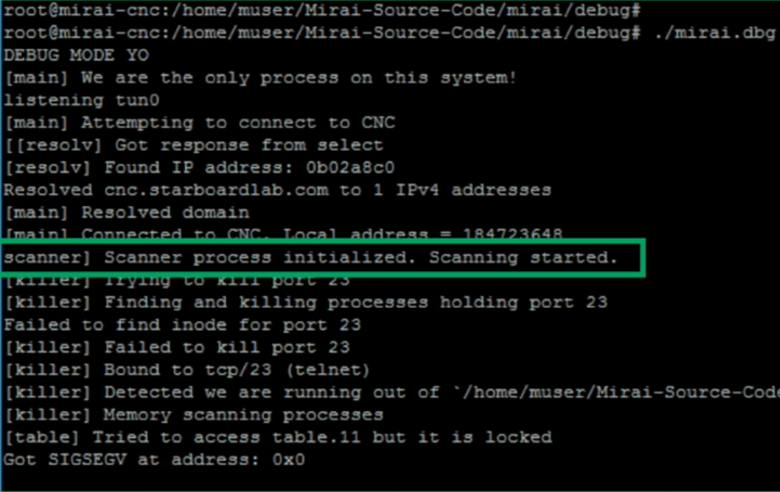

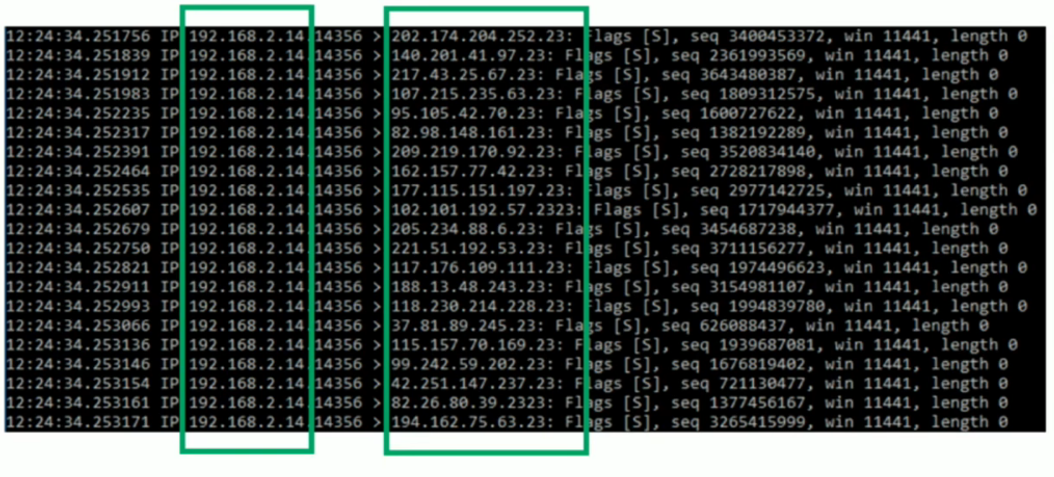

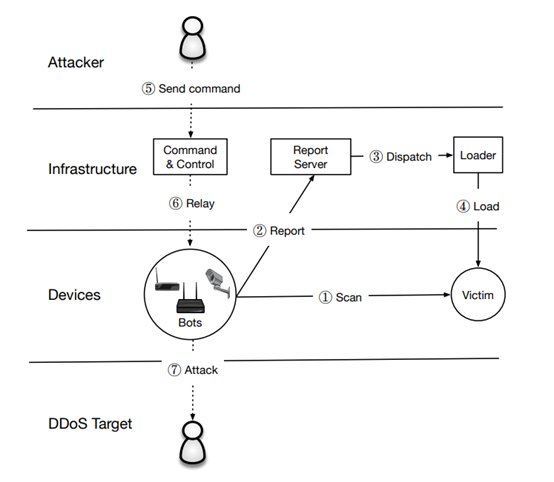

Dựa vào mã nguồn của Mirai thì mã độc này đầu tiên mã độc này sẽ liên tục dò quét các thiết bị IoT và sử dụng các địa chỉ IPv4 nguồn giả mạo.

Nếu Mirai xác định được một thiết bị nạn nhân, nó sẽ bắt đầu chuyển qua giai đoạn thử đăng nhập, cố gắng thiết lập kết nối Telnet bằng 10 username và mật khẩu được chọn ngẫu nhiên từ một danh sách cấu hình sẵn gồm khoảng 62 thông tin. Khi đăng nhập thành công nó sẽ gửi IP nạn nhân kèm theo thông tin liên quan tới máy chủ C&C.

Nếu Mirai xác định được một thiết bị nạn nhân, nó sẽ bắt đầu chuyển qua giai đoạn thử đăng nhập, cố gắng thiết lập kết nối Telnet bằng 10 username và mật khẩu được chọn ngẫu nhiên từ một danh sách cấu hình sẵn gồm khoảng 62 thông tin. Khi đăng nhập thành công nó sẽ gửi IP nạn nhân kèm theo thông tin liên quan tới máy chủ C&C.

Sau đó Mirai sẽ xác định môi trường của hệ thống mà nó vừa đăng nhập vào để có thể tải về mã độc thực thi phù hợp với môi trường của hệ thống đó. Mirai chỉ mất khoảng 98 giây để thực hiện hành động lây nhiễm vào 1 thiết bị IoT.

Sau khi lây nhiễm thành công thì nó sẽ che dấu đi sự hiện diện của mình bằng cách xóa đi mã độc thực thi mà nó vừa tải lên trên thiết bị và đổi tên process của nó bằng một chuỗi kí tự và chữ số giả. Tuy nhiên chính vì phải che dấu để không bị phát hiện nên nếu thiết bị IoT khởi động lại thì máy chủ C&C ở xa sẽ mất kết nối tới process đang chạy trên thiết bị.

Để khắc phục cho việc này thì mã độc này đồng thời sẽ kill luôn các tiến trình đang sử dụng cổng TCP 22 và 23 và các tiến trình liên quan cạnh tranh, bao gồm các biến thể Mirai khác.

Tại thời điểm này thì các bot sẽ ở trạng thái chờ lệnh tấn công từ các máy chủ và đồng thời tiếp tục tìm kiếm thêm các thiết bị khác để lây nhiễm.

Hình minh họa cách mà Mirai hoạt động: Mirai quét IPv4 và tìm hiểu xem thiết bị này chạy dựa trên telnet hay SSH sau đó nó sẽ cố gắng đăng nhập và nếu thành công thì thiết bị sẽ bị chuyển thành bot chờ lệnh tấn công, cùng lúc đó tiếp tục quét để tìm thêm thiết bị khác để lây nhiễm.

Hình minh họa cách mà Mirai hoạt động: Mirai quét IPv4 và tìm hiểu xem thiết bị này chạy dựa trên telnet hay SSH sau đó nó sẽ cố gắng đăng nhập và nếu thành công thì thiết bị sẽ bị chuyển thành bot chờ lệnh tấn công, cùng lúc đó tiếp tục quét để tìm thêm thiết bị khác để lây nhiễm.

(Hết phần 1)

Tham khảo;

Understanding the Mirai Botnet, Manos Antonakakis et al

Wikipedia

Mirai là một loại mã độc dạng sâu, lây nhiễm vào các thiết bị IoT (Camera an ninh, Router, máy in,...) và biến chúng thành một mạng máy tính ma (botnet) nhằm tấn công từ chối dịch vụ. Vào năm 2016 chúng ta có khoảng 6-9 tỷ thiết bị IoT và con số này sẽ tăng lên tới 30 tỷ vào năm 2020 Mirai chứng minh cho cả thế giới thấy chỉ dựa vào những thiết bị đơn giản và kĩ năng tạo mã độc “nghiệp dư” cũng có thể tấn công và đe dọa những mục tiêu được trang bị tường lửa hiện đại.

Sự việc bắt đầu vào tháng 9 năm 2016 khi một lượng lớn các cuộc tấn công từ chối dịch vụ nổ ra tấn công và làm vô hiệu hóa một số các mục tiêu và công ty được kể tên như: Krebs on Security, OVH,… OVH một nhà cung cấp VPS tại pháp đã trở thành mục tiêu của cuộc tấn công DDoS lớn nhất từ trước tới nay mà đỉnh điểm lên tới hơn 1Tbps. Các thiết bị kết nối mạng thông minh được kết nối Internet như TV, Smartphone, máy tính bảng,… có thể là một phần của mạng botnet và được sử dụng để thực hiện một cuộc tấn công DDoS lớn nhất từ trước đến nay.

Hình 1. Các mốc thời gian về Mirai

(Đỏ: tấn công, Vàng: khai thác, Đen là sự kiện)

Nhưng có một phát hiện thú vị, mặc dù Mirai có khả năng lây nhiễm những thiết bị chạy Linux nhưng lại không lây nhiễm vào 1 số dòng thiết bị như Linksys (Tomato 1.28). Vậy nên không phải tất cả các thiết bị IoT đều có thể bị nhiễm.

Và dưới đây là một list danh sách các thiết bị IoT có khả năng bị Mirai xâm nhập:

Nhân vật này chính là người đưa lên bộ mã nguồn của Mirai với nội dung đại loại là: “Tôi đã sử dụng Mirai được một thời gian kiếm được tiền từ nó nhưng tôi sẽ không gắn bó với ngành DDoS lâu dài và chắc hẳn ai cũng muốn có được Mirai sau vụ việc Mirai tấn công vào Kreb và OVH nên bây giờ tôi sẽ rửa tay gác kiếm và chia sẻ bộ mã nguồn này với tất cả mọi người” Và việc làm này không chỉ là một nước đi để che dấu đi thân phận của mình (người tạo ra Mirai) mà nó gián tiếp làm cho Mirai trở nên nguy hiểm hơn bao giờ hết. Hành động chia sẻ này giúp người tạo ra Mirai khó bị lần theo khi mà giờ đây với bộ mã nguồn gốc thì việc biến thể Mirai thành các dạng khác để tấn công, làm cho Mirai trở nên nguy hiểm và rất khó để lường trước.

Cách hoạt động của Mirai

Dựa vào mã nguồn của Mirai thì mã độc này đầu tiên mã độc này sẽ liên tục dò quét các thiết bị IoT và sử dụng các địa chỉ IPv4 nguồn giả mạo.

Sau đó Mirai sẽ xác định môi trường của hệ thống mà nó vừa đăng nhập vào để có thể tải về mã độc thực thi phù hợp với môi trường của hệ thống đó. Mirai chỉ mất khoảng 98 giây để thực hiện hành động lây nhiễm vào 1 thiết bị IoT.

Sau khi lây nhiễm thành công thì nó sẽ che dấu đi sự hiện diện của mình bằng cách xóa đi mã độc thực thi mà nó vừa tải lên trên thiết bị và đổi tên process của nó bằng một chuỗi kí tự và chữ số giả. Tuy nhiên chính vì phải che dấu để không bị phát hiện nên nếu thiết bị IoT khởi động lại thì máy chủ C&C ở xa sẽ mất kết nối tới process đang chạy trên thiết bị.

Để khắc phục cho việc này thì mã độc này đồng thời sẽ kill luôn các tiến trình đang sử dụng cổng TCP 22 và 23 và các tiến trình liên quan cạnh tranh, bao gồm các biến thể Mirai khác.

Tại thời điểm này thì các bot sẽ ở trạng thái chờ lệnh tấn công từ các máy chủ và đồng thời tiếp tục tìm kiếm thêm các thiết bị khác để lây nhiễm.

(Hết phần 1)

Tham khảo;

Understanding the Mirai Botnet, Manos Antonakakis et al

Wikipedia