Vấn đề về lỗ hổng trong Java Applet

Mọi người chỉ em với ạ. ..

Em đang làm 1 bài tập, tấn công giả mạo Website (chẳng hạn: http://192.168.190.135 là địa chỉ trang web CẦN PHẢI giả mạ) kết hợp khai thác lỗ hổng bảo mật Java (Java Applet Attack Method), đánh cắp mật khẩu, thâm nhập vào máy tính nạn nhân.

Nhưng sau khi cấu hình xong xuôi bên máy attacker. Attacker đã lắng nghe.

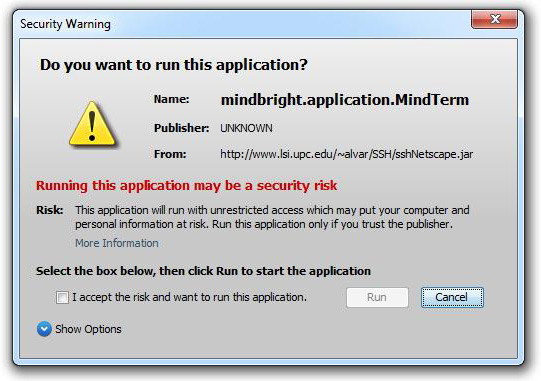

sang bên máy victim, nhập nhập nhập .... rồi thì không hiện ra thông báo phải chạy Java kiểu dạng như hình dưới để có thể redirect đến địa chỉ attacker:

- Em đã enable java trên webrowser.

Vậy là sao ạ???

Cảm ơn mọi người.

Em đang làm 1 bài tập, tấn công giả mạo Website (chẳng hạn: http://192.168.190.135 là địa chỉ trang web CẦN PHẢI giả mạ) kết hợp khai thác lỗ hổng bảo mật Java (Java Applet Attack Method), đánh cắp mật khẩu, thâm nhập vào máy tính nạn nhân.

Nhưng sau khi cấu hình xong xuôi bên máy attacker. Attacker đã lắng nghe.

sang bên máy victim, nhập nhập nhập .... rồi thì không hiện ra thông báo phải chạy Java kiểu dạng như hình dưới để có thể redirect đến địa chỉ attacker:

- Em đã enable java trên webrowser.

Vậy là sao ạ???

Cảm ơn mọi người.

Chỉnh sửa lần cuối: