BTC đã ghi nhận. Mời đội tiếp tục diễn tập.Pha 2:

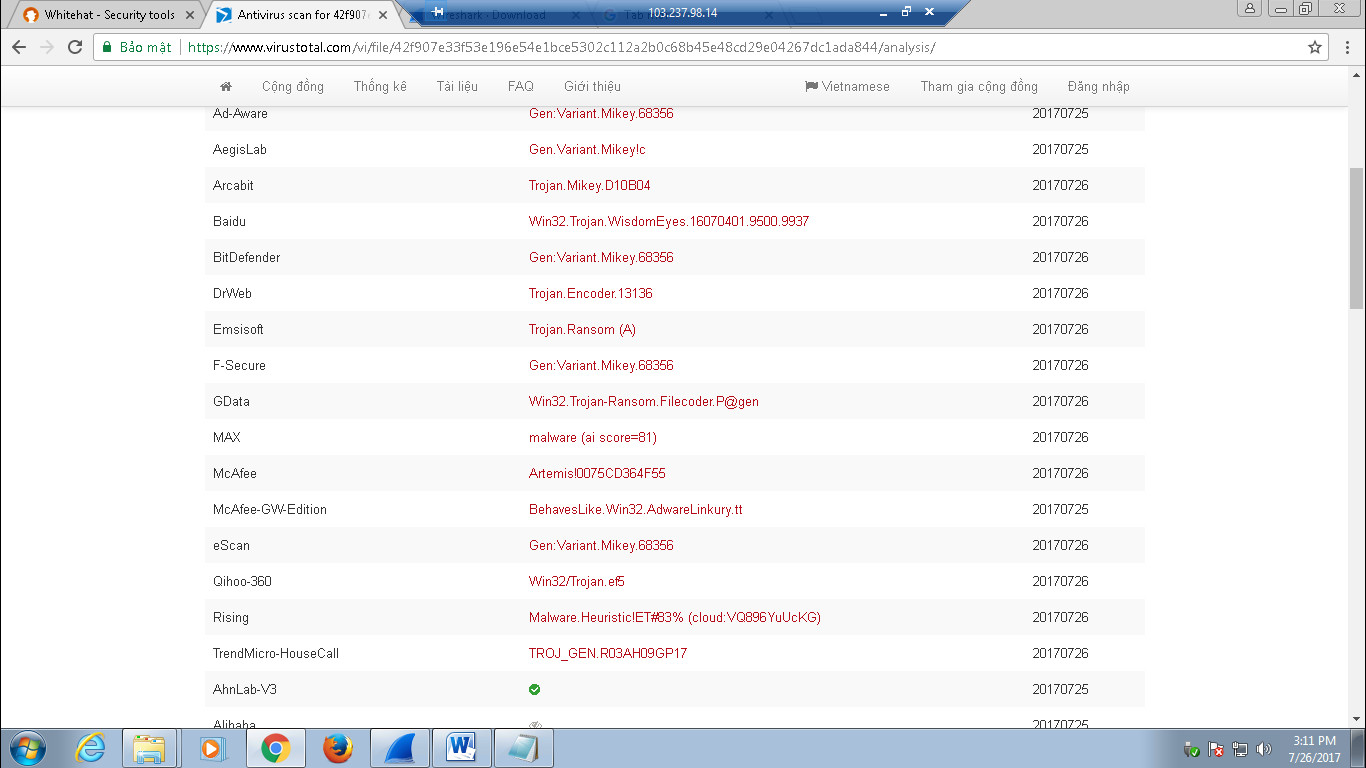

virustotal quét file:

ransomware tận dụng lỗ hổng CVE 2017/0199 để tấn công

dùng wiresharkbawts gói tin ta thấy file ransome dc tải tại http://118.70.80.143/ransomeware.exe và lưu tại Temp của windows

CỘNG ĐỒNG AN NINH MẠNG VIỆT NAM

@ 2009 - 2021 Bkav Corporation

Install the app

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Tường thuật Diễn tập An ninh mạng WhiteHat Drill 04

- Bắt đầu WhiteHat News #ID:2017

- Ngày bắt đầu

BTC đã ghi nhận. Mời đội tiếp tục diễn tập.Đội mình trả lời các câu hỏi của BTC.

Comment

Vĩnh Long trả lời Phase 3:

Phân tích hành vi mã hóa:

_Phương thức mã hóa: thuật toán dùng để mã hóa: RSA ;

key mã hóa:

MIGeMA0GCSqGSIb3DQEBAQUAA4GMADCBiAKBgHNXVw8m22G9F4nyB02SU8aNO/Rc

6WTtOciMzCZu7n4oDN7qJuR9Qtc8kJ1xc3jJOk8+ekRjVvCKvwbEIz27bNxdkamm

iy6iMl6r/s6eSeIXDQ7LIHLuTqZkOU4MxCHBDt75RYwUFHc8sbOA6wdPx14pV1dM

0gOFiEf7Iizk2fi7AgMBAAE=

_Mã hóa tất cả các file có định dạng: java,xltx, xltm, pptx, pptm, xlsm, xlsb, ppsx, ppam, potx,potm, dotx, dotm,vsdx, docx, docm, docb, dzvu, vmdk, onetoc2, tiff, class, mpeg, backup, sqlitedb, sqlite3, accdb, sldx, lay6, sldm, jpeg

_Các thư mục bị mã hóa: C:\Users\Bkav\Downloads , C:\Users\Bkav\Desktop\hoctap, C:\Users\Bkav\Desktop\canhac, các thư mục con trong C:\Users\Bkav\Documents\tailieu

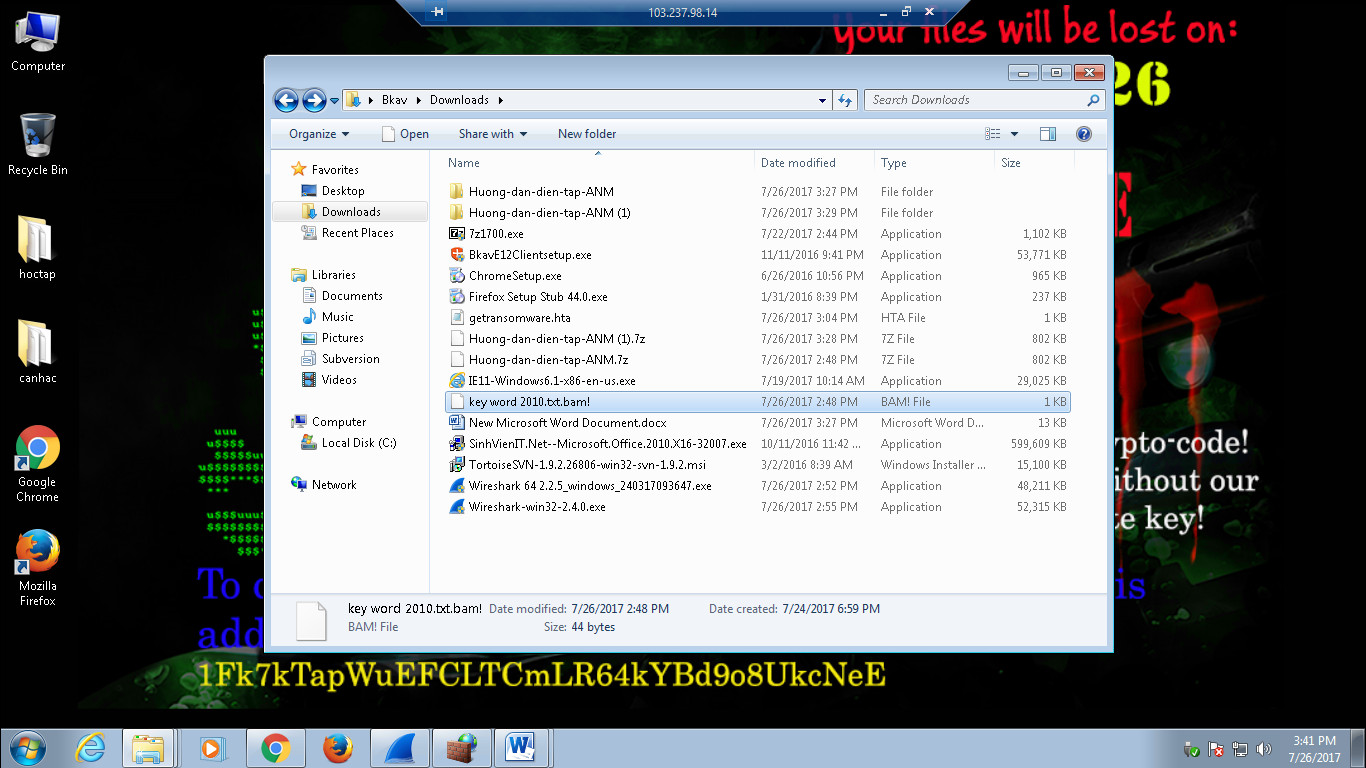

_Liệt kê các hành vi khác của ransomware: Thêm khóa trong Registry: "Software\whitehatdrill\Flag, Software\Rs\IsEncrypt"hay đổi hình nền Desktop tại đường dẫn C:\Users\Bkav\Desktop\Notify.jpg, đổi định dạng các tập tin bị mã hóa sang "*.bam!"

_Xử lý các thành phần độc hại:

Xóa registry mà mã độc tạo ra "HKEY_CURRENT_USER\Software\Rs" : Xóa khóa ID và IsEncrypt

Xóa khóa Flag trong "HKEY_CURRENT_USER\Software\whitehatdrill"

Xóa file ransomware.exe trong C:\Windows\Temp và xóa file phát tán tải về

_Đổi lại hình nền đòi tiền chuộc:

+ địa chỉ ví Bitcoin: 1Fk7kTapWuCLTCmLR64kYBd9o8UkcNeE

+ Xóa file ảnh Notify.jpg ngoài Desktop (Hide)

+ Đặt lại hình nền

Phân tích hành vi mã hóa:

_Phương thức mã hóa: thuật toán dùng để mã hóa: RSA ;

key mã hóa:

MIGeMA0GCSqGSIb3DQEBAQUAA4GMADCBiAKBgHNXVw8m22G9F4nyB02SU8aNO/Rc

6WTtOciMzCZu7n4oDN7qJuR9Qtc8kJ1xc3jJOk8+ekRjVvCKvwbEIz27bNxdkamm

iy6iMl6r/s6eSeIXDQ7LIHLuTqZkOU4MxCHBDt75RYwUFHc8sbOA6wdPx14pV1dM

0gOFiEf7Iizk2fi7AgMBAAE=

_Mã hóa tất cả các file có định dạng: java,xltx, xltm, pptx, pptm, xlsm, xlsb, ppsx, ppam, potx,potm, dotx, dotm,vsdx, docx, docm, docb, dzvu, vmdk, onetoc2, tiff, class, mpeg, backup, sqlitedb, sqlite3, accdb, sldx, lay6, sldm, jpeg

_Các thư mục bị mã hóa: C:\Users\Bkav\Downloads , C:\Users\Bkav\Desktop\hoctap, C:\Users\Bkav\Desktop\canhac, các thư mục con trong C:\Users\Bkav\Documents\tailieu

_Liệt kê các hành vi khác của ransomware: Thêm khóa trong Registry: "Software\whitehatdrill\Flag, Software\Rs\IsEncrypt"hay đổi hình nền Desktop tại đường dẫn C:\Users\Bkav\Desktop\Notify.jpg, đổi định dạng các tập tin bị mã hóa sang "*.bam!"

_Xử lý các thành phần độc hại:

Xóa registry mà mã độc tạo ra "HKEY_CURRENT_USER\Software\Rs" : Xóa khóa ID và IsEncrypt

Xóa khóa Flag trong "HKEY_CURRENT_USER\Software\whitehatdrill"

Xóa file ransomware.exe trong C:\Windows\Temp và xóa file phát tán tải về

_Đổi lại hình nền đòi tiền chuộc:

+ địa chỉ ví Bitcoin: 1Fk7kTapWuCLTCmLR64kYBd9o8UkcNeE

+ Xóa file ảnh Notify.jpg ngoài Desktop (Hide)

+ Đặt lại hình nền

Comment

Phase 3: Phân tích và xử lý các thành phần độc hại.

· Phân tích hành vi file ransomware:

o Phương thức mã hóa: Thay đổi các file đuổi doc, 7z, mp3 (đều có đuôi .bam! ).

o Mã hóa tất cả các file có định dạng: doc .mp3 .7zip

o Các thư mục bị mã hóa:

o Xóa các registry mà mã độc tạo ra

(HKEY_CURRENT_USER\Software\RS)

· Phân tích hành vi file ransomware:

o Phương thức mã hóa: Thay đổi các file đuổi doc, 7z, mp3 (đều có đuôi .bam! ).

o Mã hóa tất cả các file có định dạng: doc .mp3 .7zip

o Các thư mục bị mã hóa:

o Xóa các registry mà mã độc tạo ra

(HKEY_CURRENT_USER\Software\RS)

Comment

Tên đội : Drill_tttQuangNinh

Tổng hợp kết quả:

Phase 1: Mô phỏng tình huống bị lây nhiễm ransomware và rà soát, xác minh tình trạng lây nhiễm.

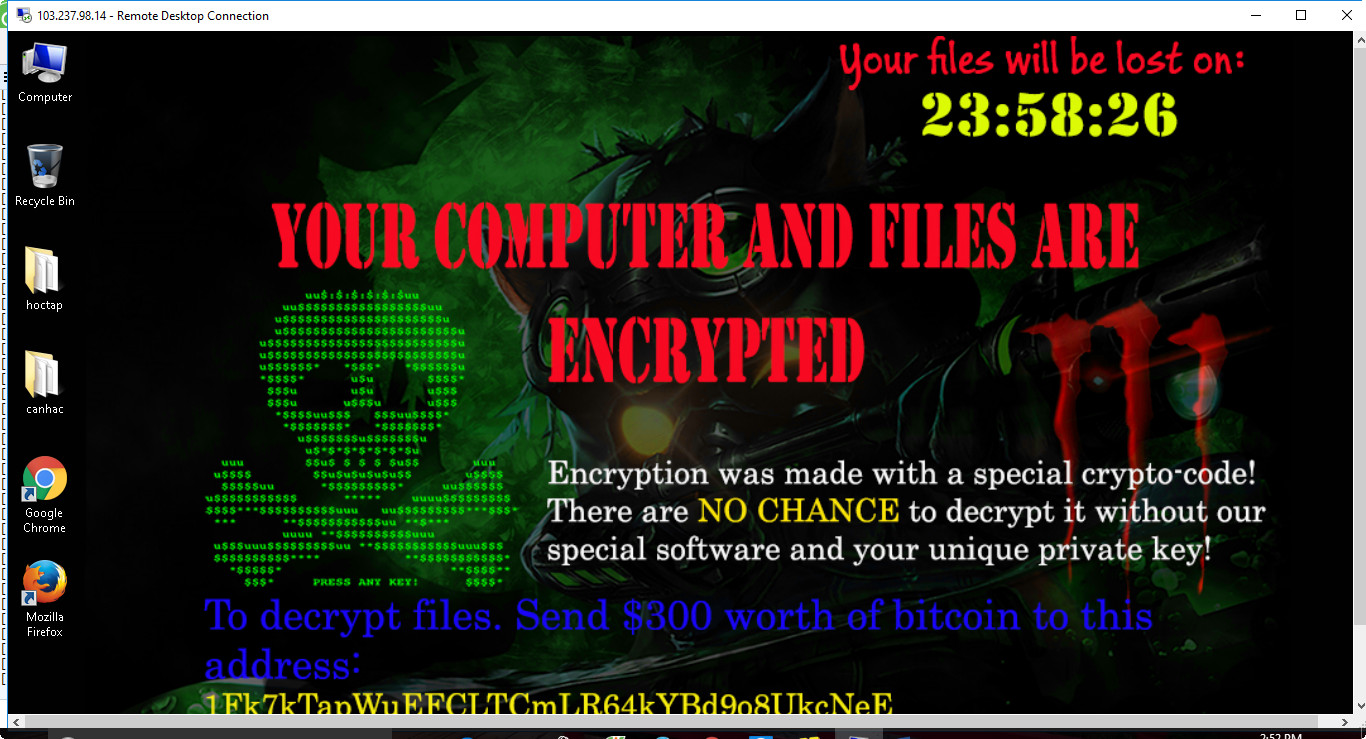

· Sau khi mở các file đính kèm, dữ liệu tại các thư mục Desktop, Downloads,… đã bị thay đổi:

- Desktop của mình không bị thay đổi

- Các mục trong download, Document bị mã hóa không thực thi được ( các file thêm đuôi .bam )

· Dự đoán con đường mã độc lây nhiễm vào máy tính:

- Bị lây nhiễm qua file đính kèm.

Phase 2: Cô lập hiện trường và phân tích, lấy mẫu.

Cô lập hiện trường:

- Đã cô lập máy tính bị nhiễm, đóng các cổng không cần thiết chỉ mở port 3389.

Phân tích và lấy mẫu: lấy về file thực thi của ransomware.

- Sử dụng tool: virus total quét file 2 file đều thấy bị nhiễm virus.

· Cách lấy các file ransomware:

o Qua file “Diễn tập ANM – 1.doc”:

- File 1 bị lây nhiễm: 29/57

o Qua file “Diễn tập ANM – 2.doc”: -

- File 2 bị lây nhiễm: 10/57

Tổng hợp kết quả:

Phase 1: Mô phỏng tình huống bị lây nhiễm ransomware và rà soát, xác minh tình trạng lây nhiễm.

· Sau khi mở các file đính kèm, dữ liệu tại các thư mục Desktop, Downloads,… đã bị thay đổi:

- Desktop của mình không bị thay đổi

- Các mục trong download, Document bị mã hóa không thực thi được ( các file thêm đuôi .bam )

· Dự đoán con đường mã độc lây nhiễm vào máy tính:

- Bị lây nhiễm qua file đính kèm.

Phase 2: Cô lập hiện trường và phân tích, lấy mẫu.

Cô lập hiện trường:

- Đã cô lập máy tính bị nhiễm, đóng các cổng không cần thiết chỉ mở port 3389.

Phân tích và lấy mẫu: lấy về file thực thi của ransomware.

- Sử dụng tool: virus total quét file 2 file đều thấy bị nhiễm virus.

· Cách lấy các file ransomware:

o Qua file “Diễn tập ANM – 1.doc”:

- File 1 bị lây nhiễm: 29/57

o Qua file “Diễn tập ANM – 2.doc”: -

- File 2 bị lây nhiễm: 10/57

Comment

BÁO CÁO

RANSOMWARE: XỬ LÝ VÀ PHÒNG CHỐNG

Tên đội : Drill_TTTTGiaLai

Tổng hợp kết quả:

Phase 1: Mô phỏng tình huống bị lây nhiễm ransomware và rà soát, xác minh tình trạng lây nhiễm.

• Sau khi mở các file đính kèm, dữ liệu tại các thư mục Desktop, Downloads,… đã bị thay đổi:

Tất cả các file đã bị thêm đuôi .bam

• Dự đoán con đường mã độc lây nhiễm vào máy tính:

Lây nhiễm qua mạng LAN

Phase 2: cô lập hiện trường

Mở port 3389 ( mất kết nối)

RANSOMWARE: XỬ LÝ VÀ PHÒNG CHỐNG

Tên đội : Drill_TTTTGiaLai

Tổng hợp kết quả:

Phase 1: Mô phỏng tình huống bị lây nhiễm ransomware và rà soát, xác minh tình trạng lây nhiễm.

• Sau khi mở các file đính kèm, dữ liệu tại các thư mục Desktop, Downloads,… đã bị thay đổi:

Tất cả các file đã bị thêm đuôi .bam

• Dự đoán con đường mã độc lây nhiễm vào máy tính:

Lây nhiễm qua mạng LAN

Phase 2: cô lập hiện trường

Mở port 3389 ( mất kết nối)

Comment

BÁO CÁO

RANSOMWARE: XỬ LÝ VÀ PHÒNG CHỐNG

Tên đội : Sở TTTT Tiền Giang

Tổng hợp kết quả:

Phase 1: Mô phỏng tình huống bị lây nhiễm ransomware và rà soát, xác minh tình trạng lây nhiễm.

· Sau khi mở các file đính kèm, dữ liệu tại các thư mục Desktop, Downloads,… đã bị thay đổi:

Tiến hành cô lập máy tính bị nhiễm, tắt các kết nối internet, các cổng khác. Do đây là môi trường máy ảo nên tiến hành chặn đóng tất cả các Rule trên Firewall ngoại trừ port 3389 Inbound

Phân tích và lấy mẫu: lấy về file thực thi của ransomware.

- Tiến hành gửi các mẫu virus lên trang Virus Total để quét. Cả hai file này đều được cảnh báo là virus.

· Cách lấy các file ransomware:

o Qua file “Diễn tập ANM – 1.doc”: Lấy mẫu tại thư mục C:/windows/temp/

o Qua file “Diễn tập ANM – 2.doc”: Lấy mẫu tại địa chi 118.70.80.143

RANSOMWARE: XỬ LÝ VÀ PHÒNG CHỐNG

Tên đội : Sở TTTT Tiền Giang

Tổng hợp kết quả:

Phase 1: Mô phỏng tình huống bị lây nhiễm ransomware và rà soát, xác minh tình trạng lây nhiễm.

· Sau khi mở các file đính kèm, dữ liệu tại các thư mục Desktop, Downloads,… đã bị thay đổi:

Tiến hành cô lập máy tính bị nhiễm, tắt các kết nối internet, các cổng khác. Do đây là môi trường máy ảo nên tiến hành chặn đóng tất cả các Rule trên Firewall ngoại trừ port 3389 Inbound

Phân tích và lấy mẫu: lấy về file thực thi của ransomware.

- Tiến hành gửi các mẫu virus lên trang Virus Total để quét. Cả hai file này đều được cảnh báo là virus.

· Cách lấy các file ransomware:

o Qua file “Diễn tập ANM – 1.doc”: Lấy mẫu tại thư mục C:/windows/temp/

o Qua file “Diễn tập ANM – 2.doc”: Lấy mẫu tại địa chi 118.70.80.143

Comment

Pha 2: Thực hiện khóa kết nối trên tường lửa, dùng công cụ đọc file mã độc

Comment

Xóa regedit, Temp và các files độc hại.

Dữ liệu đã được backup trên SVN từ trước khi bị nhiễm mã độc, lấy lại để phục hồi:

Dữ liệu đã được backup trên SVN từ trước khi bị nhiễm mã độc, lấy lại để phục hồi:

Chỉnh sửa lần cuối:

Comment

gui bao cao pha 2

Cô lập hiện trường: Bật tường lửa, ngắt kết nối mạng, đóng tất cả các port.

Phân tích và lấy mẫu: lấy về file thực thi của ransomware. Sử dụng công cụ phân tích https://virustotal.com

• Cách lấy các file ransomware:

o Qua file “Diễn tập ANM – 1.doc”: khi mở file word thực thi đường link trong file gọi tới file getransomware.hta. Sau đó tải các file còn lại. file ransomware.exe trong thư mục C:\Windows\Temp

o Qua file “Diễn tập ANM – 2.doc”:

thực thi macro gọi ransomware_tb.exe tại địa chỉ http://118.70.80.143:4448 vào thư mục c:/windows/temp/ransomware.exe

Cô lập hiện trường: Bật tường lửa, ngắt kết nối mạng, đóng tất cả các port.

Phân tích và lấy mẫu: lấy về file thực thi của ransomware. Sử dụng công cụ phân tích https://virustotal.com

• Cách lấy các file ransomware:

o Qua file “Diễn tập ANM – 1.doc”: khi mở file word thực thi đường link trong file gọi tới file getransomware.hta. Sau đó tải các file còn lại. file ransomware.exe trong thư mục C:\Windows\Temp

o Qua file “Diễn tập ANM – 2.doc”:

thực thi macro gọi ransomware_tb.exe tại địa chỉ http://118.70.80.143:4448 vào thư mục c:/windows/temp/ransomware.exe

Comment

Vĩnh Long trả lời Phase 4:

_Xác định nguồn gốc tấn công:

Từ Mail [email protected] , từ IP 118.70.80.143

Địa chỉ ví Bitcoin: 1Fk7kTapWuCLTCmLR64kYBd9o8UkcNeE

Phục hồi dữ liệu bằng cách tải các tập tin từ https://118.70.80.143:4443/!/#tailieu chép vào thư mục C:\Users\Bkav\Documents\tailieu

_Xác định nguồn gốc tấn công:

Từ Mail [email protected] , từ IP 118.70.80.143

Địa chỉ ví Bitcoin: 1Fk7kTapWuCLTCmLR64kYBd9o8UkcNeE

Phục hồi dữ liệu bằng cách tải các tập tin từ https://118.70.80.143:4443/!/#tailieu chép vào thư mục C:\Users\Bkav\Documents\tailieu

Comment

Vĩnh Long trả lời Phase 4:

_Xác định nguồn gốc tấn công:

Từ Mail [email protected] , từ IP 118.70.80.143

Địa chỉ ví Bitcoin: 1Fk7kTapWuCLTCmLR64kYBd9o8UkcNeE

Phục hồi dữ liệu bằng cách tải các tập tin từ https://118.70.80.143:4443/!/#tailieu chép vào thư mục C:\Users\Bkav\Documents\tailieu

Comment

Bài viết liên quan