Baby_parrot

VIP Members

-

17/04/2018

-

41

-

60 bài viết

Phát hiện mã độc tấn công có chủ đích vào Đà Nẵng

Gần đây tác giả Sebdraven đã có bài viết phân tích chi tiết về kỹ thuật tấn công APT ở thành phố Đà Nẵng khá hay mình xin lược dịch lại để mọi người nắm thông tin. Các bạn có thể tham khảo bài viết gốc tại đây

Mã độc được phát hiện sau khi các nhà nghiên cứu về bảo mật tiến hành nghiên cứu điều tra về dạng tấn công APT SideWinder. Tìm kiếm các khai thác thực tế liên quan đến việc phát tán các tài liệu có lỗ hổng RTF CVE 2017-11882.

Lỗ hổng CVE 2017-1182 nằm trong EQNEDT32.EXE, một thành phần của MS Office chịu trách nhiệm chèn và chỉnh sửa các công thức toán học (đối tượng OLE) trong tài liệu. Tuy nhiên do hoạt động của bộ nhớ không đúng, các thành phần này không xử lý đúng đối tượng trong bộ nhớ dẫn đến lỗi, do đó cho phép kẻ tấn công thực thi mã độc ngay trên máy nạn nhân mà nạn nhân không hề hay biết, ngay khi nạn nhân mở tài liệu độc hại.

Theo tác giả Sebdraven nhận định chiến dịch này có những dấu hiệu dường như xuất phát từ nhóm hacker 1937cn đến từ Trung Quốc.

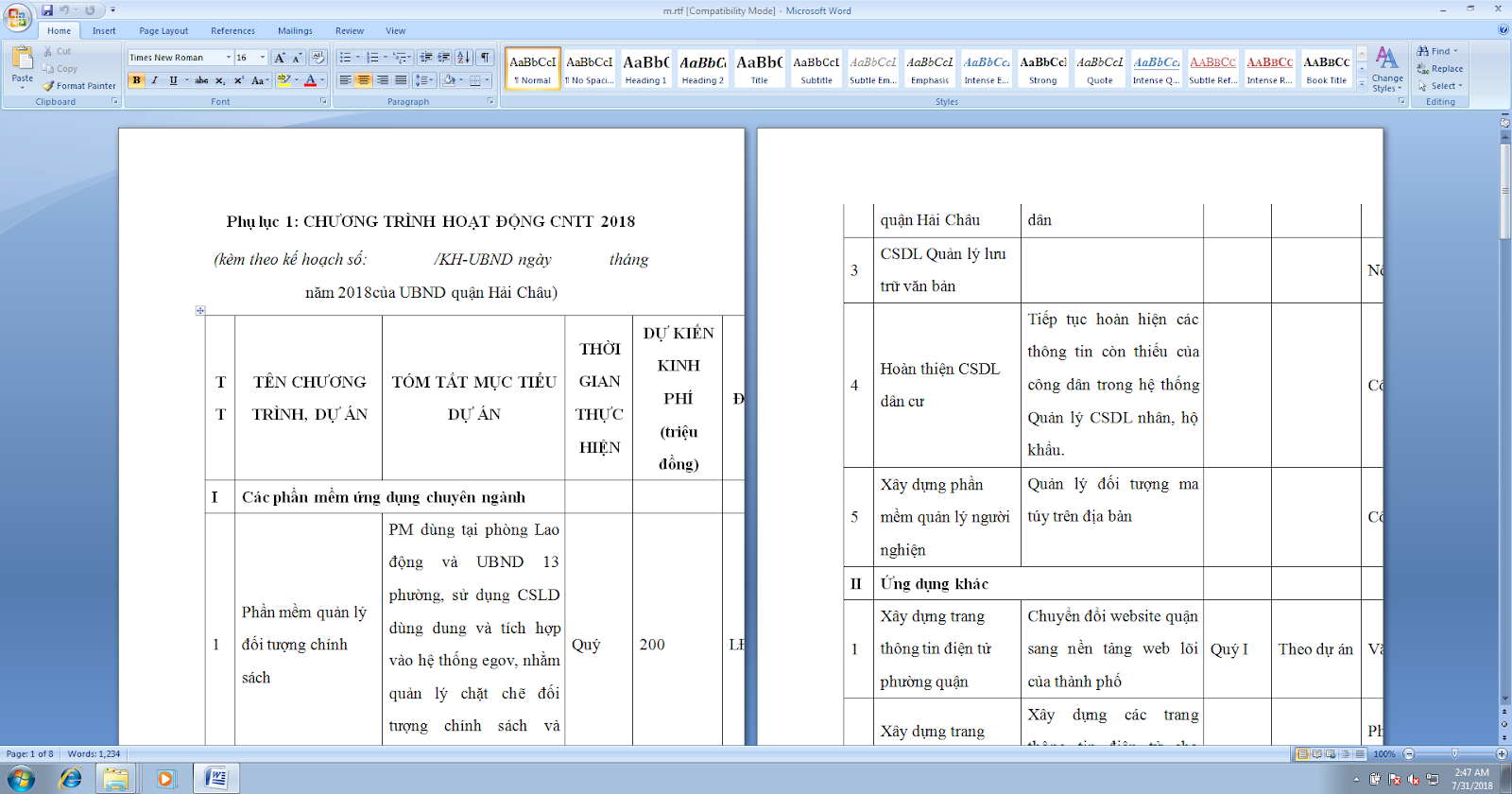

Các nhà nghiên cứu đã tìm thấy 1 file word giả mạo tài liệu của UBND quận Hải Châu - TP Đà Nẵng . Tài liệu này chứa các bản tóm tắt liên quan đến dự án của quận Hải Châu

Hình thức tấn công sử dụng các file văn bản là một trong những hình thức tấn công APT phổ biển. Hacker có thể sử dụng các kỹ thuật khác nhau để lừa nạn nhân tiếp cận với file word chứa mã độc và tiến hành mở nó ra. Khi đó nạn nhân sẽ vô tình đưa mã độc vào máy mình mà không biết., từ đó hacker có thể tiến hành các cuộc tấn công sâu hơn vào hệ thống. Trong trường hợp này Hacker đã tấn công sử dụng lỗ hổng CVE 2017-11882 lỗ hổng RTF trong các phần mềm Office .

Hình thức tấn công sử dụng các file văn bản là một trong những hình thức tấn công APT phổ biển. Hacker có thể sử dụng các kỹ thuật khác nhau để lừa nạn nhân tiếp cận với file word chứa mã độc và tiến hành mở nó ra. Khi đó nạn nhân sẽ vô tình đưa mã độc vào máy mình mà không biết., từ đó hacker có thể tiến hành các cuộc tấn công sâu hơn vào hệ thống. Trong trường hợp này Hacker đã tấn công sử dụng lỗ hổng CVE 2017-11882 lỗ hổng RTF trong các phần mềm Office .

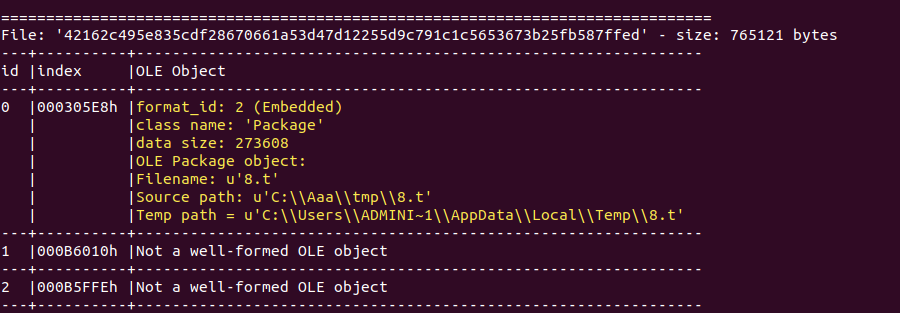

Sử dụng tools rtfobj, chúng ta tìm thấy có 3 ole objects trong tài liệu này.

Các gói ole object được sử dụng để ghi 1 file ra ổ đĩa khi tài liệu được mở ở vị trí đã được mô tả trong các ole object, Do đó khi phân tích các OLE object ta đều tìm thấy 1 trường là tên và 1 trường chứa đường dẫn

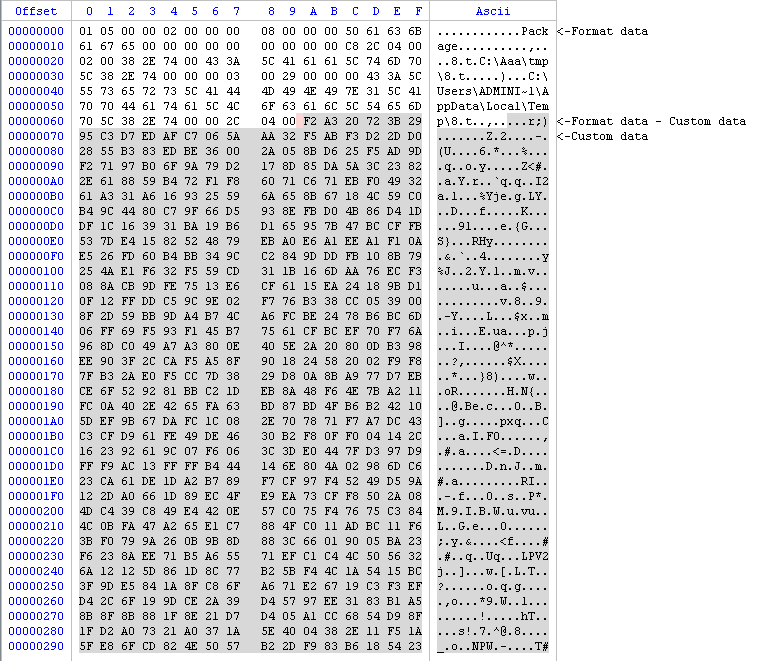

Trong trường hợp này thì OLE object được định nghĩa để ghi ra 1 file với tên gọi 8.t và được lưu trong thư mục %TMP% trên windows. Khi tiến hành kiểm tra thì file 8.t là 1 file đã được mã hóa

Sau khi tiến hành debug và kiểm tra thì các nhà nghiên cứu phát hiện mã độc tạo ra thêm 2 file trên hệ thống:

Danh sách các domain mà mã độc có kết nối đến:

Mã độc được phát hiện sau khi các nhà nghiên cứu về bảo mật tiến hành nghiên cứu điều tra về dạng tấn công APT SideWinder. Tìm kiếm các khai thác thực tế liên quan đến việc phát tán các tài liệu có lỗ hổng RTF CVE 2017-11882.

Lỗ hổng CVE 2017-1182 nằm trong EQNEDT32.EXE, một thành phần của MS Office chịu trách nhiệm chèn và chỉnh sửa các công thức toán học (đối tượng OLE) trong tài liệu. Tuy nhiên do hoạt động của bộ nhớ không đúng, các thành phần này không xử lý đúng đối tượng trong bộ nhớ dẫn đến lỗi, do đó cho phép kẻ tấn công thực thi mã độc ngay trên máy nạn nhân mà nạn nhân không hề hay biết, ngay khi nạn nhân mở tài liệu độc hại.

Theo tác giả Sebdraven nhận định chiến dịch này có những dấu hiệu dường như xuất phát từ nhóm hacker 1937cn đến từ Trung Quốc.

Các nhà nghiên cứu đã tìm thấy 1 file word giả mạo tài liệu của UBND quận Hải Châu - TP Đà Nẵng . Tài liệu này chứa các bản tóm tắt liên quan đến dự án của quận Hải Châu

Sử dụng tools rtfobj, chúng ta tìm thấy có 3 ole objects trong tài liệu này.

Các gói ole object được sử dụng để ghi 1 file ra ổ đĩa khi tài liệu được mở ở vị trí đã được mô tả trong các ole object, Do đó khi phân tích các OLE object ta đều tìm thấy 1 trường là tên và 1 trường chứa đường dẫn

Trong trường hợp này thì OLE object được định nghĩa để ghi ra 1 file với tên gọi 8.t và được lưu trong thư mục %TMP% trên windows. Khi tiến hành kiểm tra thì file 8.t là 1 file đã được mã hóa

Sau khi tiến hành debug và kiểm tra thì các nhà nghiên cứu phát hiện mã độc tạo ra thêm 2 file trên hệ thống:

- 1 file dll có tên là RasTls.dll

Lưu trữ tại: C:\\Users\\IEUser\\AppData\\Roaming\\Microsoft\\Windows\\Network Shortcuts\\RasTls.dll Có Hash: 9f5da7524817736cd85d87dae93fdbe478385baac1c0aa3102b6ad50d7e5e368 - 1 file thực thi có tên là dascgosrky.exe

Lưu trữ tại: C:\\Users\\IEUser\\AppData\\Roaming\\Microsoft\\Windows\\Network Shortcuts\\dascgosrky.exe Có Hash: f9ebf6aeb3f0fb0c29bd8f3d652476cd1fe8bd9a0c11cb15c43de33bbce0bf68

- dn.dulichbiendao.org

- gateway.vietbaotinmoi.com

- fis.malware-sinkhole.net

- hn.dulichbiendao.org

- halong.dulichculao.com

- news.malware-sinkhole.net

- cat.toonganuh.com

- new.sggpnews.com

- dulichculao.com

- coco.sodexoa.com.

- thoitiet.malware-sinkhole.net

- wouderfulu.impresstravel.ga

- toonganuh.com

- coco.sodexoa.com

- 192.99.181.14

- 176.223.165.122

Nguồn Sebdraven

Chỉnh sửa lần cuối: