-

08/10/2013

-

401

-

998 bài viết

Phân đoạn siêu nhỏ hệ thống mạng dựa trên phần mềm

Phân đoạn (segmentation) là một kỹ thuật bảo mật đã xuất hiện được một thời gian dài trước đây. Các nhóm bảo mật đã sử dụng VLAN / ACL để phân đoạn và bảo vệ mạng. Kỹ thuật này chủ yếu được cài đặt trên thiết bị phần cứng ((Firewall, Switch, Router)). Hồi đó các trung tâm dữ liệu chủ yếu là on-premise (đặt tại chỗ) và được bảo vệ bằng một vành đai là các tường lửa, các hệ thống phát hiện xâm nhập mạng...

Tuy nhiên, môi trường mạng bắt đầu thay đổi khi các doanh nghiệp chuyển sang cloud và nhân viên sử dụng các ứng dụng di động, từ đó không còn khải niệm về vành đai cổ điển như trên nữa. Bảo mật cloud về cơ bản khác với bảo mật IT truyền thống vì nó liên quan đến việc bảo vệ lưu lượng truyền tải trên mạng (workloads) và bảo vệ các dữ liệu của công ty khi các data này lưu trữ trên cơ sở hạ tầng phần cứng của nhà cung cấp dịch vụ cloud.

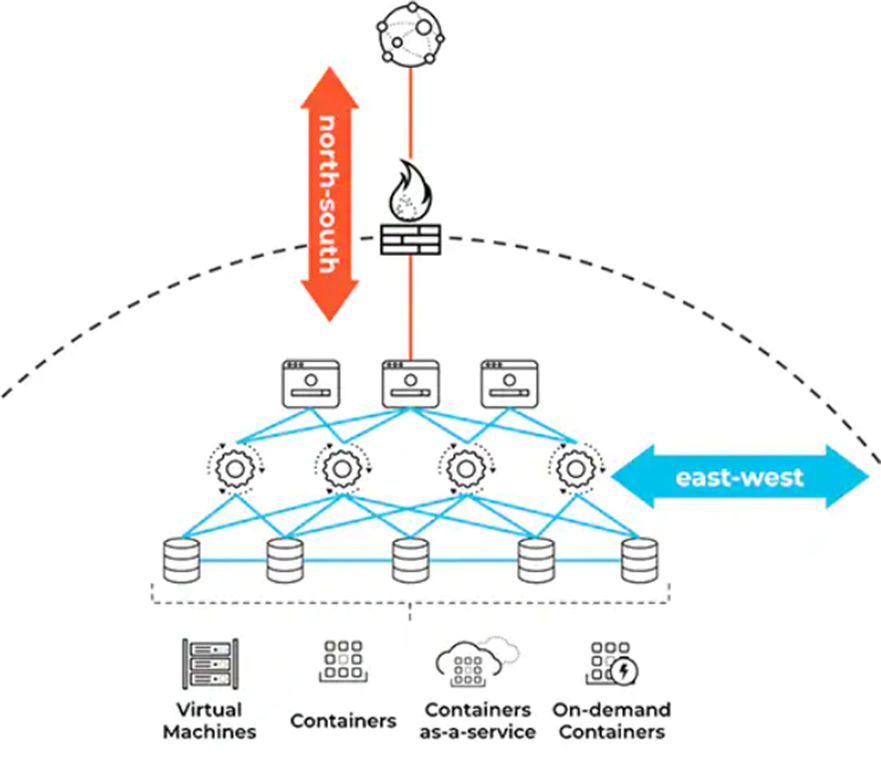

Hình 1. Lưu lượng chiều East-West chiếm 80% tổng lưu lượng

Các biện pháp kiểm soát bảo mật hoạt động đối với cơ sở hạ tầng truyền thống trước đây không phù hợp với cloud, dẫn đến những vấn đề về bảo mật. Do đó các doanh nghiệp đã phải tìm cách thực hiện phân đoạn lại mạng để đáp ứng với một hệ thống kết hợp cả tại chỗ và trên cloud. Kỹ thuật phân đoạn dựa trên phần mềm là một cách tiếp cận hợp lý, cũng là một phần trong kiến trúc Zero Trust.

Cơ sở hạ tầng bảo mật được định nghĩa bởi phần mềm cho phép các doanh nghiệp phân đoạn siêu nhỏ (micro-segmentation) trong trung tâm dữ liệu của họ - cả tại chỗ và đám mây - để thực hiện các chính sách đến tận các máy trạm. Bảo mật không còn là một cấu trúc cứng nhắc giới hạn ở tường lửa và VLAN, nó di động, linh hoạt và có thể di chuyển cùng với tài nguyên, ứng dụng hoặc khối lượng công việc (workloads) mà không tạo ra khoảng trống. Tùy thuộc vào mức độ chi tiết mà bạn muốn, phân đoạn siêu nhỏ về cơ bản cho phép các doanh nghiệp tạo ra “tường lửa” cho Workloads, ứng dụng và người dùng của họ nằm phân tán trên các đám mây hoặc trên các máy chủ vật lý.

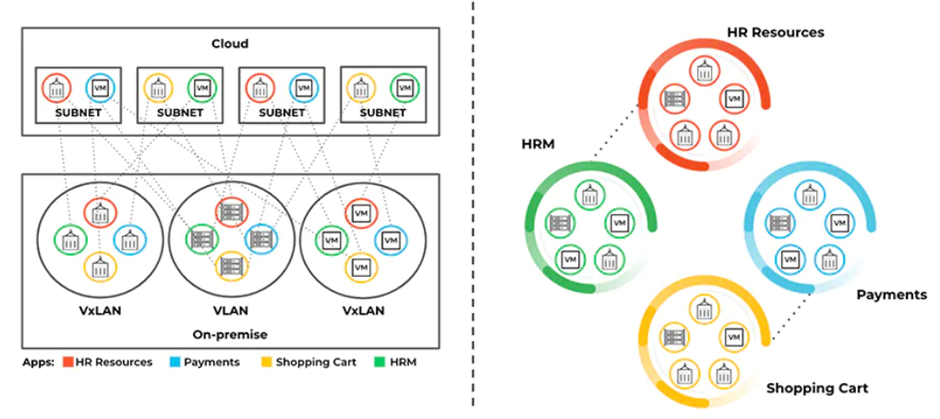

Hình 2. Phân đoạn mạng truyền thống (bên trái) và phân đoạn siêu nhỏ (bên phải)

Các giải pháp micro-segmentation có thể dựa trên 3 loại:

Tham khảo: paloaltonetworks, colortokens

Tuy nhiên, môi trường mạng bắt đầu thay đổi khi các doanh nghiệp chuyển sang cloud và nhân viên sử dụng các ứng dụng di động, từ đó không còn khải niệm về vành đai cổ điển như trên nữa. Bảo mật cloud về cơ bản khác với bảo mật IT truyền thống vì nó liên quan đến việc bảo vệ lưu lượng truyền tải trên mạng (workloads) và bảo vệ các dữ liệu của công ty khi các data này lưu trữ trên cơ sở hạ tầng phần cứng của nhà cung cấp dịch vụ cloud.

Hình 1. Lưu lượng chiều East-West chiếm 80% tổng lưu lượng

Cơ sở hạ tầng bảo mật được định nghĩa bởi phần mềm cho phép các doanh nghiệp phân đoạn siêu nhỏ (micro-segmentation) trong trung tâm dữ liệu của họ - cả tại chỗ và đám mây - để thực hiện các chính sách đến tận các máy trạm. Bảo mật không còn là một cấu trúc cứng nhắc giới hạn ở tường lửa và VLAN, nó di động, linh hoạt và có thể di chuyển cùng với tài nguyên, ứng dụng hoặc khối lượng công việc (workloads) mà không tạo ra khoảng trống. Tùy thuộc vào mức độ chi tiết mà bạn muốn, phân đoạn siêu nhỏ về cơ bản cho phép các doanh nghiệp tạo ra “tường lửa” cho Workloads, ứng dụng và người dùng của họ nằm phân tán trên các đám mây hoặc trên các máy chủ vật lý.

Hình 2. Phân đoạn mạng truyền thống (bên trái) và phân đoạn siêu nhỏ (bên phải)

Các giải pháp micro-segmentation có thể dựa trên 3 loại:

- Agent-based: phân đoạn dựa trên phần mềm

- Network-based: phân đoạn dựa trên thiết bị mạng (phần cứng, phần mềm ảo hóa mạng)

- Native cloud: dựa trên các tính năng của nhà cung cấp dịch vụ cloud ( Amazon security group, Azure firewall, or Google Cloud firewall)

Lợi ích của micro-segmentation

Hiển thị thông tin chi tiết

Cung cấp khả năng hiển thị thông tin chi tiết là lợi ích bảo mật chính của phân đoạn siêu nhỏ. Hơn 80% lưu lượng truy cập ngày nay là East-West (theo chiều ngang của hình 1), khi áp dụng phân đoạn siêu nhỏ, sẽ cung cấp khả năng hiển thị chi tiết, sâu sắc về giao tiếp từ server đến server, cho phép các nhóm bảo mật tìm kiếm các lỗ hổng bảo mật, tìm các cổng mở và dễ bị tấn công, đồng thời gắn cờ các hành vi bất thường trong mạng. Hình ảnh hóa các luồng dữ liệu và các kết nối giúp cho việc xây dựng các chính sách về mạng tốt hơn, từ đó làm cơ sở cho việc thiết lập kiến trúc Zero-Trust. Khi các chính sách đã được triển khai, bất kỳ hoạt động đáng ngờ nào như ứng dụng CRM kết nối với cơ sở dữ liệu tài chính có thể được phát hiện và khắc phục ngay lập tức.Ngăn chặn các bước leo thang truy cập

Các chuyên gia bảo mật hiểu rằng việc tạo cơ sở hạ tầng bảo mật đóng kín trên thực tế là không thể, vì hầu hết các doanh nghiệp hoạt động trong môi trường data center multi-cloud, multi-vendor được phân bổ theo địa lý. Cách tiếp cận tốt nhất là giảm bề mặt tấn công xuống mức tối thiểu. Việc phân đoạn mạng nhỏ và kiểm soát quyền truy cập vào các phân đoạn này bằng các chính sách bảo mật đảm bảo rằng kẻ tấn công có quyền truy cập hạn chế vào các ứng dụng và cơ sở dữ liệu. Ngay cả khi một máy trạm bị kẻ tấn công xâm phạm, bất kỳ leo thang truy cập nào vượt ra ngoài các chính sách kiểm soát truy cập sẽ ngay lập tức bị chặn, do đó giảm thiểu bề mặt tấn công.Đơn giản hóa việc tuân thủ

Ngoài việc cải thiện tình trạng bảo mật tổng thể của doanh nghiệp, micro-segmentation còn có thêm lợi ích là giúp doanh nghiệp đạt được các yêu cầu tuân thủ theo quy định của ngành như PCI-DSS , HIPAA , v.v. Với việc lưu trữ dữ liệu chuyển từ on-premise sang cloud, việc đảm bảo an ninh và cho phép truy cập dữ liệu được cấp phép là một thách thức. Các chính sách theo micro-segmentation không những có thể bảo mật dữ liệu mà còn có khả năng cô lập nhằm ngăn chặn việc truy cập và lộ dữ liệu trái phép. Việc phân đoạn siêu nhỏ cũng làm giảm phạm vi kiểm toán, từ đó giảm chi phí và chi phí tuân thủ.Tham khảo: paloaltonetworks, colortokens

Chỉnh sửa lần cuối: