-

08/10/2013

-

401

-

998 bài viết

Hacker tấn công vào hệ thống đường sắt của Iran bằng phần mềm độc hại Meteor wiper

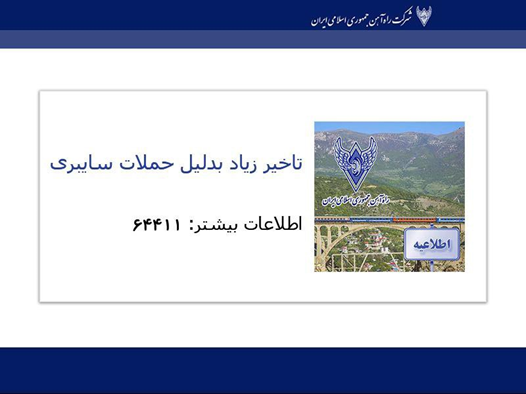

Tháng 7/2021, một cuộc tấn công mạng nhắm vào hệ thống đường sắt của Iran, khiến cổng thông tin của Bộ Giao thông vận tải cùng các trang web liên kết bị gián đoạn dịch vụ và làm tê liệt hoàn toàn hệ thống đường sắt quốc gia này. Mặc dù chưa rõ mục đích của vụ tấn công này nhưng nhóm tin tặc tỏ ra rất hài hước khi đăng tải thông báo hoãn hủy các chuyến tàu vì “tấn công mạng” kèm theo số điện thoại của văn phòng Nhà lãnh đạo tối cao Iran để cung cấp thông tin. Thậm chí những kẻ tấn công còn đã khóa các máy tính chạy hệ điều hành Windows của nhà ga bằng màn hình khóa, ngăn không cho nhân viên truy cập vào thiết bị để xử lý sự cố.

Trong một báo cáo của hãng bảo mật SentinelOne, nhà nghiên cứu Juan Andres Guerrero-Saade cho biết, cuộc tấn công mạng nhằm vào nhà ga xe lửa của Iran sử dụng một công cụ xóa tệp (wiper) chưa từng thấy trước đây có tên là Meteor. Wiper là phần mềm độc hại cố tình xóa các tệp trên máy tính và khiến máy tính không thể khởi động được. Không giống như loại phần mềm tống tiền ransomware, loại wiper này không được sử dụng để đòi tiền mà mục tiêu là gây ra hỗn loạn cho một tổ chức hoặc đánh lạc hướng quản trị viên để tấn công vào một mục tiêu khác.

Hình 1. Thông báo bị tấn công mạng tại nhà ga đường sắt

Phân tích phần mềm độc hại Meteor

Công ty an ninh mạng Iran Aman Pardaz trước đó đã phân tích Meteor và SentinelOne tìm thấy các mảnh ghép còn thiếu để cung cấp một bức tranh rõ ràng hơn về vụ tấn công này. Guerrero-Saade giải thích: "Mặc dù thiếu một vài thông tin chi tiết, chúng tôi vẫn có thể khám phá hầu hết các thành phần tấn công. Chúng tôi đã phát hiện ra một kiểu tấn công mới, chưa từng được sử dụng trước đây”.

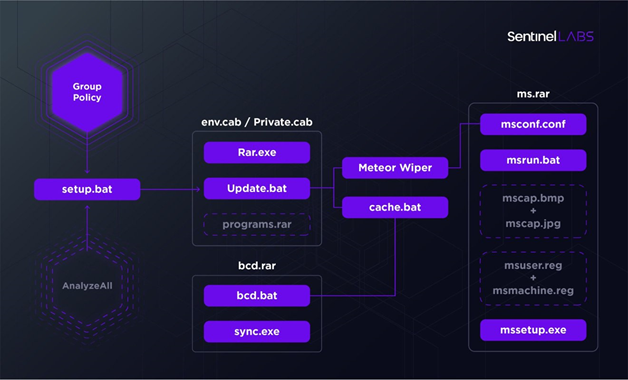

Cuộc tấn công được đặt tên là 'MeteorExpress' và sử dụng bộ công cụ gồm các tệp .BAT và tệp .EXE để xóa file, khóa Bản ghi khởi động chính (MBR) của thiết bị và khóa màn hình.

Hình 2. Chuỗi tấn công MeteorExpress (Nguồn: SentinelOne)

Để bắt đầu cuộc tấn công, kẻ gian đã giải nén một tệp tin .rar được bảo vệ bằng mật khẩu 'hackemall', sau đó đưa các tệp giải nén này vào một thư mục chia sẻ trong mạng nội bộ của nhà ga. Tiếp theo, kẻ gian đặt lại chính sách nhóm của Windows (Group policy) để khởi chạy file setup.bat, tệp này sau đó sẽ sao chép các tệp khác nhau từ thư mục chia sẻ vào máy tính nhân viên và thực thi chúng.

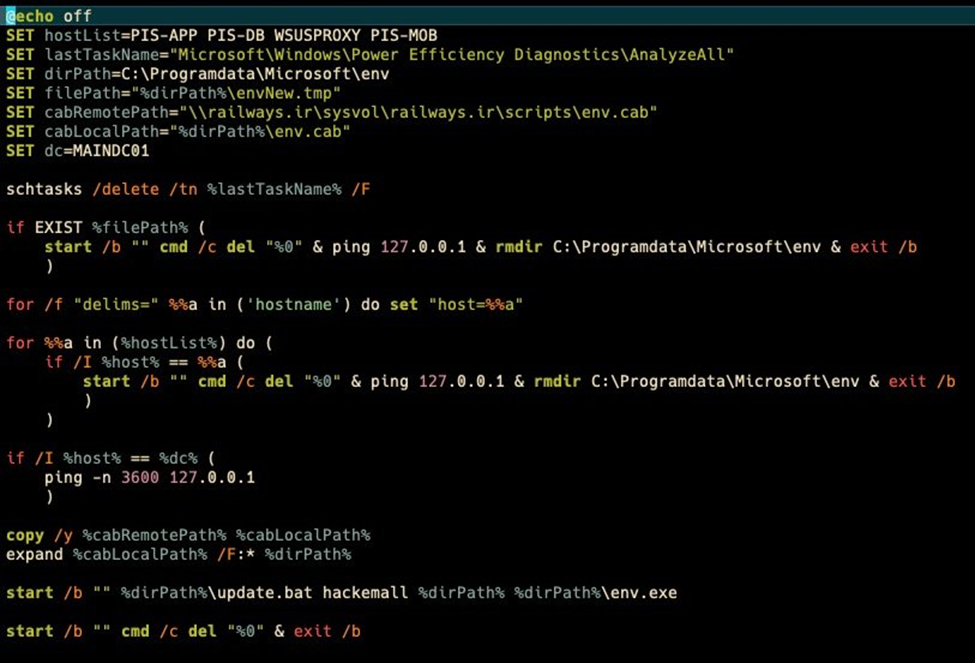

Hình 3. Phân tích file Setup.bat (Nguồn: SentinelOne)Các bước tấn công trong file Setup.bat

Trong khi hãng SentinelOne không thể tìm thấy tiến trình xóa MBR có tên 'nti.exe', các nhà nghiên cứu từ công ty Aman Pardaz thông tin thêm rằng, tiến trình này hoạt động giống với mã độc NotPetya bằng cách ghi đè lên các sector có số thứ tự giống như cách NotPetya làm. NotPetya là một công cụ wiper đã phá hủy dữ liệu của các máy tính trên toàn cầu vào năm 2017 bằng cách khai thác lỗ hổng EternalBlue. Vào năm 2020, Hoa Kỳ đã truy tố 6 nhân viên tình báo của Nga được cho là một phần của nhóm hacker được gọi là "Sandworm" cho cuộc tấn công NotPetya.

Trong khi hãng SentinelOne không thể tìm thấy tiến trình xóa MBR có tên 'nti.exe', các nhà nghiên cứu từ công ty Aman Pardaz thông tin thêm rằng, tiến trình này hoạt động giống với mã độc NotPetya bằng cách ghi đè lên các sector có số thứ tự giống như cách NotPetya làm. NotPetya là một công cụ wiper đã phá hủy dữ liệu của các máy tính trên toàn cầu vào năm 2017 bằng cách khai thác lỗ hổng EternalBlue. Vào năm 2020, Hoa Kỳ đã truy tố 6 nhân viên tình báo của Nga được cho là một phần của nhóm hacker được gọi là "Sandworm" cho cuộc tấn công NotPetya.

Tại thời điểm này, động cơ của các cuộc tấn công Meteor wiper vào đường sắt của Iran vẫn chưa rõ ràng và các cuộc tấn công chưa được quy cho bất kỳ nhóm hoặc quốc gia cụ thể nào. Báo cáo mới nhất của SentinelOne kết luận: "Chúng tôi vẫn chưa thể tìm ra tung tích của kẻ gian này”.

Tham khảo

Trong một báo cáo của hãng bảo mật SentinelOne, nhà nghiên cứu Juan Andres Guerrero-Saade cho biết, cuộc tấn công mạng nhằm vào nhà ga xe lửa của Iran sử dụng một công cụ xóa tệp (wiper) chưa từng thấy trước đây có tên là Meteor. Wiper là phần mềm độc hại cố tình xóa các tệp trên máy tính và khiến máy tính không thể khởi động được. Không giống như loại phần mềm tống tiền ransomware, loại wiper này không được sử dụng để đòi tiền mà mục tiêu là gây ra hỗn loạn cho một tổ chức hoặc đánh lạc hướng quản trị viên để tấn công vào một mục tiêu khác.

Hình 1. Thông báo bị tấn công mạng tại nhà ga đường sắt

Phân tích phần mềm độc hại Meteor

Công ty an ninh mạng Iran Aman Pardaz trước đó đã phân tích Meteor và SentinelOne tìm thấy các mảnh ghép còn thiếu để cung cấp một bức tranh rõ ràng hơn về vụ tấn công này. Guerrero-Saade giải thích: "Mặc dù thiếu một vài thông tin chi tiết, chúng tôi vẫn có thể khám phá hầu hết các thành phần tấn công. Chúng tôi đã phát hiện ra một kiểu tấn công mới, chưa từng được sử dụng trước đây”.

Cuộc tấn công được đặt tên là 'MeteorExpress' và sử dụng bộ công cụ gồm các tệp .BAT và tệp .EXE để xóa file, khóa Bản ghi khởi động chính (MBR) của thiết bị và khóa màn hình.

Hình 2. Chuỗi tấn công MeteorExpress (Nguồn: SentinelOne)

Để bắt đầu cuộc tấn công, kẻ gian đã giải nén một tệp tin .rar được bảo vệ bằng mật khẩu 'hackemall', sau đó đưa các tệp giải nén này vào một thư mục chia sẻ trong mạng nội bộ của nhà ga. Tiếp theo, kẻ gian đặt lại chính sách nhóm của Windows (Group policy) để khởi chạy file setup.bat, tệp này sau đó sẽ sao chép các tệp khác nhau từ thư mục chia sẻ vào máy tính nhân viên và thực thi chúng.

Hình 3. Phân tích file Setup.bat (Nguồn: SentinelOne)

- Kiểm tra xem phần mềm Kaspersky antivirus đã được cài đặt chưa và dừng cuộc tấn công nếu thấy.

- Ngắt kết nối thiết bị khỏi mạng.

- Thêm luật loại trừ kiểm tra ứng dụng vào Windows Defender để ngăn phần mềm độc hại bị phát hiện.

- Trích xuất các tệp exe và các tệp bat vào hệ thống.

- Xóa nhật ký sự kiện của Windows.

- Xóa tác vụ đã lên lịch có tên là ‘AnalyzeAll’ trong thư mục Power Efficiency Diagnostics của Windows.

- Sử dụng công cụ Sysinternals 'Sync' để xóa bộ nhớ cache của hệ thống tệp.

- Khởi chạy Meteor wiper (env.exe hoặc msapp.exe), MBR lock (nti.exe) và screen lock (mssetup.exe) trên máy tính.

Tại thời điểm này, động cơ của các cuộc tấn công Meteor wiper vào đường sắt của Iran vẫn chưa rõ ràng và các cuộc tấn công chưa được quy cho bất kỳ nhóm hoặc quốc gia cụ thể nào. Báo cáo mới nhất của SentinelOne kết luận: "Chúng tôi vẫn chưa thể tìm ra tung tích của kẻ gian này”.

Tham khảo

Chỉnh sửa lần cuối bởi người điều hành: