-

30/08/2016

-

319

-

448 bài viết

Mã độc mới trên Python chiếm quyền điều khiển từ xa của VMware ESXi

Một phiên bản của Python chứa backdoor nhắm vào các máy chủ VMware ESXi đã được phát hiện, cho phép tin tặc thực hiện các lệnh điều khiển từ xa trên hệ thống nạn nhân. VMware ESXi là một nền tảng ảo hóa thường được sử dụng trong doanh nghiệp để lưu trữ nhiều máy chủ trên một thiết bị trong khi sử dụng tài nguyên CPU và bộ nhớ hiệu quả hơn.

Phiên bản backdoor này được phát hiện bởi các nhà nghiên cứu đến từ Juniper Networks, họ đã tìm thấy mã độc backdoor trên máy chủ VMware ESXI. Tuy nhiên, họ không thể xác định được máy chủ bị xâm phạm như thế nào do việc quản lý log bị hạn chế.

Các nhà nghiên cứu tin rằng máy chủ có thể đã bị xâm phạm bằng cách sử dụng các lỗ hổng CVE-2019-5544 và CVE-2020-3992 trong dịch vụ OpenSLP của ESXi. Trong khi phần mềm độc hại về mặt kỹ thuật cũng có khả năng nhắm mục tiêu vào các hệ thống Linux và Unix, các nhà phân tích của Juniper đã tìm thấy nhiều dấu hiệu cho thấy mã độc này được thiết kế cho các cuộc tấn công chống lại hệ thống VMware ESXi.

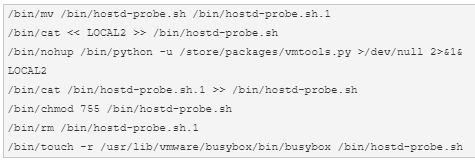

Hoạt động backdoor này chèn thêm bảy dòng bên trong tập tin "/etc/rc.local.d/local.sh", các tệp ESXi tồn tại giữa các lần reboot và startup.

Một trong những dòng đó khởi chạy tập lệnh Python được lưu dưới dạng "/store/packages/vmtools.py," trong một thư mục lưu trữ image VM, nhật ký log...

Tên và vị trí của tập lệnh khiến các nhà nghiên cứu tin rằng kẻ khai thác phần mềm độc hại có ý định nhắm mục tiêu cụ thể vào các máy chủ VMware ESXi. "Mặc dù tập lệnh Python được sử dụng trong cuộc tấn công này là đa nền tảng và có thể được sử dụng với rất ít hoặc không có sửa đổi nào trên Linux hoặc các hệ thống giống UNIX khác, nhưng có một số dấu hiệu cho thấy cuộc tấn công này được thiết kế đặc biệt để nhắm vào ESXi" - báo cáo của Juniper Networks giải thích - "Tên của tệp và vị trí của tệp: '/store/packages/vmtools.py', được chọn để gây ra ít nghi ngờ về máy chủ ảo hóa".

Tệp tin bắt đầu bằng các thông tin bản quyền VMware giống với các tập tin sẵn công khai và được lấy ký tự theo ký tự từ tệp Python hiện có do VMware cung cấp. Tập lệnh này khởi chạy một máy chủ web chấp nhận các lệnh POST được bảo vệ bằng mật khẩu từ các tác nhân đe dọa từ xa. Các yêu cầu này có thể mang payload được mã hóa base-64 hoặc khởi chạy shell trên máy chủ bị xâm nhập bắt đầu kết nối với attacker - một kỹ thuật giúp vượt qua các phát hiện của tường lửa hoặc chính sách truy cập mạng nội bộ. Một trong những hành động của tin tặc được các nhà phân tích của Juniper quan sát là thay đổi cấu hình proxy ESXi để cho phép truy cập từ xa để giao tiếp với máy chủ web đã cài cắm.

Bởi vì tệp được sử dụng để thiết lập cấu hình mới này (/etc/vmware/rhttpproxy/endpoints.conf) cũng được sao lưu và khôi phục sau khi khởi động lại, mọi sửa đổi trên đó đều liên tục. Giảm thiểu để xác định xem backdoor này có ảnh hưởng đến máy chủ ESXi hay không, hãy kiểm tra sự tồn tại của các tệp được đề cập ở trên và các dòng bổ sung trong tệp 'local.sh'. Tất cả các tệp cấu hình vẫn tiếp tục khởi động lại nên được xem xét kỹ lưỡng để tìm các thay đổi đáng ngờ và được cài đặt mặc định về cài đặt chính xác.

Cuối cùng, quản trị viên nên hạn chế tất cả các kết nối mạng đến đối với các máy chủ đáng tin cậy và các bản cập nhật an ninh có sẵn được sử dụng cho sự xâm phạm ban đầu nên được áp dụng càng sớm càng tốt.

Phiên bản backdoor này được phát hiện bởi các nhà nghiên cứu đến từ Juniper Networks, họ đã tìm thấy mã độc backdoor trên máy chủ VMware ESXI. Tuy nhiên, họ không thể xác định được máy chủ bị xâm phạm như thế nào do việc quản lý log bị hạn chế.

Các nhà nghiên cứu tin rằng máy chủ có thể đã bị xâm phạm bằng cách sử dụng các lỗ hổng CVE-2019-5544 và CVE-2020-3992 trong dịch vụ OpenSLP của ESXi. Trong khi phần mềm độc hại về mặt kỹ thuật cũng có khả năng nhắm mục tiêu vào các hệ thống Linux và Unix, các nhà phân tích của Juniper đã tìm thấy nhiều dấu hiệu cho thấy mã độc này được thiết kế cho các cuộc tấn công chống lại hệ thống VMware ESXi.

Hoạt động backdoor này chèn thêm bảy dòng bên trong tập tin "/etc/rc.local.d/local.sh", các tệp ESXi tồn tại giữa các lần reboot và startup.

Một trong những dòng đó khởi chạy tập lệnh Python được lưu dưới dạng "/store/packages/vmtools.py," trong một thư mục lưu trữ image VM, nhật ký log...

Tên và vị trí của tập lệnh khiến các nhà nghiên cứu tin rằng kẻ khai thác phần mềm độc hại có ý định nhắm mục tiêu cụ thể vào các máy chủ VMware ESXi. "Mặc dù tập lệnh Python được sử dụng trong cuộc tấn công này là đa nền tảng và có thể được sử dụng với rất ít hoặc không có sửa đổi nào trên Linux hoặc các hệ thống giống UNIX khác, nhưng có một số dấu hiệu cho thấy cuộc tấn công này được thiết kế đặc biệt để nhắm vào ESXi" - báo cáo của Juniper Networks giải thích - "Tên của tệp và vị trí của tệp: '/store/packages/vmtools.py', được chọn để gây ra ít nghi ngờ về máy chủ ảo hóa".

Tệp tin bắt đầu bằng các thông tin bản quyền VMware giống với các tập tin sẵn công khai và được lấy ký tự theo ký tự từ tệp Python hiện có do VMware cung cấp. Tập lệnh này khởi chạy một máy chủ web chấp nhận các lệnh POST được bảo vệ bằng mật khẩu từ các tác nhân đe dọa từ xa. Các yêu cầu này có thể mang payload được mã hóa base-64 hoặc khởi chạy shell trên máy chủ bị xâm nhập bắt đầu kết nối với attacker - một kỹ thuật giúp vượt qua các phát hiện của tường lửa hoặc chính sách truy cập mạng nội bộ. Một trong những hành động của tin tặc được các nhà phân tích của Juniper quan sát là thay đổi cấu hình proxy ESXi để cho phép truy cập từ xa để giao tiếp với máy chủ web đã cài cắm.

Bởi vì tệp được sử dụng để thiết lập cấu hình mới này (/etc/vmware/rhttpproxy/endpoints.conf) cũng được sao lưu và khôi phục sau khi khởi động lại, mọi sửa đổi trên đó đều liên tục. Giảm thiểu để xác định xem backdoor này có ảnh hưởng đến máy chủ ESXi hay không, hãy kiểm tra sự tồn tại của các tệp được đề cập ở trên và các dòng bổ sung trong tệp 'local.sh'. Tất cả các tệp cấu hình vẫn tiếp tục khởi động lại nên được xem xét kỹ lưỡng để tìm các thay đổi đáng ngờ và được cài đặt mặc định về cài đặt chính xác.

Cuối cùng, quản trị viên nên hạn chế tất cả các kết nối mạng đến đối với các máy chủ đáng tin cậy và các bản cập nhật an ninh có sẵn được sử dụng cho sự xâm phạm ban đầu nên được áp dụng càng sớm càng tốt.

Nguồn: BeepingComputer

Chỉnh sửa lần cuối bởi người điều hành: