-

30/08/2016

-

319

-

448 bài viết

Hacker Trung Quốc vượt qua cơ chế xác thực ở các ngân hàng Việt Nam, Thái Lan

Dòng mã độc đến từ Trung Quốc có tên GoldFactory được cho là đã phát triển các trojan dành cho ngân hàng, bao gồm cả phần mềm độc hại iOS với tên gọi GoldPickaxe, có khả năng thu thập tài liệu nhận dạng, dữ liệu nhận dạng khuôn mặt và kiểm soát SMS.

Công Ty Group-IB có trụ sở tại Singapore đã chia sẻ trong một báo cáo mở rộng được chia sẻ với The Hacker News: “Dòng GoldPickaxe có sẵn cho cả nền tảng iOS và Android”. “GoldFactory được cho là một nhóm tội phạm mạng nói tiếng Trung Quốc được tổ chức tốt và có mối liên hệ chặt chẽ với Dòng Gigabud.”

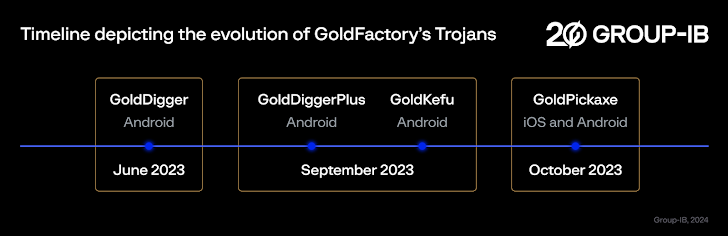

Hoạt động ít nhất từ giữa năm 2023, GoldFactory cũng chịu trách nhiệm về một phần mềm độc hại ngân hàng nhằm vào các tổ chức tài chính, ngân hàng dựa trên Android khác có tên GoldDigger và biến thể nâng cao GoldDiggerPlus cũng như GoldKefu, một trojan được nhúng bên trong GoldDiggerPlus.

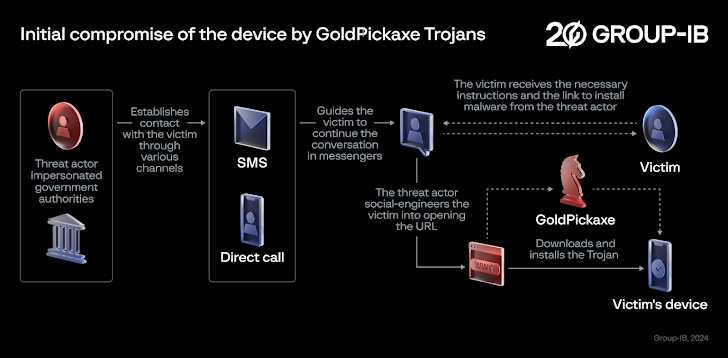

Bằng các kịch bản kĩ càng và nắm được tâm lí của đối phương chúng phát tán phần mềm độc hại đã được phát hiện nhắm mục tiêu vào khu vực Châu Á - Thái Bình Dương, đặc biệt là Thái Lan và Việt Nam, bằng cách giả dạng các ngân hàng địa phương và tổ chức chính phủ (Dịch vụ Công).

Trong các cuộc tấn công này, các nạn nhân tiềm năng sẽ nhận được các tin nhắn lừa đảo, đồng thời được hướng dẫn chuyển cuộc trò chuyện sang các ứng dụng nhắn tin tức thời như LINE, trước khi gửi các URL giả dẫn đến việc triển khai GoldPickaxe trên thiết bị. Ở Việt Nam đã ghi nhận chúng thực hiện phát tán qua Zalo hay Messenger.

Một số ứng dụng độc hại nhắm mục tiêu Android này được lưu trữ trên các trang web giả mạo giống như các trang Cửa hàng Google Play hoặc các trang web giả mạo của công ty hay chính phủ để lừa nạn nhân tự tải về và hoàn tất quá trình cài đặt. Ở Việt Nam chúng giả mạo các page của bộ công an, tuyển dụng, hay lấy lại tiền chuyển khoản nhầm, lấy lại tiền lừa đảo, ...

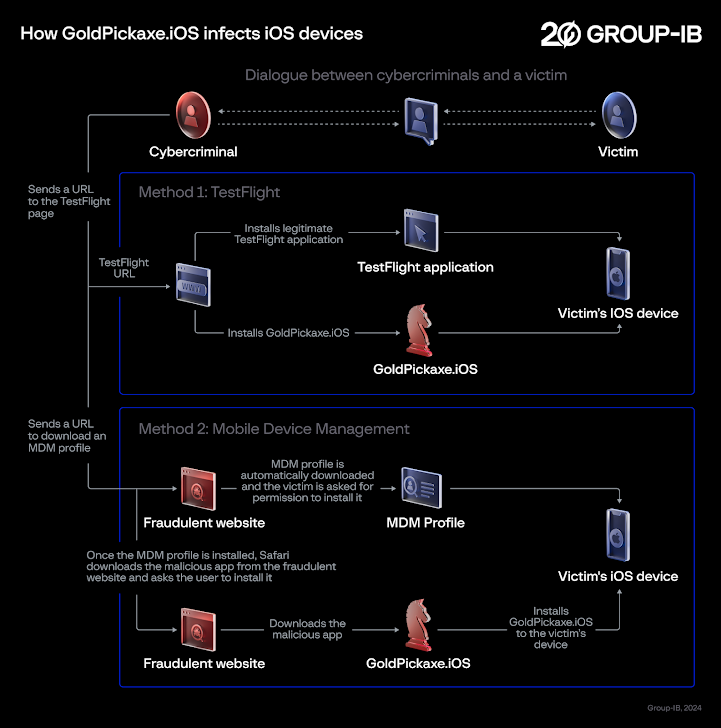

Tuy nhiên, GoldPickaxe cho iOS sử dụng một sơ đồ phân phối khác, với các lần lặp lại liên tiếp tận dụng nền tảng TestFlight của Apple và các URL bị bẫy để nhắc người dùng tải xuống hồ sơ Quản lý thiết bị di động (MDM) để cấp toàn quyền kiểm soát các thiết bị iOS và cài đặt ứng dụng giả mạo .

Cả hai cơ chế lan truyền này lần lượt được CERT ngành ngân hàng Thái Lan (TB-CERT) và Cục điều tra tội phạm mạng (CCIB) tiết lộ vào tháng 11 năm 2023.

Sự tinh vi của GoldPickaxe còn được thể hiện rõ ở chỗ nó được thiết kế để vượt qua các biện pháp bảo mật do Thái Lan áp đặt, yêu cầu người dùng xác nhận các giao dịch lớn hơn bằng cách sử dụng nhận dạng khuôn mặt để ngăn chặn gian lận.

“GoldPickaxe nhắc nạn nhân quay video như một phương thức xác nhận trong ứng dụng giả mạo”, các nhà nghiên cứu bảo mật Andrey Polovinkin và Sharmine Low cho biết. “Đoạn video đã ghi lại sau đó được sử dụng làm nguyên liệu thô để tạo ra các video deepfake được hỗ trợ bởi các dịch vụ trí tuệ nhân tạo hoán đổi khuôn mặt.”

Hơn nữa, phiên bản Android và iOS của phần mềm độc hại được trang bị để thu thập tài liệu và ảnh ID của nạn nhân, kiểm soát tin nhắn SMS đến và lưu lượng proxy thông qua thiết bị bị xâm nhập. Hacker của GoldFactory sử dụng thiết bị của chính họ để đăng nhập vào ứng dụng ngân hàng và thực hiện chuyển tiền trái phép làm khó khăn trong quá trình điều tra của ngân hàng, tổ chức tài chính.

Tuy nhiên, biến thể iOS thể hiện ít chức năng hơn so với phiên bản Android do tính chất đóng của hệ điều hành iOS và tính chất tương đối chặt chẽ hơn của các quyền iOS.

Phiên bản Android - được coi là phiên bản kế thừa mang tính tiến hóa của GoldDiggerPlus - cũng có hơn 20 ứng dụng khác nhau từ chính phủ Thái Lan, khu vực tài chính và các công ty tiện ích nhằm đánh cắp thông tin đăng nhập từ các dịch vụ này. Tuy nhiên, hiện tại vẫn chưa rõ những kẻ đe dọa sẽ làm gì với thông tin này.

Một khía cạnh đáng chú ý khác của phần mềm độc hại là việc nó lạm dụng các dịch vụ trợ năng của Android để ghi lại các lần gõ phím và trích xuất nội dung trên màn hình.

GoldDigger cũng có những điểm tương đồng về cấp độ mã với GoldPickaxe, mặc dù nó được thiết kế chủ yếu để đánh cắp thông tin đăng nhập ngân hàng, trong khi GoldPickaxe hướng nhiều hơn đến việc thu thập thông tin cá nhân từ nạn nhân. Cho đến nay, không có hiện vật GoldDigger nào nhắm vào thiết bị iOS được xác định.

Các nhà nghiên cứu cho biết: “Tính năng chính của GoldDigger là nó nhắm mục tiêu hơn 50 ứng dụng từ các công ty tài chính Việt Nam, bao gồm cả tên gói của họ trong trojan”. “Bất cứ khi nào các ứng dụng được nhắm mục tiêu mở, nó sẽ lưu văn bản được hiển thị hoặc viết trên giao diện người dùng, bao gồm cả mật khẩu, khi chúng được nhập."

Phiên bản cơ sở của GoldDigger, được phát hiện lần đầu tiên vào tháng 6 năm 2023 và vẫn tiếp tục được lưu hành, kể từ đó đã mở đường cho nhiều biến thể nâng cấp hơn, bao gồm GoldDiggerPlus, được nhúng với một thành phần APK trojan khác có tên là GoldKefu, để thực hiện các hành động độc hại.

GoldDiggerPlus được cho là xuất hiện vào tháng 9 năm 2023, trong đó GoldKefu mạo danh một ứng dụng nhắn tin phổ biến của Việt Nam để lấy cắp thông tin đăng nhập ngân hàng liên kết với 10 tổ chức tài chính.

Trojan Android, được sử dụng cùng với GoldKefu, sử dụng lớp phủ giả để thu thập thông tin đăng nhập nếu ứng dụng được mở gần đây nhất thuộc danh sách mục tiêu, không giống như GoldDigger chủ yếu dựa vào các dịch vụ trợ năng của Android.

Goldkefu cũng tích hợp với Bộ công cụ phát triển phần mềm Agora (SDK) để tạo điều kiện cho các cuộc gọi thoại và video tương tác, đồng thời lừa nạn nhân liên hệ với dịch vụ khách hàng của ngân hàng giả bằng cách gửi các cảnh báo giả tạo ra cảm giác khẩn cấp sai lầm bằng cách tuyên bố rằng việc chuyển tiền theo đúng quy định, 3 triệu Baht Thái đã được chuyển vào tài khoản của họ.

Sự phát triển có tổ chức và đầu tư là dấu hiệu cho thấy bối cảnh tội phạm mạng rất manh động và đầu tư phần mềm độc hại trên thiết bị di động vì đây là một thị trường sinh lợi cho tội phạm mạng đang tìm kiếm lợi nhuận tài chính nhanh chóng, ngay cả khi chúng tìm cách phá vỡ các biện pháp phòng thủ do các ngân hàng đưa ra để chống lại các mối đe dọa đó. Chúng thể hiện tính chất luôn thay đổi phát triển và năng động của các kế hoạch lừa đảo qua mạng nhằm mục đích phát tán phần mềm độc hại đến thiết bị của nạn nhân.

Để giảm thiểu rủi ro do GoldFactory và bộ phần mềm độc hại dành cho ngân hàng tài chính, chúng tôi khuyên bạn không nên nhấp vào các liên kết đáng ngờ, cài đặt bất kỳ ứng dụng nào từ các trang web không đáng tin cậy vì chúng là nguồn lây lan phần mềm độc hại phổ biến và định kỳ xem xét các quyền được cấp cho ứng dụng, đặc biệt là những người yêu cầu dịch vụ trợ năng của Android.

Các nhà nghiên cứu cho biết: “GoldFactory là một nhóm tháo vát thông thạo nhiều chiến thuật khác nhau, bao gồm mạo danh, ghi nhật ký truy cập, trang web ngân hàng giả, cảnh báo ngân hàng giả, màn hình cuộc gọi giả, danh tính và thu thập dữ liệu nhận dạng khuôn mặt”. "Nhóm bao gồm các nhóm phát triển và điều hành riêng biệt dành riêng cho các khu vực cụ thể."

“Băng nhóm này có các quy trình và hoạt động được xác định rõ ràng, đồng thời không ngừng nâng cao bộ công cụ của mình để phù hợp với môi trường mục tiêu cho thấy trình độ cao trong phát triển phần mềm độc hại.”

Một số bài viết đã cảnh báo trước đây liên quan đến chiến dịch này:

Công Ty Group-IB có trụ sở tại Singapore đã chia sẻ trong một báo cáo mở rộng được chia sẻ với The Hacker News: “Dòng GoldPickaxe có sẵn cho cả nền tảng iOS và Android”. “GoldFactory được cho là một nhóm tội phạm mạng nói tiếng Trung Quốc được tổ chức tốt và có mối liên hệ chặt chẽ với Dòng Gigabud.”

Hoạt động ít nhất từ giữa năm 2023, GoldFactory cũng chịu trách nhiệm về một phần mềm độc hại ngân hàng nhằm vào các tổ chức tài chính, ngân hàng dựa trên Android khác có tên GoldDigger và biến thể nâng cao GoldDiggerPlus cũng như GoldKefu, một trojan được nhúng bên trong GoldDiggerPlus.

Bằng các kịch bản kĩ càng và nắm được tâm lí của đối phương chúng phát tán phần mềm độc hại đã được phát hiện nhắm mục tiêu vào khu vực Châu Á - Thái Bình Dương, đặc biệt là Thái Lan và Việt Nam, bằng cách giả dạng các ngân hàng địa phương và tổ chức chính phủ (Dịch vụ Công).

Trong các cuộc tấn công này, các nạn nhân tiềm năng sẽ nhận được các tin nhắn lừa đảo, đồng thời được hướng dẫn chuyển cuộc trò chuyện sang các ứng dụng nhắn tin tức thời như LINE, trước khi gửi các URL giả dẫn đến việc triển khai GoldPickaxe trên thiết bị. Ở Việt Nam đã ghi nhận chúng thực hiện phát tán qua Zalo hay Messenger.

Một số ứng dụng độc hại nhắm mục tiêu Android này được lưu trữ trên các trang web giả mạo giống như các trang Cửa hàng Google Play hoặc các trang web giả mạo của công ty hay chính phủ để lừa nạn nhân tự tải về và hoàn tất quá trình cài đặt. Ở Việt Nam chúng giả mạo các page của bộ công an, tuyển dụng, hay lấy lại tiền chuyển khoản nhầm, lấy lại tiền lừa đảo, ...

Tuy nhiên, GoldPickaxe cho iOS sử dụng một sơ đồ phân phối khác, với các lần lặp lại liên tiếp tận dụng nền tảng TestFlight của Apple và các URL bị bẫy để nhắc người dùng tải xuống hồ sơ Quản lý thiết bị di động (MDM) để cấp toàn quyền kiểm soát các thiết bị iOS và cài đặt ứng dụng giả mạo .

Cả hai cơ chế lan truyền này lần lượt được CERT ngành ngân hàng Thái Lan (TB-CERT) và Cục điều tra tội phạm mạng (CCIB) tiết lộ vào tháng 11 năm 2023.

Sự tinh vi của GoldPickaxe còn được thể hiện rõ ở chỗ nó được thiết kế để vượt qua các biện pháp bảo mật do Thái Lan áp đặt, yêu cầu người dùng xác nhận các giao dịch lớn hơn bằng cách sử dụng nhận dạng khuôn mặt để ngăn chặn gian lận.

“GoldPickaxe nhắc nạn nhân quay video như một phương thức xác nhận trong ứng dụng giả mạo”, các nhà nghiên cứu bảo mật Andrey Polovinkin và Sharmine Low cho biết. “Đoạn video đã ghi lại sau đó được sử dụng làm nguyên liệu thô để tạo ra các video deepfake được hỗ trợ bởi các dịch vụ trí tuệ nhân tạo hoán đổi khuôn mặt.”

Hơn nữa, phiên bản Android và iOS của phần mềm độc hại được trang bị để thu thập tài liệu và ảnh ID của nạn nhân, kiểm soát tin nhắn SMS đến và lưu lượng proxy thông qua thiết bị bị xâm nhập. Hacker của GoldFactory sử dụng thiết bị của chính họ để đăng nhập vào ứng dụng ngân hàng và thực hiện chuyển tiền trái phép làm khó khăn trong quá trình điều tra của ngân hàng, tổ chức tài chính.

Tuy nhiên, biến thể iOS thể hiện ít chức năng hơn so với phiên bản Android do tính chất đóng của hệ điều hành iOS và tính chất tương đối chặt chẽ hơn của các quyền iOS.

Phiên bản Android - được coi là phiên bản kế thừa mang tính tiến hóa của GoldDiggerPlus - cũng có hơn 20 ứng dụng khác nhau từ chính phủ Thái Lan, khu vực tài chính và các công ty tiện ích nhằm đánh cắp thông tin đăng nhập từ các dịch vụ này. Tuy nhiên, hiện tại vẫn chưa rõ những kẻ đe dọa sẽ làm gì với thông tin này.

Một khía cạnh đáng chú ý khác của phần mềm độc hại là việc nó lạm dụng các dịch vụ trợ năng của Android để ghi lại các lần gõ phím và trích xuất nội dung trên màn hình.

GoldDigger cũng có những điểm tương đồng về cấp độ mã với GoldPickaxe, mặc dù nó được thiết kế chủ yếu để đánh cắp thông tin đăng nhập ngân hàng, trong khi GoldPickaxe hướng nhiều hơn đến việc thu thập thông tin cá nhân từ nạn nhân. Cho đến nay, không có hiện vật GoldDigger nào nhắm vào thiết bị iOS được xác định.

Các nhà nghiên cứu cho biết: “Tính năng chính của GoldDigger là nó nhắm mục tiêu hơn 50 ứng dụng từ các công ty tài chính Việt Nam, bao gồm cả tên gói của họ trong trojan”. “Bất cứ khi nào các ứng dụng được nhắm mục tiêu mở, nó sẽ lưu văn bản được hiển thị hoặc viết trên giao diện người dùng, bao gồm cả mật khẩu, khi chúng được nhập."

Phiên bản cơ sở của GoldDigger, được phát hiện lần đầu tiên vào tháng 6 năm 2023 và vẫn tiếp tục được lưu hành, kể từ đó đã mở đường cho nhiều biến thể nâng cấp hơn, bao gồm GoldDiggerPlus, được nhúng với một thành phần APK trojan khác có tên là GoldKefu, để thực hiện các hành động độc hại.

GoldDiggerPlus được cho là xuất hiện vào tháng 9 năm 2023, trong đó GoldKefu mạo danh một ứng dụng nhắn tin phổ biến của Việt Nam để lấy cắp thông tin đăng nhập ngân hàng liên kết với 10 tổ chức tài chính.

Trojan Android, được sử dụng cùng với GoldKefu, sử dụng lớp phủ giả để thu thập thông tin đăng nhập nếu ứng dụng được mở gần đây nhất thuộc danh sách mục tiêu, không giống như GoldDigger chủ yếu dựa vào các dịch vụ trợ năng của Android.

Goldkefu cũng tích hợp với Bộ công cụ phát triển phần mềm Agora (SDK) để tạo điều kiện cho các cuộc gọi thoại và video tương tác, đồng thời lừa nạn nhân liên hệ với dịch vụ khách hàng của ngân hàng giả bằng cách gửi các cảnh báo giả tạo ra cảm giác khẩn cấp sai lầm bằng cách tuyên bố rằng việc chuyển tiền theo đúng quy định, 3 triệu Baht Thái đã được chuyển vào tài khoản của họ.

Sự phát triển có tổ chức và đầu tư là dấu hiệu cho thấy bối cảnh tội phạm mạng rất manh động và đầu tư phần mềm độc hại trên thiết bị di động vì đây là một thị trường sinh lợi cho tội phạm mạng đang tìm kiếm lợi nhuận tài chính nhanh chóng, ngay cả khi chúng tìm cách phá vỡ các biện pháp phòng thủ do các ngân hàng đưa ra để chống lại các mối đe dọa đó. Chúng thể hiện tính chất luôn thay đổi phát triển và năng động của các kế hoạch lừa đảo qua mạng nhằm mục đích phát tán phần mềm độc hại đến thiết bị của nạn nhân.

Để giảm thiểu rủi ro do GoldFactory và bộ phần mềm độc hại dành cho ngân hàng tài chính, chúng tôi khuyên bạn không nên nhấp vào các liên kết đáng ngờ, cài đặt bất kỳ ứng dụng nào từ các trang web không đáng tin cậy vì chúng là nguồn lây lan phần mềm độc hại phổ biến và định kỳ xem xét các quyền được cấp cho ứng dụng, đặc biệt là những người yêu cầu dịch vụ trợ năng của Android.

Các nhà nghiên cứu cho biết: “GoldFactory là một nhóm tháo vát thông thạo nhiều chiến thuật khác nhau, bao gồm mạo danh, ghi nhật ký truy cập, trang web ngân hàng giả, cảnh báo ngân hàng giả, màn hình cuộc gọi giả, danh tính và thu thập dữ liệu nhận dạng khuôn mặt”. "Nhóm bao gồm các nhóm phát triển và điều hành riêng biệt dành riêng cho các khu vực cụ thể."

“Băng nhóm này có các quy trình và hoạt động được xác định rõ ràng, đồng thời không ngừng nâng cao bộ công cụ của mình để phù hợp với môi trường mục tiêu cho thấy trình độ cao trong phát triển phần mềm độc hại.”

Theo TheHackerNew

Một số bài viết đã cảnh báo trước đây liên quan đến chiến dịch này:

Chỉnh sửa lần cuối bởi người điều hành: