-

30/08/2016

-

319

-

448 bài viết

Hacker lợi dụng Event Log để ẩn mã độc Fileless

Các nhà nghiên cứu đã phát hiện ra một chiến dịch độc hại sử dụng kỹ thuật chưa từng thấy trước đây để âm thầm đưa mã độc fileless vào các máy mục tiêu.

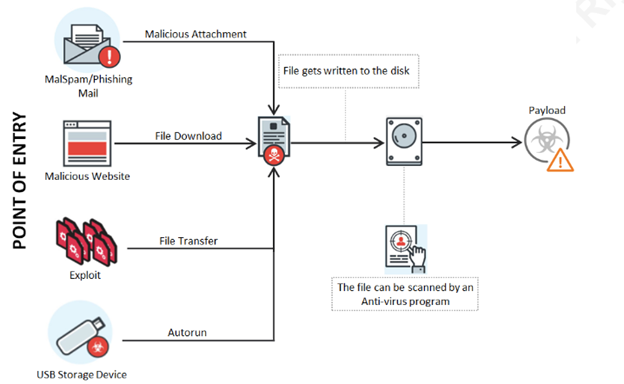

Fileless malware là một loại mã độc sử dụng các chương trình hợp lệ để hoạt động trên máy tính. Mã độc dạng này không thực hiện lưu trữ tệp mới ở trên ổ đĩa hay có thể hiểu là mối đe dọa không xuất hiện ở một tệp cụ thể, mà thường nằm ở các đoạn mã được lưu trữ trên RAM (bộ nhớ tạm thời).

Theo báo cáo nghiên cứu của Kaspersky, kỹ thuật này liên quan đến việc chèn shellcode trực tiếp vào các bản ghi sự kiện của Windows. Điều này cho phép tin tặc sử dụng các bản ghi sự kiện của Windows làm vỏ bọc ngụy trang cho các trojan độc hại ở giai đoạn cuối.

Denis Legezo, nhà nghiên cứu cấp cao của Nhóm nghiên cứu và phân tích toàn cầu Kaspersky chia sẻ: "Chúng tôi coi kỹ thuật ghi Event Log (nhật ký sự kiện) chưa từng thấy trước đây, là phần sáng tạo nhất của chiến dịch này. Với ít nhất hai sản phẩm thương mại đang được sử dụng, cộng với một số loại RAT giai đoạn cuối và trình bao bọc chống phát hiện, tin tặc đằng sau chiến dịch này là cực kỳ khả thi."

Mã độc Fileless lẩn trốn trong Plain Sight

Giai đoạn đầu của cuộc tấn công bao gồm việc tin tặc chuyển hướng người dùng đến một trang web hợp pháp và dụ dỗ tải xuống tệp .RAR kết hợp với các công cụ kiểm tra thâm nhập mạng có tên Cobalt Strike và SilentBreak. Cả hai công cụ này đều phổ biến vì kẻ tấn công sử dụng như một phương tiện để phát tán mã shellcode tới các máy mục tiêu. Cobalt Strike và SilentBreak sử dụng bộ giải mã AES chống phát hiện riêng biệt, được biên dịch bằng Visual Studio với chứng chỉ kỹ thuật số cho mô-đun Cobalt Strike đều khác nhau. Theo Kaspersky, 15 giai đoạn khác nhau của trình tạo các lớp vỏ bọc đề đã được đăng ký với các chứng chỉ số.

Tiếp theo, những kẻ tấn công lợi dụng Cobalt Strike và SilentBreak để “đưa mã độc vào bất kỳ quy trình nào” và có thể đưa các mô-đun bổ sung vào các quy trình hệ thống Windows hoặc các ứng dụng đáng tin cậy như DLP. Ở giai đoạn này của chuỗi lây nhiễm sẽ giải mã, tệp ánh xạ vào bộ nhớ và khởi chạy đoạn mã độc.

Mã độc Fileless lây nhiễm vào các máy tính mục tiêu không để lại bất kỳ dấu vết nào trên ổ cứng cục bộ, khiến hacker dễ dàng vượt qua các công cụ điều tra chứng cứ số dựa trên chữ ký truyền thống. Trong đó những kẻ tấn công ẩn các hoạt động của chúng trong bộ nhớ truy cập ngẫu nhiên của máy tính và sử dụng các công cụ Windows phát hành như PowerShell và Windows Management Instrumentation (WMI).

Tuy nhiên, điều mới ở đây là cách mà mã độc shellcode được mã hóa chứa payload độc hại được nhúng vào Event Log của Windows để tìm các bản ghi có danh mục 0x4142 ("AB" trong ASCII) và mã nguồn Key Management Service. Để tránh bị phát hiện, mã được chia thành các khối 8 KB và ghi vào thông báo ghi nhật ký thông tin thông qua hàm API ReportEvent () Windows API (tham số lpRawData). Legezo cho biết "mã độc không chỉ đặt trình khởi chạy trên đĩa, mà còn ghi các thông báo thông tin bằng shellcode vào Event Log KMS của Windows hiện có".

Tiếp theo, một trình khởi chạy đưa vào thư mục Windows Tasks. Nhà nghiên cứu chia sẻ: "Tại điểm đầu vào (entry point), một luồng riêng biệt kết hợp với 8KB nói trên tạo thành một mã shell hoàn chỉnh và thực thi nó".

Kẻ tấn công không xác định phát tán Payload

Những kẻ tấn công có thể cung cấp một trong hai trojan truy cập từ xa (RAT), mỗi trojan là sự kết hợp của mã tùy chỉnh, phức tạp và các yếu tố của phần mềm công khai. Nói chung, với “khả năng đưa mã vào bất kỳ quy trình nào sử dụng trojan, những kẻ tấn công có thể tự do sử dụng rộng rãi tính năng này để đưa các mô-đun tiếp theo vào các hệ thống Windows hoặc các ứng dụng đáng tin cậy.

Điều tốt nhất mà các nhà phân tích có thể làm là tìm hiểu sâu về chiến thuật, kỹ thuật và quy trình (tactics, techniques and procedures). Nếu các TTP đó hoặc mã trùng lặp với các chiến dịch trước đây mà đứng sau là kẻ tấn công có danh tính, thì đây là cơ sở để buộc tội nghi phạm.

Mặc dù phần mềm Dropper là các sản phẩm có sẵn trên thị trường, nhưng kết hợp với các vỏ bọc chống phát hiện và RAT mà chúng đi kèm được lồng vào nhau và phát hành một cách tinh vi.

Theo báo cáo, "mã độc fileless này khá độc đáo, không có điểm tương đồng với phần mềm độc hại trước đây" nên các nhà nghiên cứu vẫn chưa xác định được danh tính của những kẻ tấn công. “Nếu các mô-đun mới xuất hiện và cho phép chúng tôi kết nối hoạt động với một số kỹ thuật, chúng tôi sẽ cập nhật tên chiến dịch cho phù hợp hơn.”

Fileless malware là một loại mã độc sử dụng các chương trình hợp lệ để hoạt động trên máy tính. Mã độc dạng này không thực hiện lưu trữ tệp mới ở trên ổ đĩa hay có thể hiểu là mối đe dọa không xuất hiện ở một tệp cụ thể, mà thường nằm ở các đoạn mã được lưu trữ trên RAM (bộ nhớ tạm thời).

Theo báo cáo nghiên cứu của Kaspersky, kỹ thuật này liên quan đến việc chèn shellcode trực tiếp vào các bản ghi sự kiện của Windows. Điều này cho phép tin tặc sử dụng các bản ghi sự kiện của Windows làm vỏ bọc ngụy trang cho các trojan độc hại ở giai đoạn cuối.

Denis Legezo, nhà nghiên cứu cấp cao của Nhóm nghiên cứu và phân tích toàn cầu Kaspersky chia sẻ: "Chúng tôi coi kỹ thuật ghi Event Log (nhật ký sự kiện) chưa từng thấy trước đây, là phần sáng tạo nhất của chiến dịch này. Với ít nhất hai sản phẩm thương mại đang được sử dụng, cộng với một số loại RAT giai đoạn cuối và trình bao bọc chống phát hiện, tin tặc đằng sau chiến dịch này là cực kỳ khả thi."

Mã độc Fileless lẩn trốn trong Plain Sight

Giai đoạn đầu của cuộc tấn công bao gồm việc tin tặc chuyển hướng người dùng đến một trang web hợp pháp và dụ dỗ tải xuống tệp .RAR kết hợp với các công cụ kiểm tra thâm nhập mạng có tên Cobalt Strike và SilentBreak. Cả hai công cụ này đều phổ biến vì kẻ tấn công sử dụng như một phương tiện để phát tán mã shellcode tới các máy mục tiêu. Cobalt Strike và SilentBreak sử dụng bộ giải mã AES chống phát hiện riêng biệt, được biên dịch bằng Visual Studio với chứng chỉ kỹ thuật số cho mô-đun Cobalt Strike đều khác nhau. Theo Kaspersky, 15 giai đoạn khác nhau của trình tạo các lớp vỏ bọc đề đã được đăng ký với các chứng chỉ số.

Tiếp theo, những kẻ tấn công lợi dụng Cobalt Strike và SilentBreak để “đưa mã độc vào bất kỳ quy trình nào” và có thể đưa các mô-đun bổ sung vào các quy trình hệ thống Windows hoặc các ứng dụng đáng tin cậy như DLP. Ở giai đoạn này của chuỗi lây nhiễm sẽ giải mã, tệp ánh xạ vào bộ nhớ và khởi chạy đoạn mã độc.

Mã độc Fileless lây nhiễm vào các máy tính mục tiêu không để lại bất kỳ dấu vết nào trên ổ cứng cục bộ, khiến hacker dễ dàng vượt qua các công cụ điều tra chứng cứ số dựa trên chữ ký truyền thống. Trong đó những kẻ tấn công ẩn các hoạt động của chúng trong bộ nhớ truy cập ngẫu nhiên của máy tính và sử dụng các công cụ Windows phát hành như PowerShell và Windows Management Instrumentation (WMI).

Tuy nhiên, điều mới ở đây là cách mà mã độc shellcode được mã hóa chứa payload độc hại được nhúng vào Event Log của Windows để tìm các bản ghi có danh mục 0x4142 ("AB" trong ASCII) và mã nguồn Key Management Service. Để tránh bị phát hiện, mã được chia thành các khối 8 KB và ghi vào thông báo ghi nhật ký thông tin thông qua hàm API ReportEvent () Windows API (tham số lpRawData). Legezo cho biết "mã độc không chỉ đặt trình khởi chạy trên đĩa, mà còn ghi các thông báo thông tin bằng shellcode vào Event Log KMS của Windows hiện có".

Tiếp theo, một trình khởi chạy đưa vào thư mục Windows Tasks. Nhà nghiên cứu chia sẻ: "Tại điểm đầu vào (entry point), một luồng riêng biệt kết hợp với 8KB nói trên tạo thành một mã shell hoàn chỉnh và thực thi nó".

Kẻ tấn công không xác định phát tán Payload

Những kẻ tấn công có thể cung cấp một trong hai trojan truy cập từ xa (RAT), mỗi trojan là sự kết hợp của mã tùy chỉnh, phức tạp và các yếu tố của phần mềm công khai. Nói chung, với “khả năng đưa mã vào bất kỳ quy trình nào sử dụng trojan, những kẻ tấn công có thể tự do sử dụng rộng rãi tính năng này để đưa các mô-đun tiếp theo vào các hệ thống Windows hoặc các ứng dụng đáng tin cậy.

Điều tốt nhất mà các nhà phân tích có thể làm là tìm hiểu sâu về chiến thuật, kỹ thuật và quy trình (tactics, techniques and procedures). Nếu các TTP đó hoặc mã trùng lặp với các chiến dịch trước đây mà đứng sau là kẻ tấn công có danh tính, thì đây là cơ sở để buộc tội nghi phạm.

Mặc dù phần mềm Dropper là các sản phẩm có sẵn trên thị trường, nhưng kết hợp với các vỏ bọc chống phát hiện và RAT mà chúng đi kèm được lồng vào nhau và phát hành một cách tinh vi.

Theo báo cáo, "mã độc fileless này khá độc đáo, không có điểm tương đồng với phần mềm độc hại trước đây" nên các nhà nghiên cứu vẫn chưa xác định được danh tính của những kẻ tấn công. “Nếu các mô-đun mới xuất hiện và cho phép chúng tôi kết nối hoạt động với một số kỹ thuật, chúng tôi sẽ cập nhật tên chiến dịch cho phù hợp hơn.”

Theo Threatpost

Chỉnh sửa lần cuối bởi người điều hành: