kaitoukid

Wh------

-

18/07/2014

-

26

-

31 bài viết

Tấn công DDoS SIP

Giao thức khởi tạo phiên SIP (SessionInitiation Protocol) là giao thức điều khiển báo hiệu thuộc lớp ứng dụng được sử dụng để thiết lập, duy trì và kết thúc các phiên multimedia hay các cuộc gọi qua mạng trên nền IP. Do sử dụng giao thức UDP nên SIP dễ dàng bị khai thác để thực hiện những cuộc tấn công DDoS. Hôm nay tôi sẽ giới thiệu cho các bạn về phương pháp tấn công này.

- Gói tin yêu cầu

Tổng quan về SIP

Những gói tin được sử dụng trong giao thức SIP được chia làm 2 loại:- Gói tin yêu cầu

- INVITE: Khởi tạo một phiên

- ACK: xác nhận rằng máy chạm đã nhận được gói tin phản hồi kết thúc cho yêu cầu invite 2xx, 3xx, 4xx, 5xx, 6xx.

- BYE: yêu cầu kết thúc phiên

- CANCLE:hủy yêu cầu đang nằm trong hàng đợi

- REGISTER: người sử dụng dùng gói tin này để đăng ký với server

- OPTIONS,INFO: xác định cấu hình, yêu cầu 1 số thông tin từ server

- 1xx - Information: gói tin mang thông tin chung

- 2xx – Success: khởi tạo phiên thành công

- 3xx – Redirect: Chuyển địa chỉ

- 4xx – Client-Error: Yêu cầu không được đáp ứng

- 5xx – Server-Error: Sự cố máy chủ

- 6xx – Global-Failure: Sự cố toàn mạng

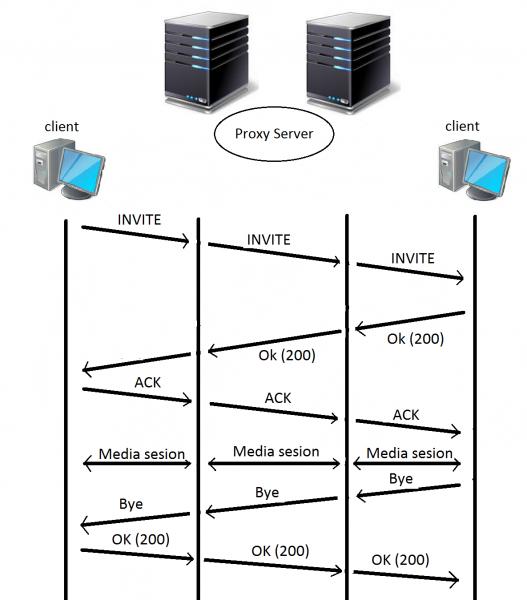

Nguyên lý hoạt động của SIP giữa các SIP PROXY

- Người gửi gửi yêu cầu INVITE đến PS(Proxy Server), sau đó PS sẽ chuyển tiếp gói tin đến người nhận

- Người nhận gửi gói tin đáp ứng 200 OK

- Người gửi gửi lại gói tin ACK và sau đó cuộc gọi sẽ diễn ra

- Khi muốn kết thúc, 1 trong 2 bên sẽ gửi gói tin Bye đến bên kia

- Bên còn lại trả lời bằng gói tin 200 OK và kết thúc phiên kết nối.

Kịch bản

- Invite of death: Khi một yêu cầu INVITE được gửi để thiết lập cuộc gọi thì Proxy Server sẽ chuyển tiếp bản tin đó đồng thời duy trì kết nối cho sự thiết lập này cho đến khi kết nối bị hủy hoặc hết thời gian time out. Lợi dụng điều này Attacker thực hiện tấn công bằng cách gửi nhiều gói tin INVITE giả mạo. Đích đến của các cuộc tấn công này chính là các Proxy Server. Kết quả là Proxy Server còn “bận ” chuyển tiếp các gói tin giả mạo dẫn đến làm giảm hiệu năng của các Proxy, tệ hơn có thể gây ngập lụt, treo hệ thống và phải khởi động lại.

- Legitimate Message Flooding: Kẻ tấn công sử dụng một tài khoản hợp lệ đăng nhập vào server SIP. Từ đó kẻ tấn công trực tiếp làm ngập lụt hệ thống bằng việc gửi nhiều yêu cầu hợp lệ. Tuy nhiên phương pháp này không an toàn do Server có thể lần ra kẻ tấn công từ tài khoản hợp lệ đó.

- Invalid Message Flooding: Tương tự như phương pháp trên nhưng kẻ tấn công sẽ không sử dụng tài khoản hợp lệ mà trực tiếp gửi những yêu cầu không hợp lệ đến server khiến server tắc nghẽn và không có khả năng phục vụ những yêu cầu khác.

- Spoofed Message: Kẻ tấn công có thể làm gián đoạn các phiên kết nối bằng việc gửi những yêu cầu kết thúc phiên BYE giả mạo đến một trong những người dùng tham gia vào phiên đi kèm với thông tin session hợp lệ. Hơn nữa kẻ tấn công còn có thể chiếm quyền điều khiển, chuyển hướng phiên truyền thông bởi những yêu cầu Re-Invite giả mạo. Tuy nhiên việc giả mạo thông tin về session sao cho đúng lại là một vấn đề khác.

Biện pháp phòng chống

- Anti-Spoofing: Tạo danh sách các tài khoản hợp lệ có quyền truy cập, ở đây có 2 hình thức:

[*=1]Block tất cả các yêu cầu của người sử dụng không có tài khoản hợp lệ, muốn truy cập thì người sử dụng phải đăng ký

[*=1]Không block mà ưu tiên chuyển tiếp những yêu cầu của người sử dụng có tài khoản hợp lệ - Yêu cầu xác thực: Sau khi nhận được yêu cầu Invite thay vì chuyển tiếp gói tin PS sẽ gửi trả lại gói tin đáp ứng 407(yêu cầu xác thực) kèm theo 1 mã xác thực. Gói tin Invite chỉ được chuyển tiếp khi PS nhận được đúng mã xác thực tương ứng với địa chỉ ip gửi.

Chỉnh sửa lần cuối bởi người điều hành: