t04ndv

Moderator

-

02/02/2021

-

18

-

85 bài viết

Tấn công DDoS: các loại tấn công và cách phòng ngừa

Nếu một ngày website của bạn bỗng nhiên không thể truy cập được hoặc nhận ra có một lượng traffic cực khủng đang xảy ra trên chính website của bạn, thì đó chính là dấu hiệu bạn đang trở thành đối tượng đang bị tấn công DDOS.

Các kỹ thuật tấn công DDoS khác nhau có thể làm quá tải hoặc bão hòa hệ thống bị tấn công theo những cách khác nhau. Có 3 loại tấn công thường gặp: tấn công băng thông (Volumetric attacks), tấn công giao thức (protocol attacks) và tấn công ứng dụng (application attacks). Mỗi cuộc tấn công có thể kéo dài từ vài phút đến vài tháng và lượng request có thể rất nhỏ nhỏ, không đáng chú ý hoặc vượt quá thông lượng từng được ghi nhận - 1,35 terabit/s.

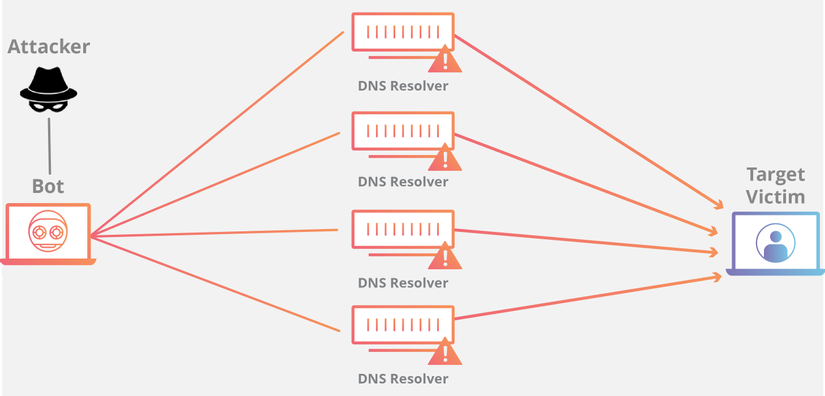

Các vụ tấn công khuếch đại tận dụng lượng lớn phản hồi đến những request nhỏ, từ đó khuếch đại lượng request để làm quá tải hệ thống mục tiêu. Quá trình này thường được thực hiện bằng cách giả mạo nguồn của các gói, hay còn gọi là phản xạ hay tấn công phản xạ. Ví dụ, với việc giả mạo nguồn IP của một request DNS, kẻ tấn công có thể lừa máy chủ DNS gửi phản hồi đến mục tiêu thay vì nguồn truyền dữ liệu. Vì request gửi đến máy chủ DNS rất nhỏ nhưng phản hồi gửi đến hệ thống nạn nhân lại lớn nên kẻ tấn công sẽ sử dụng phản xạ để khuếch đại lượng request gửi đến hệ thống này.

Ví dụ dễ hình dung là máy chủ của Bạn có cổng mạng 10Gbps, tin tặc sẽ gửi các yêu cầu vượt quá 10Gbps, khiến cho các yêu cầu của người dùng thật sẽ không đến được máy chủ và ngược lại. Nếu quy mô chưa đủ lớn, thì dịch vụ vẫn hoạt động bình thường, nếu gần Full port, dịch vụ có thể chập chờn.

Các loại tấn công DDoS theo thể tích phổ biến nhất là:

UDP floods: Các cuộc tấn công này cho phép tin tặc áp đảo các cổng trên máy chủ mục tiêu bằng các gói IP chứa giao thức UDP không trạng thái.

Khuếch đại DNS (hoặc phản chiếu DNS): Cuộc tấn công này chuyển hướng số lượng lớn các yêu cầu DNS đến địa chỉ IP của mục tiêu.

ICMP floods: Chiến lược này sử dụng các yêu cầu lỗi ICMP false để làm quá tải băng thông của mạng.

Hai loại tấn công DDoS dựa trên giao thức phổ biến nhất là:

SYN floods: Cuộc tấn công này khai thác quy trình bắt tay (handshake) TCP. Kẻ tấn công sẽ gửi các yêu cầu TCP có địa chỉ IP giả đến mục tiêu. Hệ thống đích phản hồi và chờ người gửi xác nhận bắt tay. Vì kẻ tấn công không bao giờ gửi phản hồi để hoàn thành quá trình bắt tay, các quy trình không hoàn chỉnh chồng chất và cuối cùng làm hỏng máy chủ.

Smurf DDoS: Một tin tặc sử dụng phần mềm độc hại để tạo một gói mạng gắn với một địa chỉ IP sai (giả mạo). Gói này chứa một thông báo ping ICMP yêu cầu mạng gửi lại phản hồi. Tin tặc sẽ gửi phản hồi (vọng lại) cho địa chỉ IP mạng lại, tạo ra một vòng lặp vô hạn cuối cùng làm hệ thống bị treo.

Các chuyên gia an ninh mạng đo lường các cuộc tấn công giao thức theo gói tin trên giây (packets per second PPS) hoặc bit trên giây (bits per second - BPS).

Để khám phá lý do tại sao lại như vậy, hãy xem xét sự khác biệt về mức tiêu thụ tài nguyên tương đối giữa một client đưa ra yêu cầu và server phản hồi yêu cầu. Khi người dùng gửi yêu cầu đăng nhập vào tài khoản trực tuyến chẳng hạn như tài khoản Gmail, lượng dữ liệu và tài nguyên mà máy tính của người dùng phải sử dụng là tối thiểu và không tương xứng với lượng tài nguyên được sử dụng trong quá trình kiểm tra thông tin đăng nhập, load dữ liệu người dùng có liên quan từ cơ sở dữ liệu, sau đó gửi lại phản hồi có chứa trang web được yêu cầu.

Ngay cả khi không có thông tin đăng nhập, nhiều lần server nhận được yêu cầu từ client phải thực hiện các truy vấn cơ sở dữ liệu hoặc những lệnh gọi API khác để tạo ra một trang web. Khi sự chênh lệch này được tăng lên do nhiều thiết bị nhắm mục tiêu vào một thuộc tính web, như trong một cuộc tấn công mạng botnet, hiệu ứng có thể áp đảo máy chủ được nhắm mục tiêu, dẫn đến hiện tượng từ chối dịch vụ đối với lưu lượng truy cập hợp pháp. Trong nhiều trường hợp, chỉ cần nhắm mục tiêu một API với một cuộc tấn công L7 là đủ để đưa dịch vụ vào trạng thái ngoại tuyến.

Hơn nữa, nhà cung cấp của dịch vụ bị nhắm đến có thể bị tấn công thay vì dịch vụ, do đó nguyên nhân và mục tiêu ban đầu sẽ càng khó xác định hơn. Điều này sẽ ảnh hưởng đến lượng người dùng lớn hơn vì các hệ thống và dịch vụ không liên quan cũng sẽ bị tấn công.

Trong tương lai, rất có thể các hacker mã độc sẽ tận dụng trí tuệ nhân tạo và tri thức về máy móc để cho phép tự động thay đổi các cuộc tấn công khi chúng tiến triển đến các kỹ thuật tấn công tối ưu hơn.

Các kỹ thuật tấn công DDoS khác nhau có thể làm quá tải hoặc bão hòa hệ thống bị tấn công theo những cách khác nhau. Có 3 loại tấn công thường gặp: tấn công băng thông (Volumetric attacks), tấn công giao thức (protocol attacks) và tấn công ứng dụng (application attacks). Mỗi cuộc tấn công có thể kéo dài từ vài phút đến vài tháng và lượng request có thể rất nhỏ nhỏ, không đáng chú ý hoặc vượt quá thông lượng từng được ghi nhận - 1,35 terabit/s.

1. Tấn công băng thông (Volumetric attacks)

Tấn công băng thông làm bão hòa băng thông mà hệ thống bị nhắm đến sử dụng. Đây là kỹ thuật thường gặp nhất và cũng là dễ thực hiện nhất. Thường thì những kẻ tấn công sẽ vận dụng các kỹ thuật khuếch đại để sinh ra các request mà không cần dùng đến một lượng lớn tài nguyên.Các vụ tấn công khuếch đại tận dụng lượng lớn phản hồi đến những request nhỏ, từ đó khuếch đại lượng request để làm quá tải hệ thống mục tiêu. Quá trình này thường được thực hiện bằng cách giả mạo nguồn của các gói, hay còn gọi là phản xạ hay tấn công phản xạ. Ví dụ, với việc giả mạo nguồn IP của một request DNS, kẻ tấn công có thể lừa máy chủ DNS gửi phản hồi đến mục tiêu thay vì nguồn truyền dữ liệu. Vì request gửi đến máy chủ DNS rất nhỏ nhưng phản hồi gửi đến hệ thống nạn nhân lại lớn nên kẻ tấn công sẽ sử dụng phản xạ để khuếch đại lượng request gửi đến hệ thống này.

Ví dụ dễ hình dung là máy chủ của Bạn có cổng mạng 10Gbps, tin tặc sẽ gửi các yêu cầu vượt quá 10Gbps, khiến cho các yêu cầu của người dùng thật sẽ không đến được máy chủ và ngược lại. Nếu quy mô chưa đủ lớn, thì dịch vụ vẫn hoạt động bình thường, nếu gần Full port, dịch vụ có thể chập chờn.

Các loại tấn công DDoS theo thể tích phổ biến nhất là:

UDP floods: Các cuộc tấn công này cho phép tin tặc áp đảo các cổng trên máy chủ mục tiêu bằng các gói IP chứa giao thức UDP không trạng thái.

Khuếch đại DNS (hoặc phản chiếu DNS): Cuộc tấn công này chuyển hướng số lượng lớn các yêu cầu DNS đến địa chỉ IP của mục tiêu.

ICMP floods: Chiến lược này sử dụng các yêu cầu lỗi ICMP false để làm quá tải băng thông của mạng.

2. Tấn công giao thức (Protocol attacks)

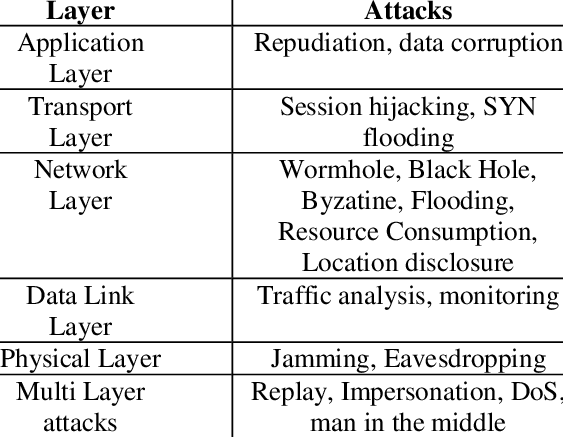

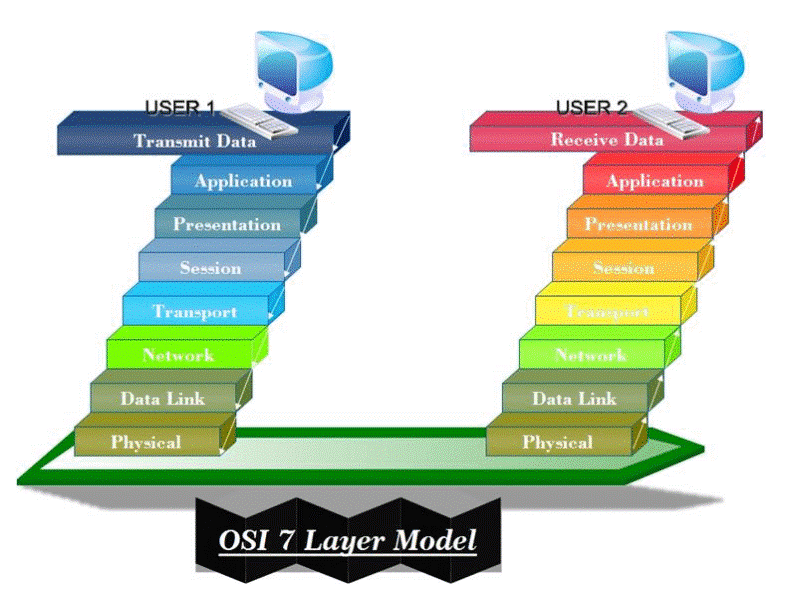

Các cuộc tấn công giao thức tận dụng các lỗ hổng ở Layer 3 hoặc Layer 4 của mô hình OSI, nghĩa là chúng sẽ sử dụng hết bộ nhớ, các lõi xử lý, hoặc làm quá tải nguồn thiết bị hoặc các mạng lưới giữa hệ thống bị nhắm đến và user ở đầu kia.Hai loại tấn công DDoS dựa trên giao thức phổ biến nhất là:

SYN floods: Cuộc tấn công này khai thác quy trình bắt tay (handshake) TCP. Kẻ tấn công sẽ gửi các yêu cầu TCP có địa chỉ IP giả đến mục tiêu. Hệ thống đích phản hồi và chờ người gửi xác nhận bắt tay. Vì kẻ tấn công không bao giờ gửi phản hồi để hoàn thành quá trình bắt tay, các quy trình không hoàn chỉnh chồng chất và cuối cùng làm hỏng máy chủ.

Smurf DDoS: Một tin tặc sử dụng phần mềm độc hại để tạo một gói mạng gắn với một địa chỉ IP sai (giả mạo). Gói này chứa một thông báo ping ICMP yêu cầu mạng gửi lại phản hồi. Tin tặc sẽ gửi phản hồi (vọng lại) cho địa chỉ IP mạng lại, tạo ra một vòng lặp vô hạn cuối cùng làm hệ thống bị treo.

Các chuyên gia an ninh mạng đo lường các cuộc tấn công giao thức theo gói tin trên giây (packets per second PPS) hoặc bit trên giây (bits per second - BPS).

3. Tấn công ứng dụng (application attacks)

Tấn công ứng dụng – các cuộc tấn công lớp ứng dụng hay tấn công DDoS lớp 7 (L7) đề cập đến một loại hành vi độc hại được thiết kế để nhắm mục tiêu đến lớp “trên cùng” trong mô hình OSI, nơi xảy ra các yêu cầu Internet phổ biến như HTTP GET và HTTP POST. Các cuộc tấn công lớp 7 này, trái ngược với những cuộc tấn công lớp mạng như DNS Amplification, đặc biệt hiệu quả do chúng tiêu thụ tài nguyên máy chủ, ngoài tài nguyên mạng.Để khám phá lý do tại sao lại như vậy, hãy xem xét sự khác biệt về mức tiêu thụ tài nguyên tương đối giữa một client đưa ra yêu cầu và server phản hồi yêu cầu. Khi người dùng gửi yêu cầu đăng nhập vào tài khoản trực tuyến chẳng hạn như tài khoản Gmail, lượng dữ liệu và tài nguyên mà máy tính của người dùng phải sử dụng là tối thiểu và không tương xứng với lượng tài nguyên được sử dụng trong quá trình kiểm tra thông tin đăng nhập, load dữ liệu người dùng có liên quan từ cơ sở dữ liệu, sau đó gửi lại phản hồi có chứa trang web được yêu cầu.

Ngay cả khi không có thông tin đăng nhập, nhiều lần server nhận được yêu cầu từ client phải thực hiện các truy vấn cơ sở dữ liệu hoặc những lệnh gọi API khác để tạo ra một trang web. Khi sự chênh lệch này được tăng lên do nhiều thiết bị nhắm mục tiêu vào một thuộc tính web, như trong một cuộc tấn công mạng botnet, hiệu ứng có thể áp đảo máy chủ được nhắm mục tiêu, dẫn đến hiện tượng từ chối dịch vụ đối với lưu lượng truy cập hợp pháp. Trong nhiều trường hợp, chỉ cần nhắm mục tiêu một API với một cuộc tấn công L7 là đủ để đưa dịch vụ vào trạng thái ngoại tuyến.

4. Các hình thức tấn công DDoS khác

Gần đây hơn, những kẻ tấn công còn vận dụng các vector đa tấn công cùng lúc khiến công việc bảo vệ hệ thống khó khăn hơn rất nhiều. Đây được gọi là những cuộc tấn công từ chối dịch vụ liên tục nâng cao. Hơn nữa, khi công nghệ phát triển, các cuộc tấn công DDoS cũng phát triển, khiến cho công việc bảo vệ khó khăn hơn rất nhiều. Ví dụ, việc sử dụng các thiết bị IoT đã gia tăng số lượng và chủng loại các thiết bị kết nối internet cho những kẻ tấn công khai thác, điều đó cũng đồng nghĩa với việc bóng đèn thông minh hay bàn chải thông minh của bạn cũng có thể trở thành một phần của hệ thống botnet.Hơn nữa, nhà cung cấp của dịch vụ bị nhắm đến có thể bị tấn công thay vì dịch vụ, do đó nguyên nhân và mục tiêu ban đầu sẽ càng khó xác định hơn. Điều này sẽ ảnh hưởng đến lượng người dùng lớn hơn vì các hệ thống và dịch vụ không liên quan cũng sẽ bị tấn công.

Trong tương lai, rất có thể các hacker mã độc sẽ tận dụng trí tuệ nhân tạo và tri thức về máy móc để cho phép tự động thay đổi các cuộc tấn công khi chúng tiến triển đến các kỹ thuật tấn công tối ưu hơn.

5. Cách phòng ngừa

Có rất nhiều cách bảo vệ dịch vụ hay ngăn chặn các vụ tấn công DDoS như:- Xem xét cấu trúc ứng dụng hay hệ thống, phân tích các điểm mấu chốt, khả năng của user và các tùy chọn chuyển đổi dự phòng.

- Cân nhắc việc sử dụng các công cụ hay dịch vụ kiểm thử của bên thứ 3 để mô phỏng các cuộc tấn công và hiểu sâu hơn về các điểm yếu trong hệ thống của mình.

- Theo dõi các request bình thường có liên quan để nhận biết khi các tình huống bất thường xảy đến.

- Theo dõi các phương tiện truyền thông và báo chí để nhận biết các dấu hiệu về những vụ tấn công hoặc lời đe dọa sắp đến, nhất là khi các dịch vụ của bạn liên quan đến những chủ đề gây tranh cãi.

- Lên kế hoạch phản hồi với những công đoạn, quy trình và kế hoạch hỗ trợ khách hàng rõ ràng, và đảm bảo rằng cả nhóm đều được đào tạo để giảm thiểu ảnh hưởng.

- Vận dụng các công cụ cảnh báo để thông báo cho cả nhóm khi có những dấu hiệu request, vấn đề về kết nối hoặc các sự kiện ứng dụng bất thường; và kết hợp những mục này vào kế hoạch phản hồi.

- Đánh giá và cân nhắc các dịch vụ được cung cấp bởi các nhà cung cấp hay các chuyên gia trong lĩnh vực này để chống lại và giảm thiểu tác động của những vụ tấn công DDoS.