DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Xuất hiện PoC cho lỗ hổng RCE trong F5 BIG-IP ADC

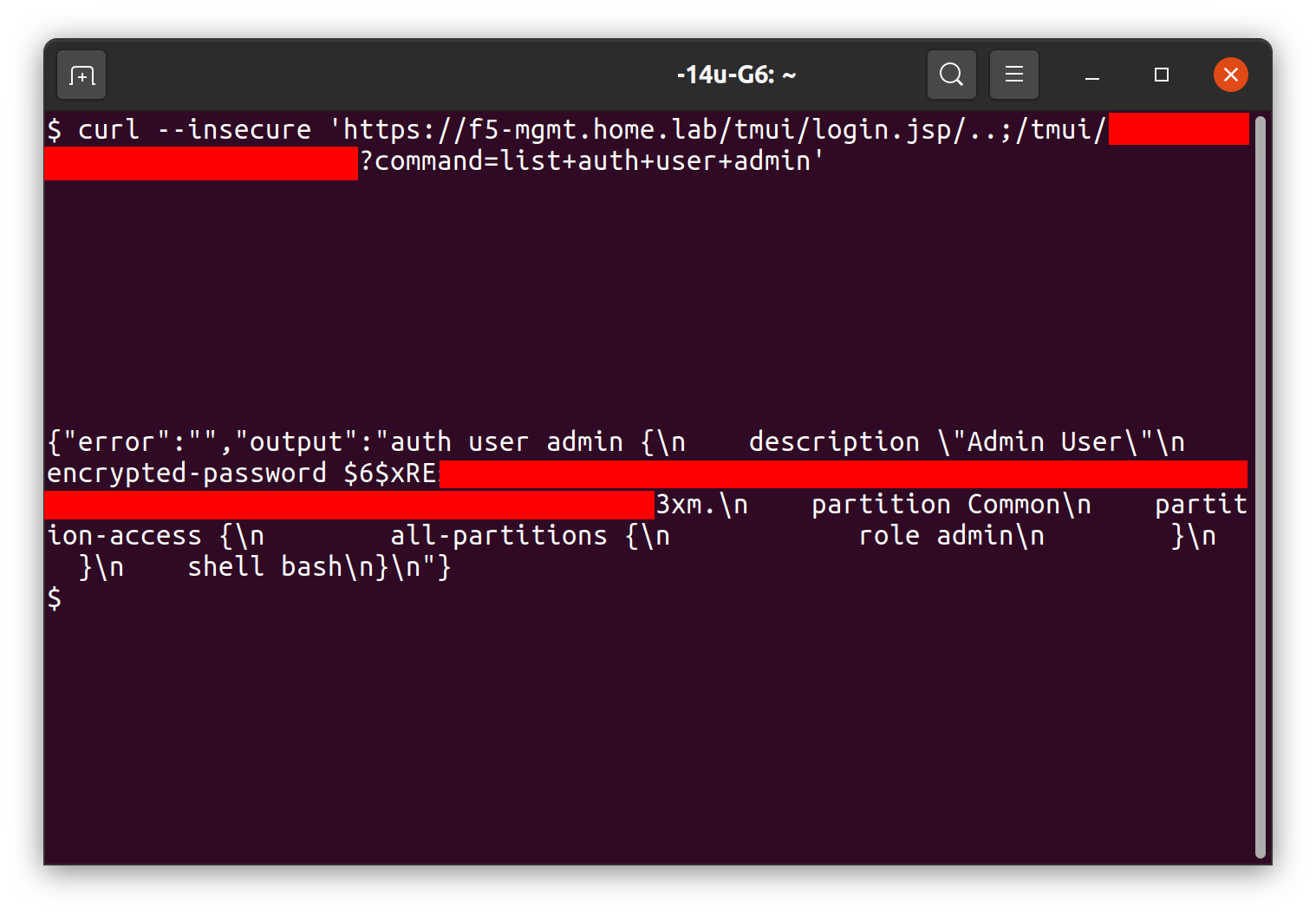

Mới đây, F5 đã chính thức đưa ra thông báo khắc phục lỗ hổng thực thi mã từ xa (CVE-2020-5902) trong Traffic Management User Interface (TMUI) hay được biết là tiện ích cấu hình cho BIG-IP application delivery controller (ADC). Lỗ hổng này cho phép kẻ tấn công không cần xác thực gửi một HTTP request độc hại đến máy chủ chứa Traffic Management User Interface (TMUI) - tiện ích cấu hình cho BIG-IP của chính họ để thực thi các lệnh hệ thống tùy ý, tạo hoặc xóa tệp, vô hiệu hóa các dịch vụ và thực thi mã Java theo ý muốn.

Phiên bản bị ảnh hưởng

Một nhà nghiên cứu khác đã tạo ra một kho lưu trữ GitHub với các PoC để thực hiện các thao tác khác nhau như hiển thị tệp /etc/passwd để truy cập thông tin xác thực trên hệ thống Linux hoặc để xem tệp cấu hình của thiết bị. Nhóm nghiên cứu từ NCC Group đã phát hiện việc tin tặc đang dò quét và khai thác lỗ hổng này trong thực tế.

Nếu bạn đang sử dụng F5 thiết bị BIG-IP trong mạng của mình, bạn phải cập nhật thiết bị tới phiên bản đã được vá ngay lập tức. Nếu vì một lý do nào đó, bạn không thể cập nhật thiết bị của mình, hãy thực hiện biện pháp giảm thiểu như dưới đây:

Phiên bản bị ảnh hưởng

- F5 BIG-IP < 15.1.0.4

- F5 BIG-IP < 14.1.2.6

- F5 BIG-IP < 13.1.3.4

- F5 BIG-IP < 12.1.5.2

- F5 BIG-IP < 11.6.5.2

- F5 BIG-IP 15.1.0.4

- F5 BIG-IP 14.1.2.6

- F5 BIG-IP 13.1.3.4

- F5 BIG-IP 12.1.5.2

- F5 BIG-IP 11.6.5.2

Một nhà nghiên cứu khác đã tạo ra một kho lưu trữ GitHub với các PoC để thực hiện các thao tác khác nhau như hiển thị tệp /etc/passwd để truy cập thông tin xác thực trên hệ thống Linux hoặc để xem tệp cấu hình của thiết bị. Nhóm nghiên cứu từ NCC Group đã phát hiện việc tin tặc đang dò quét và khai thác lỗ hổng này trong thực tế.

Nếu bạn đang sử dụng F5 thiết bị BIG-IP trong mạng của mình, bạn phải cập nhật thiết bị tới phiên bản đã được vá ngay lập tức. Nếu vì một lý do nào đó, bạn không thể cập nhật thiết bị của mình, hãy thực hiện biện pháp giảm thiểu như dưới đây:

- Đăng nhập vào TMOS Shell (tmsh) với lệnh

Mã:tmsh - Chỉnh sửa tệp httpd bằng lệnh

Mã:edit /sys httpd all-properties - Trong phần include của tệp, thêm đoạn

Mã:include ' <LocationMatch ".*\.\.;.*"> Redirect 404 / </LocationMatch> ' - Lưu lại tệp vừa chỉnh sửa

Mã:Esc :wq! - Lưu cấu hình tệp

Mã:save /sys config - Khởi động lại httpd

Mã:restart sys service httpd