adamdj

VIP Members

-

24/08/2016

-

91

-

130 bài viết

WINDOWS REGISTRY ANALYSIS – Theo dõi mọi thứ bạn làm trên hệ thống

Mục đích của bài viết này là cung cấp cho bạn một sự hiểu biết sâu sắc về Windows Registry và những thông tin mà nó nắm giữ. Ngày nay hầu hết các quản trị viên và nhà phân tích pháp y thì Registry là lối vào đen tối. mà họ muốn biết

Bên cạnh thông tin cấu hình, Windows Registry giữ thông tin về các tệp được truy cập gần đây và thông tin đáng kể về các hoạt động của người dùng.

Sự thật là Registry là một nguồn thông tin thực sự cho cả quản trị viên và nhà điều tra pháp y.

TÌM HIỂU VỀ REGISTRY

Nếu bạn nhớ lại về DOS và các phiên bản Windows cũ (3.1.3.11 và phiên bản khác tương ứng), thông tin cấu hình (trình điều khiển, cài đặt) cho hệ thống phần lớn được quản lý bởi một số tệp đặc biệt, autoexec.bat, config.sys, win.ini (trên Windows) và system.ini.

Các phiên bản sau của cửa sổ đã thay thế các tệp này bằng Registry, một cơ sở dữ liệu phân cấp trung tâm duy trì cài đặt cấu hình cho ứng dụng, thiết bị phần cứng và người dùng.

SƠ LƯỢC VỀ CẤU TRÚC CỦA WINDOWS REGISTRY!

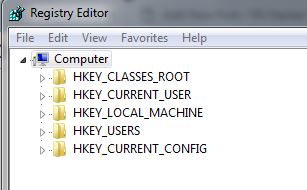

Khi quản trị viên hoặc nhà pháp y mở Regedit.exe, anh ta sẽ nhìn thấy một cấu trúc cây với 5 folder gốc hoặc 5 “hive” như bên dưới.

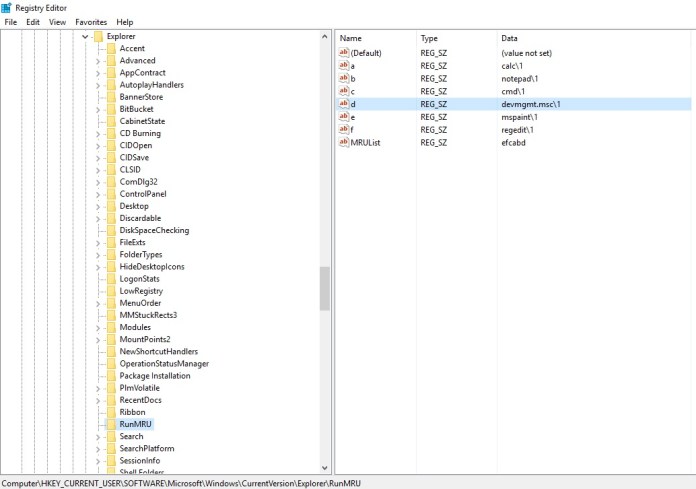

Danh sách MRU:

MRU, trong suốt hoặc danh sách “được sử dụng gần đây nhất” chứa các mục nhập được thực hiện do các hành động cụ thể do người dùng thực hiện. Có rất nhiều MRU LIS trong các khóa Registry khác nhau.

Registry duy trì các danh sách các mục này trong trường hợp người dùng quay lại chúng trong tương lai. Nó tương tự như cách lịch sử và cookie hoạt động với trình duyệt web.

Vị trí của khóa này là HKEY_CURRENT_USER\software\microsoft\windows\currentversion\Explorer\RunMRU

Với thông tin được cung cấp từ khóa RunMRU, người kiểm tra có thể hiểu rõ hơn về người dùng họ đang điều tra và ứng dụng đang được sử dụng. Trong hình trên, bạn có thể thấy người dùng đã mở cmd, Notepad, MSPaint, v.v.

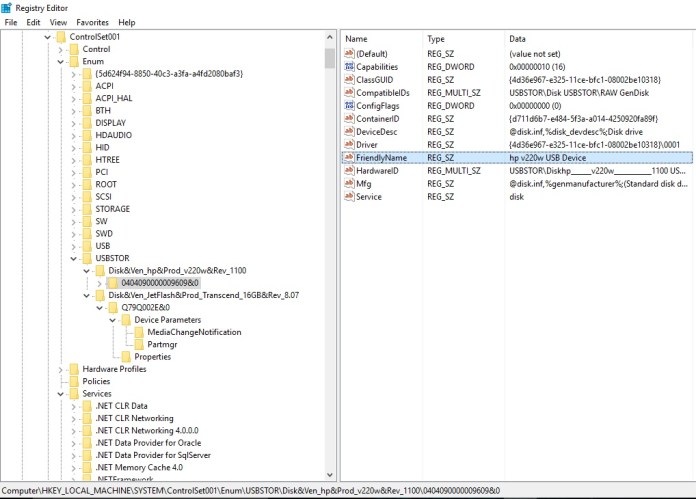

CÁC THIẾT BỊ USB:

Bất cứ lúc nào một thiết bị được kết nối với Universal Serial Bus (USB), Trình điều khiển được truy vấn và thông tin của thiết bị được lưu trữ trong Registry (Thumb Drives).

Phím này lưu trữ nội dung của giá trị sản phẩm và ID thiết bị của bất kỳ thiết bị USB nào đã được kết nối với hệ thống.

Vì vậy, các chuyên gia pháp y sẽ hướng theo đường dẫn sau: HKEY_LOCAL_MACHINE\SYSTEM\controlset001\Enum\USBSTOR.

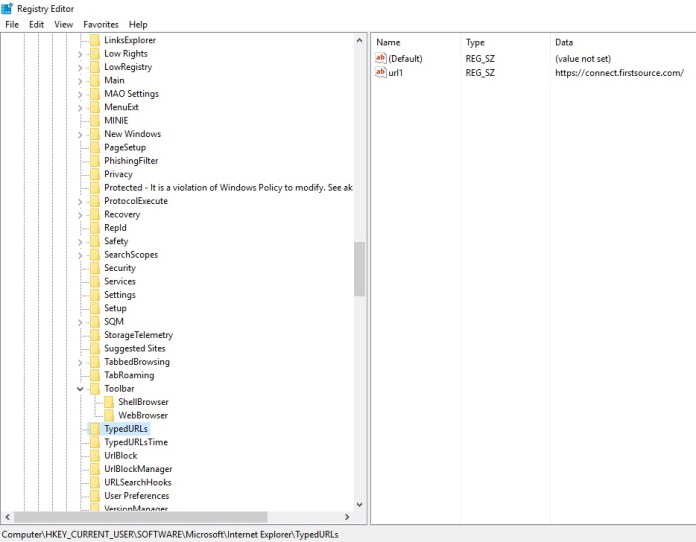

INTERNET EXPLORER:

Internet Explorer là trình duyệt Web nguyên gốc trong hệ điều hành Windows. Nó sử dụng Registry rộng rãi trong việc lưu trữ dữ liệu, giống như nhiều ứng dụng.

Internet Explorer lưu trữ dữ liệu của nó trong HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\TypedURLs.

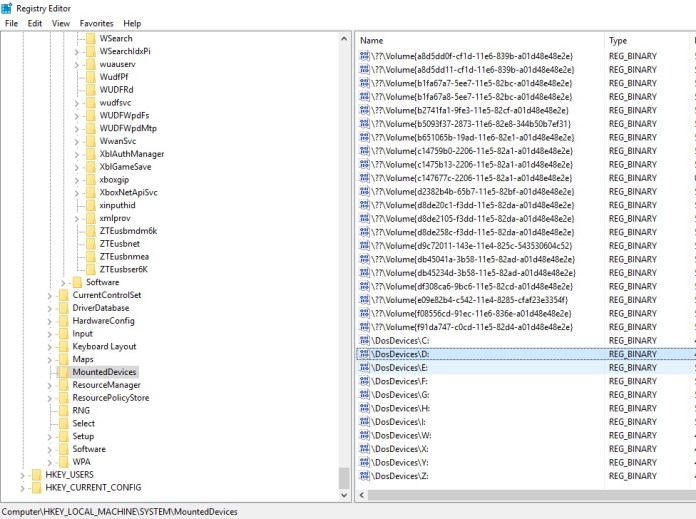

THÔNG TIN PHẦN CỨNG ĐÍNH KÈM:

Điều hướng đến khóa sau HKEY_LOCAL_MACHINE\SYSTEM|MountedDevices. Thông tin này có thể hữu ích cho một giám định pháp y vì nó cho thấy bất kỳ thiết bị lưu trữ được kết nối nào đã được hệ điều hành nhận ra.

Nếu giám khảo ghi chú sự khác biệt giữa các thiết bị được gắn vật lý và các thiết bị được báo cáo ở đây, có thể là dấu hiệu cho thấy một số thiết bị đã bị loại bỏ trước khi chứng cứ bị tịch thu.

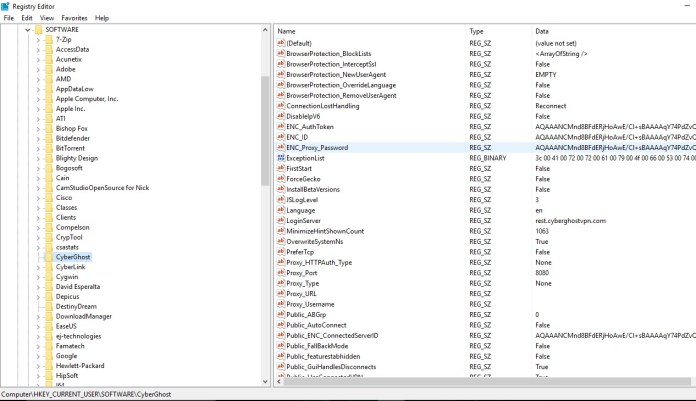

PHẦN MỀM ĐỘC HẠI

Điều hướng đến khóa sau HKEY_CURRENT_USER\Software\. Thông tin này sẽ là thứ hấp dẫn cho Forensics Examiner vì nó có thể thấy hacker sử dụng CyberGhost Vpn được sử dụng để ẩn danh.

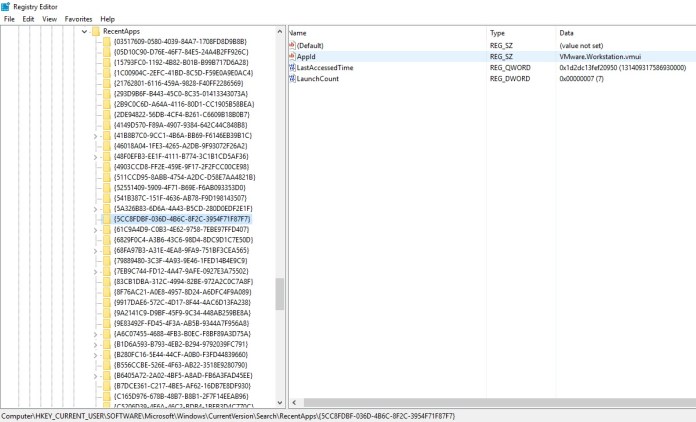

CÁC ỨNG DỤNG GẦN ĐÂY:

Điều hướng đến khóa sau sẽ cung cấp thông tin cho danh sách ứng dụng được truy cập lần cuối HKEY_CURRENT_USER\SOFTWARE\Microsoft\Currentversion\Search\RecentApps

Trong người dùng này có một danh sách rộng lớn các ứng dụng, một trong số đó là Vmworkstation được tìm thấy.

Thông tin quan trọng có thể thu được bằng cách thực hiện một cuộc kiểm tra pháp y hiệu quả.

Vì vậy, bạn có thể điều tra để tìm các hoạt động độc hại đang diễn ra trong môi trường của mình.

Bên cạnh thông tin cấu hình, Windows Registry giữ thông tin về các tệp được truy cập gần đây và thông tin đáng kể về các hoạt động của người dùng.

Sự thật là Registry là một nguồn thông tin thực sự cho cả quản trị viên và nhà điều tra pháp y.

TÌM HIỂU VỀ REGISTRY

Nếu bạn nhớ lại về DOS và các phiên bản Windows cũ (3.1.3.11 và phiên bản khác tương ứng), thông tin cấu hình (trình điều khiển, cài đặt) cho hệ thống phần lớn được quản lý bởi một số tệp đặc biệt, autoexec.bat, config.sys, win.ini (trên Windows) và system.ini.

Các phiên bản sau của cửa sổ đã thay thế các tệp này bằng Registry, một cơ sở dữ liệu phân cấp trung tâm duy trì cài đặt cấu hình cho ứng dụng, thiết bị phần cứng và người dùng.

SƠ LƯỢC VỀ CẤU TRÚC CỦA WINDOWS REGISTRY!

Khi quản trị viên hoặc nhà pháp y mở Regedit.exe, anh ta sẽ nhìn thấy một cấu trúc cây với 5 folder gốc hoặc 5 “hive” như bên dưới.

- HKEY_CLASSES_ROOT hive chứa thông tin cấu hình liên quan đến ứng dụng nào được sử dụng để mở các tệp khác nhau trên hệ thống.

- HKEY_CURRENT_USER hive là hồ sơ người dùng đang hoạt động, lưu trử thông tin người dùng hiện đang đăng nhập.

- HKEY_LOCAL_MACHINE hive chứa thông tin cấu hình hệ thống, bao gồm cài đặt phần cứng và cài đặt phần mềm.

- HKEY_USERS hive chứa tất cả hồ sơ người dùng đang hoạt động trên hệ thống.

- HKEY_CURRENT_CONFIG hive chứa cấu hình phần cứng mà hệ thống sử dụng khi khởi động.

Danh sách MRU:

MRU, trong suốt hoặc danh sách “được sử dụng gần đây nhất” chứa các mục nhập được thực hiện do các hành động cụ thể do người dùng thực hiện. Có rất nhiều MRU LIS trong các khóa Registry khác nhau.

Registry duy trì các danh sách các mục này trong trường hợp người dùng quay lại chúng trong tương lai. Nó tương tự như cách lịch sử và cookie hoạt động với trình duyệt web.

Vị trí của khóa này là HKEY_CURRENT_USER\software\microsoft\windows\currentversion\Explorer\RunMRU

Với thông tin được cung cấp từ khóa RunMRU, người kiểm tra có thể hiểu rõ hơn về người dùng họ đang điều tra và ứng dụng đang được sử dụng. Trong hình trên, bạn có thể thấy người dùng đã mở cmd, Notepad, MSPaint, v.v.

CÁC THIẾT BỊ USB:

Bất cứ lúc nào một thiết bị được kết nối với Universal Serial Bus (USB), Trình điều khiển được truy vấn và thông tin của thiết bị được lưu trữ trong Registry (Thumb Drives).

Phím này lưu trữ nội dung của giá trị sản phẩm và ID thiết bị của bất kỳ thiết bị USB nào đã được kết nối với hệ thống.

Vì vậy, các chuyên gia pháp y sẽ hướng theo đường dẫn sau: HKEY_LOCAL_MACHINE\SYSTEM\controlset001\Enum\USBSTOR.

INTERNET EXPLORER:

Internet Explorer là trình duyệt Web nguyên gốc trong hệ điều hành Windows. Nó sử dụng Registry rộng rãi trong việc lưu trữ dữ liệu, giống như nhiều ứng dụng.

Internet Explorer lưu trữ dữ liệu của nó trong HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\TypedURLs.

THÔNG TIN PHẦN CỨNG ĐÍNH KÈM:

Điều hướng đến khóa sau HKEY_LOCAL_MACHINE\SYSTEM|MountedDevices. Thông tin này có thể hữu ích cho một giám định pháp y vì nó cho thấy bất kỳ thiết bị lưu trữ được kết nối nào đã được hệ điều hành nhận ra.

Nếu giám khảo ghi chú sự khác biệt giữa các thiết bị được gắn vật lý và các thiết bị được báo cáo ở đây, có thể là dấu hiệu cho thấy một số thiết bị đã bị loại bỏ trước khi chứng cứ bị tịch thu.

PHẦN MỀM ĐỘC HẠI

Điều hướng đến khóa sau HKEY_CURRENT_USER\Software\. Thông tin này sẽ là thứ hấp dẫn cho Forensics Examiner vì nó có thể thấy hacker sử dụng CyberGhost Vpn được sử dụng để ẩn danh.

CÁC ỨNG DỤNG GẦN ĐÂY:

Điều hướng đến khóa sau sẽ cung cấp thông tin cho danh sách ứng dụng được truy cập lần cuối HKEY_CURRENT_USER\SOFTWARE\Microsoft\Currentversion\Search\RecentApps

Trong người dùng này có một danh sách rộng lớn các ứng dụng, một trong số đó là Vmworkstation được tìm thấy.

Thông tin quan trọng có thể thu được bằng cách thực hiện một cuộc kiểm tra pháp y hiệu quả.

Vì vậy, bạn có thể điều tra để tìm các hoạt động độc hại đang diễn ra trong môi trường của mình.

vnhackernew