-

08/10/2013

-

401

-

998 bài viết

Vụ tấn công mạng lớn nhất trong lịch sử vào công ty điện lực Israel

Chọn thời điểm tấn công...

Vào cuối tháng 1 năm 2016, lúc này Israel đang trong thời điểm có nhiệt độ thấp ở mức đóng băng khiến nhu cầu tiêu thụ điện năng để sưởi ấm tăng cao kỷ lục (12610 MWh một ngày).

Khả năng an ninh mạng của Israel khi đó được nhiều chuyên gia cho rằng chỉ đứng sau Hoa Kỳ. Năng lực an ninh mạng của Israel đã phát triển “theo cấp số nhân” trong giai đoạn từ 2013 đến thời điểm xảy ra vụ tấn công 2016.

Tuy nhiên một cuộc tấn công mạng đánh thẳng vào hạ tầng điện lưới của Israel đã xảy ra và khiến hệ thống mất điện trong 2 ngày. Mặc dù hệ thống an ninh đã kịp thời ngăn chặn nhưng vụ việc như một cú đấm giáng mạnh vào hệ thống an ninh mạng vốn được coi là bất khả xâm phạm của Israel vào thời điểm đó.

Điều đáng nói là vụ tấn công xảy ra chỉ 5 tuần sau cuộc tấn công mạng mang làm tê liệt lưới điện của Ukraina (cuối năm 2015), là sự cố gây mất điện diện rộng đầu tiên do hacker gây ra.

Chi tiết vụ việc và phân tích...

Vụ tấn công nói trên được giới truyền thông đánh giá là cuộc tấn công mạng lớn nhất trong lịch sử Israel.

Theo điều tra ban đầu, một email đính kèm file được gửi tới cho lãnh đạo công ty điện lực Israel. Khi mở email ra, mã độc nhanh chóng lây lan ra hệ thống mạng của công ty. Đây là dạng mã độc mã hóa tống tiền (ransomware), khi lây nhiễm vào một máy tính, nó có thể mã hóa các file/ khóa máy tính và đòi tiền chuộc.

Theo Yuval Steinitz, Bộ trưởng cơ sở hạ tầng quốc gia, năng lượng và tài nguyên nước của Israel xác nhận “Virus đã được xác định nhanh chóng và bị vô hiệu hóa bởi phần mềm thích hợp”. Nhưng nó vẫn làm hệ thống mạng của cơ quan này tê liệt trong 2 ngày.

Cũng theo cơ quan điều tra, dạng tấn công này tương tự vụ tấn công nhà máy điện tại Ukraina, do một loại mã độc có tên BlackEnergy gây ra. Kẻ tấn công cũng gửi một email giả mạo kèm file Excel. File này khi được mở sẽ bật hộp thoại đánh lừa người dùng, yêu cầu phải bật tính năng Macro để xem được nội dung. Sau khi macro được kích hoạt, BlackEnergy sẽ được tải và xâm nhập vào máy tính.

Vậy macro là gì?

Macro là một tính năng cho phép bạn tự động hóa các tác vụ lặp đi lặp lại của người dùng khi làm việc với bộ Microsoft Office, được viết bằng ngôn ngữ lập trình Visual Basic for Applications(VBA). Mặc dù hữu ích nhưng macro lại bị lợi dụng để nhúng mã độc vào file office và gửi tới nạn nhân.

Tin tặc sử dụng macro để tấn công như thế nào?

Macro này có thể sử dụng các tính năng như “AutoExec” để tự động khởi động với Word hoặc “AutoOpen” để tự động chạy bất cứ khi nào bạn mở tài liệu. Bằng cách này, mã độc macro có thể tự tích hợp vào Word, lây nhiễm vào các tài liệu mới tạo trên word.

Ngoài ra macro còn có thể sử dụng lệnh VBA SHELL để chạy các lệnh và chương trình tùy ý hoặc sử dụng lệnh VBA KILL để xóa tệp trên ổ cứng.

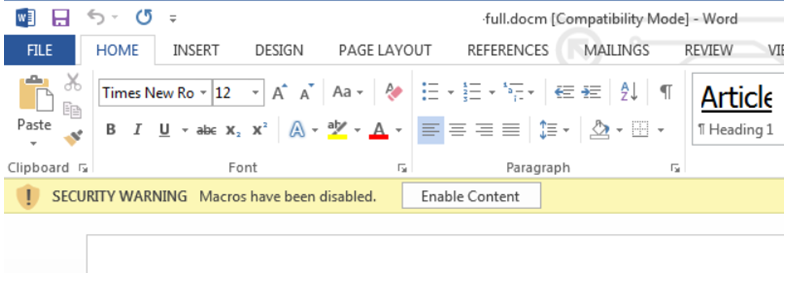

Vì lý do này, từ phiên bản Office 2013, Microsoft đã disable tính năng macro theo mặc định. Khi mở một file từ email gửi tới, người dùng sẽ nhận một cảnh báo về việc tắt tính năng macro.

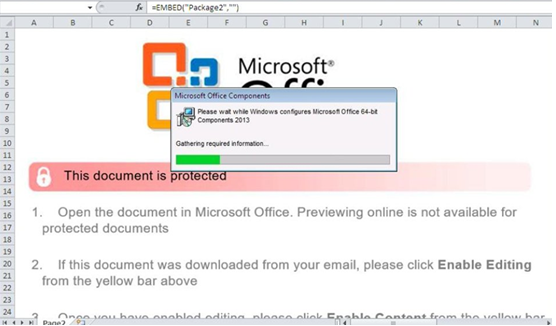

Hình 1. Tính năng macros bị tắt mặc địnhTuy nhiên những kẻ tấn công lại tìm ra cách thức để “vượt mặt” cơ chế này. Khi họ mở file office, một thông báo cài đặt giả mạo bật lên màn hình, sau đó dẫn dụ người dùng bấm vào nút Enable Editing để có thể xem được nội dung bên trong. Khi nút này được nhấn, Macro sẽ chạy và thực hiện hành vi độc hại.

Hình. 2 Hộp thoại lừa đảo bật lên để dẫn dụ người dùng bật Macro

BlackEnergy tấn công như thế nào?

BlackEnergy đã có quá trình phát triển tới 3 phiên bản, và phiên bản 3 được sử dụng trong vụ tấn công tại Ukraina. Khi chạy, BlackEnergy gọi tới mã độc KillDisk - tính năng xóa file làm tê liệt hệ thống.

Như trong trường hợp của vụ tấn công vào cơ quan điện Israel, máy tính sau khi nhiễm BlackEnergy sẽ kích hoạt một loại Ransomware để mã hóa/khóa máy tính bị nhiễm. Tiếp đó do Ransomware là một loại sâu nên nó có khả năng dò quét để lây nhiễm sang các máy tính khác ở trong mạng nội bộ của công ty điện lực. Rất may là vào thời điểm đó trên các máy tính của Israel được cài đặt phần mềm diệt virus, có thể đã được cập nhật kịp thời từ bài học của Ukraina, nên Ransomare đã bị ngăn chặn.

Bài học rút ra

Qua sự việc tại Israel có thể thấy mặc dù năng lực bảo đảm an ninh mạng của quốc gia này là rất tốt, điều này thể hiện ở việc đã ngăn chặn và làm giảm thiểu thiệt hại xảy ra, nhưng cũng không thể tránh được những điểm yếu từ phía người dùng. Do vậy việc đào tạo nhận thức và kỹ năng cho người dùng về bảo mật luôn luôn là một việc cần được thực hiện thường xuyên và nghiêm túc.

Tham khảo

https://dailycaller.com/2016/01/26/...-of-the-largest-cyber-attacks-in-its-history/

https://thehackernews.com/2016/01/power-grid-cyberattack.html

https://www.howtogeek.com/171993/macros-explained-why-microsoft-office-files-can-be-dangerous/

https://www.businessinsider.com/hacker-blackout-ukraine-attack-2016-1

Vào cuối tháng 1 năm 2016, lúc này Israel đang trong thời điểm có nhiệt độ thấp ở mức đóng băng khiến nhu cầu tiêu thụ điện năng để sưởi ấm tăng cao kỷ lục (12610 MWh một ngày).

Khả năng an ninh mạng của Israel khi đó được nhiều chuyên gia cho rằng chỉ đứng sau Hoa Kỳ. Năng lực an ninh mạng của Israel đã phát triển “theo cấp số nhân” trong giai đoạn từ 2013 đến thời điểm xảy ra vụ tấn công 2016.

Tuy nhiên một cuộc tấn công mạng đánh thẳng vào hạ tầng điện lưới của Israel đã xảy ra và khiến hệ thống mất điện trong 2 ngày. Mặc dù hệ thống an ninh đã kịp thời ngăn chặn nhưng vụ việc như một cú đấm giáng mạnh vào hệ thống an ninh mạng vốn được coi là bất khả xâm phạm của Israel vào thời điểm đó.

Điều đáng nói là vụ tấn công xảy ra chỉ 5 tuần sau cuộc tấn công mạng mang làm tê liệt lưới điện của Ukraina (cuối năm 2015), là sự cố gây mất điện diện rộng đầu tiên do hacker gây ra.

Chi tiết vụ việc và phân tích...

Vụ tấn công nói trên được giới truyền thông đánh giá là cuộc tấn công mạng lớn nhất trong lịch sử Israel.

Theo điều tra ban đầu, một email đính kèm file được gửi tới cho lãnh đạo công ty điện lực Israel. Khi mở email ra, mã độc nhanh chóng lây lan ra hệ thống mạng của công ty. Đây là dạng mã độc mã hóa tống tiền (ransomware), khi lây nhiễm vào một máy tính, nó có thể mã hóa các file/ khóa máy tính và đòi tiền chuộc.

Theo Yuval Steinitz, Bộ trưởng cơ sở hạ tầng quốc gia, năng lượng và tài nguyên nước của Israel xác nhận “Virus đã được xác định nhanh chóng và bị vô hiệu hóa bởi phần mềm thích hợp”. Nhưng nó vẫn làm hệ thống mạng của cơ quan này tê liệt trong 2 ngày.

Cũng theo cơ quan điều tra, dạng tấn công này tương tự vụ tấn công nhà máy điện tại Ukraina, do một loại mã độc có tên BlackEnergy gây ra. Kẻ tấn công cũng gửi một email giả mạo kèm file Excel. File này khi được mở sẽ bật hộp thoại đánh lừa người dùng, yêu cầu phải bật tính năng Macro để xem được nội dung. Sau khi macro được kích hoạt, BlackEnergy sẽ được tải và xâm nhập vào máy tính.

Vậy macro là gì?

Macro là một tính năng cho phép bạn tự động hóa các tác vụ lặp đi lặp lại của người dùng khi làm việc với bộ Microsoft Office, được viết bằng ngôn ngữ lập trình Visual Basic for Applications(VBA). Mặc dù hữu ích nhưng macro lại bị lợi dụng để nhúng mã độc vào file office và gửi tới nạn nhân.

Tin tặc sử dụng macro để tấn công như thế nào?

Macro này có thể sử dụng các tính năng như “AutoExec” để tự động khởi động với Word hoặc “AutoOpen” để tự động chạy bất cứ khi nào bạn mở tài liệu. Bằng cách này, mã độc macro có thể tự tích hợp vào Word, lây nhiễm vào các tài liệu mới tạo trên word.

Ngoài ra macro còn có thể sử dụng lệnh VBA SHELL để chạy các lệnh và chương trình tùy ý hoặc sử dụng lệnh VBA KILL để xóa tệp trên ổ cứng.

Vì lý do này, từ phiên bản Office 2013, Microsoft đã disable tính năng macro theo mặc định. Khi mở một file từ email gửi tới, người dùng sẽ nhận một cảnh báo về việc tắt tính năng macro.

Hình 1. Tính năng macros bị tắt mặc định

Hình. 2 Hộp thoại lừa đảo bật lên để dẫn dụ người dùng bật Macro

BlackEnergy tấn công như thế nào?

BlackEnergy đã có quá trình phát triển tới 3 phiên bản, và phiên bản 3 được sử dụng trong vụ tấn công tại Ukraina. Khi chạy, BlackEnergy gọi tới mã độc KillDisk - tính năng xóa file làm tê liệt hệ thống.

Như trong trường hợp của vụ tấn công vào cơ quan điện Israel, máy tính sau khi nhiễm BlackEnergy sẽ kích hoạt một loại Ransomware để mã hóa/khóa máy tính bị nhiễm. Tiếp đó do Ransomware là một loại sâu nên nó có khả năng dò quét để lây nhiễm sang các máy tính khác ở trong mạng nội bộ của công ty điện lực. Rất may là vào thời điểm đó trên các máy tính của Israel được cài đặt phần mềm diệt virus, có thể đã được cập nhật kịp thời từ bài học của Ukraina, nên Ransomare đã bị ngăn chặn.

Bài học rút ra

Qua sự việc tại Israel có thể thấy mặc dù năng lực bảo đảm an ninh mạng của quốc gia này là rất tốt, điều này thể hiện ở việc đã ngăn chặn và làm giảm thiểu thiệt hại xảy ra, nhưng cũng không thể tránh được những điểm yếu từ phía người dùng. Do vậy việc đào tạo nhận thức và kỹ năng cho người dùng về bảo mật luôn luôn là một việc cần được thực hiện thường xuyên và nghiêm túc.

Tham khảo

https://dailycaller.com/2016/01/26/...-of-the-largest-cyber-attacks-in-its-history/

https://thehackernews.com/2016/01/power-grid-cyberattack.html

https://www.howtogeek.com/171993/macros-explained-why-microsoft-office-files-can-be-dangerous/

https://www.businessinsider.com/hacker-blackout-ukraine-attack-2016-1

Chỉnh sửa lần cuối: