-

09/04/2020

-

107

-

942 bài viết

Vén màn vụ tấn công mạng vào Kaseya năm 2021

Đầu tháng 07/2021 khi các công ty tại Mỹ đang rục rịch chuẩn bị cho kỳ nghỉ Quốc khánh thì nhà cung cấp giải pháp công nghệ thông tin Kaseya đã phải hứng chịu một cuộc tấn công ransomware cực kỳ nghiêm trọng. 70 triệu USD (hơn 1.611 tỷ VND) là số tiền chuộc kỷ lục mà tin tặc đưa ra. Tại sao tin tặc lại “đụng” đến Kaseya và dám đưa mức tiền chuộc đầy thách thức như vậy, liệu chúng có đang “hét giá” hay không? Cách mà tin tặc thực hiện phi vụ có gì khác so với các vụ tấn công bằng ransomware trước đây?

Tại sao nhóm tin tặc lại nhắm vào Kaseya?

Kaseya là công ty chuyên cung cấp dịch vụ công nghệ thông tin cho khoảng 40.000 khách hàng là tổ chức, doanh nghiệp trên toàn cầu, cùng nhiều chi nhánh tại 10 quốc gia ở Châu Âu và Châu Á Thái Bình Dương.

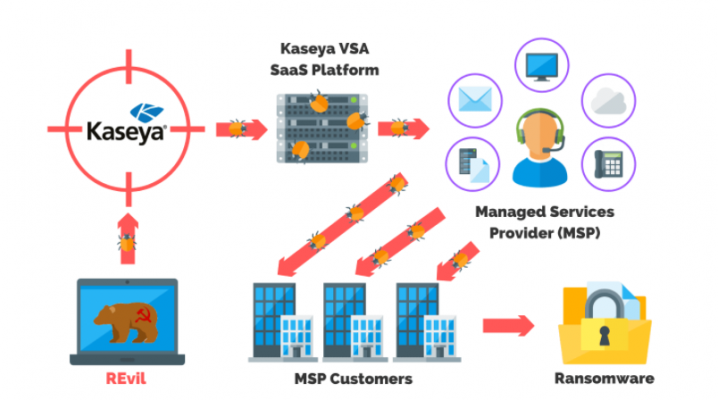

Sản phẩm nổi bật của công ty là Virtual System Administrator (VSA) - công cụ giúp các khách hàng quản trị mạng máy tính từ xa được đông đảo các nhà cung cấp dịch vụ quản lý sử dụng. Sau đó các đơn vị này lại tiếp tục cung cấp dịch vụ cho các công ty khác. Đây cũng chính là phần mềm mà nhóm tin tặc lợi dụng để tấn công vào Kaseya. Với một công ty có một mạng lưới khách hàng rộng lớn như vậy thì rõ ràng tin tặc khó có thể làm ngơ.

Chúng ta hãy nhìn lại toàn cảnh vụ tấn công qua hình ảnh bên dưới:

Sản phẩm nổi bật của công ty là Virtual System Administrator (VSA) - công cụ giúp các khách hàng quản trị mạng máy tính từ xa được đông đảo các nhà cung cấp dịch vụ quản lý sử dụng. Sau đó các đơn vị này lại tiếp tục cung cấp dịch vụ cho các công ty khác. Đây cũng chính là phần mềm mà nhóm tin tặc lợi dụng để tấn công vào Kaseya. Với một công ty có một mạng lưới khách hàng rộng lớn như vậy thì rõ ràng tin tặc khó có thể làm ngơ.

Chúng ta hãy nhìn lại toàn cảnh vụ tấn công qua hình ảnh bên dưới:

Liệu tin tặc có đang thổi giá tiền chuộc?

Sau khi vụ việc xảy ra, tất cả các máy chủ SaaS của Kaseya đã bị tê liệt và hơn 1.500 doanh nghiệp thuộc đủ mọi ngành nghề, lĩnh vực bị ảnh hưởng nặng nề. Thậm chí, Cục Điều tra liên bang Mỹ (FBI) cho biết khó có thể phản hồi đến từng nạn nhân. Thiệt hại ước tính lên đến hàng triệu USD. Theo nhà nghiên cứu an ninh mạng John Hammond thuộc Huntress Labs: "Đây là một cuộc tấn công chuỗi cung ứng khổng lồ và tàn khốc, chiếm quyền điều khiển một phần mềm để xâm phạm hàng trăm đến hàng nghìn người dùng".

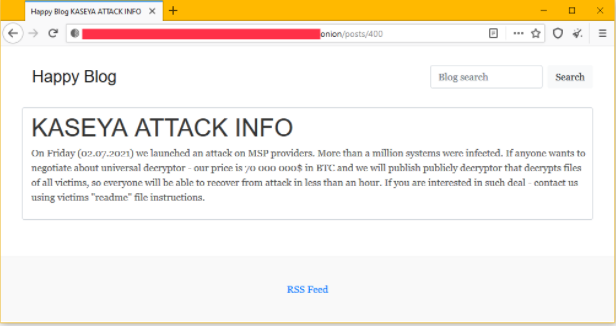

Tuy nhiên, nhóm tin tặc tấn công vào Kaseya tuyên bố có hơn 1 triệu đơn vị bị ảnh hưởng chứ không phải là con số 1.500 ở trên. Rõ ràng, lời đề nghị 70 triệu đô cho khóa giải mã dữ liệu từ tin tặc không phải là còn số phi thực tế. Băng đảng tội phạm đứng sau vụ việc chắc cũng phải có “số má” mới dám chơi lớn đến vậy.

Tuy nhiên, nhóm tin tặc tấn công vào Kaseya tuyên bố có hơn 1 triệu đơn vị bị ảnh hưởng chứ không phải là con số 1.500 ở trên. Rõ ràng, lời đề nghị 70 triệu đô cho khóa giải mã dữ liệu từ tin tặc không phải là còn số phi thực tế. Băng đảng tội phạm đứng sau vụ việc chắc cũng phải có “số má” mới dám chơi lớn đến vậy.

Danh tính kẻ đứng sau

Chưa cần phải mất công tìm hiểu, ngày 5/7 nhóm tin tặc REvil đã thừa nhận đứng sau vụ việc, đồng thời công khai mức giá tiền chuộc để khôi phục tất cả dữ liệu của các doanh nghiệp bị ảnh hưởng trên website chính thức của băng đảng.

REvil là một băng nhóm tội phạm mạng nổi tiếng có trụ sở tại Nga, xuất hiện vào tháng 4 năm 2019 và nổi danh ngay nhờ vào cuộc tấn công hệ thống chính quyền bang Texas của Mỹ cùng với màn ra giá cực “khét” lên đến hàng chục triệu đô.

Ngoài vụ tấn công vào Kaseya, REvil từng thực hiện nhiều vụ gây rúng động khác như xâm nhập vào hệ thống của Quanta Computer - đối tác của Apple và đánh cắp một số bản thiết kế các sản phẩm mới chưa ra mắt của "Táo Khuyết", số tiền chuộc cho phi vụ này là 50 triệu USD.

Trước đó, ngày 31/5, REvil cũng đã tấn công vào một trong những doanh nghiệp chế biến thịt lớn nhất thế giới - JBS và yêu cầu nạn nhân phải trả 11 triệu USD tiền chuộc. Khác với các tổ chức hacker thường ẩn giấu danh tính, các thông tin về REvil được công khai trên dark web.

REvil là một băng nhóm tội phạm mạng nổi tiếng có trụ sở tại Nga, xuất hiện vào tháng 4 năm 2019 và nổi danh ngay nhờ vào cuộc tấn công hệ thống chính quyền bang Texas của Mỹ cùng với màn ra giá cực “khét” lên đến hàng chục triệu đô.

Ngoài vụ tấn công vào Kaseya, REvil từng thực hiện nhiều vụ gây rúng động khác như xâm nhập vào hệ thống của Quanta Computer - đối tác của Apple và đánh cắp một số bản thiết kế các sản phẩm mới chưa ra mắt của "Táo Khuyết", số tiền chuộc cho phi vụ này là 50 triệu USD.

Trước đó, ngày 31/5, REvil cũng đã tấn công vào một trong những doanh nghiệp chế biến thịt lớn nhất thế giới - JBS và yêu cầu nạn nhân phải trả 11 triệu USD tiền chuộc. Khác với các tổ chức hacker thường ẩn giấu danh tính, các thông tin về REvil được công khai trên dark web.

Tại sao hệ thống của Kaseya lại bị xâm nhập?

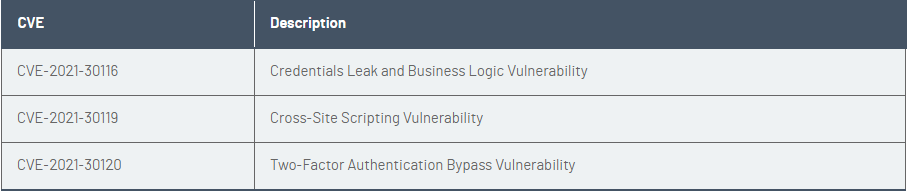

Ngày 01/04/2021, các nhà nghiên cứu đến từ Viện công bố lỗ hổng của Hà Lan (DIVD) đã phát hiện trong phần mềm VSA của Kaseya tồn tại 7 lỗ hổng đều rất dễ khai thác. Tuy nhiên, Kaseya chỉ vá 4 trong số 7 lỗ hổng được báo cáo. Và điều tồi tệ đã xảy ra.

Vào ngày 02/07, trước thời hạn công khai lỗ hổng mà DIVD đưa cho Kaseya, nhóm tin tặc REvil đã khai thác một trong ba lỗ hổng còn tồn tại trên VSA kèm theo một lỗi khác để phán tán mã độc tống tiền. Không phải Kaseya bỏ qua những lỗi này, họ vẫn hợp tác với các nhà nghiên cứu để sửa lỗi và dự kiến đưa ra bản vá vào ngày 11/07/2021, chỉ có điều tin tặc đã nhanh hơn.

Vào ngày 02/07, trước thời hạn công khai lỗ hổng mà DIVD đưa cho Kaseya, nhóm tin tặc REvil đã khai thác một trong ba lỗ hổng còn tồn tại trên VSA kèm theo một lỗi khác để phán tán mã độc tống tiền. Không phải Kaseya bỏ qua những lỗi này, họ vẫn hợp tác với các nhà nghiên cứu để sửa lỗi và dự kiến đưa ra bản vá vào ngày 11/07/2021, chỉ có điều tin tặc đã nhanh hơn.

Lỗ hổng được REvil sử dụng có mã định danh là CVE-2021-30116 - lỗi rò rỉ thông tin đăng nhập và logic làm bàn đạp để phân phối mã độc "Sodinokibi.

Cũng tương tự như vụ tấn công vào SolarWinds, tin tặc đã chèn mã độc này vào bản cập nhật của phần mềm VSA khiến khách hàng không hề nghi ngờ và tải xuống.

Cũng tương tự như vụ tấn công vào SolarWinds, tin tặc đã chèn mã độc này vào bản cập nhật của phần mềm VSA khiến khách hàng không hề nghi ngờ và tải xuống.

Nhận xét về cách thức tấn công, Giáo sư Doug Schmidt - Đại học Vanderbilt cho biết: “Nếu bạn có thể tấn công ai đó thông qua một kênh đáng tin cậy thì nạn nhân sẽ hoàn toàn bị kiểm soát. Đó là điều mà những kẻ tấn công đang mong đợi”.

Tuy nhiên, có một điểm khác biệt so với vụ SolarWind đó là, mặc dù máy chủ cập nhật của Kaseya bị xâm phạm nhưng cơ sở hạ tầng của hãng dường như không bị ảnh hưởng. Bên cạnh đó, mã độc "Sodinokibi" được thiết kế để có thể tránh được các hệ thống sử dụng tiếng Nga hoặc các ngôn ngữ tương tự làm dấy lên nghi ngờ chính phủ Nga đã đứng sau cuộc tấn công này.

Đây không phải là lần đầu tiên Kaseya đối mặt với các vấn đề về an ninh. Phần mềm của hãng được cho là đã bị lạm dụng để phát động tấn công ransomware ít nhất hai lần vào năm 2018 và 2019. Có vẻ hậu quả để lại vẫn chưa đủ sức răn đe khiến Kaseya cần xem xét lại chiến lược an ninh mạng của chính mình.

Rất may mắn khi vụ tấn công vào Kaseya không ảnh hưởng đến các cơ sở hạ tầng trọng yếu của Mỹ như SolarWind hay Colonial Pipeline nhưng cho thấy xu hướng tấn công bằng ransomware vẫn sẽ gia tăng trong thời gian tới. Một bài học đắt giá mà Kaseya phải rút ra khi chưa chú trọng đúng mức cho các chiến lược an toàn, an ninh thông tin của mình đồng thời “cảnh tỉnh” các tổ chức, doanh nghiệp trên toàn cầu nên tập trung hơn vào các biện pháp hiệu quả đối phó với những nguy cơ tiềm ẩn trong tương lai.

Tuy nhiên, có một điểm khác biệt so với vụ SolarWind đó là, mặc dù máy chủ cập nhật của Kaseya bị xâm phạm nhưng cơ sở hạ tầng của hãng dường như không bị ảnh hưởng. Bên cạnh đó, mã độc "Sodinokibi" được thiết kế để có thể tránh được các hệ thống sử dụng tiếng Nga hoặc các ngôn ngữ tương tự làm dấy lên nghi ngờ chính phủ Nga đã đứng sau cuộc tấn công này.

Đây không phải là lần đầu tiên Kaseya đối mặt với các vấn đề về an ninh. Phần mềm của hãng được cho là đã bị lạm dụng để phát động tấn công ransomware ít nhất hai lần vào năm 2018 và 2019. Có vẻ hậu quả để lại vẫn chưa đủ sức răn đe khiến Kaseya cần xem xét lại chiến lược an ninh mạng của chính mình.

Rất may mắn khi vụ tấn công vào Kaseya không ảnh hưởng đến các cơ sở hạ tầng trọng yếu của Mỹ như SolarWind hay Colonial Pipeline nhưng cho thấy xu hướng tấn công bằng ransomware vẫn sẽ gia tăng trong thời gian tới. Một bài học đắt giá mà Kaseya phải rút ra khi chưa chú trọng đúng mức cho các chiến lược an toàn, an ninh thông tin của mình đồng thời “cảnh tỉnh” các tổ chức, doanh nghiệp trên toàn cầu nên tập trung hơn vào các biện pháp hiệu quả đối phó với những nguy cơ tiềm ẩn trong tương lai.

Chỉnh sửa lần cuối: