-

09/04/2020

-

107

-

942 bài viết

Killnet - từ công cụ tấn công DDoS đến nhóm tin tặc chuyên diệt “mạng” (Phần 1)

Năm 2022, xung đột giữa Nga và Ukraine nổ ra. Song song với sự căng thẳng trên chiến trường, các mặt trận chính trị, ngoại giao, kinh tế thì mặt trận không gian mạng cũng bùng nổ không kém. Đó là nơi các nhóm tin tặc chủ nghĩa thể hiện sự ủng hộ với mỗi quốc gia và “phô diễn” sức mạnh mạng của mình.

Killnet từ một cái tên ít người biết đã nổi lên như một nhóm tin tặc theo chủ nghĩa dân tộc có tiếng, ủng hộ điện Kremlin tích cực và thực hiện các cuộc tấn công mạng chủ yếu là DDoS (tấn công từ chối dịch vụ) nhắm vào Ukraine và các quốc gia ủng hộ nước này.

Bài viết sau đây được chúng tôi tổng hợp từ nhiều nguồn khác nhau để có góc nhìn đa chiều về cách thức hoạt động của nhóm tin tặc được coi là mối đe dọa nghiêm trọng trên không gian mạng.

Ban đầu Killnet chỉ là một công cụ tấn công DDoS

Cho đến khi xung đột Nga – Ukraine nổ ra hồi tháng 2 năm 2022, Killnet bất ngờ trở thành nhóm tấn công hoạt động tích cực nhất với động cơ cả về tài chính và chính trị, dường như trụ sở đặt tại Nga.

Từ đó, Killnet nhắm mục tiêu vào cả các website và mạng lưới của tư nhân cũng như các quốc gia hỗ trợ Ukraine hoặc ủng hộ lệnh trừng phạt nhắm vào Nga.

Danh tiếng của Killnet trên các diễn đàn tội phạm mạng chẳng mấy tích cực với những cáo buộc “tham nhũng” khi xuất hiện những báo cáo về dòng tiền liên tục được chuyển vào ví điện tử, hay những lời đồn đoán là "một nhóm học sinh lớp 10" hoặc "một nhóm hacker trẻ trâu đến từ Nga”.

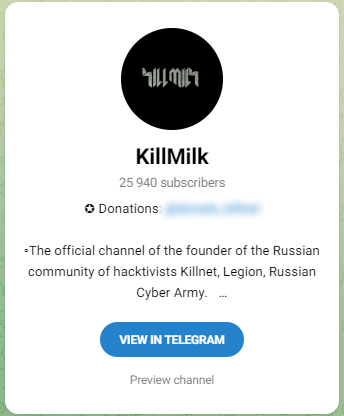

Đến tháng 11/2021, Killmilk bắt đầu cung cấp dịch vụ tấn công DDoS với cường độ 200 GB/giây, cho thấy năng lực cung cấp botnet của nhóm này vào thời điểm đó.

Kênh Telegram của Killmilk

Killmilk chính thức rời nhóm vào cuối tháng 7 năm 2022 nhưng vẫn duy trì mối liên hệ với nhóm Killnet với tư cách là người sáng lập. Cuối năm 2023, anh ta tuyên bố “giải nghệ” và chỉ định người kế nhiệm.

Trên một bài đăng trên Telegram, Killmilk thông báo: “Từ hôm nay tôi sẽ không còn là người của Killnet nữa. Tôi sẽ nghỉ ngơi. Cuộc chiến giữa Nga và Ukraine đã khiến tôi căng thẳng và kiệt sức. Tôi đã làm hết mình rồi”.

Quyết định này của Killmik đến chỉ vài tuần sau khi danh tính của anh ta bị báo chí Nga phát hiện ra: công dân Nga 30 tuổi tên là Nikolai Serafimov, đã kết hôn, sở hữu ô tô Porsche và BMW, đồng thời từng có tiền án về buôn bán ma túy.

Dù nhiều nhà nghiên cứu cho rằng, thực chất Killmilk hoạt động dưới vai trò là người đánh bóng thương hiệu hơn là một tin tặc nhưng anh ta cho rằng mình đã khai sinh ra hàng trăm nhóm hacker tại Nga.

Tháng 8/2022, thủ lĩnh mới của Killnet là BlackSide, một quản trị viên của diễn đàn tin tặc tầm trung ở Nga có thể là Best Hack Forum. Có thông tin cho rằng BlackSide từng khai thác tiền điện tử và thực hiện các chiến dịch tấn công mã hóa dữ liệu đòi tiền chuộc (ransomware). Tuy nhiên, đến tháng 02/2023, không có bằng chứng cho thấy mức độ hoạt động tinh vi của nhóm dù họ tuyên bố đã thực hiện một số cuộc tấn công đánh cắp dữ liệu thành công. Có vẻ, thời điểm này Killmilk vẫn đang nắm quyền kiểm soát và chỉ đạo hoạt động của Killnet.

Ngày nay, theo một bài đăng trên kênh Telegram chính thức của nhóm, chủ sở hữu mới của Killnet là Deanon Club. Deanon Club cũng cho biết mình và Killmilk đã là bạn lâu năm và từng hợp tác trong quá khứ.

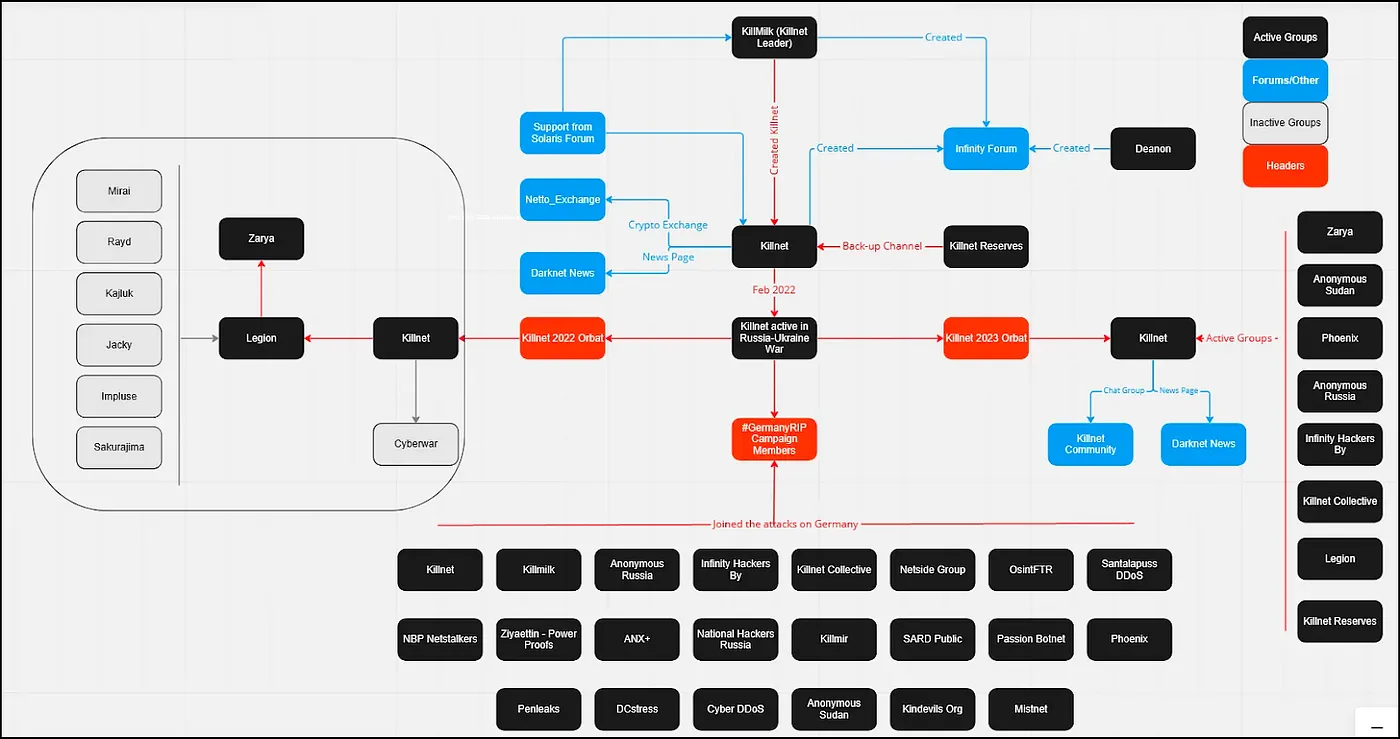

Sơ đồ bộ máy hoạt động của Killnet

Kênh Telegram của Killnet là nơi thành lập hoặc giải thể “đội quân” tùy thuộc vào mục tiêu cụ thể hoặc quốc gia được nhắm mục tiêu.

Trong một cuộc phỏng vấn với trang tin tức Lenta của Nga, thủ lĩnh Killmilk cho biết tổ chức bao gồm khoảng 4.500 người, chia thành các nhóm nhỏ khác nhau. Mặc dù các nhóm này hoạt động độc lập nhưng khi cần họ vẫn có thể kết hợp lại. Killnet cũng cho biết nhóm có 280 thành viên tại Mỹ, được cho đã thực hiện tấn công vào tập đoàn chế tạo máy bay lớn nhất thế giới Boeing.

Từ tháng 2 năm 2022, Killnet liên tục chiêu mộ thành viên mới để tăng cường lực lượng hỗ trợ. Mục tiêu của nhóm là những người đa kỹ năng, bao gồm lập trình viên, kỹ sư mạng, chuyên gia kiểm thử xâm nhập, quản trị hệ thống… cho thấy Killnet được lên kế hoạch bài bản và tổ chức chuyên nghiệp như thế nào.

Kênh Telegram We are Killnet của nhóm có hơn 100.000 người đăng ký. Để dễ dàng quản lý và khó bị phát hiện khi tấn công, Killnet thành lập nhiều nhóm nhỏ hoạt động dưới cái tên “Lực lượng đặc biệt trên mạng của Liên bang Nga”. Nhiều nhóm sẽ tuân theo các quy tắc để thực hiện các cuộc tấn công DDoS có chủ đích do Killnet chỉ định.

Killnet cũng thành lập một nhóm hacker khác có tên LEGION vào tháng 4 năm 2022. Tháng 7 năm 2022, LEGION giải thể và hoạt động lại với cái tên LEGION 2.0 với mục tiêu thu thập thông tin tình báo. Ước tính nhóm này sở hữu hơn 1.000 thành viên.

Killnet còn mở rộng tầm ảnh hưởng của mình thông qua việc hợp nhất ít nhất 14 nhóm tin tặc nhỏ cùng chí hướng trong đó có cả Anonymous Russia được ví như một tổ chức bảo trợ cho các nhóm tấn công ủng hộ Nga.

Tổ chức này kiên quyết phủ nhận mọi mối liên hệ hay hỗ trợ tài chính từ các tổ chức do nhà nước hậu thuẫn và khẳng định nguồn vốn của họ đến từ lòng hảo tâm của những người yêu nước. Tuy nhiên, theo một số đánh giá, nhóm cũng kiếm được kha khá tiền từ các dịch vụ cho thuê để tấn công DDoS và các nguồn tiềm năng khác như bán dữ liệu lấy tiền.

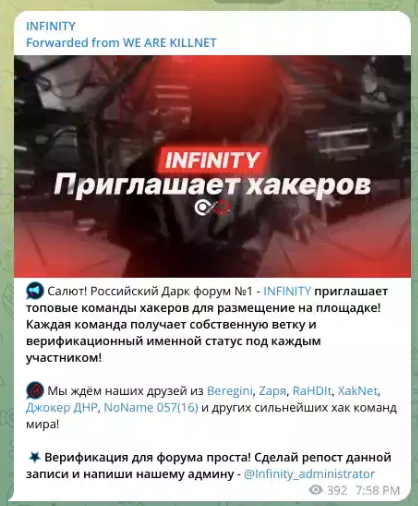

Tháng 11/2022, Killnet ra mắt diễn đàn Infinity chuyên về thảo luận, thúc đẩy hợp tác giữa các nhóm tin tặc ủng hộ điện Kremlin và những kẻ có động cơ tài chính. Ngoài ra, diễn đàn còn là thị trường mua bán các công cụ tội phạm mạng và dữ liệu bị đánh cắp. Đến tháng 02/2023, có thông tin Killmilk định bán diễn đàn đang sở hữu khoảng 3.200 thành viên này.

Diễn đàn Infinity

Tháng 3/2023, Killnet thông báo thành lập Công ty Black Skill - một công ty quân sự tư nhân với nỗ lực làm mới thương hiệu và tái cấu trúc nhóm. Động thái này cũng giúp tạo lập hình ảnh của nhóm và gia tăng tầm ảnh hưởng với các hoạt động “đánh thuê” trên mạng. Tuy nhiên một tháng sau, có thông báo rằng Killnet sẽ chính thức chấm dứt các hoạt động theo chủ nghĩa dân tộc và tái thương hiệu thành Black Skills. Họ vẫn sẽ tiếp tục tấn công các tổ chức phương Tây theo đơn đặt hàng với mục đích kiếm tiền. Thế nhưng chỉ sau vài tuần, Killnet coi đó là một bước đi sai lầm và xin rút lại những gì đã tuyên bố.

Với một quy mô lớn và cấu trúc phức tạp, việc chia nhánh thành nhiều nhóm nhỏ giúp Killnet tăng cường tính linh hoạt và khả năng tấn công cũng như quản lý tổ chức, giúp nhóm đa dạng hóa về nguồn thu nhập để duy trì cho các mục tiêu tiếp theo.

Tuy nhiên, điều này cũng đặt ra một thách thức về tính ổn định và khả năng quản lý vận hành nhiều nhóm cùng với việc phối kết hợp giữa các nhóm với nhau.

Nhóm thường sử dụng các đoạn mã DDoS như “Aura DDoS”, "Blood" "DDoS Ripper" "Golden Eye" "Hasoki" và "MHDDoS" kết hợp với các công cụ độc quyền khác. Ngoài DDoS, Killnet cũng thừa nhận việc đánh cắp dữ liệu từ các mạng lưới mục tiêu, bao gồm hộp thư email của các quan chức cao cấp và dữ liệu ngân hàng. Một công cụ được sử dụng là "CC-Attack”, với đoạn mã có sẵn được chia sẻ công khai trên Telegram do một sinh viên viết vào năm 2020 nhằm tự động hóa việc sử dụng các máy chủ proxy mở và tích hợp các kỹ thuật ngẫu nhiên để vượt qua các giải pháp phát hiện dựa trên chữ ký.

Còn tiếp...

Killnet từ một cái tên ít người biết đã nổi lên như một nhóm tin tặc theo chủ nghĩa dân tộc có tiếng, ủng hộ điện Kremlin tích cực và thực hiện các cuộc tấn công mạng chủ yếu là DDoS (tấn công từ chối dịch vụ) nhắm vào Ukraine và các quốc gia ủng hộ nước này.

Bài viết sau đây được chúng tôi tổng hợp từ nhiều nguồn khác nhau để có góc nhìn đa chiều về cách thức hoạt động của nhóm tin tặc được coi là mối đe dọa nghiêm trọng trên không gian mạng.

Sự ra đời của Killnet

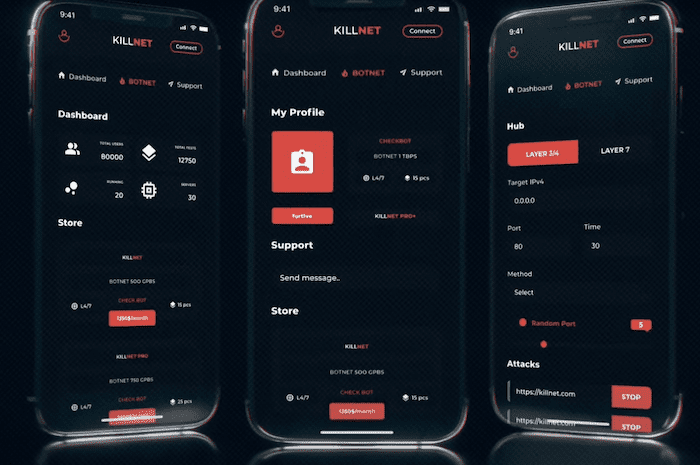

Killnet xuất hiện lần đầu vào tháng 10/2021 chỉ là công cụ dùng để phát động các cuộc tấn công DDoS trên nhiều diễn đàn bất hợp pháp bằng tiếng Nga. Theo quảng cáo, người dùng có thể thuê một botnet có lưu lượng 500 Gbps gồm 15 máy tính từ Killnet giá 1.350 USD/tháng và có thể thực hiện các cuộc tấn công DDoS Tầng mạng (Layer 3)/ Tầng vận chuyển (Layer 4) hoặc Tầng ứng dụng (Layer 7).Ban đầu Killnet chỉ là một công cụ tấn công DDoS

Cho đến khi xung đột Nga – Ukraine nổ ra hồi tháng 2 năm 2022, Killnet bất ngờ trở thành nhóm tấn công hoạt động tích cực nhất với động cơ cả về tài chính và chính trị, dường như trụ sở đặt tại Nga.

Từ đó, Killnet nhắm mục tiêu vào cả các website và mạng lưới của tư nhân cũng như các quốc gia hỗ trợ Ukraine hoặc ủng hộ lệnh trừng phạt nhắm vào Nga.

Danh tiếng của Killnet trên các diễn đàn tội phạm mạng chẳng mấy tích cực với những cáo buộc “tham nhũng” khi xuất hiện những báo cáo về dòng tiền liên tục được chuyển vào ví điện tử, hay những lời đồn đoán là "một nhóm học sinh lớp 10" hoặc "một nhóm hacker trẻ trâu đến từ Nga”.

Những kẻ đứng sau

Thủ lĩnh đầu tiên của Killnet là Killmilk bị cáo buộc có dính líu đến nhiều hoạt động bất hợp pháp khi mới 14 tuổi. Ngoài ra, anh ta còn là thành viên tích cực trên diễn đàn RuTor từ tháng 10 năm 2021. Killnet bắt đầu tiến hành các cuộc tấn công vào các trang web nước ngoài từ năm 2019 nhưng gặp một số khó khăn tài chính do đầu tư vào tiền điện tử.Đến tháng 11/2021, Killmilk bắt đầu cung cấp dịch vụ tấn công DDoS với cường độ 200 GB/giây, cho thấy năng lực cung cấp botnet của nhóm này vào thời điểm đó.

Kênh Telegram của Killmilk

Killmilk chính thức rời nhóm vào cuối tháng 7 năm 2022 nhưng vẫn duy trì mối liên hệ với nhóm Killnet với tư cách là người sáng lập. Cuối năm 2023, anh ta tuyên bố “giải nghệ” và chỉ định người kế nhiệm.

Trên một bài đăng trên Telegram, Killmilk thông báo: “Từ hôm nay tôi sẽ không còn là người của Killnet nữa. Tôi sẽ nghỉ ngơi. Cuộc chiến giữa Nga và Ukraine đã khiến tôi căng thẳng và kiệt sức. Tôi đã làm hết mình rồi”.

Quyết định này của Killmik đến chỉ vài tuần sau khi danh tính của anh ta bị báo chí Nga phát hiện ra: công dân Nga 30 tuổi tên là Nikolai Serafimov, đã kết hôn, sở hữu ô tô Porsche và BMW, đồng thời từng có tiền án về buôn bán ma túy.

Dù nhiều nhà nghiên cứu cho rằng, thực chất Killmilk hoạt động dưới vai trò là người đánh bóng thương hiệu hơn là một tin tặc nhưng anh ta cho rằng mình đã khai sinh ra hàng trăm nhóm hacker tại Nga.

Tháng 8/2022, thủ lĩnh mới của Killnet là BlackSide, một quản trị viên của diễn đàn tin tặc tầm trung ở Nga có thể là Best Hack Forum. Có thông tin cho rằng BlackSide từng khai thác tiền điện tử và thực hiện các chiến dịch tấn công mã hóa dữ liệu đòi tiền chuộc (ransomware). Tuy nhiên, đến tháng 02/2023, không có bằng chứng cho thấy mức độ hoạt động tinh vi của nhóm dù họ tuyên bố đã thực hiện một số cuộc tấn công đánh cắp dữ liệu thành công. Có vẻ, thời điểm này Killmilk vẫn đang nắm quyền kiểm soát và chỉ đạo hoạt động của Killnet.

Ngày nay, theo một bài đăng trên kênh Telegram chính thức của nhóm, chủ sở hữu mới của Killnet là Deanon Club. Deanon Club cũng cho biết mình và Killmilk đã là bạn lâu năm và từng hợp tác trong quá khứ.

Bộ máy hoạt động của Killnet

Sơ đồ bộ máy hoạt động của Killnet

Kênh Telegram của Killnet là nơi thành lập hoặc giải thể “đội quân” tùy thuộc vào mục tiêu cụ thể hoặc quốc gia được nhắm mục tiêu.

Trong một cuộc phỏng vấn với trang tin tức Lenta của Nga, thủ lĩnh Killmilk cho biết tổ chức bao gồm khoảng 4.500 người, chia thành các nhóm nhỏ khác nhau. Mặc dù các nhóm này hoạt động độc lập nhưng khi cần họ vẫn có thể kết hợp lại. Killnet cũng cho biết nhóm có 280 thành viên tại Mỹ, được cho đã thực hiện tấn công vào tập đoàn chế tạo máy bay lớn nhất thế giới Boeing.

Từ tháng 2 năm 2022, Killnet liên tục chiêu mộ thành viên mới để tăng cường lực lượng hỗ trợ. Mục tiêu của nhóm là những người đa kỹ năng, bao gồm lập trình viên, kỹ sư mạng, chuyên gia kiểm thử xâm nhập, quản trị hệ thống… cho thấy Killnet được lên kế hoạch bài bản và tổ chức chuyên nghiệp như thế nào.

Kênh Telegram We are Killnet của nhóm có hơn 100.000 người đăng ký. Để dễ dàng quản lý và khó bị phát hiện khi tấn công, Killnet thành lập nhiều nhóm nhỏ hoạt động dưới cái tên “Lực lượng đặc biệt trên mạng của Liên bang Nga”. Nhiều nhóm sẽ tuân theo các quy tắc để thực hiện các cuộc tấn công DDoS có chủ đích do Killnet chỉ định.

Killnet cũng thành lập một nhóm hacker khác có tên LEGION vào tháng 4 năm 2022. Tháng 7 năm 2022, LEGION giải thể và hoạt động lại với cái tên LEGION 2.0 với mục tiêu thu thập thông tin tình báo. Ước tính nhóm này sở hữu hơn 1.000 thành viên.

Killnet còn mở rộng tầm ảnh hưởng của mình thông qua việc hợp nhất ít nhất 14 nhóm tin tặc nhỏ cùng chí hướng trong đó có cả Anonymous Russia được ví như một tổ chức bảo trợ cho các nhóm tấn công ủng hộ Nga.

Tổ chức này kiên quyết phủ nhận mọi mối liên hệ hay hỗ trợ tài chính từ các tổ chức do nhà nước hậu thuẫn và khẳng định nguồn vốn của họ đến từ lòng hảo tâm của những người yêu nước. Tuy nhiên, theo một số đánh giá, nhóm cũng kiếm được kha khá tiền từ các dịch vụ cho thuê để tấn công DDoS và các nguồn tiềm năng khác như bán dữ liệu lấy tiền.

Tháng 11/2022, Killnet ra mắt diễn đàn Infinity chuyên về thảo luận, thúc đẩy hợp tác giữa các nhóm tin tặc ủng hộ điện Kremlin và những kẻ có động cơ tài chính. Ngoài ra, diễn đàn còn là thị trường mua bán các công cụ tội phạm mạng và dữ liệu bị đánh cắp. Đến tháng 02/2023, có thông tin Killmilk định bán diễn đàn đang sở hữu khoảng 3.200 thành viên này.

Diễn đàn Infinity

Tháng 3/2023, Killnet thông báo thành lập Công ty Black Skill - một công ty quân sự tư nhân với nỗ lực làm mới thương hiệu và tái cấu trúc nhóm. Động thái này cũng giúp tạo lập hình ảnh của nhóm và gia tăng tầm ảnh hưởng với các hoạt động “đánh thuê” trên mạng. Tuy nhiên một tháng sau, có thông báo rằng Killnet sẽ chính thức chấm dứt các hoạt động theo chủ nghĩa dân tộc và tái thương hiệu thành Black Skills. Họ vẫn sẽ tiếp tục tấn công các tổ chức phương Tây theo đơn đặt hàng với mục đích kiếm tiền. Thế nhưng chỉ sau vài tuần, Killnet coi đó là một bước đi sai lầm và xin rút lại những gì đã tuyên bố.

Với một quy mô lớn và cấu trúc phức tạp, việc chia nhánh thành nhiều nhóm nhỏ giúp Killnet tăng cường tính linh hoạt và khả năng tấn công cũng như quản lý tổ chức, giúp nhóm đa dạng hóa về nguồn thu nhập để duy trì cho các mục tiêu tiếp theo.

Tuy nhiên, điều này cũng đặt ra một thách thức về tính ổn định và khả năng quản lý vận hành nhiều nhóm cùng với việc phối kết hợp giữa các nhóm với nhau.

Phương thức hoạt động của Killnet

Killnet sử dụng nhiều kỹ thuật khác nhau nhưng chủ yếu là tấn công DDoS gắn liền với danh tiếng của nhóm, nhắm mục tiêu đến các trang web và máy chủ bằng cách làm gián đoạn dịch vụ mạng và lưu lượng truy cập. Khả năng thực hiện các cuộc tấn công lớn có thể lên tới 2,4 Tbps bằng cách sử dụng chủ yếu botnet nước ngoài, trong đó các thiết bị của Nga chiếm không quá 6%.Nhóm thường sử dụng các đoạn mã DDoS như “Aura DDoS”, "Blood" "DDoS Ripper" "Golden Eye" "Hasoki" và "MHDDoS" kết hợp với các công cụ độc quyền khác. Ngoài DDoS, Killnet cũng thừa nhận việc đánh cắp dữ liệu từ các mạng lưới mục tiêu, bao gồm hộp thư email của các quan chức cao cấp và dữ liệu ngân hàng. Một công cụ được sử dụng là "CC-Attack”, với đoạn mã có sẵn được chia sẻ công khai trên Telegram do một sinh viên viết vào năm 2020 nhằm tự động hóa việc sử dụng các máy chủ proxy mở và tích hợp các kỹ thuật ngẫu nhiên để vượt qua các giải pháp phát hiện dựa trên chữ ký.

Còn tiếp...

Nguồn: Tổng hợp