-

09/04/2020

-

85

-

553 bài viết

Inside Cyber Warfare - Chương X: Vũ khí hóa mã độc (Phần 2)

Tiếp nối mạch truyện hấp dẫn của Chương X - Phần 1, mời các bạn tiếp tục theo dõi phần tiếp theo...

Việc bộ lọc của chính quyền Iran nhắm mục tiêu vào tất cả các loại hình truyền thông tin tức khiến những thành phần chống đối người Iran chuyển sang đăng ảnh và video lên các trang Internet như YouTube và nền tảng blog khác nhau. Các cuộc biểu tình, khi bị cảnh sát Iran can thiệp, đã châm ngòi cho bạo lực và chỉ trong vòng vài ngày có 8 trường hợp tử vong đã được báo cáo.

Công cụ tiếp tay cho sự phẫn nộ này không ai khác ngoài Twitter, dịch vụ “tiểu” blog này đã bất chấp nỗ lực của báo chí, các chính trị gia và các diễn viên hài để coi mình là công cụ của sự tư lợi.

Thực tế, Twitter đã chứng minh giá trị của một dịch vụ báo cáo thời gian thực trong các cuộc khủng hoảng, ví dụ cuộc tấn công khủng bố vào Mumbai (Ấn Độ) tháng 11/2008. Trong cuộc khủng hoảng tại Iran, nền tảng Twitter được người dân Iran sử dụng, để thể hiện sự thất vọng với kết quả bầu cử khi mà Tổng thống đương nhiệm đạt được chiến thắng áp đảo.

Những đường dẫn đến các công cụ tấn công DDoS tự động được lưu hành cùng với các website mục tiêu được đề xuất. Ví dụ, Jose Narazio đã viết trên trang blog Security to the Core:

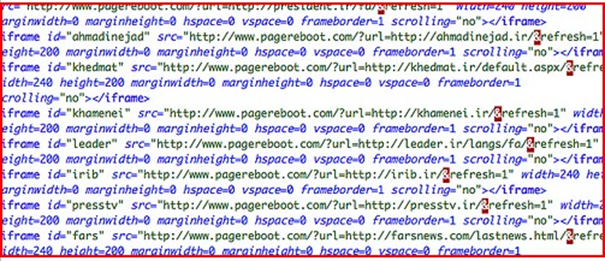

Hãy xem qua một đoạn script như vậy ở hình 10-1, sử dụng trang “page reboot” làm cơ sở để thực hiện. Page reboot dùng một phương pháp rất đơn giản, đó là ngôn ngữ lập trình Javascript để nạp URL trong trang nhiều lần. Trình duyệt này cũng rất hợp để làm điều đó, giống như khi người dùng ngồi ở máy và nhấn F5 trên trình duyệt Internet Explorer. Cách làm này có thể làm máy của kẻ tấn công phải chạy với công suất lớn, cũng khiến chúng để lộ IP thông qua các kết nối HTTP.

Hình 10-1: Các thẻ IFRAME nhúng một trang từ xa vào một trang cục bộ

Trong trường hợp này, ai đó đã ghép một trang HTML với nhiều thẻ “IFRAME” mà nhúng trang remote vào trang local. Đây là một cách khuếch đại đơn giản hiệu ứng của các site local nhưng lại ảnh hưởng đến việc làm giảm bớt các kết quả: máy của kẻ tấn công sẽ chạy chậm lại trong tất cả các cuộc tấn công vì phải nạp các thẻ và tiêu hao nhiều băng thông khi nó tải đi tải lại các trang nhiều lần.

Một nhà báo người Na-uy đã viết cuốn “Cyberwar Guide for Beginners” (tạm dịch: Cẩm nang chiến tranh mạng cho ‘tấm chiếu’ mới), đưa ra hướng dẫn về một số lĩnh vực đáng quan tâm cho cộng đồng trực tuyến toàn cầu đang dõi theo các sự kiện xảy ra và muốn làm điều gì đó để giúp đỡ:

Mục đích của cẩm nang này là giúp người tham gia có tính chất xây dựng vào các cuộc biểu tình bầu cử của Iran qua Twitter:

Không may là, bằng cách tiến hành các cuộc tấn công DDoS, một cá nhân có thể góp phần ngăn cản việc truy cập Internet của chính phủ Iran, từ đó chặn “đường sống” mà phe đối lập Iran cần để tạo dựng sự ủng hộ của cộng đồng toàn cầu.

Dự án Open Net Initiative đã công bố một báo cáo chi tiết về bộ lọc Internet (ví dụ: việc kiểm duyệt) của chính phủ Iran. Phần lớn việc kiểm soát của Tehran bắt nguồn từ tất cả các lưu lượng Internet bị định tuyến thông qua một nút cổ chai - Công ty viễn thông của Iran (TCI). Bên cạnh đó là cấm các đơn vị tư nhân đăng ký thuê bao dịch vụ tốc độ cao.

Bài học xương máu cho những người ủng hộ mạng xã hội trong các cuộc bầu cử tại Iran đó là không hề hiểu rõ về vụ việc này cũng như tính hữu dụng của công cụ (twitter). Sự hăng hái của các cá nhân tham gia vào việc gây “ngập” bằng DDoS có thể khiến chính những người họ muốn giúp đỡ gặp rủi ro. Những người này với cái nhìn phiến diện vào những dòng tweet về những thông tin ngẫu nhiên là “có thật”, thực chất có thể lại đang đọc một bài đăng có thông tin sai lệch của chính phủ Iran. Luôn có tỷ lệ thuận tương xứng về tính rủi ro và lợi ích mang lại.

Mã độc được sử dụng là một loại Trojan có khả năng truy cập từ xa (RAT), một “sản phẩm” của Trung Quốc có tên gh0st RAT. Một khi bị lây nhiễm, kẻ tấn công sẽ chiếm được quyền kiểm soát máy chủ, bao gồm khả năng để:

Ví dụ, một thông điệp gửi qua email được dùng để phát tán Trojan truy cập từ xa gh0st có chủ đề sau: “Translation of Freedom Movement ID Book for Tibetans in Exile.” (Tạm dịch: Bản dịch cuốn Bản sắc phòng trào tự do của người Tây Tạng lưu vong).

Nội dung email có biểu tượng của Chính phủ Tây tạng lưu vong và đính kèm file .doc có cùng tiêu đề như chủ đề email. Khi bấm vào, tệp tin dường như mở ra bình thường. Tuy nhiên, một khi đã được mở, một loạt các sự việc đáng tiếc xảy ra sau đó:

Năm 2006, Trung tâm ứng cứu khẩn cấp máy tính của Úc (CERT) thông báo tỷ lệ bỏ sót của các chương trình AV trong việc ngăn chặn mã độc là 80%, chủ yếu là do tin tặc sẽ kiểm tra mã trên các chương trình AV hiện nay cho đến khi mã độc của chúng không bị phát hiện.

Điều này khẳng định một trong những vấn đề quan trọng nhất cần phải nắm rõ trong bất kỳ chiến lược phòng phủ mạng nào, đó là: đối với các quốc gia và doanh nghiệp, việc bảo vệ dữ liệu nhạy cảm khỏi bị kẻ xấu truy cập không thể chỉ dựa vào công nghệ. Yếu tố con người, với tất cả điểm mạnh và yếu, mới là tối quan trọng.

Trong khi hàng triệu người thuộc mọi lứa tuổi đang tận hưởng những lợi ích từ việc truy cập web mang lại, thì nó cũng làm gia tăng nguy cơ trở thành nạn nhân của những vụ lừa đảo và tấn công trực tuyến. Tội phạm mạng càng biết nhiều thông tin về mục tiêu của chúng, thì lại càng dễ tạo ra các lời dụ dỗ hấp dẫn, và càng nhiều khả năng, một cá nhân không có chút nghi ngờ gì (như trong cuộc điều tra về GhostNet) sẽ cắn câu.

Các trang mạng xã hội như Twitter, Facebook, Plaxo và LinkedIn đáp ứng được các nhu cầu kết nối mạng hợp pháp của những người trưởng thành thực sự. Tuy nhiên, họ đồng thời cũng bị theo dõi, khai thác, tìm kiếm thông tin và xếp loại vì mục đích marketing bởi các công ty như Nielson Buzzmetrics, Visible Technologies và các hãng khác thực hiện các dịch vụ giám sát thương hiệu và nhận diện tên cho các doanh nghiệp.

Tấn công phi kỹ thuật (social engineering) là một chiến thuật dành cho tin tặc đã đi trước tất cả các dịch vụ được đề cập ở trên trong nhiều năm. Thực tế là cách tiếp cận “cổ xưa” này bao gồm các kỹ thuật dò tìm thông tin trong thùng rác (dumpster diving) và ngoài “đời thực” để thu thập thông tin đăng nhập và mật khẩu của người dùng từ các công ty mục tiêu. Nhờ vào không gian truyền thông xã hội phát triển mạnh mẽ, những kỹ thuật “cổ” này đã nhường chỗ cho một cách tiếp cận trực tuyến hoàn toàn.

Phong trào chính phủ 2.0 năm 2009 đã nêu rõ, nhiều lợi ích có thể tăng lên cùng với việc sử dụng phần mềm xã hội của các quan chức và cơ quan chính phủ, bao gồm cung cấp thước đo theo thời gian thực nhằm đánh giá cảm tình của công chúng vào những thời điểm quan trọng của các sự kiện quốc gia hoặc quốc tế và tranh luận về chính sách.

Các vấn đề tiêu cực có liên quan trực tiếp đến các cuộc tấn công phi kỹ thuật. Hồ sơ người dùng của nhân viên chính phủ, chưa kể đến các bài đăng của họ, thường gồm cả dữ liệu cá nhân mà một tin tặc có động cơ có thể thực hiện một cuộc tấn công tương tự như mô tả trong trường hợp của GhostNet.

Vì có mục đích sử dụng hợp pháp những thông tin này cũng như thông tin bất chính, các công cụ tìm kiếm đặc biệt trên Internet đang được tạo ra để tập trung vào Mạng xã hội. Một bài đăng vào tháng 01/2009 trên blog Online Marketing đã đánh giá không dưới 6 công cụ tìm kiếm xã hội mới, 3 trong số đó là:

Ứng dụng này tìm kiếm các chủ đề từ khóa trong các bài trao đổi diễn ra trên hơn 60 cổng truyền thông xã hội.

Ứng dụng này truy vết hàng triệu cuộc trao đổi đang xảy ra trong hàng chục nghìn bài blog và trên các trang mạng xã hội.

OneRiot thu thập các đường dẫn mọi người chia sẻ trên Twitter, Digg và các dịch vụ chia sẻ mạng xã hội khác, sau đó lập chỉ mục các nội dung trên các trang đó trong vài giây.

API đồ thị xã hội hoạt động bằng cách tìm kiếm các trang thuộc về bạn thông qua thẻ thành viên của bạn tại một trong các mạng xã hội trên website.

Ngoài ra, để tìm kiếm trang cá nhân của bạn trên Twitter, Daily Motion và Flickr (lấy ví dụ), cũng sẽ tìm kiếm các liên kết giữa bạn bè, người theo dõi hoặc thậm chí cả danh sách các liên kết đến blog (blogroll) mà bạn yêu thích.

Hiện tại, có thể thấy rõ là những nhân viên làm việc trong các ngành công nghiệp có giá trị cao bị nhắm đến (ví dụ: chính phủ, tổ chức công cộng, nhà thầu quốc phòng) cần phải thận trọng khi tiết lộ bất kỳ thông tin cá nhân, lĩnh vực quan tâm và việc sát nhập. Nó đơn giản đến mức dễ dàng để tạo dựng các hồ sơ cá nhân một cách chi tiết từ các nguồn mở và càng ngày lại càng dễ dàng hơn.

Nguồn: Inside Cyber Warfare

Tác giả: Jeffrey Carr

Twitter - sở chỉ huy tấn công DDoS nhắm vào Iran

Giữa tháng 06/2009, cuộc bầu cử của Iran mắc nhiều sai sót đến mức làm bùng phát các cuộc biểu tình của phe đối lập do sự đàn áp tàn bạo của chính phủ Iran nhằm vào người biểu tình và được chia sẻ tràn lan trên Internet, tạo ra làn sóng ủng hộ ngay tức thì dành cho những người biểu tình và sự giận dữ nhằm vào chính phủ Iran sau khi tổng thống Iran Mahmoud Ahmadinejad đánh bại đối thủ Mir Hussein Moussavi trong cuộc bầu cử cạnh tranh.Việc bộ lọc của chính quyền Iran nhắm mục tiêu vào tất cả các loại hình truyền thông tin tức khiến những thành phần chống đối người Iran chuyển sang đăng ảnh và video lên các trang Internet như YouTube và nền tảng blog khác nhau. Các cuộc biểu tình, khi bị cảnh sát Iran can thiệp, đã châm ngòi cho bạo lực và chỉ trong vòng vài ngày có 8 trường hợp tử vong đã được báo cáo.

Công cụ tiếp tay cho sự phẫn nộ này không ai khác ngoài Twitter, dịch vụ “tiểu” blog này đã bất chấp nỗ lực của báo chí, các chính trị gia và các diễn viên hài để coi mình là công cụ của sự tư lợi.

Thực tế, Twitter đã chứng minh giá trị của một dịch vụ báo cáo thời gian thực trong các cuộc khủng hoảng, ví dụ cuộc tấn công khủng bố vào Mumbai (Ấn Độ) tháng 11/2008. Trong cuộc khủng hoảng tại Iran, nền tảng Twitter được người dân Iran sử dụng, để thể hiện sự thất vọng với kết quả bầu cử khi mà Tổng thống đương nhiệm đạt được chiến thắng áp đảo.

Những đường dẫn đến các công cụ tấn công DDoS tự động được lưu hành cùng với các website mục tiêu được đề xuất. Ví dụ, Jose Narazio đã viết trên trang blog Security to the Core:

Hãy xem qua một đoạn script như vậy ở hình 10-1, sử dụng trang “page reboot” làm cơ sở để thực hiện. Page reboot dùng một phương pháp rất đơn giản, đó là ngôn ngữ lập trình Javascript để nạp URL trong trang nhiều lần. Trình duyệt này cũng rất hợp để làm điều đó, giống như khi người dùng ngồi ở máy và nhấn F5 trên trình duyệt Internet Explorer. Cách làm này có thể làm máy của kẻ tấn công phải chạy với công suất lớn, cũng khiến chúng để lộ IP thông qua các kết nối HTTP.

Hình 10-1: Các thẻ IFRAME nhúng một trang từ xa vào một trang cục bộ

Trong trường hợp này, ai đó đã ghép một trang HTML với nhiều thẻ “IFRAME” mà nhúng trang remote vào trang local. Đây là một cách khuếch đại đơn giản hiệu ứng của các site local nhưng lại ảnh hưởng đến việc làm giảm bớt các kết quả: máy của kẻ tấn công sẽ chạy chậm lại trong tất cả các cuộc tấn công vì phải nạp các thẻ và tiêu hao nhiều băng thông khi nó tải đi tải lại các trang nhiều lần.

Một nhà báo người Na-uy đã viết cuốn “Cyberwar Guide for Beginners” (tạm dịch: Cẩm nang chiến tranh mạng cho ‘tấm chiếu’ mới), đưa ra hướng dẫn về một số lĩnh vực đáng quan tâm cho cộng đồng trực tuyến toàn cầu đang dõi theo các sự kiện xảy ra và muốn làm điều gì đó để giúp đỡ:

Mục đích của cẩm nang này là giúp người tham gia có tính chất xây dựng vào các cuộc biểu tình bầu cử của Iran qua Twitter:

- Không công khai địa chỉ IP của proxy qua Twitter và đặc biệt không sử dụng hashtag #iranelection (bên ngoài Iran). Lực lượng an ninh đang giám sát hashtag này và thời điểm họ xác định được một địa chỉ IP của proxy, họ sẽ chặn IP đó tại Iran. Nếu bạn tạo các proxy mới cho các blogger người Iran, hãy nhắn tin trực tiếp cho @stopAhmadi hoặc @iran09, họ sẽ phân phối chúng theo cách riêng đến các blogger tại nước này.

- Các hashtag, chỉ duy nhất có hai hashtag hợp pháp được các blogger sử dụng tại Iran là #iranelection và #gr88, các ý tưởng hashtag khác có nguy cơ làm loãng cuộc trao đổi.

- Hãy cứ duy trì bộ lọc vớ vẩn của bạn. Lực lượng an ninh hiện đang thiết lập các tài khoản twitter nhằm truyền bá những thông tin sai lệch bằng cách đóng giả người biểu tình Iran. Đừng tweet lại các bài đăng đó ngay lập tức mà hãy cố gắng xác nhận thông tin từ nguồn đáng tin cậy trước khi chia sẻ. Không khó để tìm và theo dõi những nguồn tin hợp pháp.

- Hãy tạo vỏ bọc cho các blogger: thay đổi các cài đặt tài khoản twitter của bạn để vị trí của bạn là TEHRAN (thủ đô của Iran) và múi giờ của bạn là GMT +3.30. Lực lượng an ninh đang săn lùng các blogger sử dụng các tìm kiếm vị trí và múi giờ. Nếu tất cả chúng ta đều là “những người Iran”, sẽ rất khó để lần ra.

- Đừng để lộ vỏ bọc của họ. Nếu bạn phát hiện ra một nguồn tin xác thực, đừng công khai tên và vị trí của họ trên website. Những blogger này đang gặp nguy hiểm THẬT SỰ. Tuyên truyền độc lập qua mạng lưới của riêng bạn nhưng đừng để lộ cho lực lượng an ninh biết. Mọi người đang chết dần chết mòn ở đây, thực sự, làm ơn ghi nhớ điều đó trong đầu.

- Các cuộc tấn công từ chối dịch vụ. Nếu bạn không biết mình đang làm gì thì hãy đứng ngoài cuộc chơi. Chỉ nhắm mục tiêu vào những trang mà các blogger hợp pháp của Iran chỉ định. Hãy ý thức rằng những cuộc tấn công này có thể gây thiệt hại cho mạng lưới mà những người biểu tình đang tin tưởng. Tiếp tục theo dõi lưu lượng truy cập của họ để biết khi nào bạn nên bật hay ngắt nó.

- Tuyên truyền khẩu hiệu (hợp pháp), sẽ có ích đấy! Khi các blogger yêu cầu tạm ngưng việc bảo trì twitter bằng cách sử dụng hashtag #nomaintenace (dừng bảo trì), nó mang lại hiệu quả như mong muốn. Miễn là chúng ta lan tỏa thông tin tốt, tạo ra sự ủng hộ về mặt tinh thần cho người biểu tình và dẫn đường cho những blogger hợp pháp, chúng ta có thể tạo ra đóng góp mang tính xây dựng.

Không may là, bằng cách tiến hành các cuộc tấn công DDoS, một cá nhân có thể góp phần ngăn cản việc truy cập Internet của chính phủ Iran, từ đó chặn “đường sống” mà phe đối lập Iran cần để tạo dựng sự ủng hộ của cộng đồng toàn cầu.

Dự án Open Net Initiative đã công bố một báo cáo chi tiết về bộ lọc Internet (ví dụ: việc kiểm duyệt) của chính phủ Iran. Phần lớn việc kiểm soát của Tehran bắt nguồn từ tất cả các lưu lượng Internet bị định tuyến thông qua một nút cổ chai - Công ty viễn thông của Iran (TCI). Bên cạnh đó là cấm các đơn vị tư nhân đăng ký thuê bao dịch vụ tốc độ cao.

Bài học xương máu cho những người ủng hộ mạng xã hội trong các cuộc bầu cử tại Iran đó là không hề hiểu rõ về vụ việc này cũng như tính hữu dụng của công cụ (twitter). Sự hăng hái của các cá nhân tham gia vào việc gây “ngập” bằng DDoS có thể khiến chính những người họ muốn giúp đỡ gặp rủi ro. Những người này với cái nhìn phiến diện vào những dòng tweet về những thông tin ngẫu nhiên là “có thật”, thực chất có thể lại đang đọc một bài đăng có thông tin sai lệch của chính phủ Iran. Luôn có tỷ lệ thuận tương xứng về tính rủi ro và lợi ích mang lại.

Tấn công phi kỹ thuật (Social engineering)

Một nhóm các nhà nghiên cứu Canada đã phát hiện nhóm gián điệp máy tính “cực khủng” đến từ Trung Quốc (GhostNest) liên quan đến gần 1.300 máy tính bị lây nhiễm tại 103 quốc gia. Theo báo cáo của nhóm nghiên cứu, khoảng 30% máy chủ bị lây nhiễm được đặt tại các cơ quan chính phủ, các công ty truyền thông và các tổ chức phi chính phủ (NGO).Mã độc được sử dụng là một loại Trojan có khả năng truy cập từ xa (RAT), một “sản phẩm” của Trung Quốc có tên gh0st RAT. Một khi bị lây nhiễm, kẻ tấn công sẽ chiếm được quyền kiểm soát máy chủ, bao gồm khả năng để:

- Kích hoạt web cam (thiết bị ghi hình kỹ thuật số kết nối với máy tính) và thực hiện việc giám sát âm thanh, hình ảnh.

- Tìm kiếm và trích xuất tài liệu nhạy cảm

- Bắt đầu ghi nhật ký bàn phím để lấy được tên người dùng và mật khẩu

Ví dụ, một thông điệp gửi qua email được dùng để phát tán Trojan truy cập từ xa gh0st có chủ đề sau: “Translation of Freedom Movement ID Book for Tibetans in Exile.” (Tạm dịch: Bản dịch cuốn Bản sắc phòng trào tự do của người Tây Tạng lưu vong).

Nội dung email có biểu tượng của Chính phủ Tây tạng lưu vong và đính kèm file .doc có cùng tiêu đề như chủ đề email. Khi bấm vào, tệp tin dường như mở ra bình thường. Tuy nhiên, một khi đã được mở, một loạt các sự việc đáng tiếc xảy ra sau đó:

- Một lỗ hổng trên máy tính người dùng đã bị khai thác và mã độc được tải lên.

- Sau khi được cài đặt, mã độc sẽ cố giao tiếp với máy chủ điều khiển nó.

- Kẻ vận hành mã độc có thể chiếm quyền kiểm soát hoàn toàn máy tính bị lây nhiễm, truy cập vào được mạng máy chủ đó và đưa ra các hành vi độc hại thông qua máy chủ điều khiển của mình.

Năm 2006, Trung tâm ứng cứu khẩn cấp máy tính của Úc (CERT) thông báo tỷ lệ bỏ sót của các chương trình AV trong việc ngăn chặn mã độc là 80%, chủ yếu là do tin tặc sẽ kiểm tra mã trên các chương trình AV hiện nay cho đến khi mã độc của chúng không bị phát hiện.

Điều này khẳng định một trong những vấn đề quan trọng nhất cần phải nắm rõ trong bất kỳ chiến lược phòng phủ mạng nào, đó là: đối với các quốc gia và doanh nghiệp, việc bảo vệ dữ liệu nhạy cảm khỏi bị kẻ xấu truy cập không thể chỉ dựa vào công nghệ. Yếu tố con người, với tất cả điểm mạnh và yếu, mới là tối quan trọng.

Trong khi hàng triệu người thuộc mọi lứa tuổi đang tận hưởng những lợi ích từ việc truy cập web mang lại, thì nó cũng làm gia tăng nguy cơ trở thành nạn nhân của những vụ lừa đảo và tấn công trực tuyến. Tội phạm mạng càng biết nhiều thông tin về mục tiêu của chúng, thì lại càng dễ tạo ra các lời dụ dỗ hấp dẫn, và càng nhiều khả năng, một cá nhân không có chút nghi ngờ gì (như trong cuộc điều tra về GhostNet) sẽ cắn câu.

Các trang mạng xã hội như Twitter, Facebook, Plaxo và LinkedIn đáp ứng được các nhu cầu kết nối mạng hợp pháp của những người trưởng thành thực sự. Tuy nhiên, họ đồng thời cũng bị theo dõi, khai thác, tìm kiếm thông tin và xếp loại vì mục đích marketing bởi các công ty như Nielson Buzzmetrics, Visible Technologies và các hãng khác thực hiện các dịch vụ giám sát thương hiệu và nhận diện tên cho các doanh nghiệp.

Tấn công phi kỹ thuật (social engineering) là một chiến thuật dành cho tin tặc đã đi trước tất cả các dịch vụ được đề cập ở trên trong nhiều năm. Thực tế là cách tiếp cận “cổ xưa” này bao gồm các kỹ thuật dò tìm thông tin trong thùng rác (dumpster diving) và ngoài “đời thực” để thu thập thông tin đăng nhập và mật khẩu của người dùng từ các công ty mục tiêu. Nhờ vào không gian truyền thông xã hội phát triển mạnh mẽ, những kỹ thuật “cổ” này đã nhường chỗ cho một cách tiếp cận trực tuyến hoàn toàn.

Phong trào chính phủ 2.0 năm 2009 đã nêu rõ, nhiều lợi ích có thể tăng lên cùng với việc sử dụng phần mềm xã hội của các quan chức và cơ quan chính phủ, bao gồm cung cấp thước đo theo thời gian thực nhằm đánh giá cảm tình của công chúng vào những thời điểm quan trọng của các sự kiện quốc gia hoặc quốc tế và tranh luận về chính sách.

Các vấn đề tiêu cực có liên quan trực tiếp đến các cuộc tấn công phi kỹ thuật. Hồ sơ người dùng của nhân viên chính phủ, chưa kể đến các bài đăng của họ, thường gồm cả dữ liệu cá nhân mà một tin tặc có động cơ có thể thực hiện một cuộc tấn công tương tự như mô tả trong trường hợp của GhostNet.

Vì có mục đích sử dụng hợp pháp những thông tin này cũng như thông tin bất chính, các công cụ tìm kiếm đặc biệt trên Internet đang được tạo ra để tập trung vào Mạng xã hội. Một bài đăng vào tháng 01/2009 trên blog Online Marketing đã đánh giá không dưới 6 công cụ tìm kiếm xã hội mới, 3 trong số đó là:

Ứng dụng này tìm kiếm các chủ đề từ khóa trong các bài trao đổi diễn ra trên hơn 60 cổng truyền thông xã hội.

Ứng dụng này truy vết hàng triệu cuộc trao đổi đang xảy ra trong hàng chục nghìn bài blog và trên các trang mạng xã hội.

OneRiot thu thập các đường dẫn mọi người chia sẻ trên Twitter, Digg và các dịch vụ chia sẻ mạng xã hội khác, sau đó lập chỉ mục các nội dung trên các trang đó trong vài giây.

API đồ thị xã hội

Google Labs gần đây đã tạo một API đồ thị mạng xã hội, cho phép các nhà phát triển truy cập các kết nối mà mọi người thực hiện qua Web, dù là qua các trang blog, Digg, YouTube, LinkedIn, Facebook, Twitter hay các các mạng xã hội khác. Điều này ám chỉ về việc thu thập thông tin tình báo quan trọng đối với kẻ thù muốn tìm kiếm để nhắm mục tiêu vào một nhóm người cụ thể.API đồ thị xã hội hoạt động bằng cách tìm kiếm các trang thuộc về bạn thông qua thẻ thành viên của bạn tại một trong các mạng xã hội trên website.

Ngoài ra, để tìm kiếm trang cá nhân của bạn trên Twitter, Daily Motion và Flickr (lấy ví dụ), cũng sẽ tìm kiếm các liên kết giữa bạn bè, người theo dõi hoặc thậm chí cả danh sách các liên kết đến blog (blogroll) mà bạn yêu thích.

Hiện tại, có thể thấy rõ là những nhân viên làm việc trong các ngành công nghiệp có giá trị cao bị nhắm đến (ví dụ: chính phủ, tổ chức công cộng, nhà thầu quốc phòng) cần phải thận trọng khi tiết lộ bất kỳ thông tin cá nhân, lĩnh vực quan tâm và việc sát nhập. Nó đơn giản đến mức dễ dàng để tạo dựng các hồ sơ cá nhân một cách chi tiết từ các nguồn mở và càng ngày lại càng dễ dàng hơn.

Nguồn: Inside Cyber Warfare

Tác giả: Jeffrey Carr

Chỉnh sửa lần cuối: