WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

444 bài viết

Inside Cyber Warfare - Chương XIII: Kiến nghị cho các nhà hoạch định chính sách trên mạng (Phần 1)

Một trong những mục đích của cuốn sách này là đưa ra những lời khuyên hữu ích đến những cá nhân sau cùng sẽ định hình chính sách của Hoa Kỳ trên không gian mạng cực kỳ phức tạp. Để đạt được mục tiêu đó, tôi đã kêu gọi các cá nhân đang tham gia bảo vệ mạng lưới quốc gia của mình khỏi các cuộc tấn công hàng ngày, cả trong nước và quốc tế đóng góp ý kiến.

Các chuyên gia từ các quốc gia khác với cùng quan điểm sẽ đại diện cho cách tiếp cận quốc tế về an ninh không gian mạng với những chính sách đã liên tục mang lại những kết quả tốt nhất trong việc đấu tranh với các vụ xâm nhập mạng và xác định các chủ thể nhà nước hay phi nhà nước liên quan.

Chương này gồm các phần với độ dài khác nhau rất đáng để suy ngẫm, từ cố vấn pháp lý cho lực lượng hải quân - người đã viết luận cương về chiến tranh mạng, một thành viên có kinh nghiệm của cơ quan thực thi luật pháp quốc tế và một cố vấn khoa học về các vấn đề an ninh quốc gia cho chính phủ Áo, cũng nhưng đóng góp của cá nhân tác giả Jeffrey Carr.

Khi chiến tranh mạng xảy ra: Hãy bắn hạ con tin

Jack: Bắn con tin đi.

Harry: Cái gì cơ?

Jack: Loại bỏ con tin đi.

Harry: Cậu điên rồi, Jack.

Trích dẫn đoạn hội thoại trong bộ phim Speed (Tốc độ - 1994) của nhà biên kịch Graham Yost

Bỏ qua sự hài hước của kịch bản phim, hãy xét đến chiến lược tương tự khi con tin không phải là con người mà là một phần của công nghệ hay chính sách kế thừa mà không ai muốn thay đổi.

Sau đây là kịch bản hoàn toàn mới. Một tin tặc nhà nước hoặc phi nhà nước tự do tấn công vào cơ sở hạ tầng trọng yếu của Mỹ và mạng lưới của Bộ Quốc phòng chẳng lo bị phát hiện hay quy kết trách nhiệm. Hắn có thể tấn công từ phía sau hàng rào bảo vệ của hai con tin rất “có giá trị” hay đúng hơn là “bất khả xâm phạm” mà các quan chức chính phủ, bao gồm cả Quốc hội, không muốn thay đổi – dùng hệ điều hành Microsoft Windows và chi phối một phần ngành công nghiệp tư nhân:

Con tin số 1

Sử dụng đại trà Hệ điều hành Microsoft Windows (HĐH) trong toàn bộ chính phủ liên bang nhưng đặc biệt là Bộ Quốc phòng, cộng đồng tình báo và mạng lưới trọng yếu do tư nhân sở hữu đang kiểm soát lưới điện, nước, giao thông vận tải và thông tin liên lạc.

Con tin số 2

Tăng trưởng kinh tế bền vững, liên tục của các nhà cung cấp dịch vụ Internet, các trung tâm dữ liệu và các công ty đăng ký tên miền của Hoa Kỳ, những bên thu lời từ việc bán dịch vụ cho các tổ chức tội phạm và tin tặc theo chủ nghĩa dân tộc mà ưa thích độ tin cậy và tốc độ mạng của Hoa Kỳ hơn của quốc gia mình.

Trong trường hợp này, giải pháp tốt nhất, không còn cách nào khác, theo cách nói ẩn dụ là “bắn hạ con tin”, do đó ngăn chặn kẻ địch sử dụng cả hai loại vũ khí của chúng (1) mã độc được cấu hình cho HĐH Windows và (2) nền tảng dùng để tấn công – các công ty dịch vụ Internet đáng tin cậy nhất trên thế giới.

Bắn hạ con tin đầu tiên bằng cách chuyển từ HĐH Windows sang Red Hat Linux cho tất cả các mạng lưới đang chịu tỷ lệ xâm nhập cao hàng ngày. Red Hat Linux là hệ điều hành đã được chứng minh về độ an toàn với ít hơn 90% số lỗi được tìm thấy trên 1.000 dòng code so với trong Windows. Nhiều nhà hoạch định chính sách không biết rằng đây là hệ điều hành được chứng nhận tốt nhất trên thế giới và đã được một số cơ quan bí mật nhất của chính phủ Hoa Kỳ sử dụng. Dù sao các máy tính cũng được thay đổi trung bình từ 3 đến 4 năm một lần vì vậy thâm hụt về tiền bạc sẽ không lớn như người ta vẫn nghĩ. Tuy nhiên, lợi ích sẽ đến ngay tức thì.

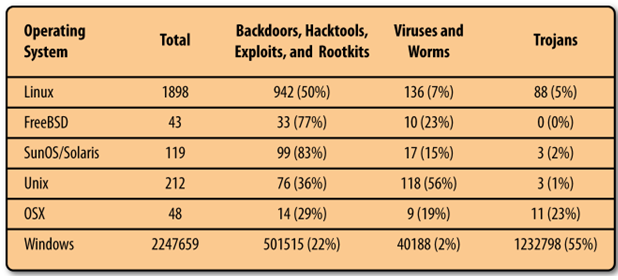

Dữ liệu từ Kaspersky Lab trong Hình 13-1 cho thấy cách một vài mã độc đã được phát triển cho các hệ điều hành khác ngoài Windows. Linux chắc chắn có lỗ hổng, nhưng số liệu thể hiện thì không cần phải bàn cãi. Hãy khai tử Windows và loại bỏ phần lớn mối đe dọa từ mã độc chỉ bằng một nước đi.

Hình 13-1: Các số liệu về việc phát tán mã độc qua hệ điều hành

Bắn hạ con tin thứ 2 là loại bỏ các công ty của Mỹ hiện cung cấp dịch vụ Internet cho các cá nhân và công ty dính líu đến các hoạt động phi pháp, cung cấp thông tin WHOIS sai lệch và các dấu hiệu khác cho thấy họ có thể là nền tảng tiềm năng của các cuộc tấn công mạng.

Diễn đàn StopGeorgia.ru, có những thành viên chịu trách nhiệm cho nhiều cuộc tấn công nhằm vào các website của chính phủ Georgia, bao gồm các cuộc tấn công tiêm nhiễm SQL xâm nhập vào cơ sở dữ liệu của chính phủ, được lưu trữ trên máy chủ của Công ty SoftLayer Technologies of Plano, bang Texas.

Các cuộc tấn công từ chối dịch vụ phân tán (DDoS) vào tháng 07/2009 mà nhắm mục tiêu vào các website của chính phủ Mỹ và Hàn Quốc không phải bị kiểm soát bởi một máy chủ gốc (master server) tại Triều Tiên hay Trung Quốc. Máy chủ gốc hóa ra được đặt tại Miami, bang Florida, Mỹ.

ESTDomains, McColo và Atrivo – tất cả do tội phạm có tổ chức của Nga sở hữu và kiểm soát – đều được thành lập theo kiểu các công ty của Mỹ và đặt máy chủ ngay trên đất Mỹ.

Giới tội phạm ngầm của Nga ưa thích đặt các hoạt động web của chúng bên ngoài nước Nga để tránh bị truy tố. Và lưới điện mạnh mẽ của Hoa Kỳ, băng thông rộng giá rẻ, môi trường kinh doanh thân thiện khiến quốc gia này là nền tảng lý tưởng cho các chiến dịch mạng nhắm vào bất kỳ mục tiêu nào trên thế giới, kể cả chính phủ Mỹ.

Quốc hội cần phải phát đi những cảnh báo rõ ràng đến các nhà cung cấp dịch vụ và lưu trữ Internet của Hoa Kỳ rằng lợi nhuận cần phải được kiểm soát bằng cách thẩm định chuyên sâu để đánh giá rủi ro và rằng, các công ty này thực sự là một tài sản chiến lược và nên được “chỉnh đốn” cho phù hợp.

Cả hai đề xuất này về mặt chính trị đều không an toàn. Tuy nhiên, Hoa Kỳ hiện đối mặt với mối đe dọa thực sự từ một tên miền mới với quá nhiều sự biến hóa đến mức các nhà lãnh đạo cấp cao, cả dân sự và quân sự, dường như bế tắc. Và đó hoàn toàn là một chiến lược sai lầm để theo đuổi.

Chương này gồm các phần với độ dài khác nhau rất đáng để suy ngẫm, từ cố vấn pháp lý cho lực lượng hải quân - người đã viết luận cương về chiến tranh mạng, một thành viên có kinh nghiệm của cơ quan thực thi luật pháp quốc tế và một cố vấn khoa học về các vấn đề an ninh quốc gia cho chính phủ Áo, cũng nhưng đóng góp của cá nhân tác giả Jeffrey Carr.

Khi chiến tranh mạng xảy ra: Hãy bắn hạ con tin

Tác giả Jeffrey Carr

Harry: Tại sân bay. Một tay súng đang giữ một con tin, lợi dụng cô gái làm lá chắn. Jack, nghe tôi nói không?Jack: Bắn con tin đi.

Harry: Cái gì cơ?

Jack: Loại bỏ con tin đi.

Harry: Cậu điên rồi, Jack.

Trích dẫn đoạn hội thoại trong bộ phim Speed (Tốc độ - 1994) của nhà biên kịch Graham Yost

Bỏ qua sự hài hước của kịch bản phim, hãy xét đến chiến lược tương tự khi con tin không phải là con người mà là một phần của công nghệ hay chính sách kế thừa mà không ai muốn thay đổi.

Sau đây là kịch bản hoàn toàn mới. Một tin tặc nhà nước hoặc phi nhà nước tự do tấn công vào cơ sở hạ tầng trọng yếu của Mỹ và mạng lưới của Bộ Quốc phòng chẳng lo bị phát hiện hay quy kết trách nhiệm. Hắn có thể tấn công từ phía sau hàng rào bảo vệ của hai con tin rất “có giá trị” hay đúng hơn là “bất khả xâm phạm” mà các quan chức chính phủ, bao gồm cả Quốc hội, không muốn thay đổi – dùng hệ điều hành Microsoft Windows và chi phối một phần ngành công nghiệp tư nhân:

Con tin số 1

Sử dụng đại trà Hệ điều hành Microsoft Windows (HĐH) trong toàn bộ chính phủ liên bang nhưng đặc biệt là Bộ Quốc phòng, cộng đồng tình báo và mạng lưới trọng yếu do tư nhân sở hữu đang kiểm soát lưới điện, nước, giao thông vận tải và thông tin liên lạc.

Con tin số 2

Tăng trưởng kinh tế bền vững, liên tục của các nhà cung cấp dịch vụ Internet, các trung tâm dữ liệu và các công ty đăng ký tên miền của Hoa Kỳ, những bên thu lời từ việc bán dịch vụ cho các tổ chức tội phạm và tin tặc theo chủ nghĩa dân tộc mà ưa thích độ tin cậy và tốc độ mạng của Hoa Kỳ hơn của quốc gia mình.

Trong trường hợp này, giải pháp tốt nhất, không còn cách nào khác, theo cách nói ẩn dụ là “bắn hạ con tin”, do đó ngăn chặn kẻ địch sử dụng cả hai loại vũ khí của chúng (1) mã độc được cấu hình cho HĐH Windows và (2) nền tảng dùng để tấn công – các công ty dịch vụ Internet đáng tin cậy nhất trên thế giới.

Bắn hạ con tin đầu tiên bằng cách chuyển từ HĐH Windows sang Red Hat Linux cho tất cả các mạng lưới đang chịu tỷ lệ xâm nhập cao hàng ngày. Red Hat Linux là hệ điều hành đã được chứng minh về độ an toàn với ít hơn 90% số lỗi được tìm thấy trên 1.000 dòng code so với trong Windows. Nhiều nhà hoạch định chính sách không biết rằng đây là hệ điều hành được chứng nhận tốt nhất trên thế giới và đã được một số cơ quan bí mật nhất của chính phủ Hoa Kỳ sử dụng. Dù sao các máy tính cũng được thay đổi trung bình từ 3 đến 4 năm một lần vì vậy thâm hụt về tiền bạc sẽ không lớn như người ta vẫn nghĩ. Tuy nhiên, lợi ích sẽ đến ngay tức thì.

Dữ liệu từ Kaspersky Lab trong Hình 13-1 cho thấy cách một vài mã độc đã được phát triển cho các hệ điều hành khác ngoài Windows. Linux chắc chắn có lỗ hổng, nhưng số liệu thể hiện thì không cần phải bàn cãi. Hãy khai tử Windows và loại bỏ phần lớn mối đe dọa từ mã độc chỉ bằng một nước đi.

Hình 13-1: Các số liệu về việc phát tán mã độc qua hệ điều hành

Bắn hạ con tin thứ 2 là loại bỏ các công ty của Mỹ hiện cung cấp dịch vụ Internet cho các cá nhân và công ty dính líu đến các hoạt động phi pháp, cung cấp thông tin WHOIS sai lệch và các dấu hiệu khác cho thấy họ có thể là nền tảng tiềm năng của các cuộc tấn công mạng.

Diễn đàn StopGeorgia.ru, có những thành viên chịu trách nhiệm cho nhiều cuộc tấn công nhằm vào các website của chính phủ Georgia, bao gồm các cuộc tấn công tiêm nhiễm SQL xâm nhập vào cơ sở dữ liệu của chính phủ, được lưu trữ trên máy chủ của Công ty SoftLayer Technologies of Plano, bang Texas.

Các cuộc tấn công từ chối dịch vụ phân tán (DDoS) vào tháng 07/2009 mà nhắm mục tiêu vào các website của chính phủ Mỹ và Hàn Quốc không phải bị kiểm soát bởi một máy chủ gốc (master server) tại Triều Tiên hay Trung Quốc. Máy chủ gốc hóa ra được đặt tại Miami, bang Florida, Mỹ.

ESTDomains, McColo và Atrivo – tất cả do tội phạm có tổ chức của Nga sở hữu và kiểm soát – đều được thành lập theo kiểu các công ty của Mỹ và đặt máy chủ ngay trên đất Mỹ.

Giới tội phạm ngầm của Nga ưa thích đặt các hoạt động web của chúng bên ngoài nước Nga để tránh bị truy tố. Và lưới điện mạnh mẽ của Hoa Kỳ, băng thông rộng giá rẻ, môi trường kinh doanh thân thiện khiến quốc gia này là nền tảng lý tưởng cho các chiến dịch mạng nhắm vào bất kỳ mục tiêu nào trên thế giới, kể cả chính phủ Mỹ.

Quốc hội cần phải phát đi những cảnh báo rõ ràng đến các nhà cung cấp dịch vụ và lưu trữ Internet của Hoa Kỳ rằng lợi nhuận cần phải được kiểm soát bằng cách thẩm định chuyên sâu để đánh giá rủi ro và rằng, các công ty này thực sự là một tài sản chiến lược và nên được “chỉnh đốn” cho phù hợp.

Cả hai đề xuất này về mặt chính trị đều không an toàn. Tuy nhiên, Hoa Kỳ hiện đối mặt với mối đe dọa thực sự từ một tên miền mới với quá nhiều sự biến hóa đến mức các nhà lãnh đạo cấp cao, cả dân sự và quân sự, dường như bế tắc. Và đó hoàn toàn là một chiến lược sai lầm để theo đuổi.

Nguồn: Inside Cyber Warfare

Tác giả: Jeffrey Carr

Tác giả: Jeffrey Carr