WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

444 bài viết

Inside Cyber Warfare - Chương XII: Mô hình cảnh báo sớm trên mạng (Phần cuối)

Ở phần 1, chúng ta đã tìm hiểu về các giai đoạn của một tấn công mạng mang động cơ chính trị, trong phần này các giai đoạn sẽ được "mổ xẻ" chi tiết hơn theo từng vụ việc đã xảy ra.

Yêu cầu này đã dẫn đến các cuộc xung độc giữa những người sắc tộc Georgia sống ở vùng Abkhaz và những người theo chủ nghĩa dân tộc Abkhaz do Liên Xô hậu thuẫn. Sau khi Liên Xô tan rã, căng thẳng tại vùng Abkhaz tiếp tục gia tăng. Năm 1992, những người theo chủ nghĩa dân tộc Abkhaz tiếp tục gây sức ép đòi độc lập và các chiến binh đã tấn công các tòa nhà chính phủ tại Sukhumi. Đáp lại, cảnh sát Georgia và các Đơn vị vệ binh quốc gia đã được điều đến Abkhaz để giành lại quyền kiểm soát. Những căng thẳng giữa Georgia và Nga về Abkhaz vẫn tiếp tục cho đến ngày nay và là nguyên nhân chính dẫn đến thổi bùng xung đột tại vùng Nam Ossetia năm 2008.

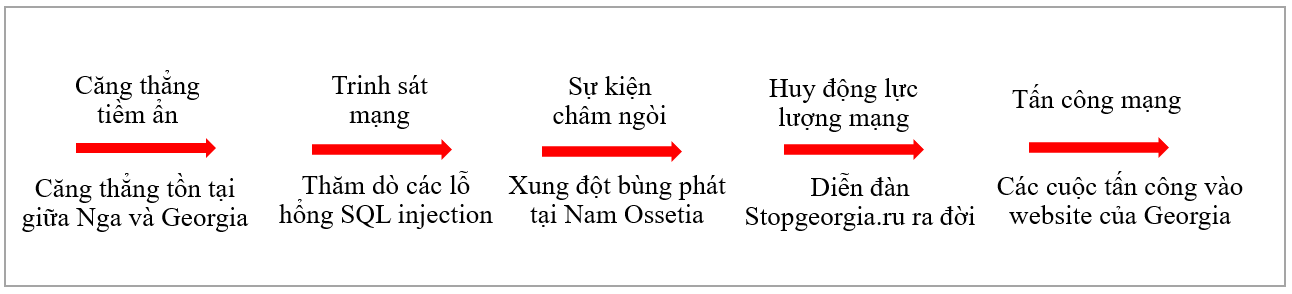

Xung đột bùng phát tại Nam Ossetia năm 2008 diễn ra song song với bùng nổ các cuộc tấn công mạng nhằm vào các website chính phủ Georgia (Hình 12-2). Tin tặc ủng hộ Nga đã đẩy mạnh tấn công vào các website của Georgia và kết hợp với các hoạt động thông qua một mạng lưới các trang web “đen” mà tội phạm mạng và tin tặc Nga thường xuyên lui tới. Ngoài ra, các tin tặc được cho là thân Nga đã cho ra mắt StopGeorgia.ru, một website chuyên tuyển mộ các tin tặc có cảm tình với lực lượng dân quân mạng Nga. Website này cung cấp cho những người ủng hộ Nga một danh sách các website của Georgia làm mục tiêu tấn công, cũng như hướng dẫn cách để phát động các hình thức tấn công mạng khác nhau. Các website của Georgia hoặc bị thay đổi giao diện bằng hình ảnh tuyên truyền chống lại Georgia (Hình 12-3) hoặc bị đánh sập bằng các cuộc tấn công từ chối dịch vụ phân tán (DDoS).

Hình 12-2: Các giai đoạn của cuộc tấn công mạng vào các website của Georgia

Hình 12-3: Website chính phủ Georgia bị tấn công thay đổi giao diện

Trong suốt quá trình điều tra, đội ngũ của Information Warfare Monitor đã tìm được những bằng chứng của một mạng lưới gián điệp mạng lớn nhắm vào cộng đồng người Tây Tạng cũng như các nhóm khác. Mạng lưới này gồm có ít nhất 1.295 máy tính tại 103 quốc gia, trong đó gần 30% được xem là các mục tiêu ngoại giao, chính trị, kinh tế và quân đội có giá trị cao. Ngoài ra, Information Warfare Monitor tìm thấy “bằng chứng được ghi lại về việc xâm nhập của GhostNet vào các hệ thống máy tính chứa thông tin nhạy cảm và bí mật tại các văn phòng riêng của Đức Dalai Lama (một Tu sĩ Phật giáo và là lãnh đạo tinh thần của người Tây Tạng) và các mục tiêu khác của Tây Tạng”.

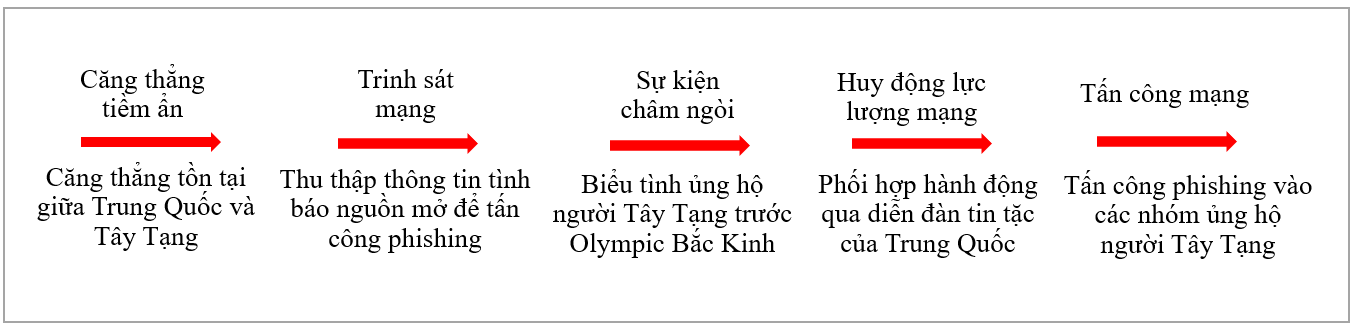

Các cuộc tấn công gián điệp mạng nhằm vào cộng đồng người Tây Tạng được thực hiện trong bối cảnh căng thẳng chính trị giữa chính phủ Trung Quốc và cộng đồng người Tây Tạng (Hình 12-4). Những căng thẳng giữa 2 nhóm này leo thang trước kỳ Thế vận hội mùa hè tại Bắc Kinh năm 2008. Chính phủ Trung Quốc ngày càng lo ngại rằng các nhóm ủng hộ độc lập của Tây Tạng đã lên kế hoạch lấy Thế vận hội mùa hè làm cái cớ để biểu tình và thu hút sự chú ý ngày càng tăng của quốc tế.

Dù các cuộc tấn công gián điệp mạng xảy ra trước khi chính phủ Trung Quốc bắt đầu lo ngại về khả năng các cuộc biểu tình của người Tây Tạng trong suốt Thế vận hội, nhưng dường như, căng thẳng gia tăng giữa người Trung Quốc và Tây Tạng trong khoảng thời gian này là nguyên nhân dẫn đến các cuộc tấn công gián điệp mạng ngày càng nhiều nhắm vào cộng đồng người Tây Tạng. Chưa rõ ai thực hiện các cuộc tấn công này nhưng có vẻ chính phủ Trung Quốc đã nhận thông tin được thu thập từ những nỗ lực nói trên.

Hình 12-4: Các giai đoạn của cuộc tấn công gián điệp mạng của Trung Quốc nhằm vào các mục tiêu ủng hộ người Tây Tạng

Cộng đồng tin tặc Trung Quốc giao tiếp chủ yếu thông qua một loạt các diễn đàn web và phòng chat. Các cuộc tấn công được vận động trên các website này và thường kêu gọi hành động chống lại các mục tiêu cụ thể. Trong trường hợp các cuộc tấn công GhostNet, việc tập hợp dân quân mạng Trung Quốc nhằm vào các mục tiêu cụ thể sẽ phản tác dụng do bản chất bán công khai của những website này.

Nếu mục tiêu của các cuộc tấn công gián điệp mạng được công khai, thì nhiều khả năng mục tiêu đó sẽ được thông báo về tình trạng mình đang bị nhắm đến và do đó tăng cường thế trận phòng thủ. Thay vì làm theo tiền lệ của dân quân mạng Nga về việc công khai tập hợp những tin tặc có cảm tình để tấn công Georgia qua diễn đàn Stop.Georgia.ru, dân quân Trung Quốc được huy động cho chiến dịch gián điệp mạng nhằm vào cộng đồng người Tây Tạng thông qua một cách tiếp cận “tinh tế” hơn.

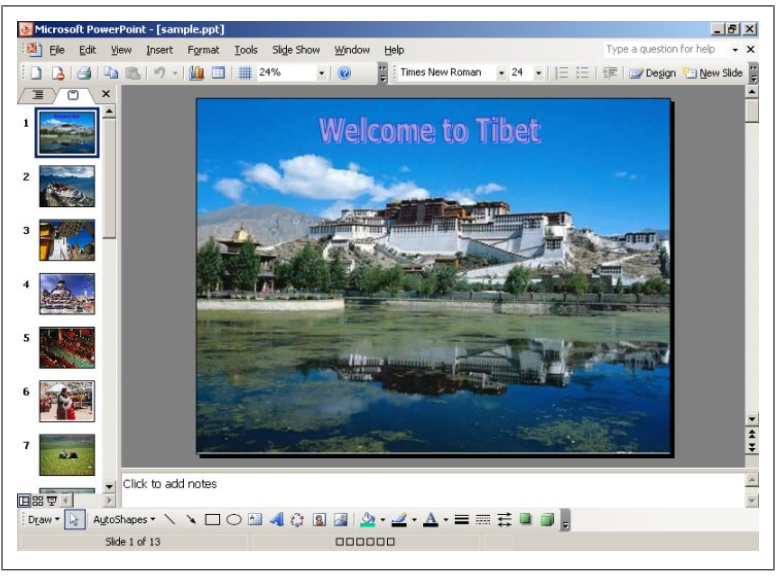

Cách tiếp cận đầy tinh tế này bao gồm thảo luận chung về những kẻ thù của người Trung Quốc. Giống như lực lượng dân quân mạng Trung Quốc đã sử dụng website Anti-CNN để chống lại sự thiên vị được cho là của truyền thông phương Tây, các cuộc thảo luận của nhiều tin tặc Trung Quốc và các website chủ nghĩa dân tộc khác bao gồm thảo luận về nhu cầu thống trị trong Cộng đồng Tây Tạng. Yêu cầu được đưa ra là không thảo luận trực tiếp về việc nhằm vào các tổ chức người Tây Tạng cụ thể nào. Thay vào đó, cuộc thảo luận chung đề cập đến cộng đồng Tây Tạng ngày càng bất ổn có thể đủ để thúc đẩy các thành viên dân quân mạng Trung Quốc thực hiện các cuộc tấn công gián điệp mạng như những ví dụ ở Hình 12-5.

Hình 12-5:Virus trên PowerPoint lây nhiễm các thành viên của cộng đồng Tây Tạng (hình ảnh do F-Secure cung cấp)

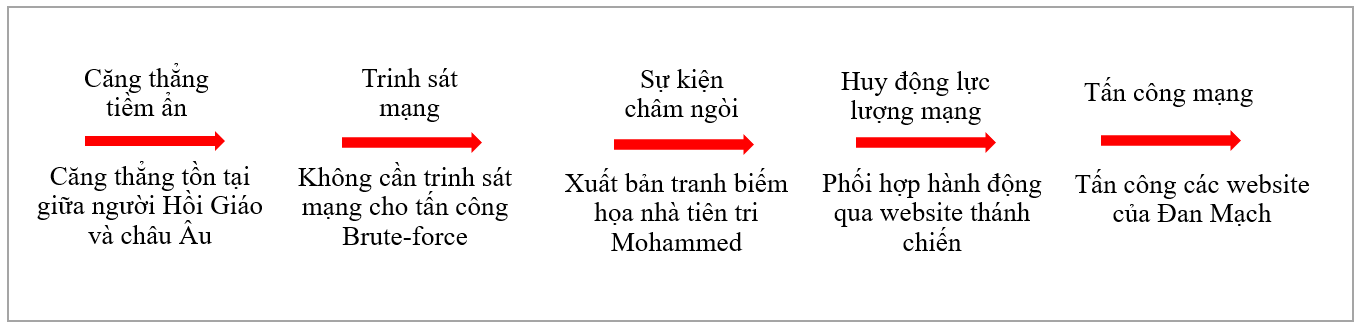

Các tổ chức Hồi giáo Đan Mạch phản đối gay gắt việc xuất bản tranh biếm họa và tổ chức các cuộc biểu tình công khai để bày tỏ sự bất mãn của mình. Các cuộc biểu tình nhanh chóng lan rộng khắp thế giới. Tháng 2/2006, cuộc biểu tình phản đối việc xuất bản tranh biếm họa vẫn tiếp tục và một chiến dịch tương ứng tấn công làm thay đổi giao diện website (deface) và tấn công từ chối dịch vụ đã được phát động.

Theo zone-h, một tập đoàn ở châu Âu gồm các chuyên gia an ninh thông tin đã truy vết tội phạm mạng, hơn 600 website của Đan Mạch bị tấn công. Phần lớn các cuộc tấn công này là thay đổi giao diện website, tuy nhiên các cuộc tấn công từ chối dịch vụ nhằm vào trang web của các tờ báo JyllandsPosten (http://www.jp.dk) cũng đã được thực hiện.

Cuộc bút chiến về tranh biếm họa nhà tiên tri Mohammed xảy ra trong bối cảnh căng thẳng leo thang giữa các quốc gia châu Âu và người Hồi giáo (Hình 12-6). Các cuộc tấn công kiểu này ít khi cần trinh sát mạng. Những kẻ tấn công hiểu rằng các website có tên miền .dk đã bị đưa vào tầm ngắm. Nhiều vụ tấn công thay đổi giao diện website dường như được thực hiện bằng những đoạn mã tự động (tập lệnh tự động) nhằm khai thác những lỗ hổng đã biết trong các nền tảng phát triển của máy chủ web.

Hình 12-6: Các giai đoạn tấn công vào website của Đan Mạch

Dù các cuộc tấn công mạng xảy ra sau khi tranh biếm họa được xuất bản nhiều tháng, thì rõ ràng những bức ảnh này được sử dụng như một sự kiện châm ngòi để tập hợp những tin tặc Hồi giáo và những người có cảm tình khác nhằm tấn công các website của Đan Mạch. Những cuộc tấn công thay đổi giao diện và từ chối dịch vụ được điều phối thông qua các trang web thánh chiến.

Các trang bị deface cũng gồm các nội dung tuyên truyền được xây dựng phần nào thúc đẩy các cuộc tấn công sau này nhằm vào các website của Đan Mạch. Ngoài ra, các cá nhân tích cực tẩy chay hàng hóa Đan Mạch đã ra mắt trang no4Denmark.com. Dù website cụ thể này không được dùng để tổ chức lực lượng dân quân mạng Hồi giáo, nhưng chắc chắn đã thu hút sự chú ý về động cơ của họ.

Một đội dân quân mạng có thể tiến hành một cuộc tấn công từ chối dịch vụ sử dụng phương pháp brute-force đơn giản mà không cần trinh sát mạng rộng rãi để thực hiện một cuộc tấn công bài bản. Công việc trinh sát duy nhất cần có để tiến hành một cuộc tấn công từ chối dịch vụ brute-force đơn giản chỉ là danh sách các website bị nhắm mục tiêu. Tuy nhiên, các loại tấn công này dễ dàng để phòng vệ hơn và do đó không nên làm các nhà hoạch định chính sách của Mỹ phải bận tâm.

Thay vào đó, các nhà hoạch định chính sách nên tập trung vào những cuộc tấn cộng mạng mà được thực hiện bởi các đối thủ có mối bất hòa từ trước với Mỹ. Những căng thẳng chính trị ẩm ỉ này thúc đẩy lực lượng dân quân mạng của kẻ tấn công thực hiện các cuộc trinh sát mạng chi tiết cũng như huy động những tin tặc sành sỏi tham gia vào lực lượng dân quân mạng của kẻ tấn công.

Mô hình này cũng có thể được sử dụng để phân biệt giữa các cuộc tấn công của tội phạm mạng và tấn công có động cơ chính trị. Các cuộc tấn công có động cơ chính trị tinh vi sẽ tuân theo mô hình gồm 5 giai đoạn được quy định ở đầu chương này: căng thẳng âm ỉ, trinh sát mạng, các sự kiện châm ngòi, huy động lực lượng mạng và tấn công mạng. Các cuộc tấn công mạng có động cơ chính trị đơn giản sẽ tuân theo mô hình gồm 3 giai đoạn rút gọn: sự kiện châm ngòi, tập hợp lực lượng và tấn công mạng.

Ngược lại, các cuộc tấn công của tội phạm mạng thường tuân theo mô hình 2 giai đoạn đã được sửa đổi: trinh sát mạng và tấn công mạng. Nếu không có những căng thẳng tiềm ẩn nào tồn tại giữa các đối thủ, không có sự kiện khơi mào rõ ràng nào xuất hiện và không có việc huy động lực lượng dân quân mạng nào được phát hiện, sau đó các tổ chức tội phạm được thúc đẩy bởi lợi ích tài chính có khả năng phải chịu trách nhiệm cho các cuộc tấn công được đề cập đến.

Giá trị mang lại của mô hình này là gấp đôi. Từ góc nhìn chủ động, mô hình này cho chúng ta thấy rằng các cuộc tấn công mạng có động cơ chính trị tinh vi và tổ chức bài bản có thể cần đến một số hình thức huy động mạng công khai hoặc bán công khai. Dân quân mạng có thể tập hợp những tin tặc có cảm tình khác cho động cơ của mình thông qua những phòng chat online và các bảng tin nhắn. Những lời kêu gọi vũ trang này được thông báo trên các kênh công khai hoặc bán công khai bởi dân quân mạng thường quan tâm đến việc huy động một lượng lớn các tin tặc cho mục đích của mình.

Càng nhiều tin tặc tham gia dân quân mạng, sức mạnh của lực lượng này càng tăng lên về khả năng tạo ra nhiều băng thông hơn suốt cuộc tấn công từ chối dịch vụ phân tán. Bên cạnh đó, càng nhiều tin tặc tham gia dân quân mạng, càng nhiều tiếng vang được tạo ra và bên phòng thủ sẽ gặp khó khăn nhiều hơn để phát hiện các cuộc tấn công độc hại thực sự từ nhiều các cuộc tấn công brute-force để tăng truy vấn và dẫn đến từ chối dịch vụ hơn. May mắn cho bên phòng thủ, khi dân quân mạng nỗ lực tập hợp càng nhiều tin tặc cho mục đích của mình, các phương thức liên lạc công khai hoặc bán công khai có thể bị can thiệp. Một người phòng thủ chủ động có thể chặn đứng lời kêu gọi vũ trang của dân quân mạng và thiết lập một thế trận phòng ngự vững chắc.

Từ góc độ phản ứng, sử dụng mô hình này có thể hỗ trợ việc quy kết trách nhiệm trong một cuộc tấn công mạng. Như đã thảo luận, một cuộc tấn công mạng có động cơ chính trị tinh vi thường xuất hiện trong bối cảnh căng thẳng chính trị âm ỉ giữa các bên thù địch. Vì các chủ thể trong đấu trường quốc tế thường có mối quan hệ thù địch với những đối tượng nhất định, nên có thể khoanh vùng nhóm những kẻ có khả năng là đối tượng tấn công. Nhóm này sau đó lại được giới hạn tới một số đối tượng mà trước đó thể hiện được cả năng lực và ý định tiến hành các cuộc tấn công mạng tinh vi.

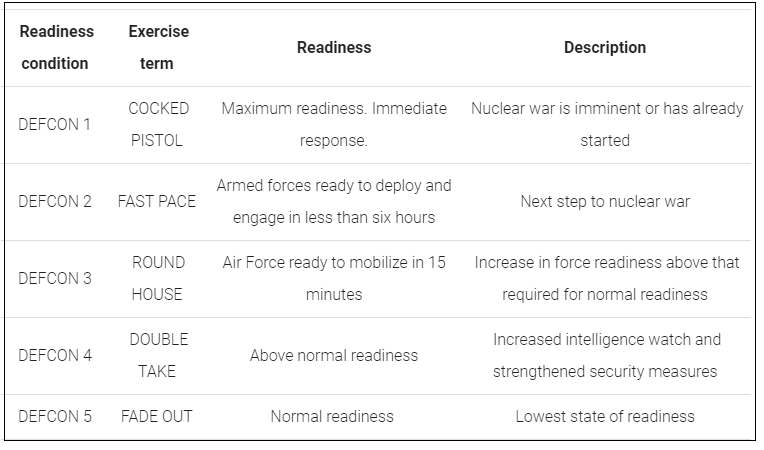

Mô hình 5 giai đoạn cũng có thể được sử dụng để thông báo xếp hạng DEFCON của Hoa Kỳ trên không gian mạng. DEFCON trên không gian mạng ở cấp độ 5 tồn tại trong suốt các điều kiện bình thường với những căng thẳng chính trị âm ỉ giữa Hoa Kỳ và một loạt đối thủ.

Mô hình 5 giai đoạn cũng có thể được sử dụng để thông báo xếp hạng DEFCON của Hoa Kỳ trên không gian mạng. DEFCON trên không gian mạng ở cấp độ 5 tồn tại trong suốt các điều kiện bình thường với những căng thẳng chính trị âm ỉ giữa Hoa Kỳ và một loạt đối thủ.

DEFCON trên không gian mạng ở cấp độ 4 có thể được kích hoạt khi trinh sát mạng được phát hiện trong bối cảnh căng thẳng chính trị tiềm ẩn hiện có giữa Mỹ và đối thủ của mình. Ví dụ, khi có bằng chứng thăm dò được phát hiện từ Nga, Trung Quốc và những đối thủ khác kèm theo khả năng chiến tranh mạng đã được chứng minh và ý định rõ ràng, khi đó DEFCON 4 sẽ được kích hoạt.

DEFCON trên không gian mạng ở cấp độ 3 có thể được kích hoạt sau khi trinh sát mạng và một số sự kiện khơi mào. Ví dụ, sau sự cố máy bay do thám Mỹ - Trung năm 2001, khi một máy bay giám sát EP-3 của Hải Quân Mỹ va chạm với máy bay chiến đấu của Quân đội nhân dân Trung Hoa. Sự cố này đã gây ra cuộc chiến mạng giữa tin tặc Mỹ -Trung, trong đó một số website của Mỹ và Trung Quốc đã bị tấn công thay đổi giao diện hoặc rơi vào tình trạng ngoại tuyến.

DEFCON trên không gian mạng ở cấp độ 2 có thể được kích hoạt sau khi một sự kiện khơi mào xảy ra và việc huy động dân quân mạng của đối phương bị phát hiện. Sau cuộc xung đột Nam Ossetia, tin tặc ủng hộ Nga đã ra mắt trang web StopGeorgia.ru để huy động lực lượng dân quân mạng ủng hộ Nga. Như đã đề cập trước độ, huy động mạng thường xảy ra trong các diễn đàn bán công khai vì những người tổ chức lực lượng dân quân mong muốn thu hút càng nhiều tin tặc có cảm tình có thể. Càng công khai kêu gọi nhập cũ, thì càng có nhiều cơ hội để dân quân tuyển mộ thêm nhiều thành viên mới và tăng quy mô. May mắn thay, điều này lại càng khiến khả năng phát hiện của đội phòng thủ tăng lên. Khi những hoạt động kiểu này bị phát hiện, DEFCON trên không gian mạng ở cấp độ 2 sẽ được kích hoạt.

DEFCON trên không gian mạng ở cấp độ 1 được kích hoạt khi các cuộc tấn công đang hoặc sẽ diễn ra. Rõ ràng là các cuộc tấn công mạng sẽ được sử dụng song song với các cuộc tấn công vũ trang hoặc là phương tiện tấn công duy nhất giữa các đối thủ. Do đó, quan trọng là phải hiểu cách các cuộc tấn công được lên kế hoạch, tổ chức và thực hiện.

Sử dụng mô hình này có thể cải hiện khả năng của Mỹ trong việc dự báo và phòng thủ trước những cuộc tấn công mạng có động cơ chính trị trong tương lai. Do đó, điều quan trọng là mô hình 5 giai đoạn cần được thảo luận, thử nghiệm và thay đổi khi cần.

Những case study điển hình về các cuộc tấn công mạng

Có thể hiểu rõ hơn về mô hình này qua phân tích các cuộc tấn công mạng có động cơ chính trị từng xảy ra. Để thử nghiệm đầy đủ tính thiết thực của mô hình này, quan trọng là cần nghiên cứu các cuộc chiến mạng trước đây giữa các quốc gia dân tộc, các cuộc tấn công mạng do quốc gia dân tộc thực hiện nhắm vào các chủ thể phi nhà nước và các cuộc tấn công mạng của các chủ thể phi nhà nước chống lại quốc gia dân tộc.Case study: Các cuộc tấn công mạng nhằm vào Georgia

Những căng thẳng chính trị âm ỉ giữa Nga và Georgia tồn tại trước khi Liên Xô tan rã. Cuối những năm 1980, các nhà lãnh đạo phe đối lập Georgia gây sức ép đòi tách khỏi Liên Xô. Năm 1989, những người theo chủ nghĩa dân tộc Abkhaz yêu cầu thành lập một nhà nước Cộng hòa Xô Viết riêng biệt.Yêu cầu này đã dẫn đến các cuộc xung độc giữa những người sắc tộc Georgia sống ở vùng Abkhaz và những người theo chủ nghĩa dân tộc Abkhaz do Liên Xô hậu thuẫn. Sau khi Liên Xô tan rã, căng thẳng tại vùng Abkhaz tiếp tục gia tăng. Năm 1992, những người theo chủ nghĩa dân tộc Abkhaz tiếp tục gây sức ép đòi độc lập và các chiến binh đã tấn công các tòa nhà chính phủ tại Sukhumi. Đáp lại, cảnh sát Georgia và các Đơn vị vệ binh quốc gia đã được điều đến Abkhaz để giành lại quyền kiểm soát. Những căng thẳng giữa Georgia và Nga về Abkhaz vẫn tiếp tục cho đến ngày nay và là nguyên nhân chính dẫn đến thổi bùng xung đột tại vùng Nam Ossetia năm 2008.

Xung đột bùng phát tại Nam Ossetia năm 2008 diễn ra song song với bùng nổ các cuộc tấn công mạng nhằm vào các website chính phủ Georgia (Hình 12-2). Tin tặc ủng hộ Nga đã đẩy mạnh tấn công vào các website của Georgia và kết hợp với các hoạt động thông qua một mạng lưới các trang web “đen” mà tội phạm mạng và tin tặc Nga thường xuyên lui tới. Ngoài ra, các tin tặc được cho là thân Nga đã cho ra mắt StopGeorgia.ru, một website chuyên tuyển mộ các tin tặc có cảm tình với lực lượng dân quân mạng Nga. Website này cung cấp cho những người ủng hộ Nga một danh sách các website của Georgia làm mục tiêu tấn công, cũng như hướng dẫn cách để phát động các hình thức tấn công mạng khác nhau. Các website của Georgia hoặc bị thay đổi giao diện bằng hình ảnh tuyên truyền chống lại Georgia (Hình 12-3) hoặc bị đánh sập bằng các cuộc tấn công từ chối dịch vụ phân tán (DDoS).

Hình 12-2: Các giai đoạn của cuộc tấn công mạng vào các website của Georgia

Hình 12-3: Website chính phủ Georgia bị tấn công thay đổi giao diện

Case study: Gián điệp mạng GhostNet

Theo báo cáo “Truy vết GhostNet: Điều tra mạng lưới gián điệp mạng” của Information Warfare Monitor, những cáo buộc về cuộc chiến mạng do Trung Quốc tiến hành nhằm vào cộng đồng Tây Tạng là chuyện cũ rích trong vài năm qua. Chính phủ Trung Quốc đã cáo buộc việc dàn dựng và cổ xúy hoạt động như vậy làm một phần của chiến lược mở rộng nhằm trấn áp các nhóm bất đồng chính kiến và hoạt động lật đổ”.Trong suốt quá trình điều tra, đội ngũ của Information Warfare Monitor đã tìm được những bằng chứng của một mạng lưới gián điệp mạng lớn nhắm vào cộng đồng người Tây Tạng cũng như các nhóm khác. Mạng lưới này gồm có ít nhất 1.295 máy tính tại 103 quốc gia, trong đó gần 30% được xem là các mục tiêu ngoại giao, chính trị, kinh tế và quân đội có giá trị cao. Ngoài ra, Information Warfare Monitor tìm thấy “bằng chứng được ghi lại về việc xâm nhập của GhostNet vào các hệ thống máy tính chứa thông tin nhạy cảm và bí mật tại các văn phòng riêng của Đức Dalai Lama (một Tu sĩ Phật giáo và là lãnh đạo tinh thần của người Tây Tạng) và các mục tiêu khác của Tây Tạng”.

Các cuộc tấn công gián điệp mạng nhằm vào cộng đồng người Tây Tạng được thực hiện trong bối cảnh căng thẳng chính trị giữa chính phủ Trung Quốc và cộng đồng người Tây Tạng (Hình 12-4). Những căng thẳng giữa 2 nhóm này leo thang trước kỳ Thế vận hội mùa hè tại Bắc Kinh năm 2008. Chính phủ Trung Quốc ngày càng lo ngại rằng các nhóm ủng hộ độc lập của Tây Tạng đã lên kế hoạch lấy Thế vận hội mùa hè làm cái cớ để biểu tình và thu hút sự chú ý ngày càng tăng của quốc tế.

Dù các cuộc tấn công gián điệp mạng xảy ra trước khi chính phủ Trung Quốc bắt đầu lo ngại về khả năng các cuộc biểu tình của người Tây Tạng trong suốt Thế vận hội, nhưng dường như, căng thẳng gia tăng giữa người Trung Quốc và Tây Tạng trong khoảng thời gian này là nguyên nhân dẫn đến các cuộc tấn công gián điệp mạng ngày càng nhiều nhắm vào cộng đồng người Tây Tạng. Chưa rõ ai thực hiện các cuộc tấn công này nhưng có vẻ chính phủ Trung Quốc đã nhận thông tin được thu thập từ những nỗ lực nói trên.

Hình 12-4: Các giai đoạn của cuộc tấn công gián điệp mạng của Trung Quốc nhằm vào các mục tiêu ủng hộ người Tây Tạng

Cộng đồng tin tặc Trung Quốc giao tiếp chủ yếu thông qua một loạt các diễn đàn web và phòng chat. Các cuộc tấn công được vận động trên các website này và thường kêu gọi hành động chống lại các mục tiêu cụ thể. Trong trường hợp các cuộc tấn công GhostNet, việc tập hợp dân quân mạng Trung Quốc nhằm vào các mục tiêu cụ thể sẽ phản tác dụng do bản chất bán công khai của những website này.

Nếu mục tiêu của các cuộc tấn công gián điệp mạng được công khai, thì nhiều khả năng mục tiêu đó sẽ được thông báo về tình trạng mình đang bị nhắm đến và do đó tăng cường thế trận phòng thủ. Thay vì làm theo tiền lệ của dân quân mạng Nga về việc công khai tập hợp những tin tặc có cảm tình để tấn công Georgia qua diễn đàn Stop.Georgia.ru, dân quân Trung Quốc được huy động cho chiến dịch gián điệp mạng nhằm vào cộng đồng người Tây Tạng thông qua một cách tiếp cận “tinh tế” hơn.

Cách tiếp cận đầy tinh tế này bao gồm thảo luận chung về những kẻ thù của người Trung Quốc. Giống như lực lượng dân quân mạng Trung Quốc đã sử dụng website Anti-CNN để chống lại sự thiên vị được cho là của truyền thông phương Tây, các cuộc thảo luận của nhiều tin tặc Trung Quốc và các website chủ nghĩa dân tộc khác bao gồm thảo luận về nhu cầu thống trị trong Cộng đồng Tây Tạng. Yêu cầu được đưa ra là không thảo luận trực tiếp về việc nhằm vào các tổ chức người Tây Tạng cụ thể nào. Thay vào đó, cuộc thảo luận chung đề cập đến cộng đồng Tây Tạng ngày càng bất ổn có thể đủ để thúc đẩy các thành viên dân quân mạng Trung Quốc thực hiện các cuộc tấn công gián điệp mạng như những ví dụ ở Hình 12-5.

Hình 12-5:Virus trên PowerPoint lây nhiễm các thành viên của cộng đồng Tây Tạng (hình ảnh do F-Secure cung cấp)

Case Study: Các cuộc tấn công mạng nhằm vào Đan Mạch

Ngày 30/09/2005, tờ nhật báo của Đan Mạch Jyllands-Posten đã đăng tải một loạt tranh biếm họa mô tả nhà tiên tri Mohammed. Tờ báo tuyên bố họ đăng những bức biếm họa này như một nỗ lực nhằm góp phần vào cuộc tranh luận đang diễn ra về quyền tự kiểm duyệt và khả năng chỉ trích Đạo hồi.Các tổ chức Hồi giáo Đan Mạch phản đối gay gắt việc xuất bản tranh biếm họa và tổ chức các cuộc biểu tình công khai để bày tỏ sự bất mãn của mình. Các cuộc biểu tình nhanh chóng lan rộng khắp thế giới. Tháng 2/2006, cuộc biểu tình phản đối việc xuất bản tranh biếm họa vẫn tiếp tục và một chiến dịch tương ứng tấn công làm thay đổi giao diện website (deface) và tấn công từ chối dịch vụ đã được phát động.

Theo zone-h, một tập đoàn ở châu Âu gồm các chuyên gia an ninh thông tin đã truy vết tội phạm mạng, hơn 600 website của Đan Mạch bị tấn công. Phần lớn các cuộc tấn công này là thay đổi giao diện website, tuy nhiên các cuộc tấn công từ chối dịch vụ nhằm vào trang web của các tờ báo JyllandsPosten (http://www.jp.dk) cũng đã được thực hiện.

Cuộc bút chiến về tranh biếm họa nhà tiên tri Mohammed xảy ra trong bối cảnh căng thẳng leo thang giữa các quốc gia châu Âu và người Hồi giáo (Hình 12-6). Các cuộc tấn công kiểu này ít khi cần trinh sát mạng. Những kẻ tấn công hiểu rằng các website có tên miền .dk đã bị đưa vào tầm ngắm. Nhiều vụ tấn công thay đổi giao diện website dường như được thực hiện bằng những đoạn mã tự động (tập lệnh tự động) nhằm khai thác những lỗ hổng đã biết trong các nền tảng phát triển của máy chủ web.

Hình 12-6: Các giai đoạn tấn công vào website của Đan Mạch

Dù các cuộc tấn công mạng xảy ra sau khi tranh biếm họa được xuất bản nhiều tháng, thì rõ ràng những bức ảnh này được sử dụng như một sự kiện châm ngòi để tập hợp những tin tặc Hồi giáo và những người có cảm tình khác nhằm tấn công các website của Đan Mạch. Những cuộc tấn công thay đổi giao diện và từ chối dịch vụ được điều phối thông qua các trang web thánh chiến.

Các trang bị deface cũng gồm các nội dung tuyên truyền được xây dựng phần nào thúc đẩy các cuộc tấn công sau này nhằm vào các website của Đan Mạch. Ngoài ra, các cá nhân tích cực tẩy chay hàng hóa Đan Mạch đã ra mắt trang no4Denmark.com. Dù website cụ thể này không được dùng để tổ chức lực lượng dân quân mạng Hồi giáo, nhưng chắc chắn đã thu hút sự chú ý về động cơ của họ.

Bài học kinh nghiệm

Căng thẳng âm ỉ và trinh sát mạng là những giai đoạn quan trọng trong các cuộc tấn mạng có động cơ chính trị được tổ chức quy củ nhưng không hẳn cần thiết. Do đặc thù là rủi ro thấp và không tốn kém chi phí của chiến tranh mạng cho phép kẻ tấn công nhanh chóng thực hiện một cuộc tấn công chống lại kẻ thù. Những căng thẳng âm ỉ là không cần thiết chừng nào một sự kiện châm ngòi có thể tập hợp dân quân mạng để tiến hành hành động.Một đội dân quân mạng có thể tiến hành một cuộc tấn công từ chối dịch vụ sử dụng phương pháp brute-force đơn giản mà không cần trinh sát mạng rộng rãi để thực hiện một cuộc tấn công bài bản. Công việc trinh sát duy nhất cần có để tiến hành một cuộc tấn công từ chối dịch vụ brute-force đơn giản chỉ là danh sách các website bị nhắm mục tiêu. Tuy nhiên, các loại tấn công này dễ dàng để phòng vệ hơn và do đó không nên làm các nhà hoạch định chính sách của Mỹ phải bận tâm.

Thay vào đó, các nhà hoạch định chính sách nên tập trung vào những cuộc tấn cộng mạng mà được thực hiện bởi các đối thủ có mối bất hòa từ trước với Mỹ. Những căng thẳng chính trị ẩm ỉ này thúc đẩy lực lượng dân quân mạng của kẻ tấn công thực hiện các cuộc trinh sát mạng chi tiết cũng như huy động những tin tặc sành sỏi tham gia vào lực lượng dân quân mạng của kẻ tấn công.

Mô hình này cũng có thể được sử dụng để phân biệt giữa các cuộc tấn công của tội phạm mạng và tấn công có động cơ chính trị. Các cuộc tấn công có động cơ chính trị tinh vi sẽ tuân theo mô hình gồm 5 giai đoạn được quy định ở đầu chương này: căng thẳng âm ỉ, trinh sát mạng, các sự kiện châm ngòi, huy động lực lượng mạng và tấn công mạng. Các cuộc tấn công mạng có động cơ chính trị đơn giản sẽ tuân theo mô hình gồm 3 giai đoạn rút gọn: sự kiện châm ngòi, tập hợp lực lượng và tấn công mạng.

Ngược lại, các cuộc tấn công của tội phạm mạng thường tuân theo mô hình 2 giai đoạn đã được sửa đổi: trinh sát mạng và tấn công mạng. Nếu không có những căng thẳng tiềm ẩn nào tồn tại giữa các đối thủ, không có sự kiện khơi mào rõ ràng nào xuất hiện và không có việc huy động lực lượng dân quân mạng nào được phát hiện, sau đó các tổ chức tội phạm được thúc đẩy bởi lợi ích tài chính có khả năng phải chịu trách nhiệm cho các cuộc tấn công được đề cập đến.

Giá trị mang lại của mô hình này là gấp đôi. Từ góc nhìn chủ động, mô hình này cho chúng ta thấy rằng các cuộc tấn công mạng có động cơ chính trị tinh vi và tổ chức bài bản có thể cần đến một số hình thức huy động mạng công khai hoặc bán công khai. Dân quân mạng có thể tập hợp những tin tặc có cảm tình khác cho động cơ của mình thông qua những phòng chat online và các bảng tin nhắn. Những lời kêu gọi vũ trang này được thông báo trên các kênh công khai hoặc bán công khai bởi dân quân mạng thường quan tâm đến việc huy động một lượng lớn các tin tặc cho mục đích của mình.

Càng nhiều tin tặc tham gia dân quân mạng, sức mạnh của lực lượng này càng tăng lên về khả năng tạo ra nhiều băng thông hơn suốt cuộc tấn công từ chối dịch vụ phân tán. Bên cạnh đó, càng nhiều tin tặc tham gia dân quân mạng, càng nhiều tiếng vang được tạo ra và bên phòng thủ sẽ gặp khó khăn nhiều hơn để phát hiện các cuộc tấn công độc hại thực sự từ nhiều các cuộc tấn công brute-force để tăng truy vấn và dẫn đến từ chối dịch vụ hơn. May mắn cho bên phòng thủ, khi dân quân mạng nỗ lực tập hợp càng nhiều tin tặc cho mục đích của mình, các phương thức liên lạc công khai hoặc bán công khai có thể bị can thiệp. Một người phòng thủ chủ động có thể chặn đứng lời kêu gọi vũ trang của dân quân mạng và thiết lập một thế trận phòng ngự vững chắc.

Từ góc độ phản ứng, sử dụng mô hình này có thể hỗ trợ việc quy kết trách nhiệm trong một cuộc tấn công mạng. Như đã thảo luận, một cuộc tấn công mạng có động cơ chính trị tinh vi thường xuất hiện trong bối cảnh căng thẳng chính trị âm ỉ giữa các bên thù địch. Vì các chủ thể trong đấu trường quốc tế thường có mối quan hệ thù địch với những đối tượng nhất định, nên có thể khoanh vùng nhóm những kẻ có khả năng là đối tượng tấn công. Nhóm này sau đó lại được giới hạn tới một số đối tượng mà trước đó thể hiện được cả năng lực và ý định tiến hành các cuộc tấn công mạng tinh vi.

Điều kiện sẵn sàng phòng thủ trên không gian mạng

Bộ khung gồm 5 giai đoạn được đề xuất cho các cuộc tấn công mạng có động cơ chính trị để tạo ra Điều kiện sẵn sàng phòng thủ (Defense Readiness Condition - DEFCON) trên không gian mạng. Thang điểm DEFCON hiện có từ 5 đến 1, đo lường mức độ sẵn sàng chiến đấu của các lực lượng vũ trang Hoa Kỳ. DEFCON 5 thể hiện độ sẵn sàng bình thường của quân đội trong thời bình, trong khi DEFCON 1 thể hiện mức độ sẵn sàng tối đa và được dành riêng cho các cuộc tấn công sắp xảy ra hoặc đang diễn ra chống lại Hoa Kỳ.DEFCON trên không gian mạng ở cấp độ 4 có thể được kích hoạt khi trinh sát mạng được phát hiện trong bối cảnh căng thẳng chính trị tiềm ẩn hiện có giữa Mỹ và đối thủ của mình. Ví dụ, khi có bằng chứng thăm dò được phát hiện từ Nga, Trung Quốc và những đối thủ khác kèm theo khả năng chiến tranh mạng đã được chứng minh và ý định rõ ràng, khi đó DEFCON 4 sẽ được kích hoạt.

DEFCON trên không gian mạng ở cấp độ 3 có thể được kích hoạt sau khi trinh sát mạng và một số sự kiện khơi mào. Ví dụ, sau sự cố máy bay do thám Mỹ - Trung năm 2001, khi một máy bay giám sát EP-3 của Hải Quân Mỹ va chạm với máy bay chiến đấu của Quân đội nhân dân Trung Hoa. Sự cố này đã gây ra cuộc chiến mạng giữa tin tặc Mỹ -Trung, trong đó một số website của Mỹ và Trung Quốc đã bị tấn công thay đổi giao diện hoặc rơi vào tình trạng ngoại tuyến.

DEFCON trên không gian mạng ở cấp độ 2 có thể được kích hoạt sau khi một sự kiện khơi mào xảy ra và việc huy động dân quân mạng của đối phương bị phát hiện. Sau cuộc xung đột Nam Ossetia, tin tặc ủng hộ Nga đã ra mắt trang web StopGeorgia.ru để huy động lực lượng dân quân mạng ủng hộ Nga. Như đã đề cập trước độ, huy động mạng thường xảy ra trong các diễn đàn bán công khai vì những người tổ chức lực lượng dân quân mong muốn thu hút càng nhiều tin tặc có cảm tình có thể. Càng công khai kêu gọi nhập cũ, thì càng có nhiều cơ hội để dân quân tuyển mộ thêm nhiều thành viên mới và tăng quy mô. May mắn thay, điều này lại càng khiến khả năng phát hiện của đội phòng thủ tăng lên. Khi những hoạt động kiểu này bị phát hiện, DEFCON trên không gian mạng ở cấp độ 2 sẽ được kích hoạt.

DEFCON trên không gian mạng ở cấp độ 1 được kích hoạt khi các cuộc tấn công đang hoặc sẽ diễn ra. Rõ ràng là các cuộc tấn công mạng sẽ được sử dụng song song với các cuộc tấn công vũ trang hoặc là phương tiện tấn công duy nhất giữa các đối thủ. Do đó, quan trọng là phải hiểu cách các cuộc tấn công được lên kế hoạch, tổ chức và thực hiện.

Sử dụng mô hình này có thể cải hiện khả năng của Mỹ trong việc dự báo và phòng thủ trước những cuộc tấn công mạng có động cơ chính trị trong tương lai. Do đó, điều quan trọng là mô hình 5 giai đoạn cần được thảo luận, thử nghiệm và thay đổi khi cần.

Nguồn: Inside Cyber Warfare

Tác giả: Jeffrey Carr

Tác giả: Jeffrey Carr