-

30/08/2016

-

319

-

448 bài viết

[TUT] Kiểm tra CVE 2019-0708 tấn công qua dịch vụ RDP (Video)

Vào ngày 14/05/2019 Microsoft đã phát hành bản cập nhật cho lỗ hổng có mã CVE-2019-0708 tồn tại trong dịch vụ Remote Desktop.

Lỗ hổng này cho phép kẻ tấn công khai thác bằng cách kết nối đến hệ thống mục tiêu thông qua Remote Desktop Protocol. Lỗ hổng rất nguy hiểm vì nó cho phép kẻ tấn công thực thi được những câu lệnh trên hệ điều hành nếu khai thác thành công mà không cần phải thực hiện bước xác thực cũng như đòi hỏi về tương tác người dùng, dẫn đến việc kẻ tấn công chiếm quyền kiểm soát hệ thống và thực hiện những hành động theo ý muốn của chúng

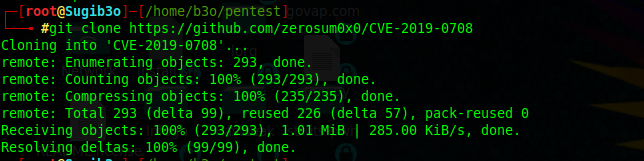

Bước 1: Tải công cụ bằng lệnh

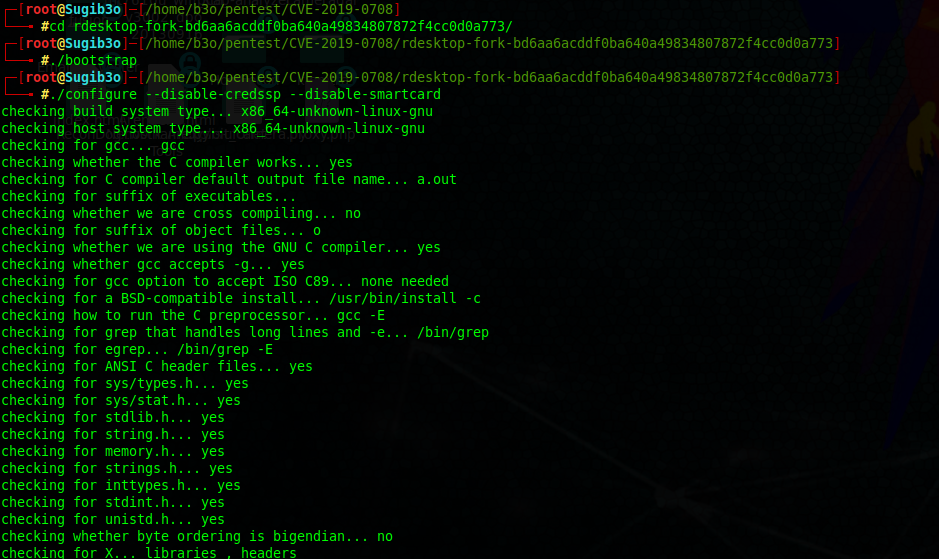

Bước 2: Cài đặt công cụ

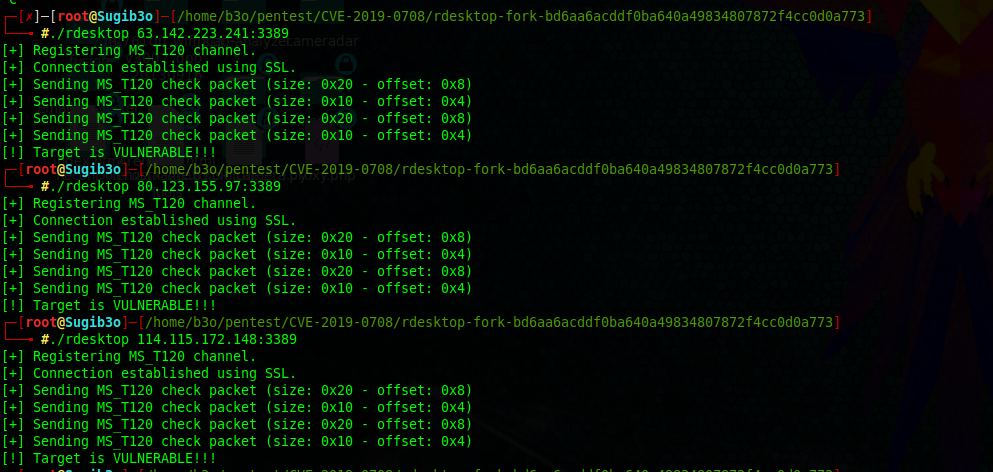

Các IP này bị ảnh hưởng bởi lỗ hổng CVE 2019-9798

Không bị ảnh hưởng

Các bạn có thể xem hướng dẫn qua videoNhững phiên bản hệ điều hành của Windows dưới đây bị ảnh hưởng bởi lỗ hổng:

Lỗ hổng này cho phép kẻ tấn công khai thác bằng cách kết nối đến hệ thống mục tiêu thông qua Remote Desktop Protocol. Lỗ hổng rất nguy hiểm vì nó cho phép kẻ tấn công thực thi được những câu lệnh trên hệ điều hành nếu khai thác thành công mà không cần phải thực hiện bước xác thực cũng như đòi hỏi về tương tác người dùng, dẫn đến việc kẻ tấn công chiếm quyền kiểm soát hệ thống và thực hiện những hành động theo ý muốn của chúng

Bước 1: Tải công cụ bằng lệnh

Mã:

git clone https://github.com/zerosum0x0/CVE-2019-0708

Mã:

./bootstrap

./configure --disable-credssp --disable-smartcard

make

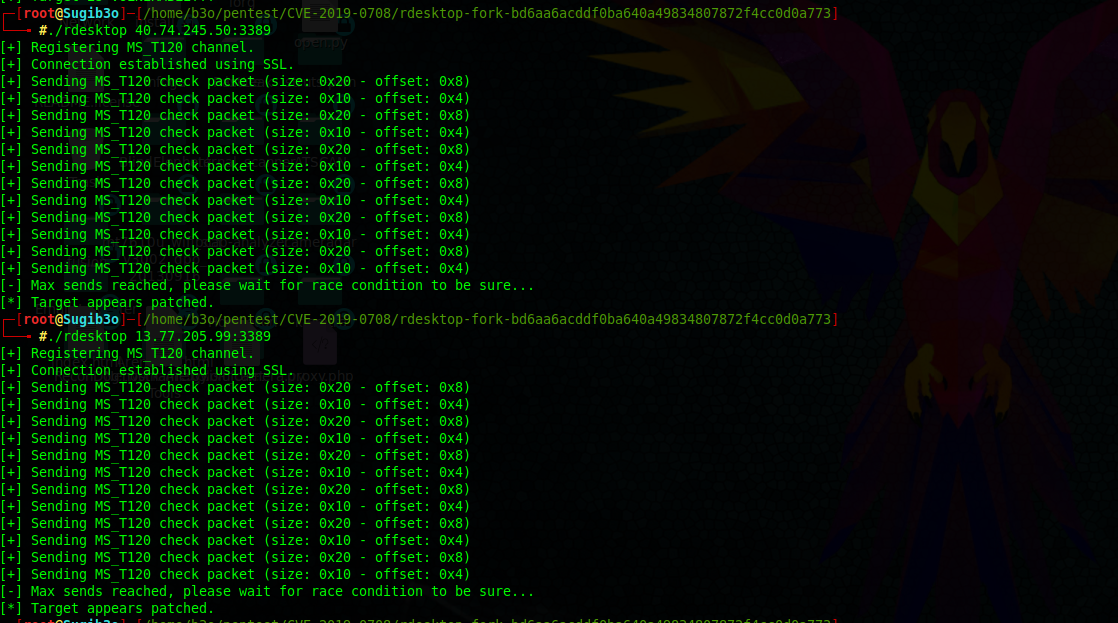

Bước 3: Check lỗi trên các Server

Mã:

./rdesktop IP:portCác IP này bị ảnh hưởng bởi lỗ hổng CVE 2019-9798

Không bị ảnh hưởng

Các bạn có thể xem hướng dẫn qua video

- Windows 7 for 32-bit Systems Service Pack 1

- Windows 7 for x64-based Systems Service Pack 1

- Windows Server 2008 for 32-bit Systems Service Pack 2

- Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

- Windows Server 2008 for Itanium-Based Systems Service Pack 2

- Windows Server 2008 for x64-based Systems Service Pack 2

- Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

- Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Chỉnh sửa lần cuối bởi người điều hành: