WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Thông báo update challenge WHITEHAT PLAY ! 02 (tháng 5/2018)

Thân chào các bạn thành viên,

Như đã thông báo trước, từ 16:00 h ngày 18/5/2018 WHITEHAT PLAY ! 02 (tháng 5/2018) sẽ bắt đầu update các challenge mới. Các bạn mới nghiên cứu về an ninh mạng, các quản trị hệ thống, sinh viên các trường kỹ thuật... có thể đăng nhập tại đây để bắt đầu luyện tập.

Đợt thực hành trong tháng 5 này sẽ có 10 challenge mới từ tác giả Bteam và đóng góp từ cộng đồng an ninh mạng là 3 đội ReUTD, BabyParrot và RC1. Thông tin chi tiết về các challenge như sau:

Đợt thực hành trong tháng 5 này sẽ có 10 challenge mới từ tác giả Bteam và đóng góp từ cộng đồng an ninh mạng là 3 đội ReUTD, BabyParrot và RC1. Thông tin chi tiết về các challenge như sau:

Các đội tham gia luyện tập cũng có thể đóng góp các challenge mới và gửi tới Ban quản trị từ menu CONTRIBUTION trên WarGame.whitehat.vn để các challenge ngày càng đa dạng và thú vị hơn.

Mọi ý kiến đóng góp xin mời các bạn trao đổi tại topic này.

Trân trọng,

BQT WhiteHat Forum

________________________

Bài viết liên quan:

Như đã thông báo trước, từ 16:00 h ngày 18/5/2018 WHITEHAT PLAY ! 02 (tháng 5/2018) sẽ bắt đầu update các challenge mới. Các bạn mới nghiên cứu về an ninh mạng, các quản trị hệ thống, sinh viên các trường kỹ thuật... có thể đăng nhập tại đây để bắt đầu luyện tập.

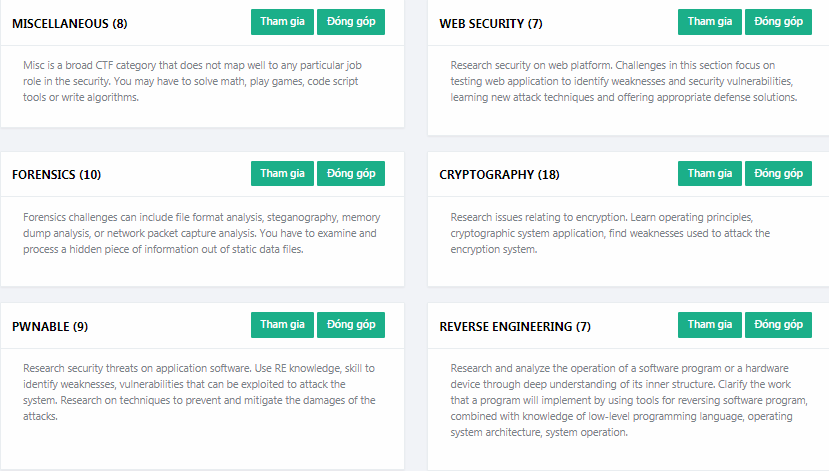

- Misc: 4

- Web Security: 1

- Forensics: 1

- Cryptography: 2

- Pwnable: 1

- Reverse Engineering: 1

Các đội tham gia luyện tập cũng có thể đóng góp các challenge mới và gửi tới Ban quản trị từ menu CONTRIBUTION trên WarGame.whitehat.vn để các challenge ngày càng đa dạng và thú vị hơn.

Mọi ý kiến đóng góp xin mời các bạn trao đổi tại topic này.

Trân trọng,

BQT WhiteHat Forum

________________________

Bài viết liên quan:

Chỉnh sửa lần cuối bởi người điều hành: