linhnhd

VIP Members

-

30/12/2014

-

14

-

32 bài viết

Thiết lập bảo mật trên thiết bị router(modem) tại nhà

THIÊT LẬP MỘT ROUTER (MODEM) AN TOÀN TẠI NHÀ

Chúng ta đã biết Router (modem) là thiết bị dùng để kết nối ra ngoài Internet, thiết bị thường được sử dụng trong các hộ gia đình, doanh nghiệp nhỏ, Việc setup hết sức đơn dản chỉ cần thực hiện cấu hình giao thức PPPoE để thực hiện việc kết nối ra ngoài mạng qua ISP, và mọi thông số setting khác chúng ta thường để mặc đinh, chính vị vậy sẽ tiểm ẩn nguy cơ về an toàn bảo mật mà chúng ta không thể lường trước được.

Trong bài hôm này tối sẽ hướng dẫn các bạn làm thế nào để thiết lập được Router an toàn.

1) Thay đổi thông tin quản trị đăng nhập mặc định.

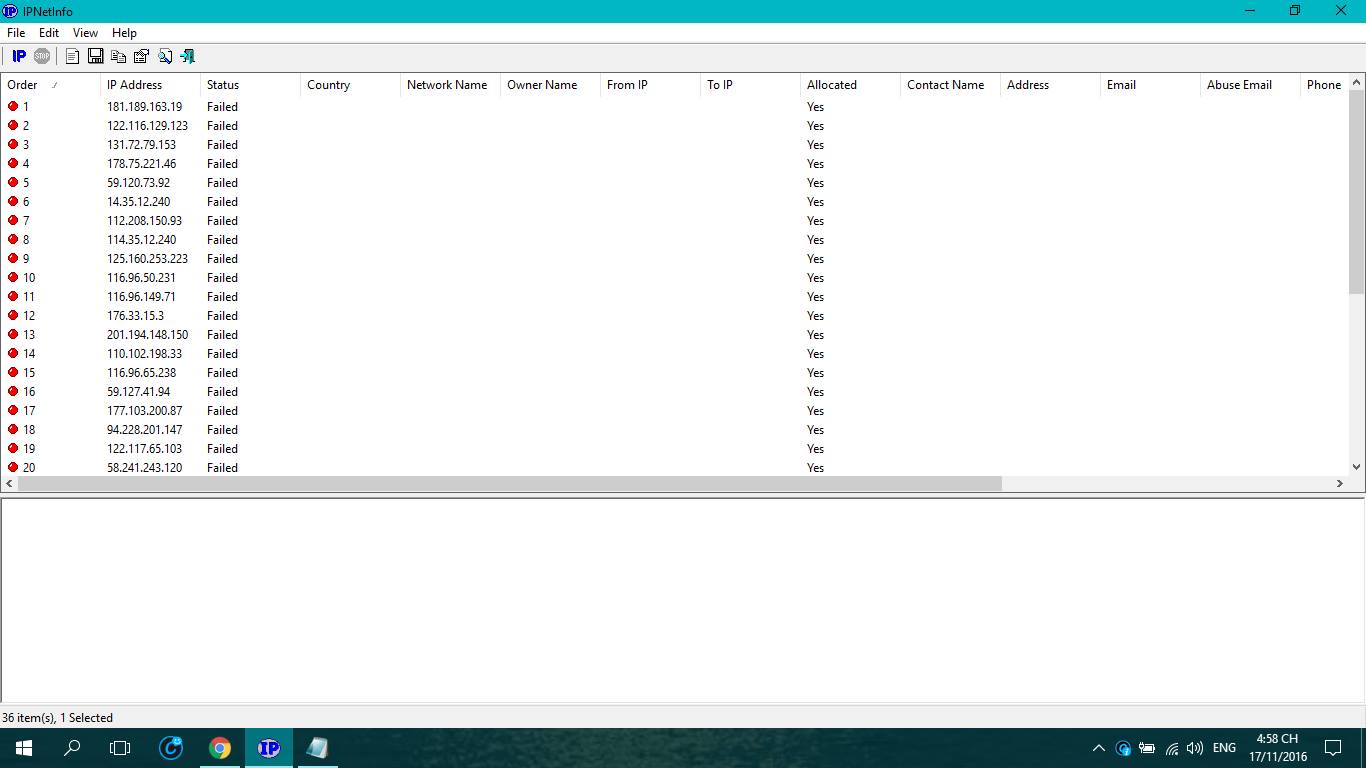

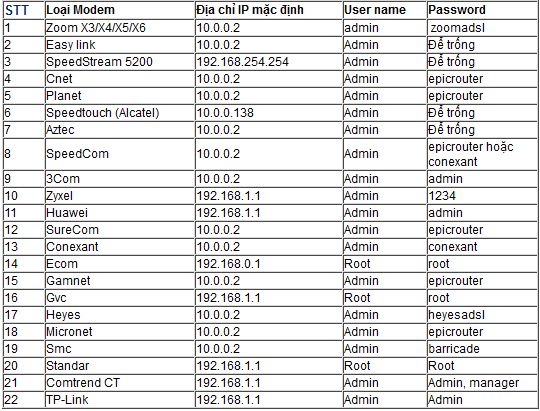

Bởi mặc định thông tin username, password sử dụng để login vào Router là giống nhau trên mỗi dòng, và bạn hoàn toàn có thể tìm kiếm online, trên website của nhà sản xuất.

Vậy nên việc không thay đổi thông tin mặc định này sẽ tạo điểu kiện cho một người nào đó có thể chiếm quyền cấu hình Router của bạn.

Vậy nên việc không thay đổi thông tin mặc định này sẽ tạo điểu kiện cho một người nào đó có thể chiếm quyền cấu hình Router của bạn.

2) Tắt tính năng quản trị truy cập từ xa.

Khi tính năng truy cập từ xa được bật, Nghĩa là bất cứ ai trong mạng LAN hoặc Internet đều có thể truy cập vào Router của bạn để thực hiện chiếm quyền thay đổi cấu hình.

Để ngăn chặn việc truy cập từ xa trái phép, đặc biệt từ mạng Internet ta nên tăt bỏ tính năng này trong kết nối đến cổng WAN.

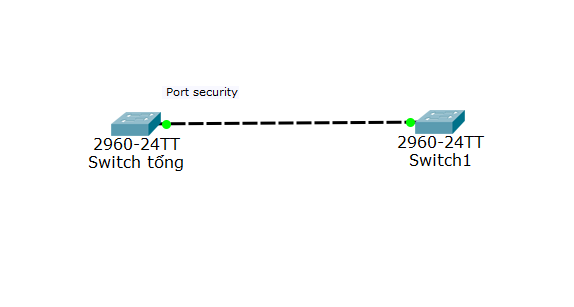

Đối với mạng LAN ta chỉ thực hiện mở đối với IP kết nối trực tiếp bằng mạng dây, để đảm bảo an toàn hơn ta có thể thêm danh sách địa chỉ MAC của PC có quyền truy cập từ xa.

Để ngăn chặn việc truy cập từ xa trái phép, đặc biệt từ mạng Internet ta nên tăt bỏ tính năng này trong kết nối đến cổng WAN.

Đối với mạng LAN ta chỉ thực hiện mở đối với IP kết nối trực tiếp bằng mạng dây, để đảm bảo an toàn hơn ta có thể thêm danh sách địa chỉ MAC của PC có quyền truy cập từ xa.

3) Thực hiện cấu hình password wifi với phương thức mã hóa WPA2.

Khi login vào Router bạn cần đảm bảo rằng đã cấu hình password cho wifi, bởi với mạng wifi mở sẽ gây ra các lỗ hổng tiềm tàng đến hệ thống mạng của bạn.

Tuy nhiên như vậy là chưa đủ, việc crack pasword wifi là rất đơn dản nếu chúng ta sử dụng các giao thực mã hóa yếu, vậy nên việc chọn giao thức mã hóa mạnh là rất quan trọng, ở đây chúng tôi khuyên nên sử dụng phương thức mã hóa WPA2 như hình dưới.

Tuy nhiên như vậy là chưa đủ, việc crack pasword wifi là rất đơn dản nếu chúng ta sử dụng các giao thực mã hóa yếu, vậy nên việc chọn giao thức mã hóa mạnh là rất quan trọng, ở đây chúng tôi khuyên nên sử dụng phương thức mã hóa WPA2 như hình dưới.

4) Tắt WPS.

WPS (Wi-Fi Protected Setup) là một tính năng có mặt trong gần như tất cả các router wireless được sản xuất trong những năm gần đây. Tính năng này cho phép một máy tính có thể kết nối đến một mạng không dây thong qua việc nhập mã PIN mà không cần phải nhớ mật khẩu của mạng đó.

Tuy nhiên vấn đề ở đây là, tình năng này bật bởi mặc định và không giới hạn số lần đăng nhập lỗi, vậy lên việc crack rất đơn giản, bằng việc sử dụng các tool mà bạn có thể tìm được online.

Nên bạn cần tắt tính năng WPS ngay lập tức vì với năng lực tính toán của CPU ngày nay, các hacker có thể bẻ khóa các mã PIN của bạn chỉ trong vài phút với một kết nối đủ ổn định

Tuy nhiên vấn đề ở đây là, tình năng này bật bởi mặc định và không giới hạn số lần đăng nhập lỗi, vậy lên việc crack rất đơn giản, bằng việc sử dụng các tool mà bạn có thể tìm được online.

Nên bạn cần tắt tính năng WPS ngay lập tức vì với năng lực tính toán của CPU ngày nay, các hacker có thể bẻ khóa các mã PIN của bạn chỉ trong vài phút với một kết nối đủ ổn định

5) Cấu hình gán MAC các máy được phép kết nối đến.

Như chúng ta đã biết khi kết nối đến mạng Wifi ta chỉ cần biết thông tin SSID và Password, tuy nhiên như vậy là chưa đủ vì đôi khi SSID và Password vẫn bị lộ dẫn đến việc sử dụng Wifi chùa gây ảnh hưởng đến bandwidth, security. Phương án đưa ra là thực hiện add danh sách các địa chỉ MAC được phép sử dụng mạng. Vậy nên dù biết được Password thì người dùng cũng sẽ không thể kết nối đến mạng wifi của bạn.

Việc add MAC sẽ góp phần làm tăng tính bảo mật cho mạng Wifi của bạn tuy nhiên vẫn chưa phải là tất cả nếu trường hợp hacker biết được địa chỉ MAC của bạn, và làm giả chúng (Bằng việc sử dụng tool mà bạn có thể tìm online) thì việc add MAC trên là vô nghĩa.

6) Làm ẩn SSID

SSID (Service Set Identifier) nói một cách dễ hiểu đó là tên mạng Wi-Fi của bạn. Đây là thứ giúp người dùng có thể phân biệt được các mạng Wi-Fi nhất là ở khu vực có nhiều mạng không dây.

SSID được tự động hiển thị khi người dùng muốn truy cập Wi-Fi, tuy nhiên các router đều có chức năng tắt SSID. Khi bạn tắt SSID cũng đồng nghĩa với việc những người khác sẽ không thể dò ra được mạng Wi-Fi của bạn.

Việc làm ẩn SSID bằng cách tắt tính năng phát SSID có thể ngăn chặn việc truy nhập trái phép vào mạng. Tuy nhiên, đừng để điều này đánh lừa nhận thức về bảo mật của bạn. Một người với các thiết bị cần thiết vẫn có thể dễ dàng lấy được SSID mạng Wi-Fi của bạn.

SSID được tự động hiển thị khi người dùng muốn truy cập Wi-Fi, tuy nhiên các router đều có chức năng tắt SSID. Khi bạn tắt SSID cũng đồng nghĩa với việc những người khác sẽ không thể dò ra được mạng Wi-Fi của bạn.

Việc làm ẩn SSID bằng cách tắt tính năng phát SSID có thể ngăn chặn việc truy nhập trái phép vào mạng. Tuy nhiên, đừng để điều này đánh lừa nhận thức về bảo mật của bạn. Một người với các thiết bị cần thiết vẫn có thể dễ dàng lấy được SSID mạng Wi-Fi của bạn.

7) Thay đổi giá trị IP mặc định của Router.

Như đã nói ở trên việc thay đổi thông tin đăng nhập mặc định, là việc rất đơn dản, và hiệu quả để ngăn chặn các truy cấp trái phép. Tuy nhiên để nâng cao độ khó cho hacker để tìm được thông tin IP đăng nhập ta có sẽ cấu hình thêm việc thay đổi thông IP mặc định Router, mà hacker hoàn toàn có thể đoán ra.

Giá trị IP mặc định của Router có thể là 192.168.1.1/24 or 192.168.0.1/24 bạn có thể đổi thành các giá trị khác 192.168.1.2 đến 192.168.1.254 đều được

Giá trị IP mặc định của Router có thể là 192.168.1.1/24 or 192.168.0.1/24 bạn có thể đổi thành các giá trị khác 192.168.1.2 đến 192.168.1.254 đều được

8) Thay đổi giá trị DNS mặc định

Hơn là việc sử dụng các giá trị DNS mạc định của ISP, bạn nên sử dụng những DNS nổi tiếng đáng tin cậy như của GOOGLE hay Open DNS để đảm bảo tăng tốc độc Internet, cũng như khả năng bảo mật.

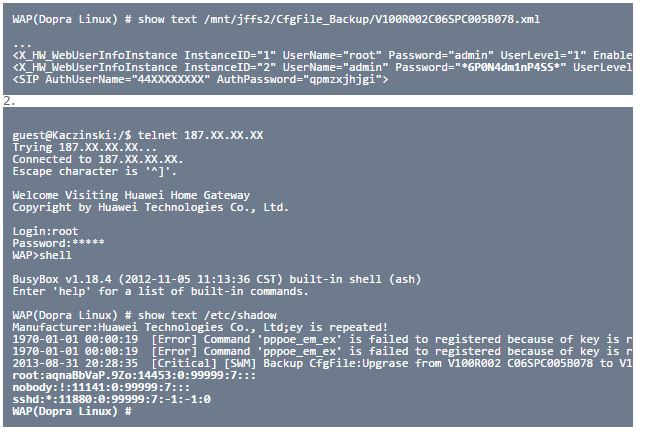

9) Tắt tính năng Ping, Telnet, SSH, UpnP, and HNAP.

Đây là các giao thức dùng để quản trị cấu hình nhạy cảm, sẽ tạo điều kiện cho hacker lợi dụng để thực các cuộc tấn công thăm dò đánh cắp thông tin. Việc tắt các giao thức trên giúp Router ẩn danh trong môi trường mạng, giúp hạn chế các nguy cơ bảo mật tiềm tàng.

10) Update Firmware.

Firmware phần mềm được chạy trên trên một thiết bị cứng để giúp thiết bị có khả năng hoạt động hoặc giao tiếp với thiết bị ngoại vị khác. Tuy nhiên theo thời gian như chúng ta đã biết mọi sản phẩn phần mềm đều có thể phát sinh lỗ hổng bảo mật, khi đó nhà sản xuất bắt buộc phải đưa ra phiên bản Firmware mới hơn nhằm mục đích vá các lỗ hổng trên. Vậy nên việc kiểm tra và thực hiện Update phiên bản Firmware mới nhất là rất quan trọng.

Chỉnh sửa lần cuối bởi người điều hành: