-

08/10/2013

-

401

-

998 bài viết

Các công cụ dò quét lỗ hổng bảo mật thiết bị IoT (Internet of Things)

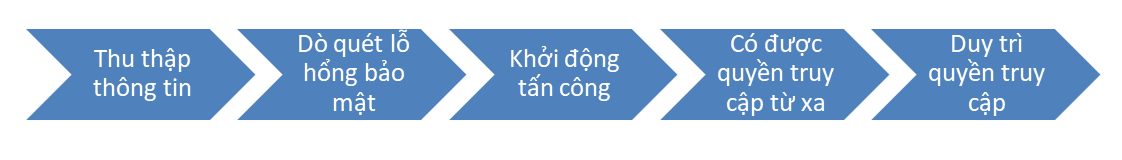

Để có thể tấn công vào một hệ thống IoT (Internet of Things), kẻ gian thường thực hiện các bước như hình bên dưới. Trong bài viết trước, mình đã giới thiệu các công cụ thu thập thông tin gồm Shodan, Multi Ping, ID FCC và IoT Seeker. Trong bài này mình sẽ giới thiệu một số công cụ dò quét lỗ hổng.

Sau khi những kẻ tấn công đã thu thập thông tin về một thiết bị mục tiêu, chúng sẽ xác định các lỗ hổng mà chúng có thể tấn công. Việc quét lỗ hổng bảo mật cho phép kẻ tấn công tìm thấy các lỗ hổng có trong firmware, cơ sở hạ tầng và thành phần hệ thống của thiết bị loT có thể truy cập được. Tiếp đó kẻ tấn công sẽ xác định véc tơ tấn công và thực hiện khai thác sâu hơn trên thiết bị.

Quét lỗ hổng bảo mật giúp kẻ tấn công xác định các thiết bị loT có cấu hình yếu, lỗi phần sụn, lỗi cài đặt và mật khẩu yếu, mã hóa kém. Ngược lại, đối với các chuyên gia bảo mật bảo mật, việc quét lỗ hổng trên các thiết bị loT giúp xác định các lỗ hổng bảo mật trước khi kẻ tấn công có thể khai thác chúng.

Dò quét lỗ hổng bảo mật sử dụng nmap

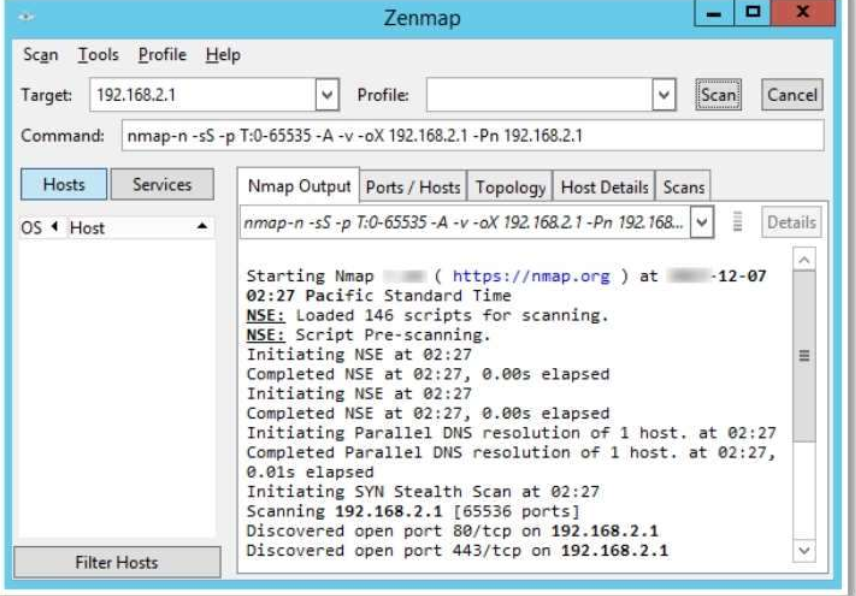

Kẻ tấn công sử dụng các công cụ quét lỗ hổng như Nmap để xác định các thiết bị loT được kết nối với mạng cùng với các cổng và dịch vụ đang mở của chúng. Nmap sinh ra các gói tin IP dò quét, với các trường theo nhiều cách khác nhau để xác định các máy chủ hoặc thiết bị trên mạng, các dịch vụ do đang cung cấp, hệ điều hành, v.v. Zenmap là phiên bản đồ họa của nmap.

Dò quét lỗ hổng dùng RIoT Vulnerability Scanner (công ty Beyondtrust)

Công cụ quét lỗ hổng Retina loT (RIoT) xác định các thiết bị loT tiềm ẩn nguy cơ bị khai thác, chẳng hạn như camera IP, DVR, máy in và bộ định tuyến. Công cụ này cung cấp cho kẻ tấn công cái nhìn về tất cả các thiết bị loT và các lỗ hổng liên quan của chúng. Bằng cách sử dụng thông tin từ bước dò quét thông tin (thường là tiêu đề -header) và banner của thiết bị, RIoT sẽ xác định chính xác modelcủa một thiết bị loT cụ thể. Nó cũng thực hiện các bài kiểm tra để tìm xem thiết bị đó đang sử dụng thông tin đăng nhập mặc định hoặc được mã hóa cứng để xác thực giao thức telnet, SSH hoặc HTTP. Đây là các vectơ tấn công ưa thích mà botnet ban đầu sử dụng để xâm nhập hệ thống. Sử dụng công cụ này, kẻ tấn công có thể xác định IP mục tiêu hoặc một dải IP để xác định các lỗ hổng.

Công cụ này được giới thiệu vào năm 2017. Tuy nhiên hiện nay khá khó để tải về công cụ này trên trang chủ của Beyontrust.

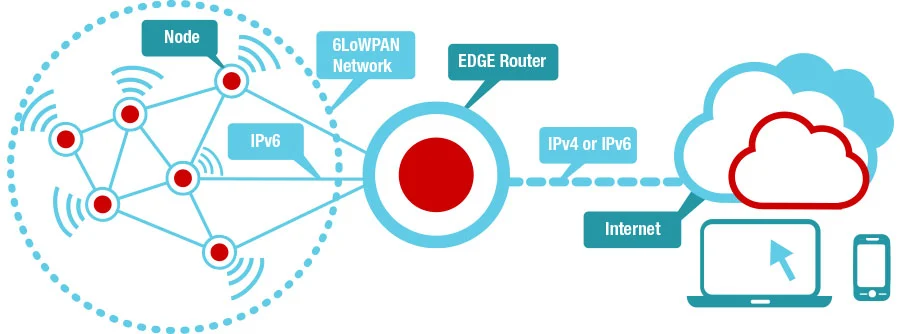

Chặn bắt các gói tin bằng công cụ Foren6

Foren6 là một công cụ phân tích giao thức 6LoWPAN mà không làm ảnh hưởng đến hoạt động của mạng này. 6LoWPAN viết tắt của IPv6 protocol over low-power wireless PANs (giao thức IPv6 trong các mạng PAN không dây công suất thấp) để cho phép truyền dữ liệu qua giao thức IPv6. Mạng PAN có thể là dạng Point-to-Point hoặc mạng Mesh. Giao thức này cho phép các thiết bị IoT có hạn chế về năng lực phần cứng nhưng vẫn có thể kết nối vào Internet. Dưới đây là hình ảnh minh họa về 6LoWPAN.

Như ở hình trên, các thiết bị IoT (Node) trao đổi trực tiếp với nhau thông qua giao thức IPv6 trong một mạng Mesh. Để kết nối ra Internet, một EDGE Router sẽ giúp định tuyến các gói tin. Router này có thể chuyển đổi IPv4-TPV6.

Các tính năng mà công cụ Foren6 cung cấp là:

- Phân tích một mạng 6LoWPAN thông qua bộ physical sniffers

- Phân tích dấu vết gói đã ghi trước đó

- Phân tích mạng mô phỏng

Chặn bắt gói tin bằng Wireshark

Nhiều thiết bị loT, chẳng hạn như camera an ninh, lưu trữ một trang web quản trị để chủ nhân có thể điều khiển hoặc định cấu hình từ xa. Các trang web này hầu hết triển khai giao thức HTTP không an toàn thay vì dùng HTTPS và do đó rất dễ bị tấn công. Nếu các Camera đang sử dụng thông tin xác thực mặc định của nhà sản xuất, kẻ tấn công có thể dễ dàng chặn bắt lưu lượng truy cập. Những kẻ tấn công có thể sử dụng như Wireshark để chặn bắt lưu lượng đó và giải mã thông tin đăng nhập bằng cách phân tích các gói tin http.

Các bước được kẻ tấn công sử dụng để đánh hơi lưu lượng truy cập không dây của camera web:

Trên máy tính có card mạng không dây, chạy Nmap để xác định các thiết bị loT sử dụng các cổng HTTP không an toàn để truyền dữ liệu:

Sau khi những kẻ tấn công đã thu thập thông tin về một thiết bị mục tiêu, chúng sẽ xác định các lỗ hổng mà chúng có thể tấn công. Việc quét lỗ hổng bảo mật cho phép kẻ tấn công tìm thấy các lỗ hổng có trong firmware, cơ sở hạ tầng và thành phần hệ thống của thiết bị loT có thể truy cập được. Tiếp đó kẻ tấn công sẽ xác định véc tơ tấn công và thực hiện khai thác sâu hơn trên thiết bị.

Quét lỗ hổng bảo mật giúp kẻ tấn công xác định các thiết bị loT có cấu hình yếu, lỗi phần sụn, lỗi cài đặt và mật khẩu yếu, mã hóa kém. Ngược lại, đối với các chuyên gia bảo mật bảo mật, việc quét lỗ hổng trên các thiết bị loT giúp xác định các lỗ hổng bảo mật trước khi kẻ tấn công có thể khai thác chúng.

Dò quét lỗ hổng bảo mật sử dụng nmap

Kẻ tấn công sử dụng các công cụ quét lỗ hổng như Nmap để xác định các thiết bị loT được kết nối với mạng cùng với các cổng và dịch vụ đang mở của chúng. Nmap sinh ra các gói tin IP dò quét, với các trường theo nhiều cách khác nhau để xác định các máy chủ hoặc thiết bị trên mạng, các dịch vụ do đang cung cấp, hệ điều hành, v.v. Zenmap là phiên bản đồ họa của nmap.

Công cụ quét lỗ hổng Retina loT (RIoT) xác định các thiết bị loT tiềm ẩn nguy cơ bị khai thác, chẳng hạn như camera IP, DVR, máy in và bộ định tuyến. Công cụ này cung cấp cho kẻ tấn công cái nhìn về tất cả các thiết bị loT và các lỗ hổng liên quan của chúng. Bằng cách sử dụng thông tin từ bước dò quét thông tin (thường là tiêu đề -header) và banner của thiết bị, RIoT sẽ xác định chính xác modelcủa một thiết bị loT cụ thể. Nó cũng thực hiện các bài kiểm tra để tìm xem thiết bị đó đang sử dụng thông tin đăng nhập mặc định hoặc được mã hóa cứng để xác thực giao thức telnet, SSH hoặc HTTP. Đây là các vectơ tấn công ưa thích mà botnet ban đầu sử dụng để xâm nhập hệ thống. Sử dụng công cụ này, kẻ tấn công có thể xác định IP mục tiêu hoặc một dải IP để xác định các lỗ hổng.

Công cụ này được giới thiệu vào năm 2017. Tuy nhiên hiện nay khá khó để tải về công cụ này trên trang chủ của Beyontrust.

Chặn bắt các gói tin bằng công cụ Foren6

Foren6 là một công cụ phân tích giao thức 6LoWPAN mà không làm ảnh hưởng đến hoạt động của mạng này. 6LoWPAN viết tắt của IPv6 protocol over low-power wireless PANs (giao thức IPv6 trong các mạng PAN không dây công suất thấp) để cho phép truyền dữ liệu qua giao thức IPv6. Mạng PAN có thể là dạng Point-to-Point hoặc mạng Mesh. Giao thức này cho phép các thiết bị IoT có hạn chế về năng lực phần cứng nhưng vẫn có thể kết nối vào Internet. Dưới đây là hình ảnh minh họa về 6LoWPAN.

Như ở hình trên, các thiết bị IoT (Node) trao đổi trực tiếp với nhau thông qua giao thức IPv6 trong một mạng Mesh. Để kết nối ra Internet, một EDGE Router sẽ giúp định tuyến các gói tin. Router này có thể chuyển đổi IPv4-TPV6.

Các tính năng mà công cụ Foren6 cung cấp là:

- Phân tích một mạng 6LoWPAN thông qua bộ physical sniffers

- Phân tích dấu vết gói đã ghi trước đó

- Phân tích mạng mô phỏng

Chặn bắt gói tin bằng Wireshark

Nhiều thiết bị loT, chẳng hạn như camera an ninh, lưu trữ một trang web quản trị để chủ nhân có thể điều khiển hoặc định cấu hình từ xa. Các trang web này hầu hết triển khai giao thức HTTP không an toàn thay vì dùng HTTPS và do đó rất dễ bị tấn công. Nếu các Camera đang sử dụng thông tin xác thực mặc định của nhà sản xuất, kẻ tấn công có thể dễ dàng chặn bắt lưu lượng truy cập. Những kẻ tấn công có thể sử dụng như Wireshark để chặn bắt lưu lượng đó và giải mã thông tin đăng nhập bằng cách phân tích các gói tin http.

Các bước được kẻ tấn công sử dụng để đánh hơi lưu lượng truy cập không dây của camera web:

Trên máy tính có card mạng không dây, chạy Nmap để xác định các thiết bị loT sử dụng các cổng HTTP không an toàn để truyền dữ liệu:

- Thiết lập card không dây ở chế độ giám sát bằng cách dùng tool Airmon-ng

- Tiếp theo, chạy Airodump-ng để quét tất cả các mạng không dây lân cận

- Xác định xác mạng không dây mục tiêu và ghi lại kênh (channel) tương ứng để đánh giá lưu lượng bằng Wireshark

- Bắt lưu lượng trên cùng một kênh.

- Khởi động Wireshark và bắt đầu nghe lưu lượng và phân tích

- Sau khi đánh hơi được lưu lượng, kẻ tấn công có thể giải mã các khóa WEP và WPA bằng Wireshark và có thể hack mục tiêu thiết bị loT để lấy cắp thông tin nhạy cảm.

Chỉnh sửa lần cuối bởi người điều hành: