-

08/10/2013

-

401

-

998 bài viết

Phát hiện và phân tích hoạt động của mạng IoT Botnet Dark Nexus

Sự xuất hiện ồ ạt của các thiết bị IoT không được bảo mật đang tạo ra nhiều cơ hội cho các loại mã độc, hầu hết các thiết bị này là plug-and-play (cắm là chạy) và không yêu cầu bất kỳ loại cấu hình nào.Trên thực tế, các nhà sản xuất cung cấp các thiết bị với mật khẩu mặc định giúp người dùng mới dễ dàng truy cập vào bảng cấu hình. Nếu những mật khẩu như vậy không được thay thế bằng những mật khẩu mới thì đây chính là điểm yếu đầu tiên kẻ tấn công sẽ khai thác. Những kẻ tấn công sau khi xâm nhập một số lượng lớn các thiết bị IoT, thường tạo ra các mạng botnet để kích hoạt các cuộc tấn công DDoS để thực hiện các hành vi như hacktivism (cách hack để thúc đẩy hoạt động chính trị hoặc sự thay đổi xã hội) hoặc thu lợi tài chính.

Nhóm các nhà nghiên cứu bảo mật tại Nozomi Networks Labs đã phân tích một số biến thể của mạng botnet IoT có tên là Dark Nexus. Đây là một mạng botnet IoT mới nổi lên trong vài tháng gần đây và các khả năng của nó đã được các nhà nghiên cứu Bitdefender thảo luận kỹ lưỡng.

Các hành vi chính của IoT Botnet Dark Nexus

Bot Dark Nexus có 3 hành vi chính

+ Ra lệnh và điều khiển

+ Tự nhân bản

+ Tấn công DDoS

Việc ra lệnh và điều khiển:

Khi một thiết bị bị nhiễm mã độc, nó sẽ thực hiện yêu cầu GET để nhận IP.

GET / HTTP/1.1

Host: icanhazip.com

Sau đó, nó sẽ tiếp tục gửi một thông báo đăng ký đến máy chủ C&C ở định dạng sau:

\x10[first_argument] \x11[architecture] \x12[version] \x13[reverse proxy random port] \x14[socks proxy random port]

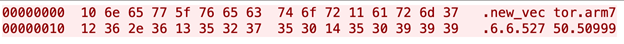

Trong ví dụ được hiển thị ở trên, phiên bản 6.6 của mã nhị phân độc hại được thực thi với tham số first_argument được đặt thành “new_vector”, chạy trên CPU ARM7. Mã độc chọn ngẫu nhiên cổng 52750 để chạy reverse proxy và cổng 50999 để chạy SOCKS proxy. Trên phần mềm phát hiện xâm nhập Snort, có thể sử dụng Rule sau để phát hiện

Trong ví dụ được hiển thị ở trên, phiên bản 6.6 của mã nhị phân độc hại được thực thi với tham số first_argument được đặt thành “new_vector”, chạy trên CPU ARM7. Mã độc chọn ngẫu nhiên cổng 52750 để chạy reverse proxy và cổng 50999 để chạy SOCKS proxy. Trên phần mềm phát hiện xâm nhập Snort, có thể sử dụng Rule sau để phát hiện

# Created by Nozomi Networks Labs

alert tcp any any -> any 30047 (msg:"Detected dark_nexus Botnet CnC Beacon"; flow:established,to_server; content:"|10|"; depth:1; pcre:"/\x11(arm|arm5|arm6|arm7|mips|mpsl|arc|ppc|x86|i586|i686|m68k|sh4|spc)\x12\d+\.\d+\x13\d+\x14\d+$/"; fast_pattern; sid:9000085; metadata:created_at 2020_05_06

Cơ chế tự lan truyền bằng Telnet, Cổng 23 và các IP ngẫu nhiên

Telnet brute-force là một phương pháp truyền thông điển hình giữa các botnet IoT. Dark Nexus sử dụng hàm get_random_ip để tạo các IP ngẫu nhiên, đảm bảo tránh các dải IP nhất định (không hợp lệ, máy chủ cục bộ, IP của một số công ty nhất định). Hàm này rất giống với hàm gen_random_ip được tìm thấy trong mã nguồn Mirai bị rò rỉ.

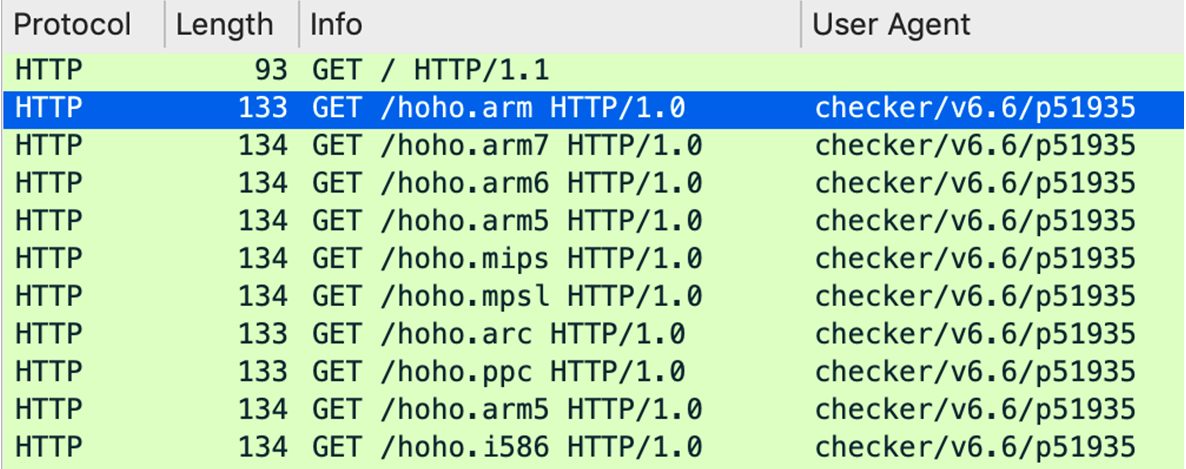

Sau đó, một gói SYN được gửi đến IP ngẫu nhiên có cổng đích là 23. Nếu dịch vụ telnet đang chạy và có thể truy cập được, các tài khoản trong từ điển login sẽ được sử dụng để cố gắng đăng nhập thành công. Hầu hết thông tin đăng nhập được lưu trữ đã được lấy từ các nguồn công khai, chẳng hạn như từ mã nguồn Mirai. Nhưng có bằng chứng cho thấy tác giả Dark Nexus đang add thêm thông tin vào từ điển đăng nhập cho những phiên bản mã độc mới. Sau đó mã độc tự động tải về phiên bản mới nhất. Có thể thấy ở hình dưới, ở cột Info, mã độc đã check tất cả các kiến trúc CPU khi tìm bản update mới nhất.

Tấn công DDoS

Các phiên bản của phần mềm độc hại chứa các chức năng tấn công sau:

+ attack_udp_simple

+ attack_tcp_raw

+ attack_http

+ browser_http_req

+ attack_udpmop

+ attack_udp_plain

+ attack_tcp

+ attack_ovh

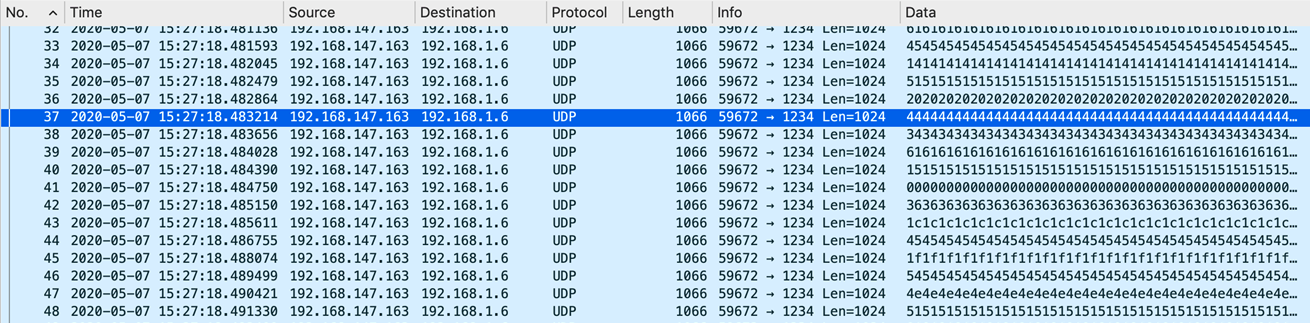

Phân tích kiểu tấn công attack_udp_simple khi bắt gói tin bằng wireshark có thể thấy máy tấn công đã gửi liên tiếp các gói tin UDP về máy nạn nhân với trường data ngẫu nhiên.

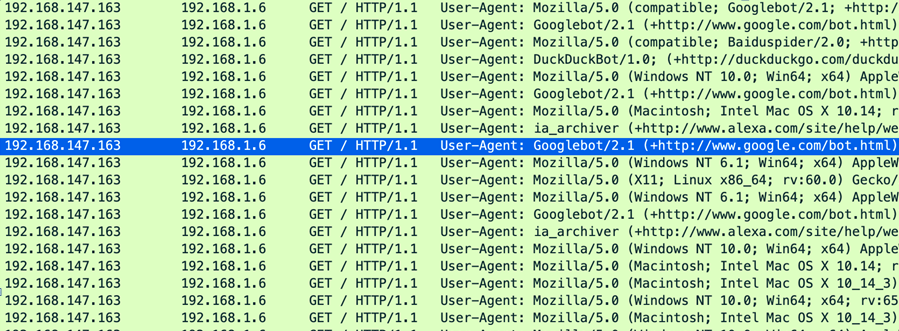

Đối với phương thức attack_http, chúng ta phải thay đổi attack_id trong thông báo C&C. Như được hiển thị bên dưới, các HTTP header được chọn ngẫu nhiên cho mỗi lần yêu cầu GET.

Bảo mật thiết bị IoT

Khi phát hiện bị nhiễm bot như Dark Nexus, thiết bị IoT cần được update lại firmware để đảm bảo sạch sẽ. Ngoài ra để bảo mật và quản lý đúng cách, mạng IoT cần được giám sát một cách cẩn thận.

Theo www.nozominetworks.com

Nhóm các nhà nghiên cứu bảo mật tại Nozomi Networks Labs đã phân tích một số biến thể của mạng botnet IoT có tên là Dark Nexus. Đây là một mạng botnet IoT mới nổi lên trong vài tháng gần đây và các khả năng của nó đã được các nhà nghiên cứu Bitdefender thảo luận kỹ lưỡng.

Các hành vi chính của IoT Botnet Dark Nexus

Bot Dark Nexus có 3 hành vi chính

+ Ra lệnh và điều khiển

+ Tự nhân bản

+ Tấn công DDoS

Việc ra lệnh và điều khiển:

Khi một thiết bị bị nhiễm mã độc, nó sẽ thực hiện yêu cầu GET để nhận IP.

GET / HTTP/1.1

Host: icanhazip.com

Sau đó, nó sẽ tiếp tục gửi một thông báo đăng ký đến máy chủ C&C ở định dạng sau:

\x10[first_argument] \x11[architecture] \x12[version] \x13[reverse proxy random port] \x14[socks proxy random port]

# Created by Nozomi Networks Labs

alert tcp any any -> any 30047 (msg:"Detected dark_nexus Botnet CnC Beacon"; flow:established,to_server; content:"|10|"; depth:1; pcre:"/\x11(arm|arm5|arm6|arm7|mips|mpsl|arc|ppc|x86|i586|i686|m68k|sh4|spc)\x12\d+\.\d+\x13\d+\x14\d+$/"; fast_pattern; sid:9000085; metadata:created_at 2020_05_06

Cơ chế tự lan truyền bằng Telnet, Cổng 23 và các IP ngẫu nhiên

Telnet brute-force là một phương pháp truyền thông điển hình giữa các botnet IoT. Dark Nexus sử dụng hàm get_random_ip để tạo các IP ngẫu nhiên, đảm bảo tránh các dải IP nhất định (không hợp lệ, máy chủ cục bộ, IP của một số công ty nhất định). Hàm này rất giống với hàm gen_random_ip được tìm thấy trong mã nguồn Mirai bị rò rỉ.

Sau đó, một gói SYN được gửi đến IP ngẫu nhiên có cổng đích là 23. Nếu dịch vụ telnet đang chạy và có thể truy cập được, các tài khoản trong từ điển login sẽ được sử dụng để cố gắng đăng nhập thành công. Hầu hết thông tin đăng nhập được lưu trữ đã được lấy từ các nguồn công khai, chẳng hạn như từ mã nguồn Mirai. Nhưng có bằng chứng cho thấy tác giả Dark Nexus đang add thêm thông tin vào từ điển đăng nhập cho những phiên bản mã độc mới. Sau đó mã độc tự động tải về phiên bản mới nhất. Có thể thấy ở hình dưới, ở cột Info, mã độc đã check tất cả các kiến trúc CPU khi tìm bản update mới nhất.

Tấn công DDoS

Các phiên bản của phần mềm độc hại chứa các chức năng tấn công sau:

+ attack_udp_simple

+ attack_tcp_raw

+ attack_http

+ browser_http_req

+ attack_udpmop

+ attack_udp_plain

+ attack_tcp

+ attack_ovh

Phân tích kiểu tấn công attack_udp_simple khi bắt gói tin bằng wireshark có thể thấy máy tấn công đã gửi liên tiếp các gói tin UDP về máy nạn nhân với trường data ngẫu nhiên.

Đối với phương thức attack_http, chúng ta phải thay đổi attack_id trong thông báo C&C. Như được hiển thị bên dưới, các HTTP header được chọn ngẫu nhiên cho mỗi lần yêu cầu GET.

Bảo mật thiết bị IoT

Khi phát hiện bị nhiễm bot như Dark Nexus, thiết bị IoT cần được update lại firmware để đảm bảo sạch sẽ. Ngoài ra để bảo mật và quản lý đúng cách, mạng IoT cần được giám sát một cách cẩn thận.

Theo www.nozominetworks.com

Chỉnh sửa lần cuối: