WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Phát hiện nhiều lỗi nghiêm trọng trong các sản phẩm của GeoVision

Nhà sản xuất hệ thống giám sát qua video và camera IP của Đài Loan GeoVision vừa phát hành bản vá xử lý ba trong bốn lỗ hổng nghiêm trọng ảnh hưởng đến các máy quẹt thẻ và vân tay. Các lỗ hổng có thể cho phép kẻ tấn công can thiệp vào lưu lượng mạng cũng như thực hiện các cuộc tấn công man-in-the-middle.

Hãng bảo mật Acronis, đơn vị phát hiện lỗ hổng cho biết họ đã phát hiện ra các lỗ hổng vào năm ngoái trong một cuộc đánh giá bảo mật cho một nhà bán lẻ tại Singapore.

Hãng bảo mật Acronis, đơn vị phát hiện lỗ hổng cho biết họ đã phát hiện ra các lỗ hổng vào năm ngoái trong một cuộc đánh giá bảo mật cho một nhà bán lẻ tại Singapore.

Theo Acronis: “Kẻ tấn công có thể nằm vùng trên hệ thống mạng và theo dõi người dùng nội bộ, đánh cắp dữ liệu mà không bị phát hiện. Chúng có thể tái sử dụng dữ liệu vân tay để ra vào nhà và/hoặc thiết bị cá nhân, trong khi các hình ảnh có thể dễ dàng bị kẻ xấu tái sử dụng để đánh cắp danh tính dựa trên dữ liệu sinh trắc học”.

Lỗ hổng ảnh hưởng ít nhất đến 6 loại thiết bị với trên 2.500 thiết bị tồn tại lỗ hổng được phát hiện trực tuyến trên khắp các nước Brazil, Mỹ, Đức, Đài Loan và Nhật Bản, ngoài ra còn hàng ngàn các thiết bị khác có thể bị xâm nhập từ xa.

Lỗ hổng thứ nhất liên quan đến việc người dùng quên đổi mật khẩu mặc định của nhà sản xuất khiến hacker có thể truy cập vào các thiết bị một cách dễ dàng thông qua các mật khẩu mặc định như "admin" để điều khiển thiết bị.

Lỗ hổng thứ hai liên quan đến việc sử dụng khóa bí mật chia sẻ được hardcode khi xác thực thông qua SSH, trong khi lỗ hổng thứ ba tạo điều kiện kẻ tấn công có thể truy cập log hệ thống của thiết bị mà không cần xác thực.

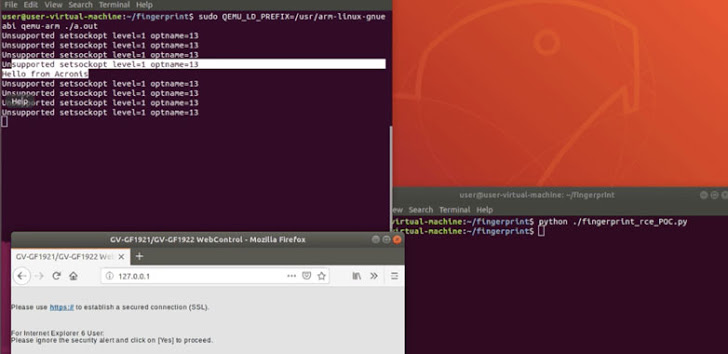

Lỗ hổng cuối cùng là lỗi tràn bộ đệm trong firmware ảnh hưởng đến đầu đọc vân tay của GeoVision, cho phép kẻ tấn công chạy code chưa được xác thực trên thiết bị. Lỗ hổng này có điểm CVSS là 10.

Dù đã được Acronis thông báo về các lỗ hổng nhiều lần trong năm 2019, tuy nhiên GeoVision hiện mới chỉ phát hành bản vá cho ba lỗ hổng (phiên bản 1.22), lỗ hổng tràn bộ đệm vẫn chưa được xử lý.

Thông tin kỹ thuật của lỗ hổng tràn bộ đệm này chưa được tiết lộ, tuy nhiên có khuyến cáo rằng lỗ hổng có thể cho phép kẻ tấn công leo thang đặc quyền đến một tham số dính lỗ hổng để ghi đè lên cấu trúc chịu trách nhiệm quản lý bộ nhớ.

Lỗ hổng thậm chí ghi đè lên con trỏ (pointer) trong các cấu trúc đặc biệt, cho phép kẻ tấn công điều hướng luồng thực thi của chương trình sang code độc hại riêng, sau đó thực hiện các lệnh khác nhau.

Các nhà nghiên cứu bảo mật của Acronis cho biết: “Một khi kẻ tấn công có toàn quyền kiểm soát thiết bị, chúng có thể thoải mái cài firmware độc hại, đặc biệt chúng ta gần như không thể xóa bỏ thành phần này trên thiết bị”.

Theo Acronis: “Kẻ tấn công có thể nằm vùng trên hệ thống mạng và theo dõi người dùng nội bộ, đánh cắp dữ liệu mà không bị phát hiện. Chúng có thể tái sử dụng dữ liệu vân tay để ra vào nhà và/hoặc thiết bị cá nhân, trong khi các hình ảnh có thể dễ dàng bị kẻ xấu tái sử dụng để đánh cắp danh tính dựa trên dữ liệu sinh trắc học”.

Lỗ hổng ảnh hưởng ít nhất đến 6 loại thiết bị với trên 2.500 thiết bị tồn tại lỗ hổng được phát hiện trực tuyến trên khắp các nước Brazil, Mỹ, Đức, Đài Loan và Nhật Bản, ngoài ra còn hàng ngàn các thiết bị khác có thể bị xâm nhập từ xa.

Lỗ hổng thứ nhất liên quan đến việc người dùng quên đổi mật khẩu mặc định của nhà sản xuất khiến hacker có thể truy cập vào các thiết bị một cách dễ dàng thông qua các mật khẩu mặc định như "admin" để điều khiển thiết bị.

Lỗ hổng thứ hai liên quan đến việc sử dụng khóa bí mật chia sẻ được hardcode khi xác thực thông qua SSH, trong khi lỗ hổng thứ ba tạo điều kiện kẻ tấn công có thể truy cập log hệ thống của thiết bị mà không cần xác thực.

Lỗ hổng cuối cùng là lỗi tràn bộ đệm trong firmware ảnh hưởng đến đầu đọc vân tay của GeoVision, cho phép kẻ tấn công chạy code chưa được xác thực trên thiết bị. Lỗ hổng này có điểm CVSS là 10.

Dù đã được Acronis thông báo về các lỗ hổng nhiều lần trong năm 2019, tuy nhiên GeoVision hiện mới chỉ phát hành bản vá cho ba lỗ hổng (phiên bản 1.22), lỗ hổng tràn bộ đệm vẫn chưa được xử lý.

Thông tin kỹ thuật của lỗ hổng tràn bộ đệm này chưa được tiết lộ, tuy nhiên có khuyến cáo rằng lỗ hổng có thể cho phép kẻ tấn công leo thang đặc quyền đến một tham số dính lỗ hổng để ghi đè lên cấu trúc chịu trách nhiệm quản lý bộ nhớ.

Lỗ hổng thậm chí ghi đè lên con trỏ (pointer) trong các cấu trúc đặc biệt, cho phép kẻ tấn công điều hướng luồng thực thi của chương trình sang code độc hại riêng, sau đó thực hiện các lệnh khác nhau.

Các nhà nghiên cứu bảo mật của Acronis cho biết: “Một khi kẻ tấn công có toàn quyền kiểm soát thiết bị, chúng có thể thoải mái cài firmware độc hại, đặc biệt chúng ta gần như không thể xóa bỏ thành phần này trên thiết bị”.

Theo The Hacker News

Chỉnh sửa lần cuối: