DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Phát hiện chiến dịch gián điệp nhắm mục tiêu các quốc gia Đông Nam Á và Australia

Các nhà nghiên cứu phát hiện nhiều cuộc tấn công có chủ đích (APT) xuất phát từ nhóm hacker Aoqin Dragon có mối liên hệ với Trung Quốc nhắm vào các tổ chức chính phủ, giáo dục và viễn thông chủ yếu ở Đông Nam Á và Australia kể từ năm 2013.

Nhà nghiên cứu Joey Chen của SentinelOne cho biết: "Aoqin Dragon khai thác mục tiêu thông qua các lỗ hổng đã biết được nhúng trong tệp tài và sử dụng thiết bị di động giả mạo. Ngoài ra, hacker còn sử dụng nhiều kỹ thuật như DLL hijacking, các tệp được đóng gói sử dụng hệ thống bảo vệ phần mềm Themida và DNS tunneling để tránh bị phát hiện sau xâm nhập mục tiêu."

Phương thức tấn công của Aoqin Dragon khá giống với Naikon (hay còn gọi là Override Panda), chủ yếu nhắm vào các mục tiêu ở Australia, Campuchia, Hồng Kông, Singapore và Việt Nam.

Tin tặc tập trung vào các vấn đề nóng như chính trị ở châu Á - Thái Bình Dương, chủ đề khiêu dâm, cũng như sử dụng virus shortcut với USB để phát tán các tài liệu độc hại nhằm phân phối hai backdoor Mongall và Heyoka.

Năm 2015, tin tặc khai thác hai lỗ hổng (CVE-2012-0158 và CVE-2010-3333) trong các tệp tài liệu và lừa nạn nhân mở nó. Trong những năm gần đây, Aoqin Dragon lây lan mã độc thông qua việc giả mạo phần mềm McAfee và Bkav để triển khai các máy chủ ra lệnh và điều khiển. Thời điểm hiện tại, các mẫu mã độc khai thác lỗ hổng cũ và các biến thể đã được BKAV cập nhật và xử lý.

Chen giải thích: "Mặc dù các tệp thực thi với icon giả mạo đã được nhiều hacker sử dụng, nhưng nó vẫn là một công cụ hiệu quả, đặc biệt cho các mục tiêu APT. Kết hợp với nội dung email 'thú vị' và tên tệp hấp dẫn, kích thích sự tò mò của người dùng để nhấp vào tập tin."

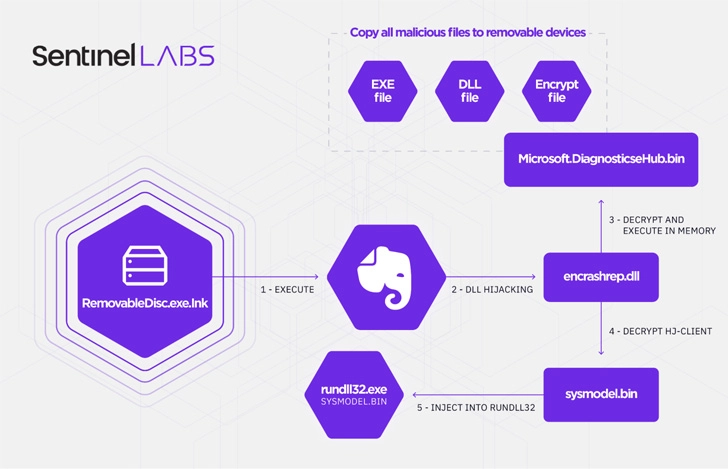

Kể từ năm 2018, Aoqin Dragon thay đổi phương thức tấn công khi sử dụng tệp .LNK (được sử dụng để chỉ shortcut được tạo bởi file .exe). Khi nạn nhân nhấp vào tệp này, tệp thực thực thi RemovableDisc.exe với icon giả mạo ứng dụng ghi chú Evernote sẽ được chạy nhằm tải mã độc vào hệ thống mục tiêu.

Mã độc có chức năng sao chép tất cả các tệp độc hại sang các thiết bị di động khác. Nó cũng có chức năng của một backdoor được đưa vào bộ nhớ của rundll32, một quy trình gốc của Windows được sử dụng để tải và chạy các tệp DLL.

Backdoor Mongall ("HJ-client.dll") được phát hiện lần đầu tiên vào năm 2013, với nhiều tính năng nâng cao như tạo kết nối shell từ xa, tải lên và tải xuống các tệp tùy ý từ máy chủ do hacker kiểm soát.

Backdoor Heyoka ("srvdll.dll") "sử dụng các yêu cầu DNS giả mạo để tạo đường hầm hai chiều". Heyoka được chỉnh sửa nhiều hơn, được trang bị các khả năng tạo, xóa và tìm kiếm tệp, tạo và chấm dứt các tiến trình cũng như thu thập thông tin về các tiến trình đang chạy trên một máy chủ bị xâm phạm.

Chen cho biết: "Aoqin Dragon là một nhóm gián điệp mạng đã hoạt động được gần một thập kỷ. Nhóm sẽ tiếp tục nâng cao kỹ thuật của mình, tìm ra các phương pháp mới để tránh bị phát hiện và tồn tại lâu hơn trong mạng mục tiêu".

Nhà nghiên cứu Joey Chen của SentinelOne cho biết: "Aoqin Dragon khai thác mục tiêu thông qua các lỗ hổng đã biết được nhúng trong tệp tài và sử dụng thiết bị di động giả mạo. Ngoài ra, hacker còn sử dụng nhiều kỹ thuật như DLL hijacking, các tệp được đóng gói sử dụng hệ thống bảo vệ phần mềm Themida và DNS tunneling để tránh bị phát hiện sau xâm nhập mục tiêu."

Phương thức tấn công của Aoqin Dragon khá giống với Naikon (hay còn gọi là Override Panda), chủ yếu nhắm vào các mục tiêu ở Australia, Campuchia, Hồng Kông, Singapore và Việt Nam.

Tin tặc tập trung vào các vấn đề nóng như chính trị ở châu Á - Thái Bình Dương, chủ đề khiêu dâm, cũng như sử dụng virus shortcut với USB để phát tán các tài liệu độc hại nhằm phân phối hai backdoor Mongall và Heyoka.

Năm 2015, tin tặc khai thác hai lỗ hổng (CVE-2012-0158 và CVE-2010-3333) trong các tệp tài liệu và lừa nạn nhân mở nó. Trong những năm gần đây, Aoqin Dragon lây lan mã độc thông qua việc giả mạo phần mềm McAfee và Bkav để triển khai các máy chủ ra lệnh và điều khiển. Thời điểm hiện tại, các mẫu mã độc khai thác lỗ hổng cũ và các biến thể đã được BKAV cập nhật và xử lý.

Chen giải thích: "Mặc dù các tệp thực thi với icon giả mạo đã được nhiều hacker sử dụng, nhưng nó vẫn là một công cụ hiệu quả, đặc biệt cho các mục tiêu APT. Kết hợp với nội dung email 'thú vị' và tên tệp hấp dẫn, kích thích sự tò mò của người dùng để nhấp vào tập tin."

Kể từ năm 2018, Aoqin Dragon thay đổi phương thức tấn công khi sử dụng tệp .LNK (được sử dụng để chỉ shortcut được tạo bởi file .exe). Khi nạn nhân nhấp vào tệp này, tệp thực thực thi RemovableDisc.exe với icon giả mạo ứng dụng ghi chú Evernote sẽ được chạy nhằm tải mã độc vào hệ thống mục tiêu.

Mã độc có chức năng sao chép tất cả các tệp độc hại sang các thiết bị di động khác. Nó cũng có chức năng của một backdoor được đưa vào bộ nhớ của rundll32, một quy trình gốc của Windows được sử dụng để tải và chạy các tệp DLL.

Backdoor Mongall ("HJ-client.dll") được phát hiện lần đầu tiên vào năm 2013, với nhiều tính năng nâng cao như tạo kết nối shell từ xa, tải lên và tải xuống các tệp tùy ý từ máy chủ do hacker kiểm soát.

Backdoor Heyoka ("srvdll.dll") "sử dụng các yêu cầu DNS giả mạo để tạo đường hầm hai chiều". Heyoka được chỉnh sửa nhiều hơn, được trang bị các khả năng tạo, xóa và tìm kiếm tệp, tạo và chấm dứt các tiến trình cũng như thu thập thông tin về các tiến trình đang chạy trên một máy chủ bị xâm phạm.

Chen cho biết: "Aoqin Dragon là một nhóm gián điệp mạng đã hoạt động được gần một thập kỷ. Nhóm sẽ tiếp tục nâng cao kỹ thuật của mình, tìm ra các phương pháp mới để tránh bị phát hiện và tồn tại lâu hơn trong mạng mục tiêu".

Theo: thehackernews

Chỉnh sửa lần cuối bởi người điều hành: