Thriuenug

VIP Members

-

29/08/2019

-

21

-

43 bài viết

Nhóm tin tặc Triều Tiên sử dụng module mới nhắm mục tiêu vào các tổ chức chính phủ

Một tuần sau khi chính phủ Mỹ phát đi khuyến cáo về "global intelligence gathering mission" (nhiệm thu thập thông tin tình báo toàn cầu) do các tin tặc được Triều Tiên bảo trợ, đã có những phát hiện mới về mối đe dọa từ nhóm này.

Nhóm tin tặc APT có tên "Kimsuky" (hay Black Banshee hoặc Thallium) được cho là hoạt động vào đầu năm 2012 - có mối liên hệ với ba phần mềm độc hại chưa được đặt tên, bao gồm một phần mềm đánh cắp thông tin, một công cụ được trang bị chống phân tích phần mềm độc hại và một cơ sở hạ tầng máy chủ.

Nhóm này có lịch sử khét tiếng về các hoạt động tấn công mạng trên khắp thế giới, bao gồm cả các hoạt động nhắm vào các tổ chức Think tank của Hàn Quốc, nhưng trong vài năm qua, chúng đã mở rộng mục tiêu sang các quốc gia trong đó có Hoa Kỳ, Nga và các quốc gia khác ở châu Âu.

Tuần trước, FBI, Bộ Quốc phòng và Bộ An ninh nội địa Mỹ đã công bố chi tiết các kỹ chiến thuật và phương pháp tấn công (TTP) của Kimsuky.

Lợi dụng các thủ đoạn lừa đảo (phishing) và kỹ thuật xã hội (social engineering) để có được quyền truy cập ban đầu vào mạng nạn nhân, nhóm Kimsuky nhắm mục tiêu cụ thể đến các cá nhân là chuyên gia trong các lĩnh vực khác nhau, các tổ chức think tanks, ngành công nghiệp tiền điện tử và các tổ chức chính phủ Hàn Quốc, sau đó gửi email được nhúng phần mềm độc hại BabyShark với tư cách là các nhà báo từ Hàn Quốc.

Những tháng gần đây, Kimsuky được cho là đã gửi các email có chủ đề coronavirus chứa các tài liệu Word độc hại.

Cơ quan an ninh cơ sở hạ tầng và an ninh mạng quốc gia (CISA) cho biết: “Kimsuky tập trung các hoạt động thu thập thông tin tình báo về chính sách đối ngoại và các vấn đề an ninh quốc gia liên quan đến bán đảo Triều Tiên, chính sách hạt nhân và các lệnh trừng phạt”.

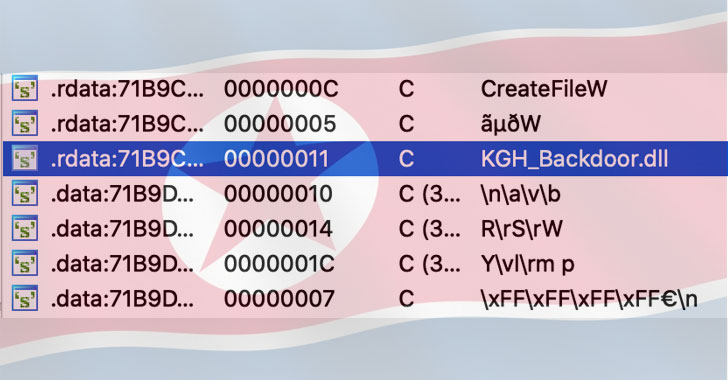

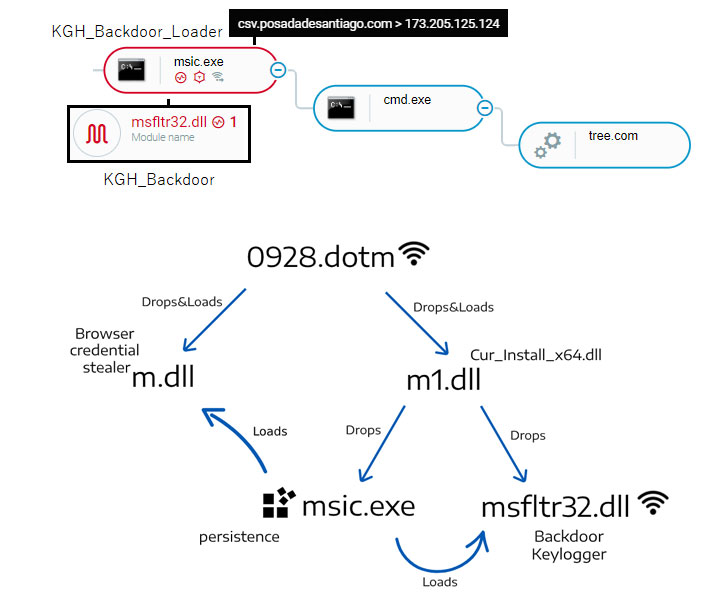

Hiện kẻ xấu có được các khả năng mới thông qua bộ module phần mềm gián điệp có tên "KGH_SPY", cho phép nó thực hiện trinh sát các mạng mục tiêu, nắm bắt và đánh cắp thông tin nhạy cảm.

Bên cạnh đó, backdoor KGH_SPY có thể tải xuống các payload thứ cấp từ máy chủ C&C, thực hiện các lệnh tùy ý thông qua cmd.exe hoặc PowerShell và thậm chí thu thập thông tin đăng nhập từ trình duyệt web, Windows Credential Manager, WINSCP và ứng dụng mail.

Bên cạnh đó, backdoor KGH_SPY có thể tải xuống các payload thứ cấp từ máy chủ C&C, thực hiện các lệnh tùy ý thông qua cmd.exe hoặc PowerShell và thậm chí thu thập thông tin đăng nhập từ trình duyệt web, Windows Credential Manager, WINSCP và ứng dụng mail.

Cũng cần lưu ý là việc phát hiện ra phần mềm độc hại mới có tên "CSPY Downloader" có mục đích cản trở việc phân tích và tải xuống các payload bổ sung.

Cuối cùng, các nhà nghiên cứu phát hiện một cơ sở hạ tầng toolset mới được đăng ký vào khoảng năm 2019 -2020, trùng khớp với mã độc BabyShark của nhóm tin tặc Kimsuky từng được dùng để nhắm vào các tổ chức Think tank tại Mỹ.

Theo các nhà nghiên cứu: “Do danh tính nạn nhân của chiến dịch này vẫn chưa được công bố, nhưng có những manh mối cho thấy các tổ chức mục tiêu có liên quan đến các vi phạm về nhân quyền.

Nhóm tin tặc APT có tên "Kimsuky" (hay Black Banshee hoặc Thallium) được cho là hoạt động vào đầu năm 2012 - có mối liên hệ với ba phần mềm độc hại chưa được đặt tên, bao gồm một phần mềm đánh cắp thông tin, một công cụ được trang bị chống phân tích phần mềm độc hại và một cơ sở hạ tầng máy chủ.

Nhóm này có lịch sử khét tiếng về các hoạt động tấn công mạng trên khắp thế giới, bao gồm cả các hoạt động nhắm vào các tổ chức Think tank của Hàn Quốc, nhưng trong vài năm qua, chúng đã mở rộng mục tiêu sang các quốc gia trong đó có Hoa Kỳ, Nga và các quốc gia khác ở châu Âu.

Tuần trước, FBI, Bộ Quốc phòng và Bộ An ninh nội địa Mỹ đã công bố chi tiết các kỹ chiến thuật và phương pháp tấn công (TTP) của Kimsuky.

Lợi dụng các thủ đoạn lừa đảo (phishing) và kỹ thuật xã hội (social engineering) để có được quyền truy cập ban đầu vào mạng nạn nhân, nhóm Kimsuky nhắm mục tiêu cụ thể đến các cá nhân là chuyên gia trong các lĩnh vực khác nhau, các tổ chức think tanks, ngành công nghiệp tiền điện tử và các tổ chức chính phủ Hàn Quốc, sau đó gửi email được nhúng phần mềm độc hại BabyShark với tư cách là các nhà báo từ Hàn Quốc.

Những tháng gần đây, Kimsuky được cho là đã gửi các email có chủ đề coronavirus chứa các tài liệu Word độc hại.

Cơ quan an ninh cơ sở hạ tầng và an ninh mạng quốc gia (CISA) cho biết: “Kimsuky tập trung các hoạt động thu thập thông tin tình báo về chính sách đối ngoại và các vấn đề an ninh quốc gia liên quan đến bán đảo Triều Tiên, chính sách hạt nhân và các lệnh trừng phạt”.

Hiện kẻ xấu có được các khả năng mới thông qua bộ module phần mềm gián điệp có tên "KGH_SPY", cho phép nó thực hiện trinh sát các mạng mục tiêu, nắm bắt và đánh cắp thông tin nhạy cảm.

Cũng cần lưu ý là việc phát hiện ra phần mềm độc hại mới có tên "CSPY Downloader" có mục đích cản trở việc phân tích và tải xuống các payload bổ sung.

Cuối cùng, các nhà nghiên cứu phát hiện một cơ sở hạ tầng toolset mới được đăng ký vào khoảng năm 2019 -2020, trùng khớp với mã độc BabyShark của nhóm tin tặc Kimsuky từng được dùng để nhắm vào các tổ chức Think tank tại Mỹ.

Theo các nhà nghiên cứu: “Do danh tính nạn nhân của chiến dịch này vẫn chưa được công bố, nhưng có những manh mối cho thấy các tổ chức mục tiêu có liên quan đến các vi phạm về nhân quyền.

Theo The Hacker News