Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Nhóm Magecart mới sử dụng e-Skimmer để né tránh máy ảo và sandbox

Một nhóm Magecart mới vừa được phát hiện, sử dụng tập lệnh trình duyệt để tránh bị phát hiện và thực thi trong môi trường ảo hóa mà các nhà nghiên cứu hay sử dụng để phân tích nguy cơ. Các nhóm hacker dạng Magecart tiếp tục nhắm mục tiêu vào các cửa hàng điện tử để đánh cắp dữ liệu thẻ thanh toán bằng skimmer.

Trong khi những kẻ đứng sau mã độc vốn thường triển khai các tính năng anti-vm và kiểm tra các khóa đăng ký và thông tin khác để phát hiện VMware hoặc Virtual Box, ít có trường hợp nào các chuyên gia thấy việc phát hiện môi trường ảo hóa thực hiện thông qua trình duyệt.

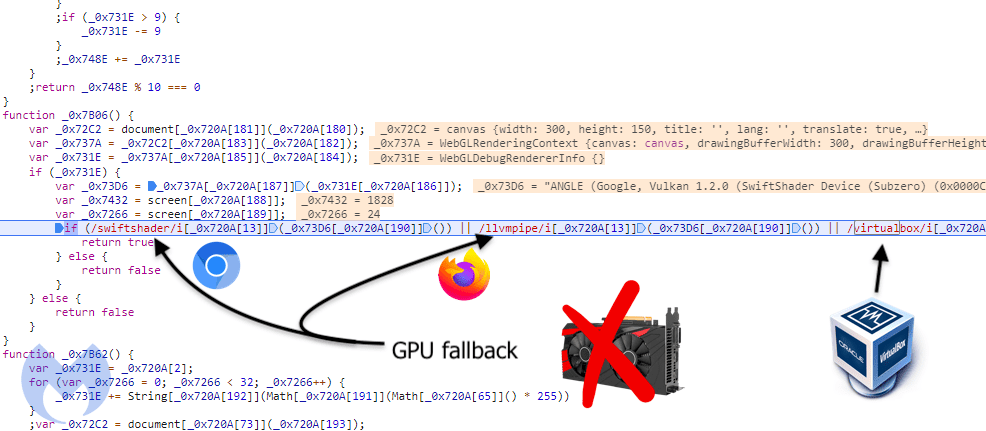

Hacker bổ sung thêm một tiến trình trình duyệt sử dụng API WebGL JavaScript để thu thập thông tin về máy của người dùng và tránh việc thực thi trong máy ảo.

Quá trình xác định trình kết xuất đồ họa và trả về tên của nó. Các chuyên gia chỉ ra rằng đối với nhiều Máy ảo, trình điều khiển card đồ họa sẽ là một dự phòng kết xuất phần mềm từ trình kết xuất phần cứng (GPU). Trong các trường hợp khác, card đồ họa có thể được hỗ trợ bởi phần mềm ảo hóa có thể xác định theo tên.

“Chúng tôi nhận thấy rằng skimmer đang kiểm tra sự hiện diện của các từ swiftshader, llvmpipe và virtualbox. Google Chrome sử dụng SwiftShader trong khi Firefox thì dùng llvmpipe làm dự phòng trình kết xuất của nó. Bằng cách kiểm tra này, hacker có thể né tránh các chuyên gia, qua mặt sandbox và nhắm tới nạn nhân ".

Sự hiện diện của các từ swiftshader, llvmpipe và virtualbox được liên kết với việc thực thi bên trong máy ảo. Khi thực thi tập lệnh trong máy thực, phần mềm skimmer sẽ quét một số trường, bao gồm tên, địa chỉ, email và số điện thoại của khách hàng cũng như dữ liệu thẻ tín dụng của họ.

Phần mềm skimmer cũng thu thập mật khẩu các cửa hàng trực tuyến mà nạn nhân đã đăng ký tài khoản, user-agent trình duyệt và một ID người dùng duy nhất. Dữ liệu được mã hóa và gửi thông qua một yêu cầu POST đến cùng một máy chủ lưu trữ skimmer.

Phân tích được Malwarebytes công bố bao gồm các chỉ số về sự xâm phạm (IoC) cùng mã nguồn của phần mềm skimmer được sử dụng trong cuộc tấn công.

Trong khi những kẻ đứng sau mã độc vốn thường triển khai các tính năng anti-vm và kiểm tra các khóa đăng ký và thông tin khác để phát hiện VMware hoặc Virtual Box, ít có trường hợp nào các chuyên gia thấy việc phát hiện môi trường ảo hóa thực hiện thông qua trình duyệt.

Hacker bổ sung thêm một tiến trình trình duyệt sử dụng API WebGL JavaScript để thu thập thông tin về máy của người dùng và tránh việc thực thi trong máy ảo.

Quá trình xác định trình kết xuất đồ họa và trả về tên của nó. Các chuyên gia chỉ ra rằng đối với nhiều Máy ảo, trình điều khiển card đồ họa sẽ là một dự phòng kết xuất phần mềm từ trình kết xuất phần cứng (GPU). Trong các trường hợp khác, card đồ họa có thể được hỗ trợ bởi phần mềm ảo hóa có thể xác định theo tên.

“Chúng tôi nhận thấy rằng skimmer đang kiểm tra sự hiện diện của các từ swiftshader, llvmpipe và virtualbox. Google Chrome sử dụng SwiftShader trong khi Firefox thì dùng llvmpipe làm dự phòng trình kết xuất của nó. Bằng cách kiểm tra này, hacker có thể né tránh các chuyên gia, qua mặt sandbox và nhắm tới nạn nhân ".

Sự hiện diện của các từ swiftshader, llvmpipe và virtualbox được liên kết với việc thực thi bên trong máy ảo. Khi thực thi tập lệnh trong máy thực, phần mềm skimmer sẽ quét một số trường, bao gồm tên, địa chỉ, email và số điện thoại của khách hàng cũng như dữ liệu thẻ tín dụng của họ.

Phần mềm skimmer cũng thu thập mật khẩu các cửa hàng trực tuyến mà nạn nhân đã đăng ký tài khoản, user-agent trình duyệt và một ID người dùng duy nhất. Dữ liệu được mã hóa và gửi thông qua một yêu cầu POST đến cùng một máy chủ lưu trữ skimmer.

Phân tích được Malwarebytes công bố bao gồm các chỉ số về sự xâm phạm (IoC) cùng mã nguồn của phần mềm skimmer được sử dụng trong cuộc tấn công.

Nguồn: Security Affairs

Chỉnh sửa lần cuối bởi người điều hành: