-

09/04/2020

-

107

-

934 bài viết

Nhật ký băng đảng ransomware Conti, phần II: Chốn công sở

Phần I của câu chuyện đã cho ta thấy cách thức Conti xử lý những vụ vi phạm nội bộ và giải quyết các cuộc tấn công đến từ các công ty an ninh mạng tư nhân hoặc chính phủ nước ngoài. Trong Phần II, chúng ta sẽ cùng khám phá cuộc sống nơi “công sở” theo lời kể của chính những nhân viên làm việc cho băng đảng ransomware khét tiếng này.

Các cuộc trò chuyện của Conti tiết lộ rất nhiều điều về cơ cấu tổ chức và hệ thống phân cấp trong nội bộ nhóm. Conti duy trì nhiều đơn vị kinh doanh giống như một doanh nghiệp vừa và nhỏ một cách hợp pháp, bao gồm một phòng Nhân sự phụ trách phỏng vấn liên tục những ứng viên mới tiềm năng.

Các phòng ban khác của Conti với ngân sách độc lập, có kế hoạch làm việc của nhân viên rõ ràng và lãnh đạo cấp cao riêng, bao gồm:

Rất rất nhiều cuộc trò giữa “Mango” - quản lý cấp trung - và “Stern” - quản lý cấp cao chuyên chịu trách nhiệm giám sát tiến độ công việc hàng ngày của các phòng ban là về cơ cấu tổ chức của Conti.

Vào tháng 7 năm 2021, Mango nói với Stern rằng nhóm đang đặt quảng cáo trên một số diễn đàn tội phạm mạng nói tiếng Nga để tuyển thêm nhân viên. Mango viết: “Mức lương công khai là 2.000 đô la (hơn 46 triệu đồng), nhưng có rất nhiều ý kiến cho rằng cứ như chúng ta đang chiêu mộ “lao động khổ sai” vậy. “Tất nhiên, chúng tôi phản bác ngay và nói rằng có làm thì mới có ăn, làm nhiều ăn nhiều nhưng đội ấy cũng cho rằng các lập trình viên sương sương cũng đã kiếm được 5.000 - 10.000 đô (khoảng 116 triệu – 232 triệu đồng) mỗi tháng rồi”.

Những cuộc trò chuyện của Conti cho thấy băng nhóm chủ yếu theo dõi các bot nạn nhân bị nhiễm phần mềm độc hại thông qua cả hai nền tảng dịch vụ tội phạm mạng thường thuê là Trickbot và Emotet. Chúng cũng đã tuyển hàng chục nhân sự để liên tục kiểm thử, duy trì và mở rộng cơ sở hạ tầng cho 2 nền tảng này 24 giờ một ngày, 7 ngày một tuần.

Các thành viên Conti gọi Emotet là “Booz” hoặc “Buza”. Khi đọc các nhật ký trò chuyện, ta có thể nhận ra những bằng chứng cho thấy Buza cũng có riêng một “bộ sậu” đứng sau với hơn 50 lập trình viên và có vẻ được tổ chức tương tự như Conti.

Theo Mango, tính đến ngày 18 tháng 7 năm 2021, băng đảng Conti đã tuyển được 62 nhân sự, chủ yếu là coder phần mềm độc hại cấp thấp và tester phần mềm. Dù vậy, danh sách nhân viên của Conti vẫn thay đổi đến chóng mặt từ tháng này sang tháng khác. Ví dụ, trong nhiều trường hợp, băng đảng đã buộc phải sa thải nhiều nhân viên như một biện pháp phòng ngừa sau những vụ vi phạm an ninh nội bộ.

Vào tháng 5 năm 2021, Stern nói với Mango rằng anh ta muốn thuộc hạ của mình thuê thêm 100 chuyên viên “encoder” (người mã hóa) để làm việc với phần mềm độc hại của nhóm trước khi hội anh em trở về sau kỳ nghỉ hè ở bán đảo Crimea. Stern cho biết, hầu hết những nhân viên mới này sẽ tham gia vào các nhóm kiểm thử xâm nhập/hack do các lãnh đạo Conti là “Hof” và “Reverse” phụ trách. Cả Hof và Reverse dường như đều có quyền truy cập trực tiếp vào nền tảng phần mềm tội phạm Emotet.

Ngày 30 tháng 7 năm 2021, Mango nói với Stern rằng biên chế đã tăng lên 87 nhân viên làm công ăn lương và sẽ còn tuyển thêm. Nhưng việc cố gắng đánh giá chính xác quy mô của tổ chức Conti là một vấn đề nan giải, một phần vì các chuyên gia an ninh mạng từ lâu đã cho rằng Conti chỉ là phiên bản đổi tên của một dòng ransomware khác có tên Ryuk.

Lần đầu tiên được phát hiện vào năm 2018, Ryuk cũng “tàn nhẫn” và “hám lợi” không kém Conti. Trong năm đầu tiên hoạt động, Ryuk đã kiếm về hơn 61 triệu đô la tiền chuộc.

Các nhà nghiên cứu tại Palo Alto Networks cho biết: “Conti là một phiên bản 'đích' của Ryuk, cùng có nguồn gốc từ Trickbot và Emotet mà chúng tôi đã theo dõi một thời gian. Mục tiêu chính của mã độc là các hệ thống bệnh viện, những nơi luôn trong tình trạng phải hoạt động liên tục dẫn đến bị quá tải khi đại dịch COVID-19 đang diễn ra. Chúng tôi đã quan sát thấy các yêu cầu đòi tiền chuộc ban đầu của Ryuk dao động từ 600.000 đến 10 triệu đô la Mỹ trên nhiều ngành công nghiệp”.

Vào ngày 14 tháng 5 năm 2021, Cơ quan Điều hành Dịch vụ Y tế của Ireland (HSE) đã phải hứng chịu một cuộc tấn công bằng ransomware nghiêm trọng do Conti thực hiện. Vụ việc đã làm gián đoạn dịch vụ tại một số bệnh viện của Ireland và dẫn đến hệ thống mạng của HSE gần như sập hoàn toàn, buộc nhiều phòng khám ngoại trú và dịch vụ chăm sóc sức khỏe phải dừng hoạt động. Phải đến ngày 21 tháng 9 năm 2021, HSE mới có thể khôi phục hoàn toàn tất cả các hệ thống, với chi phí ước tính hơn 600 triệu đô la.

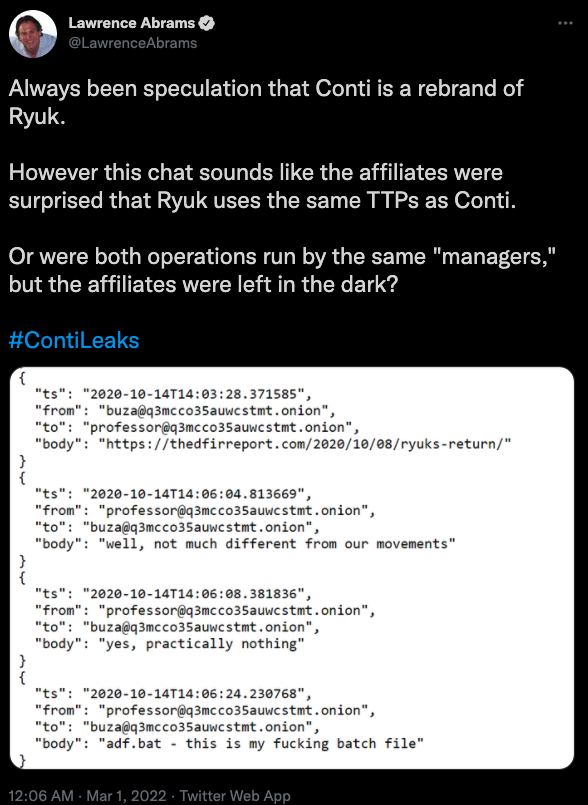

Theo như các đoạn chat bị rò rỉ, vẫn chưa rõ có bao nhiêu nhân viên của Conti hiểu được hoạt động của tổ chức mình tương đồng với Ryuk đến mức nào.

Kể cả “Professor” - biệt danh của một trong những ông trùm cao cấp nhất của Conti - cho biết thực sự các công cụ, kỹ thuật và quy trình của Ryuk gần giống với Conti.

Professor viết: “Adf.bat - đây chính là file batch của tôi mà (this is my fucking batch file)” và rõ ràng là rất ngạc nhiên khi đọc một bài phân tích về Ryuk và phát hiện mã của chính mình đang được sử dụng lại trong các cuộc tấn công ransomware tầm cỡ của Ryuk.

“Cứ như thể Ryuk và Conti đều được vận hành bởi cùng một đội ngũ quản lý vậy” - một chuyên gia đã viết trên Twitter . “Tuy nhiên, dựa trên các cuộc trò chuyện, một số phòng ban không biết rằng Ryuk và Conti được điều hành bởi cùng một người”.

Giống như vô số tổ chức khác, Conti thực hiện trả lương vào ngày 1 và 15 hàng tháng, nhưng dưới dạng Bitcoin. Hầu hết nhân viên được trả từ 1.000 đến 2.000 đô la hằng tháng.

Tuy nhiên, nhiều nhân viên đã sử dụng phòng chat Conti để “trút bầu tâm sự”, ca thán về những ngày làm việc liên tục không ngủ nghỉ, giải lao, trong khi các cấp trên lại phớt lờ “thỉnh cầu” nghỉ phép nhiều lần của họ.

Thật vậy, các đoạn nhật ký cho thấy Conti đã phải khó khăn lắm mới duy trì số lượng lập trình viên, tester và administrator ổn định dưới áp lực công việc mệt mỏi, lặp đi lặp lại và mức lương khá “bèo” (đặc biệt là khi so với thu nhập của các lãnh đạo cao nhất của nhóm). Hơn nữa, một số thành viên cốt cán của nhóm đã công khai chia sẻ rằng họ được các tổ chức ransomware của đối thủ tiếp cận để mời về làm việc. Dường như, tinh thần chung của nhóm luôn dao động giữa các kỳ trả lương.

Có lẽ cũng không ngạc nhiên khi biến động về nhân sự, sự bào mòn sức lực và tình trạng kiệt sức luôn ở mức khá cao đối với hầu hết các nhân viên cấp thấp của Conti khiến băng đảng này buộc phải tuyển nhân sự mới liên tục.

“Việc thì chẳng có gì khó cả nhưng nhạt nhẽo lắm, trăm ngày như một thôi.” - “Bentley” (biệt danh của nhân viên chủ chốt phụ trách mã hóa phần mềm độc hại– có nhiệm vụ đảm bảo rằng nó không bị phát hiện bởi tất cả hoặc ít nhất là hầu hết các sản phẩm diệt virus trên thị trường) chia sẻ với nhân viên mới - “Idgo” - về nhiệm vụ hằng ngày của anh ta.

“Túm lại, việc của cậu là khởi chạy các tệp và kiểm tra chúng theo thuật toán,” - Bentley giải thích thêm. “Trao đổi liên tục với ông encoder để nhận file và gửi báo cáo cho bên ấy. Đồng thời liên hệ với ông cryptor (người viết thuật toán mã hóa ransomware) để gửi tổ hợp file đã được kiểm thử đi mã hóa. Sau đó kiểm tra lại phần mã hóa này. Nếu có phát sinh lỗi thì liên hệ với cryptor để xử lý. Đầu ra là phát hành các đoạn mã hóa đã hoàn thiện cho đối tác”.

Bentley cảnh báo rằng việc kiểm tra này của họ phải được lặp lại khoảng bốn tiếng một lần để đảm bảo rằng mọi thành phần phát hiện phần mềm độc hại mới được thêm vào Windows Defender - dịch vụ bảo mật và diệt virus tích hợp trong Windows - sẽ không can thiệp được vào mã độc của chúng.

“Cứ khoảng 4 tiếng lại có một bản cập nhật mới của cơ sở dữ liệu Defender được phát hành,” Bentley nói với Idgo. “Cậu cần làm việc 8 tiếng trước thời điểm 20-21 giờ theo múi giờ Moscow là được. Có khả năng để thăng tiến đấy”. Idgo đồng ý và lưu ý rằng anh ta đã bắt đầu làm việc cho Conti một năm trước đó, ở vị trí code tester.

Là một cỗ máy chuyên hủy diệt những “ông lớn” và được tổ chức tốt, Conti có lẽ là “trên cơ” trong số các nhóm tin tặc ransomware. Nhưng nhật ký trò chuyện nội bộ cho thấy nhóm đang rất cần một số công cụ theo dõi và quản lý quy trình làm việc. Đó là bởi vì hết lần này đến lần khác, băng đảng Conti đã mất quyền kiểm soát vô số các bot - tất cả các nguồn thu tiền chuộc tiềm năng sẽ giúp trả lương cho nhân viên trong nhiều tháng - chỉ vì một sơ suất hoặc lỗi sơ đẳng.

Xung quanh các cuộc trò chuyện của Conti bị rò rỉ - khoảng vài lần mỗi tuần - là những lời thỉnh cầu từ các nhân viên khác nhau phụ trách việc duy trì các tài sản số đang phình to và thay đổi liên tục để hỗ trợ việc vận hành ransomware của nhóm. Các tin nhắn này luôn liên quan đến các hóa đơn quá hạn cho nhiều máy chủ ảo, đăng ký miền và các tài nguyên nền tảng đám mây khác.

Vào ngày 1 tháng 3 năm 2021, một nhân viên cấp thấp của Conti có tên “Carter” cho biết quỹ bitcoin được sử dụng để thanh toán cho việc thuê VPN, các bản quyền sản phẩm diệt virus, máy chủ mới và đăng ký tên miền chỉ còn lại vỏn vẹn 1.240 đô la bằng Bitcoin.

Carter viết vào ngày 24 tháng 11 năm 2021: “Xin chào, chúng ta cạn bitcoin rồi, bốn máy chủ mới, ba gói thuê bao VPN và 22 bản quyền gia hạn đã hết. Hai tuần nữa là phải thanh toán 960 đô la tương đương 0.017 bitcoin cho các gói gia hạn. Chuyển thêm bitcoin vào ví này nhé, cảm ơn.”

“Quên trả tiền thuê domain và kết quả là khi gia hạn, domain đó đã bị kẻ khác sử dụng, chúng ta (có thể) đã bị mất mấy con bot đó rồi” - Carter viết cho Stern vào ngày 23 tháng 9 năm 2020.

Theo chuyên gia của trang KrebsOnSecurity: “Phần lớn các cuộc trò chuyện là những câu chuyện phiếm tẻ nhạt và về công việc. Nhưng nhìn chung, tôi có ấn tượng rằng Conti là một tổ chức tội phạm mạng làm việc hiệu quả cao dù cũng có ngoại lệ”.

Một số tính vô tổ chức của Conti có lẽ là đặc thù trong ngành tội phạm mạng, tất nhiên được hình thành từ những tên tội phạm có vẻ quen với lối sống đơn lẻ. Nhưng đừng nhầm: Khi các tập thể ransomware như Conti tiếp tục thu lợi từ các nạn nhân, sẽ ngày càng gia tăng áp lực lên các nhóm này để thắt chặt hoạt động của chúng giúp làm việc hiệu quả, chuyên nghiệp và có lãi hơn.

"Chúng ta có tất cả các cơ hội và điều kiện, nhưng cần phải chuyên nghiệp hơn", Mango viết cho Stern vào ngày 27 tháng 8 năm 2021. "Nhưng sự thiếu chuyên nghiệp vẫn tồn tại đâu đó: lúc thì là làm việc riêng, chát chít trong giờ, lúc lại quên không trả lời tin nhắn (trả tiền chuộc) của nạn nhân trong cả nửa ngày trời. Và đương nhiên, điều này làm các khách hàng của chúng ta rất đỗi lo lắng”.

Các cuộc trò chuyện của Conti tiết lộ rất nhiều điều về cơ cấu tổ chức và hệ thống phân cấp trong nội bộ nhóm. Conti duy trì nhiều đơn vị kinh doanh giống như một doanh nghiệp vừa và nhỏ một cách hợp pháp, bao gồm một phòng Nhân sự phụ trách phỏng vấn liên tục những ứng viên mới tiềm năng.

Các phòng ban khác của Conti với ngân sách độc lập, có kế hoạch làm việc của nhân viên rõ ràng và lãnh đạo cấp cao riêng, bao gồm:

- Coder: Lập trình viên được thuê để viết và tích hợp các công nghệ khác nhau vào mã độc

- Tester: chuyên phụ trách kiểm thử mã độc do nhóm Conti viết có qua mặt được các công cụ an ninh hay không và làm rối mã độc

- Administrator: nhân viên làm nhiệm vụ thiết lập, phá hủy máy chủ và các cơ sở hạ tầng bị Conti tấn công

- Reverse Engineer (Kỹ sư dịch ngược): thực hiện kỹ thuật đảo ngược mã máy tính để nghiên cứu, tìm ra lỗ hổng hoặc điểm yếu

- Penetration Tester/Hacker (Nhân viên kiểm thử xâm nhập/Tin tặc): nhân viên tuyến đầu chuyên chống phá các nhóm an ninh mạng của doanh nghiệp để đánh cắp dữ liệu và cài cắm ransomware

Rất rất nhiều cuộc trò giữa “Mango” - quản lý cấp trung - và “Stern” - quản lý cấp cao chuyên chịu trách nhiệm giám sát tiến độ công việc hàng ngày của các phòng ban là về cơ cấu tổ chức của Conti.

Vào tháng 7 năm 2021, Mango nói với Stern rằng nhóm đang đặt quảng cáo trên một số diễn đàn tội phạm mạng nói tiếng Nga để tuyển thêm nhân viên. Mango viết: “Mức lương công khai là 2.000 đô la (hơn 46 triệu đồng), nhưng có rất nhiều ý kiến cho rằng cứ như chúng ta đang chiêu mộ “lao động khổ sai” vậy. “Tất nhiên, chúng tôi phản bác ngay và nói rằng có làm thì mới có ăn, làm nhiều ăn nhiều nhưng đội ấy cũng cho rằng các lập trình viên sương sương cũng đã kiếm được 5.000 - 10.000 đô (khoảng 116 triệu – 232 triệu đồng) mỗi tháng rồi”.

Những cuộc trò chuyện của Conti cho thấy băng nhóm chủ yếu theo dõi các bot nạn nhân bị nhiễm phần mềm độc hại thông qua cả hai nền tảng dịch vụ tội phạm mạng thường thuê là Trickbot và Emotet. Chúng cũng đã tuyển hàng chục nhân sự để liên tục kiểm thử, duy trì và mở rộng cơ sở hạ tầng cho 2 nền tảng này 24 giờ một ngày, 7 ngày một tuần.

Các thành viên Conti gọi Emotet là “Booz” hoặc “Buza”. Khi đọc các nhật ký trò chuyện, ta có thể nhận ra những bằng chứng cho thấy Buza cũng có riêng một “bộ sậu” đứng sau với hơn 50 lập trình viên và có vẻ được tổ chức tương tự như Conti.

Theo Mango, tính đến ngày 18 tháng 7 năm 2021, băng đảng Conti đã tuyển được 62 nhân sự, chủ yếu là coder phần mềm độc hại cấp thấp và tester phần mềm. Dù vậy, danh sách nhân viên của Conti vẫn thay đổi đến chóng mặt từ tháng này sang tháng khác. Ví dụ, trong nhiều trường hợp, băng đảng đã buộc phải sa thải nhiều nhân viên như một biện pháp phòng ngừa sau những vụ vi phạm an ninh nội bộ.

Vào tháng 5 năm 2021, Stern nói với Mango rằng anh ta muốn thuộc hạ của mình thuê thêm 100 chuyên viên “encoder” (người mã hóa) để làm việc với phần mềm độc hại của nhóm trước khi hội anh em trở về sau kỳ nghỉ hè ở bán đảo Crimea. Stern cho biết, hầu hết những nhân viên mới này sẽ tham gia vào các nhóm kiểm thử xâm nhập/hack do các lãnh đạo Conti là “Hof” và “Reverse” phụ trách. Cả Hof và Reverse dường như đều có quyền truy cập trực tiếp vào nền tảng phần mềm tội phạm Emotet.

Ngày 30 tháng 7 năm 2021, Mango nói với Stern rằng biên chế đã tăng lên 87 nhân viên làm công ăn lương và sẽ còn tuyển thêm. Nhưng việc cố gắng đánh giá chính xác quy mô của tổ chức Conti là một vấn đề nan giải, một phần vì các chuyên gia an ninh mạng từ lâu đã cho rằng Conti chỉ là phiên bản đổi tên của một dòng ransomware khác có tên Ryuk.

Lần đầu tiên được phát hiện vào năm 2018, Ryuk cũng “tàn nhẫn” và “hám lợi” không kém Conti. Trong năm đầu tiên hoạt động, Ryuk đã kiếm về hơn 61 triệu đô la tiền chuộc.

Các nhà nghiên cứu tại Palo Alto Networks cho biết: “Conti là một phiên bản 'đích' của Ryuk, cùng có nguồn gốc từ Trickbot và Emotet mà chúng tôi đã theo dõi một thời gian. Mục tiêu chính của mã độc là các hệ thống bệnh viện, những nơi luôn trong tình trạng phải hoạt động liên tục dẫn đến bị quá tải khi đại dịch COVID-19 đang diễn ra. Chúng tôi đã quan sát thấy các yêu cầu đòi tiền chuộc ban đầu của Ryuk dao động từ 600.000 đến 10 triệu đô la Mỹ trên nhiều ngành công nghiệp”.

Vào ngày 14 tháng 5 năm 2021, Cơ quan Điều hành Dịch vụ Y tế của Ireland (HSE) đã phải hứng chịu một cuộc tấn công bằng ransomware nghiêm trọng do Conti thực hiện. Vụ việc đã làm gián đoạn dịch vụ tại một số bệnh viện của Ireland và dẫn đến hệ thống mạng của HSE gần như sập hoàn toàn, buộc nhiều phòng khám ngoại trú và dịch vụ chăm sóc sức khỏe phải dừng hoạt động. Phải đến ngày 21 tháng 9 năm 2021, HSE mới có thể khôi phục hoàn toàn tất cả các hệ thống, với chi phí ước tính hơn 600 triệu đô la.

Theo như các đoạn chat bị rò rỉ, vẫn chưa rõ có bao nhiêu nhân viên của Conti hiểu được hoạt động của tổ chức mình tương đồng với Ryuk đến mức nào.

Kể cả “Professor” - biệt danh của một trong những ông trùm cao cấp nhất của Conti - cho biết thực sự các công cụ, kỹ thuật và quy trình của Ryuk gần giống với Conti.

Professor viết: “Adf.bat - đây chính là file batch của tôi mà (this is my fucking batch file)” và rõ ràng là rất ngạc nhiên khi đọc một bài phân tích về Ryuk và phát hiện mã của chính mình đang được sử dụng lại trong các cuộc tấn công ransomware tầm cỡ của Ryuk.

“Cứ như thể Ryuk và Conti đều được vận hành bởi cùng một đội ngũ quản lý vậy” - một chuyên gia đã viết trên Twitter . “Tuy nhiên, dựa trên các cuộc trò chuyện, một số phòng ban không biết rằng Ryuk và Conti được điều hành bởi cùng một người”.

Vắt kiệt sức lao động

Mỗi nhân viên Conti được ấn định làm 5 ngày mỗi tuần và lịch làm việc thường được bố trí luân phiên nhằm đảm bảo luôn có nhân lực túc trực 24/7 để giải quyết các vấn đề kỹ thuật với mạng botnet hoặc phản hồi lại đàm phán trả tiền chuộc của nạn nhân.Giống như vô số tổ chức khác, Conti thực hiện trả lương vào ngày 1 và 15 hàng tháng, nhưng dưới dạng Bitcoin. Hầu hết nhân viên được trả từ 1.000 đến 2.000 đô la hằng tháng.

Tuy nhiên, nhiều nhân viên đã sử dụng phòng chat Conti để “trút bầu tâm sự”, ca thán về những ngày làm việc liên tục không ngủ nghỉ, giải lao, trong khi các cấp trên lại phớt lờ “thỉnh cầu” nghỉ phép nhiều lần của họ.

Thật vậy, các đoạn nhật ký cho thấy Conti đã phải khó khăn lắm mới duy trì số lượng lập trình viên, tester và administrator ổn định dưới áp lực công việc mệt mỏi, lặp đi lặp lại và mức lương khá “bèo” (đặc biệt là khi so với thu nhập của các lãnh đạo cao nhất của nhóm). Hơn nữa, một số thành viên cốt cán của nhóm đã công khai chia sẻ rằng họ được các tổ chức ransomware của đối thủ tiếp cận để mời về làm việc. Dường như, tinh thần chung của nhóm luôn dao động giữa các kỳ trả lương.

Có lẽ cũng không ngạc nhiên khi biến động về nhân sự, sự bào mòn sức lực và tình trạng kiệt sức luôn ở mức khá cao đối với hầu hết các nhân viên cấp thấp của Conti khiến băng đảng này buộc phải tuyển nhân sự mới liên tục.

“Việc thì chẳng có gì khó cả nhưng nhạt nhẽo lắm, trăm ngày như một thôi.” - “Bentley” (biệt danh của nhân viên chủ chốt phụ trách mã hóa phần mềm độc hại– có nhiệm vụ đảm bảo rằng nó không bị phát hiện bởi tất cả hoặc ít nhất là hầu hết các sản phẩm diệt virus trên thị trường) chia sẻ với nhân viên mới - “Idgo” - về nhiệm vụ hằng ngày của anh ta.

“Túm lại, việc của cậu là khởi chạy các tệp và kiểm tra chúng theo thuật toán,” - Bentley giải thích thêm. “Trao đổi liên tục với ông encoder để nhận file và gửi báo cáo cho bên ấy. Đồng thời liên hệ với ông cryptor (người viết thuật toán mã hóa ransomware) để gửi tổ hợp file đã được kiểm thử đi mã hóa. Sau đó kiểm tra lại phần mã hóa này. Nếu có phát sinh lỗi thì liên hệ với cryptor để xử lý. Đầu ra là phát hành các đoạn mã hóa đã hoàn thiện cho đối tác”.

Bentley cảnh báo rằng việc kiểm tra này của họ phải được lặp lại khoảng bốn tiếng một lần để đảm bảo rằng mọi thành phần phát hiện phần mềm độc hại mới được thêm vào Windows Defender - dịch vụ bảo mật và diệt virus tích hợp trong Windows - sẽ không can thiệp được vào mã độc của chúng.

“Cứ khoảng 4 tiếng lại có một bản cập nhật mới của cơ sở dữ liệu Defender được phát hành,” Bentley nói với Idgo. “Cậu cần làm việc 8 tiếng trước thời điểm 20-21 giờ theo múi giờ Moscow là được. Có khả năng để thăng tiến đấy”. Idgo đồng ý và lưu ý rằng anh ta đã bắt đầu làm việc cho Conti một năm trước đó, ở vị trí code tester.

GIÁM SÁT

Các đoạn nhật ký cho thấy băng đảng Conti có biệt tài trong việc nhanh chóng tìm ra nạn nhân mới tiềm năng để đòi tiền chuộc. Cụ thể các đoạn chat bao gồm nhiều cuộc tranh luận nội bộ trong ban lãnh đạo Conti về số tiền mà các công ty nạn nhân nhất định phải trả. Họ cũng cho thấy với độ chính xác đến đáng sợ về cách một nhóm tội phạm mạng lớn, có tổ chức có thể chuyển trạng thái từ xâm nhập một chiếc PC sang kiểm soát hoàn toàn một công ty nằm trong danh sách Fortune 500 thành thạo đến cỡ nào.Là một cỗ máy chuyên hủy diệt những “ông lớn” và được tổ chức tốt, Conti có lẽ là “trên cơ” trong số các nhóm tin tặc ransomware. Nhưng nhật ký trò chuyện nội bộ cho thấy nhóm đang rất cần một số công cụ theo dõi và quản lý quy trình làm việc. Đó là bởi vì hết lần này đến lần khác, băng đảng Conti đã mất quyền kiểm soát vô số các bot - tất cả các nguồn thu tiền chuộc tiềm năng sẽ giúp trả lương cho nhân viên trong nhiều tháng - chỉ vì một sơ suất hoặc lỗi sơ đẳng.

Xung quanh các cuộc trò chuyện của Conti bị rò rỉ - khoảng vài lần mỗi tuần - là những lời thỉnh cầu từ các nhân viên khác nhau phụ trách việc duy trì các tài sản số đang phình to và thay đổi liên tục để hỗ trợ việc vận hành ransomware của nhóm. Các tin nhắn này luôn liên quan đến các hóa đơn quá hạn cho nhiều máy chủ ảo, đăng ký miền và các tài nguyên nền tảng đám mây khác.

Vào ngày 1 tháng 3 năm 2021, một nhân viên cấp thấp của Conti có tên “Carter” cho biết quỹ bitcoin được sử dụng để thanh toán cho việc thuê VPN, các bản quyền sản phẩm diệt virus, máy chủ mới và đăng ký tên miền chỉ còn lại vỏn vẹn 1.240 đô la bằng Bitcoin.

Carter viết vào ngày 24 tháng 11 năm 2021: “Xin chào, chúng ta cạn bitcoin rồi, bốn máy chủ mới, ba gói thuê bao VPN và 22 bản quyền gia hạn đã hết. Hai tuần nữa là phải thanh toán 960 đô la tương đương 0.017 bitcoin cho các gói gia hạn. Chuyển thêm bitcoin vào ví này nhé, cảm ơn.”

“Quên trả tiền thuê domain và kết quả là khi gia hạn, domain đó đã bị kẻ khác sử dụng, chúng ta (có thể) đã bị mất mấy con bot đó rồi” - Carter viết cho Stern vào ngày 23 tháng 9 năm 2020.

Theo chuyên gia của trang KrebsOnSecurity: “Phần lớn các cuộc trò chuyện là những câu chuyện phiếm tẻ nhạt và về công việc. Nhưng nhìn chung, tôi có ấn tượng rằng Conti là một tổ chức tội phạm mạng làm việc hiệu quả cao dù cũng có ngoại lệ”.

Một số tính vô tổ chức của Conti có lẽ là đặc thù trong ngành tội phạm mạng, tất nhiên được hình thành từ những tên tội phạm có vẻ quen với lối sống đơn lẻ. Nhưng đừng nhầm: Khi các tập thể ransomware như Conti tiếp tục thu lợi từ các nạn nhân, sẽ ngày càng gia tăng áp lực lên các nhóm này để thắt chặt hoạt động của chúng giúp làm việc hiệu quả, chuyên nghiệp và có lãi hơn.

"Chúng ta có tất cả các cơ hội và điều kiện, nhưng cần phải chuyên nghiệp hơn", Mango viết cho Stern vào ngày 27 tháng 8 năm 2021. "Nhưng sự thiếu chuyên nghiệp vẫn tồn tại đâu đó: lúc thì là làm việc riêng, chát chít trong giờ, lúc lại quên không trả lời tin nhắn (trả tiền chuộc) của nạn nhân trong cả nửa ngày trời. Và đương nhiên, điều này làm các khách hàng của chúng ta rất đỗi lo lắng”.