-

09/04/2020

-

106

-

911 bài viết

Nhật ký băng đảng ransomware Conti, phần I: Lẩn trốn

Một nhà nghiên cứu an ninh mạng người Ukraine đã để lộ nhật ký trò chuyện nội bộ trong vài năm và các dữ liệu nhạy cảm khác liên quan đến Conti - nhóm tội phạm mạng khét tiếng của Nga chuyên nhắm mục tiêu vào những công ty có doanh thu hàng năm hơn 100 triệu USD để triển khai các mã độc tống tiền. Nhật ký trò chuyện đã mở ra một góc khuất mới lạ về thách thức khi vận hành một tổ chức tội phạm với quy mô hơn 100 nhân công cũng như những câu chuyện “hậu trường” về cách thức Conti xử lý những vụ vi phạm nội bộ và giải quyết các cuộc tấn công đến từ các công ty an ninh mạng tư nhân hoặc chính phủ nước ngoài.

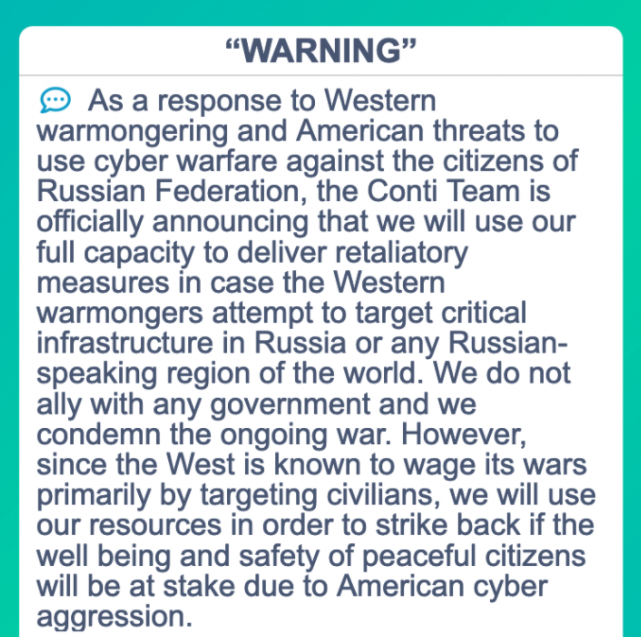

Conti luôn là tin tức nóng hổi mỗi khi nhóm công bố trên blog dark web của mình thông tin những người từ chối trả tiền chuộc để lấy lại dữ liệu hằng tuần. Đáp lại quan điểm về cuộc xung đột giữa Nga và Ukraine, Conti đứng về phía xứ sở Bạch dương và tuyên bố chắc nịch sẽ “ủng hộ cả hai tay”.

“Nếu kẻ nào cả gan tiến hành một cuộc tấn công mạng hoặc bất kỳ hoạt động chiến tranh nào chống lại Nga, bọn này sẽ huy động tất cả các nguồn lực hiện có để trả đũa vào cơ sở hạ tầng trọng yếu của chúng” - bài đăng trên blog Conti viết.

Thông điệp đe dọa của Conti liên quan đến sự can thiệp của quốc tế vào Ukraine

Chủ nhật, ngày 27 tháng 2, một tài khoản Twitter mới có tên “Contileaks” đã đăng tải các đường dẫn đến một kho lưu trữ các tin nhắn trò chuyện được đánh cắp từ nền tảng liên lạc nội bộ của Conti. Các tin nhắn từ ngày 29 tháng 1 năm 2021 cho đến nay đều được tiết lộ. Hô vang khẩu hiệu “Vinh quang Ukraine” - tài khoản Contileaks kể từ đó đã cung cấp thêm các cuộc trò chuyện của nhân viên Conti từ 22 tháng 6 năm 2020 đến 16 tháng 11 năm 2020.

Tài khoản này không trả lời bất cứ bình luận nào trên dòng tweet của mình. Tuy nhiên, Alex Holden – một người Ukraine và là nhà sáng lập công ty tình báo mạng Hold Security có trụ sở tại Milwaukee – cho biết, kẻ làm rò rỉ thông tin không phải là cựu thành viên Conti như nhiều người vẫn tưởng. Thay vào đó, ông nói, đây hẳn là một nhà nghiên cứu an ninh mạng Ukraine, đã nguyện ở lại và chiến đấu vì tổ quốc mình.

Ông Holden nói: “Người tiết lộ các tin nhắn mang quốc tịch Ukraine và là một người Ukraine yêu nước. Anh ta thấy rằng Conti đang ủng hộ Nga trong cuộc chiến tại Ukraine, và ít nhất đây là cách anh ấy nghĩ rằng có thể ngăn cản được chúng (Conti)”.

Vào ngày 22 tháng 9 năm 2020, Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) đã khởi động một chiến dịch kéo dài hàng tuần để giành quyền kiểm soát mạng botnet Trickbot - một phần mềm độc hại khét tiếng đã lây nhiễm cho hàng triệu máy tính và thường được sử dụng để phát tán ransomware. Conti là một trong số các băng nhóm tội phạm mạng thường xuyên sử dụng Trickbot để triển khai phần mềm độc hại.

Khi đã kiểm soát được Trickbot, các chuyên gia của NSA đã gửi đến tất cả các hệ thống bị nhiễm một lệnh yêu cầu chúng tự ngắt kết nối khỏi các máy chủ Internet mà trình điều khiển Trickbot đã sử dụng để kiểm soát các máy tính Microsoft Windows bị xâm nhập. Cao tay hơn, NSA đã thêm hàng triệu bản ghi giả về các nạn nhân mới vào cơ sở dữ liệu của Trickbot.

Tin tức về vụ xâm nhập của Trickbot lần đầu tiên được công bố vào ngày 2 tháng 10 năm 2020. Tuy nhiên, đoạn hội thoại bị rò rỉ cho thấy ban lãnh đạo cốt cán của Conti đã phát hiện “điềm không lành” với “cỗ máy tội phạm” của chúng chỉ vài giờ sau vụ xâm nhập đầu tiên vào cơ sở hạ tầng của Trickbot ngày 22 tháng 9.

“Kẻ tạo ra thứ rác rưởi này cũng cao thủ đấy” - “Hof” - bí danh của một người được lãnh đạo hàng đầu Conti lựa chọn - nhận xét về việc cấy phần mềm độc hại Trickbot do NSA cung cấp và nhanh chóng lây lan sang phần còn lại của mạng botnet. “Hắn biết cách mà con bot hoạt động, nghĩa là hắn ta có thể đã biết tỏng mã nguồn hoặc đã dịch ngược được nó. Rồi thế quái nào đó, hắn ta đã mã hóa cấu hình, tức là hắn có bộ mã hóa và khóa bí mật cộng với việc tải tất cả lên bảng điều khiển quản trị. Nhưng chắc là chỉ theo kiểu phá hoại thôi”.

“Ngoài ra, việc các bot đã bị ‘ngập’ trong cấu hình như vậy khiến chúng gần như “án binh bất động” - Hof giải thích với nhóm của mình vào ngày 23 tháng 9 năm 2020. Tên này lưu ý rằng kẻ xâm nhập thậm chí còn sử dụng cơ chế khôi phục an toàn dự phòng tích hợp sẵn của Trickbot. Trickbot được định cấu hình để nếu không có máy chủ điều khiển nào của mạng botnet có thể truy cập được, các bot vẫn có thể được thu hồi lại và bị kiểm soát bằng cách đăng ký tên miền được tính toán trước trên EmerDNS, một hệ thống tên miền phân tán trên nền tảng tiền ảo Emercoin.

“Sau một thời gian, những con bot sẽ tải xuống một cấu hình mới thông qua Emercoin, nhưng chúng sẽ không thể áp dụng cấu hình này, vì kẻ phá hoại đã tải lên cấu hình với số hiệu phiên bản tối đa và bot đang kiểm tra xem cấu hình [số hiệu của phiên bản] phải lớn hơn cái cũ”, Hof viết. “Xin lỗi, nhưng vụ này đúng là chết tiệt. Tôi không biết làm thế quái nào để lấy lại chúng.”

Băng đảng Conti mất vài tuần để tái thiết cơ sở hạ tầng của phần mềm độc hại và lây nhiễm cho hàng chục nghìn hệ thống Microsoft Windows mới. Đến cuối tháng 10 năm 2020, mạng lưới hệ thống lây nhiễm của Conti đã phát tán ra 428 cơ sở y tế trên khắp Hoa Kỳ. Những thủ lĩnh của băng đảng đã nhìn thấy cơ hội để tạo ra sự hoảng loạn trên diện rộng - nếu không muốn nói là hỗn loạn - bằng cách triển khai ransomware của chúng cùng lúc tới hàng trăm tổ chức chăm sóc sức khỏe của Mỹ đang phải vật lộn trong bối cảnh đại dịch trên toàn thế giới.

“Xử đẹp các phòng khám ở Hoa Kỳ trong tuần này đi,” - một quản lý của Conti có bí danh “Target” viết vào ngày 26 tháng 10 năm 2020 - “Sẽ khủng hoảng ra trò đấy. 428 bệnh viện cơ mà.”

Vào ngày 28 tháng 10, FBI và Bộ An ninh Nội địa Hoa Kỳ đã gấp rút tổ chức một cuộc họp trực tuyến với các giám đốc điều hành ngành chăm sóc sức khỏe để cảnh báo về “mối đe dọa tội phạm mạng sắp xảy ra đối với các bệnh viện và các nhà cung cấp dịch vụ chăm sóc sức khỏe của Hoa Kỳ”.

Báo cáo tiếp theo xác nhận rằng ít nhất 12 tổ chức chăm sóc sức khỏe đã bị tấn công bằng ransomware trong tuần đó. Tuy nhiên, các tổ chức chăm sóc sức khỏe tại Mỹ vẫn luôn là mục tiêu béo bở cho tội phạm mạng, vậy nên sự xuất hiện của các cuộc tấn công ransomware nói trên cũng không thực sự quá tồi tệ. Một lãnh đạo an ninh thông tin trong ngành chăm sóc sức khỏe cho biết vào thời điểm đó rằng không có gì lạ khi ngành công nghiệp này chứng kiến ít nhất một bệnh viện hoặc cơ sở chăm sóc sức khỏe bị tấn công bằng ransomware mỗi ngày.

Những cuộc trò chuyện cho thấy Conti đã đặc biệt nỗ lực để giúp đỡ một trong những thành viên lớn tuổi của nhóm, đó là Alla Witte - một phụ nữ 55 tuổi người Latvia bị bắt vào năm ngoái vì tình nghi lập trình mã độc Trickbot. Witte đóng vai trò như một người “mẹ” đối với nhiều thành viên trẻ tuổi của Conti và rất được coi trọng. Sau khi bà bị bắt, ban lãnh đạo Conti đã bắt đầu lên kế hoạch để thuê luật sư bào chữa cho bà.

Trang web cá nhân của Alla Witte vào khoảng tháng 10 năm 2018

“Họ (ban lãnh đạo của Conti) đã tìm được một luật sư, nghe nói đó là luật sư giỏi nhất và có các mối quan hệ với các tay điều tra viên, thẩm phán. Ông ta là luật sư liên bang và được cấp giấy phép…”- Đây là nội dung trong cuộc trò chuyện giữa “Mango” - một quản lý cấp trung và “Stern” - một thủ lĩnh cao cấp trong bộ máy của Conti, chịu trách nhiệm giám sát tiến độ công việc hàng ngày của các phòng ban khác nhau trong băng đảng.

Stern đồng ý rằng đây là phương hướng hành động tốt nhất, nhưng không rõ liệu nó có được thực hiện thành công hay không. Ngoài ra, toàn bộ kế hoạch có thể không hề ‘đơn thuần’ như ta tưởng: Mango nghĩ rằng việc trả phí luật sư cho Witte cũng có thể giúp nhóm tiếp cận sâu hơn đến thông tin về cuộc điều tra Trickbot đang diễn ra của chính phủ.

“Hãy thử tìm cách gặp luật sư của bà ấy luôn và ngay xem, rồi đề nghị ông ta bán dữ liệu trực tiếp không cần thông qua bà ấy nữa” - Mango gợi ý với Stern vào ngày 23 tháng 6 năm 2021.

FBI đã điều tra Trickbot trong nhiều năm và rõ ràng là tại một thời điểm nào đó, Hoa Kỳ đã chia sẻ thông tin với chính phủ Nga về những tin tặc mà họ nghi ngờ là đứng sau Trickbot. Và từ việc đọc những nhật ký trò chuyện, ta có thể thấy rằng Nga đã có rất ít động thái về vấn đề này cho đến tháng 10 năm 2021, khi các nhân vật “chóp bu” của Conti bắt đầu nhận được lời “mách nước” từ các lực lượng thực thi pháp luật Nga rằng cuộc điều tra đang được đào bới lại.

“Vụ án cũ của chúng ta được lục lại” - thành viên “Kagas” của Conti viết trong một tin nhắn cho Stern vào ngày 6 tháng 10 năm 2021. “Điều tra viên cho biết lý do tại sao nó được tiếp tục vì bọn Mỹ chính thức yêu cầu thông tin về tin tặc Nga, không chỉ chúng ta, mà cả những tay hacker đã bị tóm trên khắp đất nước. Thực tế, họ để ý đến Trickbot và một số virus khác. Thứ Ba tới, điều tra viên sẽ gọi để nói chuyện, nhưng hiện tại, có vẻ như chúng ta đang được liên hệ với tư cách là nhân chứng. Bằng cách đó, nếu vụ án bị đình chỉ, chúng không thể thẩm vấn chúng ta theo bất kỳ cách nào và thực tế, vì lý do này, chúng đã tiếp tục tiến hành điều tra. Tụi này đã liên hệ với luật sư rồi".

Điều khó tin là, một thành viên khác của Conti tham gia vào cuộc thảo luận và cho biết nhóm đã được đảm bảo từ phía Nga rằng cuộc điều tra sẽ không đi đến đâu và toàn bộ quá trình thẩm vấn từ các nhà điều tra địa phương sẽ kết thúc vào giữa tháng 11 năm 2021.

Có vẻ như các điều tra viên của Nga chú trọng hơn đến việc truy lùng đối thủ cạnh tranh hàng đầu của Conti là REvil - một nhóm ransomware của Nga hiếu chiến không kém, chủ yếu nhắm mục tiêu vào các tổ chức lớn có thể trả các yêu cầu tiền chuộc lớn.

Ngày 14 tháng 1 năm 2022, chính phủ Nga tuyên bố bắt giữ 14 người bị buộc tội làm việc cho REvil. Cơ quan An ninh Liên bang Nga (FSB) cho biết các hành động này được thực hiện theo yêu cầu từ các quan chức Mỹ, nhưng nhiều chuyên gia tin rằng nước đi này phần nào là toan tính nhằm xoa dịu (hoặc đánh lạc hướng) những lo ngại của công chúng về hành động của Tổng thống Nga Putin nhiều tuần trước xung đột ở Ukraine.

Các tin nhắn của Conti bị rò rỉ cho thấy TrickBot đã dừng hoạt động vào đầu tháng 3/2022. Như Catalin Cimpanu tại báo The Record đã chỉ ra, những tin nhắn cũng chứa đựng nhiều cuộc đàm phán về tiền chuộc và các khoản thanh toán từ các công ty đã không công bố bị tấn công mạng hoặc dính ransomware (họ đã trả tiền cho Conti để đảm bảo bí mật của mình). Ngoài ra, có hàng trăm địa chỉ bitcoin trong các cuộc trò chuyện này chắc chắn sẽ là bằng chứng hữu ích đối với các tổ chức thực thi pháp luật đang tìm cách lần theo các khoản lợi nhuận của nhóm.

Conti luôn là tin tức nóng hổi mỗi khi nhóm công bố trên blog dark web của mình thông tin những người từ chối trả tiền chuộc để lấy lại dữ liệu hằng tuần. Đáp lại quan điểm về cuộc xung đột giữa Nga và Ukraine, Conti đứng về phía xứ sở Bạch dương và tuyên bố chắc nịch sẽ “ủng hộ cả hai tay”.

“Nếu kẻ nào cả gan tiến hành một cuộc tấn công mạng hoặc bất kỳ hoạt động chiến tranh nào chống lại Nga, bọn này sẽ huy động tất cả các nguồn lực hiện có để trả đũa vào cơ sở hạ tầng trọng yếu của chúng” - bài đăng trên blog Conti viết.

Thông điệp đe dọa của Conti liên quan đến sự can thiệp của quốc tế vào Ukraine

Chủ nhật, ngày 27 tháng 2, một tài khoản Twitter mới có tên “Contileaks” đã đăng tải các đường dẫn đến một kho lưu trữ các tin nhắn trò chuyện được đánh cắp từ nền tảng liên lạc nội bộ của Conti. Các tin nhắn từ ngày 29 tháng 1 năm 2021 cho đến nay đều được tiết lộ. Hô vang khẩu hiệu “Vinh quang Ukraine” - tài khoản Contileaks kể từ đó đã cung cấp thêm các cuộc trò chuyện của nhân viên Conti từ 22 tháng 6 năm 2020 đến 16 tháng 11 năm 2020.

Tài khoản này không trả lời bất cứ bình luận nào trên dòng tweet của mình. Tuy nhiên, Alex Holden – một người Ukraine và là nhà sáng lập công ty tình báo mạng Hold Security có trụ sở tại Milwaukee – cho biết, kẻ làm rò rỉ thông tin không phải là cựu thành viên Conti như nhiều người vẫn tưởng. Thay vào đó, ông nói, đây hẳn là một nhà nghiên cứu an ninh mạng Ukraine, đã nguyện ở lại và chiến đấu vì tổ quốc mình.

Ông Holden nói: “Người tiết lộ các tin nhắn mang quốc tịch Ukraine và là một người Ukraine yêu nước. Anh ta thấy rằng Conti đang ủng hộ Nga trong cuộc chiến tại Ukraine, và ít nhất đây là cách anh ấy nghĩ rằng có thể ngăn cản được chúng (Conti)”.

Lần gián đoạn đầu tiên

Nhật ký trò chuyện của Conti đã bị gián đoạn một thời gian và nó gần như tương ứng với thời điểm cơ sở hạ tầng CNTT của Conti bị tấn công và/hoặc bị các nhà nghiên cứu, công ty tư nhân, cơ quan thực thi pháp luật và cơ quan tình báo quốc gia xâm nhập. Các khoảng lặng trong nhật ký trò chuyện cũng khớp với khoảng thời gian nhóm ngừng hoạt động để tìm cách thiết lập lại mạng lưới các hệ thống bị xâm nhập và sa thải nhân viên cấp dưới của mình như một biện pháp phòng ngừa an ninh.Vào ngày 22 tháng 9 năm 2020, Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) đã khởi động một chiến dịch kéo dài hàng tuần để giành quyền kiểm soát mạng botnet Trickbot - một phần mềm độc hại khét tiếng đã lây nhiễm cho hàng triệu máy tính và thường được sử dụng để phát tán ransomware. Conti là một trong số các băng nhóm tội phạm mạng thường xuyên sử dụng Trickbot để triển khai phần mềm độc hại.

Khi đã kiểm soát được Trickbot, các chuyên gia của NSA đã gửi đến tất cả các hệ thống bị nhiễm một lệnh yêu cầu chúng tự ngắt kết nối khỏi các máy chủ Internet mà trình điều khiển Trickbot đã sử dụng để kiểm soát các máy tính Microsoft Windows bị xâm nhập. Cao tay hơn, NSA đã thêm hàng triệu bản ghi giả về các nạn nhân mới vào cơ sở dữ liệu của Trickbot.

Tin tức về vụ xâm nhập của Trickbot lần đầu tiên được công bố vào ngày 2 tháng 10 năm 2020. Tuy nhiên, đoạn hội thoại bị rò rỉ cho thấy ban lãnh đạo cốt cán của Conti đã phát hiện “điềm không lành” với “cỗ máy tội phạm” của chúng chỉ vài giờ sau vụ xâm nhập đầu tiên vào cơ sở hạ tầng của Trickbot ngày 22 tháng 9.

“Kẻ tạo ra thứ rác rưởi này cũng cao thủ đấy” - “Hof” - bí danh của một người được lãnh đạo hàng đầu Conti lựa chọn - nhận xét về việc cấy phần mềm độc hại Trickbot do NSA cung cấp và nhanh chóng lây lan sang phần còn lại của mạng botnet. “Hắn biết cách mà con bot hoạt động, nghĩa là hắn ta có thể đã biết tỏng mã nguồn hoặc đã dịch ngược được nó. Rồi thế quái nào đó, hắn ta đã mã hóa cấu hình, tức là hắn có bộ mã hóa và khóa bí mật cộng với việc tải tất cả lên bảng điều khiển quản trị. Nhưng chắc là chỉ theo kiểu phá hoại thôi”.

“Ngoài ra, việc các bot đã bị ‘ngập’ trong cấu hình như vậy khiến chúng gần như “án binh bất động” - Hof giải thích với nhóm của mình vào ngày 23 tháng 9 năm 2020. Tên này lưu ý rằng kẻ xâm nhập thậm chí còn sử dụng cơ chế khôi phục an toàn dự phòng tích hợp sẵn của Trickbot. Trickbot được định cấu hình để nếu không có máy chủ điều khiển nào của mạng botnet có thể truy cập được, các bot vẫn có thể được thu hồi lại và bị kiểm soát bằng cách đăng ký tên miền được tính toán trước trên EmerDNS, một hệ thống tên miền phân tán trên nền tảng tiền ảo Emercoin.

“Sau một thời gian, những con bot sẽ tải xuống một cấu hình mới thông qua Emercoin, nhưng chúng sẽ không thể áp dụng cấu hình này, vì kẻ phá hoại đã tải lên cấu hình với số hiệu phiên bản tối đa và bot đang kiểm tra xem cấu hình [số hiệu của phiên bản] phải lớn hơn cái cũ”, Hof viết. “Xin lỗi, nhưng vụ này đúng là chết tiệt. Tôi không biết làm thế quái nào để lấy lại chúng.”

Băng đảng Conti mất vài tuần để tái thiết cơ sở hạ tầng của phần mềm độc hại và lây nhiễm cho hàng chục nghìn hệ thống Microsoft Windows mới. Đến cuối tháng 10 năm 2020, mạng lưới hệ thống lây nhiễm của Conti đã phát tán ra 428 cơ sở y tế trên khắp Hoa Kỳ. Những thủ lĩnh của băng đảng đã nhìn thấy cơ hội để tạo ra sự hoảng loạn trên diện rộng - nếu không muốn nói là hỗn loạn - bằng cách triển khai ransomware của chúng cùng lúc tới hàng trăm tổ chức chăm sóc sức khỏe của Mỹ đang phải vật lộn trong bối cảnh đại dịch trên toàn thế giới.

“Xử đẹp các phòng khám ở Hoa Kỳ trong tuần này đi,” - một quản lý của Conti có bí danh “Target” viết vào ngày 26 tháng 10 năm 2020 - “Sẽ khủng hoảng ra trò đấy. 428 bệnh viện cơ mà.”

Vào ngày 28 tháng 10, FBI và Bộ An ninh Nội địa Hoa Kỳ đã gấp rút tổ chức một cuộc họp trực tuyến với các giám đốc điều hành ngành chăm sóc sức khỏe để cảnh báo về “mối đe dọa tội phạm mạng sắp xảy ra đối với các bệnh viện và các nhà cung cấp dịch vụ chăm sóc sức khỏe của Hoa Kỳ”.

Báo cáo tiếp theo xác nhận rằng ít nhất 12 tổ chức chăm sóc sức khỏe đã bị tấn công bằng ransomware trong tuần đó. Tuy nhiên, các tổ chức chăm sóc sức khỏe tại Mỹ vẫn luôn là mục tiêu béo bở cho tội phạm mạng, vậy nên sự xuất hiện của các cuộc tấn công ransomware nói trên cũng không thực sự quá tồi tệ. Một lãnh đạo an ninh thông tin trong ngành chăm sóc sức khỏe cho biết vào thời điểm đó rằng không có gì lạ khi ngành công nghiệp này chứng kiến ít nhất một bệnh viện hoặc cơ sở chăm sóc sức khỏe bị tấn công bằng ransomware mỗi ngày.

Lần gián đoạn thứ hai

Khoảng gián đoạn gần đây nhất trong nhật ký trò chuyện của Conti tương ứng với chiến dịch thực thi pháp luật quốc tế vào ngày 26 tháng 1 năm 2021 nhằm loại bỏ sự kiểm soát của Emotet - một loại phần mềm độc hại phổ biến và là nền tảng tội phạm mạng thuê dùng (cybercrime-as-a-service), được Conti thường xuyên sử dụng. Ngay sau sự việc trên, nhóm Conti một lần nữa được cải tổ và các thành viên buộc phải chọn biệt hiệu và mật khẩu mới.Những cuộc trò chuyện cho thấy Conti đã đặc biệt nỗ lực để giúp đỡ một trong những thành viên lớn tuổi của nhóm, đó là Alla Witte - một phụ nữ 55 tuổi người Latvia bị bắt vào năm ngoái vì tình nghi lập trình mã độc Trickbot. Witte đóng vai trò như một người “mẹ” đối với nhiều thành viên trẻ tuổi của Conti và rất được coi trọng. Sau khi bà bị bắt, ban lãnh đạo Conti đã bắt đầu lên kế hoạch để thuê luật sư bào chữa cho bà.

Trang web cá nhân của Alla Witte vào khoảng tháng 10 năm 2018

“Họ (ban lãnh đạo của Conti) đã tìm được một luật sư, nghe nói đó là luật sư giỏi nhất và có các mối quan hệ với các tay điều tra viên, thẩm phán. Ông ta là luật sư liên bang và được cấp giấy phép…”- Đây là nội dung trong cuộc trò chuyện giữa “Mango” - một quản lý cấp trung và “Stern” - một thủ lĩnh cao cấp trong bộ máy của Conti, chịu trách nhiệm giám sát tiến độ công việc hàng ngày của các phòng ban khác nhau trong băng đảng.

Stern đồng ý rằng đây là phương hướng hành động tốt nhất, nhưng không rõ liệu nó có được thực hiện thành công hay không. Ngoài ra, toàn bộ kế hoạch có thể không hề ‘đơn thuần’ như ta tưởng: Mango nghĩ rằng việc trả phí luật sư cho Witte cũng có thể giúp nhóm tiếp cận sâu hơn đến thông tin về cuộc điều tra Trickbot đang diễn ra của chính phủ.

“Hãy thử tìm cách gặp luật sư của bà ấy luôn và ngay xem, rồi đề nghị ông ta bán dữ liệu trực tiếp không cần thông qua bà ấy nữa” - Mango gợi ý với Stern vào ngày 23 tháng 6 năm 2021.

FBI đã điều tra Trickbot trong nhiều năm và rõ ràng là tại một thời điểm nào đó, Hoa Kỳ đã chia sẻ thông tin với chính phủ Nga về những tin tặc mà họ nghi ngờ là đứng sau Trickbot. Và từ việc đọc những nhật ký trò chuyện, ta có thể thấy rằng Nga đã có rất ít động thái về vấn đề này cho đến tháng 10 năm 2021, khi các nhân vật “chóp bu” của Conti bắt đầu nhận được lời “mách nước” từ các lực lượng thực thi pháp luật Nga rằng cuộc điều tra đang được đào bới lại.

“Vụ án cũ của chúng ta được lục lại” - thành viên “Kagas” của Conti viết trong một tin nhắn cho Stern vào ngày 6 tháng 10 năm 2021. “Điều tra viên cho biết lý do tại sao nó được tiếp tục vì bọn Mỹ chính thức yêu cầu thông tin về tin tặc Nga, không chỉ chúng ta, mà cả những tay hacker đã bị tóm trên khắp đất nước. Thực tế, họ để ý đến Trickbot và một số virus khác. Thứ Ba tới, điều tra viên sẽ gọi để nói chuyện, nhưng hiện tại, có vẻ như chúng ta đang được liên hệ với tư cách là nhân chứng. Bằng cách đó, nếu vụ án bị đình chỉ, chúng không thể thẩm vấn chúng ta theo bất kỳ cách nào và thực tế, vì lý do này, chúng đã tiếp tục tiến hành điều tra. Tụi này đã liên hệ với luật sư rồi".

Điều khó tin là, một thành viên khác của Conti tham gia vào cuộc thảo luận và cho biết nhóm đã được đảm bảo từ phía Nga rằng cuộc điều tra sẽ không đi đến đâu và toàn bộ quá trình thẩm vấn từ các nhà điều tra địa phương sẽ kết thúc vào giữa tháng 11 năm 2021.

Có vẻ như các điều tra viên của Nga chú trọng hơn đến việc truy lùng đối thủ cạnh tranh hàng đầu của Conti là REvil - một nhóm ransomware của Nga hiếu chiến không kém, chủ yếu nhắm mục tiêu vào các tổ chức lớn có thể trả các yêu cầu tiền chuộc lớn.

Ngày 14 tháng 1 năm 2022, chính phủ Nga tuyên bố bắt giữ 14 người bị buộc tội làm việc cho REvil. Cơ quan An ninh Liên bang Nga (FSB) cho biết các hành động này được thực hiện theo yêu cầu từ các quan chức Mỹ, nhưng nhiều chuyên gia tin rằng nước đi này phần nào là toan tính nhằm xoa dịu (hoặc đánh lạc hướng) những lo ngại của công chúng về hành động của Tổng thống Nga Putin nhiều tuần trước xung đột ở Ukraine.

Các tin nhắn của Conti bị rò rỉ cho thấy TrickBot đã dừng hoạt động vào đầu tháng 3/2022. Như Catalin Cimpanu tại báo The Record đã chỉ ra, những tin nhắn cũng chứa đựng nhiều cuộc đàm phán về tiền chuộc và các khoản thanh toán từ các công ty đã không công bố bị tấn công mạng hoặc dính ransomware (họ đã trả tiền cho Conti để đảm bảo bí mật của mình). Ngoài ra, có hàng trăm địa chỉ bitcoin trong các cuộc trò chuyện này chắc chắn sẽ là bằng chứng hữu ích đối với các tổ chức thực thi pháp luật đang tìm cách lần theo các khoản lợi nhuận của nhóm.

(Còn tiếp)

Nguồn: krebsonsecurity

Nguồn: krebsonsecurity