DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Malware FreakOut khai thác các lỗ hổng nghiêm trọng để lây nhiễm máy chủ Linux

Một chiến dịch phát tán mã độc hiện đang tích cực nhắm đến các thiết bị Linux chạy phần mềm tồn tại các lỗ hổng nghiêm trọng, cụ thể là các bản phân phối của Linux sử dụng thiết bị lưu trữ gắn mạng (NAS) hoặc các ứng dụng phát triển web và cổng thông tin.

Mục đích là để lây nhiễm vào các máy có phiên bản chứa lỗ hổng của hệ điều hành TerraMaster, Zend Framework (Laminas Project) hoặc Liferay Portal bằng phần mềm độc hại FreakOut, từ đó triển khai nhiều hình thức tấn công mạng khác nhau.

3 giải pháp phần mềm bị tin tặc nhắm tới trong chiến dịch FreakOut có lượng người dùng lớn, tồn tại các lỗ hổng rất nghiêm trọng đã được vá gần đây, và dễ dàng tìm thấy mã khai thác (PoC) của các lỗ hổng này.

Zend Framework là một nền tảng tích hợp các gói PHP chuyên nghiệp với hơn 570 triệu lượt cài đặt. Tuy nhiên, phiên bản 3.0.0 có một lỗ hổng nghiêm trọng (CVE-2021-3007) có thể bị khai thác để thực thi mã từ xa.

Liferay Portal là một nền tảng dành cho các nhà phát triển Java để xây dựng các dịch vụ, giao diện người dùng, các ứng dụng tùy chỉnh hoặc triển khai các dịch vụ có sẵn. Các phiên bản mã nguồn mở Community Edition trước phiên bản 7.2.1 chứa lỗ hổng nghiêm trọng (CVE-2020-7961) cho phép thực thi mã tùy ý từ xa.

TerraMaster là hệ điều hành cung cấp giải pháp lưu trữ cho các thiết bị NAS cùng tên. Các phiên bản 4.2.06 trở xuống tồn tại lỗi thực thi lệnh từ xa nghiêm trọng (CVE-2020-28188) cho phép kiểm soát hoàn toàn thiết bị.

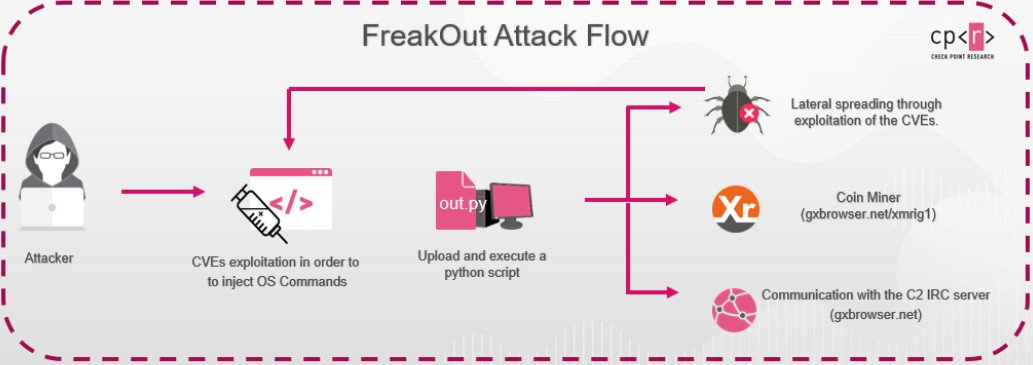

Các nhà nghiên cứu bảo mật tại Check Point đã phát hiện các cuộc tấn công FreakOut và cho biết các thiết bị Linux bị lây nhiễm sẽ trở thành một máy tính ma (zoombie, một máy tính bị kiểm soát trong một mạng botnet nói chung) thuộc mạng botnet có thể triển khai các cuộc tấn công mạng khác. Theo Check Point, máy chủ C&C có thể khai thác các máy bị nhiễm để đào tiền điện tử, lây lan mạng công ty hoặc từ đó tấn công các công ty khác.

Phần mềm độc hại FreakOut mới xuất hiện và có thể thực hiện các tác vụ quét cổng, thu thập thông tin, dò tìm mạng hoặc khởi chạy các cuộc tấn công từ chối dịch vụ (DDoS). Quá trình lây nhiễm bắt đầu bằng việc khai thác một trong 3 lỗ hổng nghiêm trọng và sau đó tải lên tập lệnh Python (out.py) trên máy mục tiêu.

Kẻ tấn công cố gắng chạy tập lệnh bằng Python 2, phiên bản đã hết hạn hỗ trợ trong năm 2020. Check Point cho biết với việc sử dụng mã độc được biết bằng Python 2, kẻ tấn công tin rằng máy bị xâm nhập đã lỗi thời và vẫn được cài đặt Python 2.

Check Point phát hiện cuộc tấn công vào ngày 8/1/2021, khi họ tìm thấy tập lệnh độc hại được tải xuống từ hxxp://gxbrowser [.]net. Kể từ đó, các nhà nghiên cứu đã quan sát được hàng trăm lần tải mã.

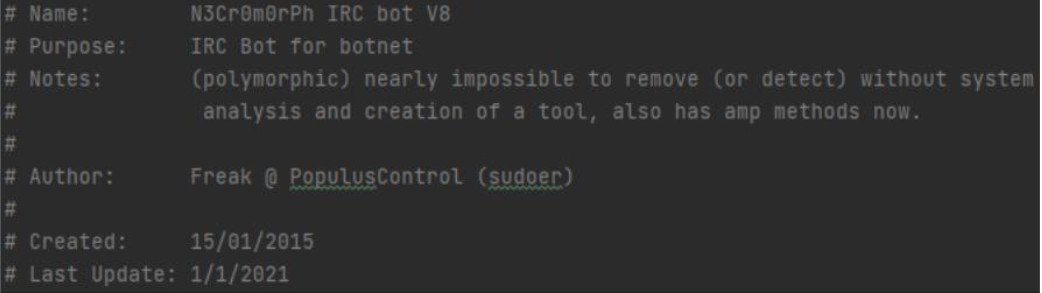

Nghiên cứu sâu hơn, các nhà nghiên cứu đã tìm thấy các phiên bản trước đó của tập lệnh FreakOut Python. Một biến thể bao gồm các bình luận và thậm chí cả tên của nhà phát triển, Freak, đã được cập nhật vào ngày đầu tiên của năm.

Theo các nhà nghiên cứu, việc so sánh hai tập lệnh Python và các bình luận đã giúp họ tìm hiểu được đặc tính và tác giả tạo ra mã độc, phương pháp giao tiếp dựa trên IRC. Trong một báo cáo kỹ thuật mới được công bố, Check Point đã cung cấp một danh sách chi tiết các đặc tính của phần mềm độc hại FreakOut cùng với thông tin về tác giả và các hệ thống bị nhiễm.

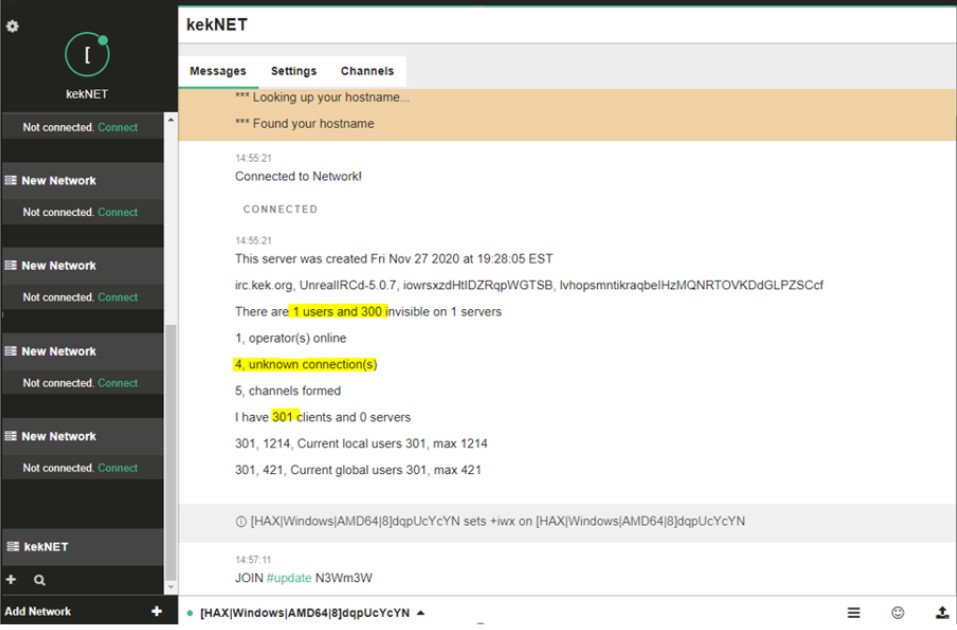

Khi phân tích phần mềm độc hại, các nhà nghiên cứu đã phát hiện được thông tin đăng nhập trên kênh IRC dùng để gửi lệnh đến các máy chủ bị nhiễm. Các máy chủ IRC được tạo vào cuối tháng 11 năm 2020 với 300 người dùng trên năm kênh.

Kênh hoạt động nhiều nhất, #update, cho thấy 186 thiết bị bị lây nhiễm đã phản hồi máy chủ ra lệnh.

Việc tìm kiếm tác giả đứng sau phần mềm độc hại bắt đầu từ tên Freak được tìm thấy trong tập lệnh Python và tên bot IRC “N3Cr0m0rPh.” Những manh mối này đã dẫn đến một người dùng có tên “Fl0urite”, từng quảng cáo một bot IRC trên một diễn đàn hacker vào năm 2015.

Các nhà nghiên cứu của Check Point cho biết, mặc dù có sự khác biệt giữa phiên bản hiện tại và phiên bản cũ hơn từ năm 2015, nhưng vẫn có nhiều điểm chung trong chức năng trong tệp lệnh Python.

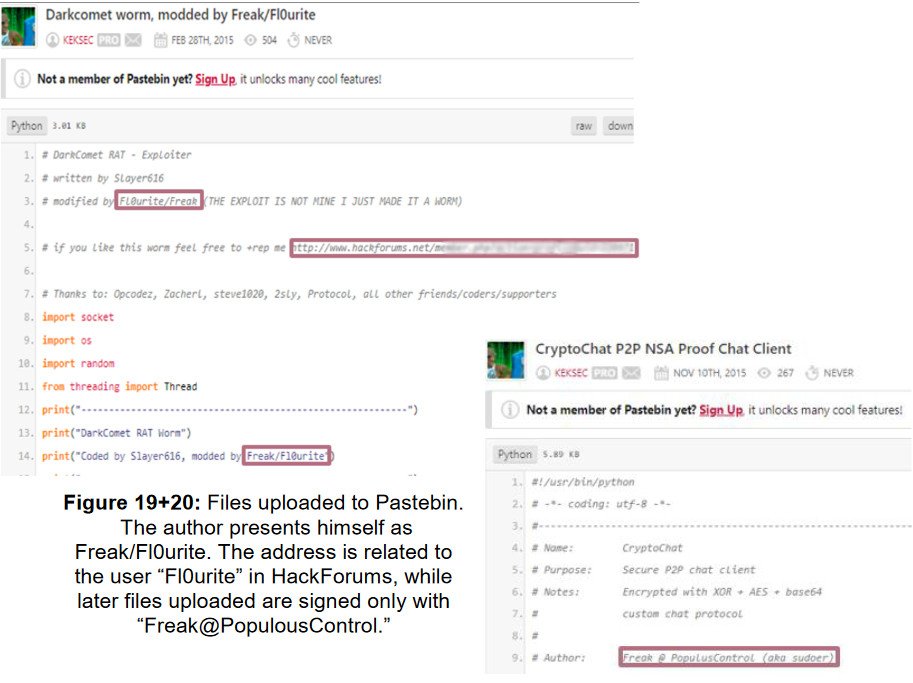

Tìm kiếm thêm manh mối về danh tính của tác giả malware này, các nhà nghiên cứu đã phát hiện ra mã Darkcomet đã được sửa đổi trên Pastebin từ ngày 12/1/2021, ghi chú Fl0urite/Freak là tác giả.

Mạng botnet FreakOut mới ở giai đoạn đầu và nhiệm vụ hiện tại của nó là triển khai công cụ khai thác tiền điện tử XMRig trên các máy chủ bị nhiễm. Tuy nhiên, hãng Check Point cảnh báo mạng botnet này đã phát triển nhanh chóng chỉ trong một thời gian ngắn và nhấn mạnh phần mềm độc hại có thể gây ra các cuộc tấn công nghiêm trọng hơn

Mục đích là để lây nhiễm vào các máy có phiên bản chứa lỗ hổng của hệ điều hành TerraMaster, Zend Framework (Laminas Project) hoặc Liferay Portal bằng phần mềm độc hại FreakOut, từ đó triển khai nhiều hình thức tấn công mạng khác nhau.

3 giải pháp phần mềm bị tin tặc nhắm tới trong chiến dịch FreakOut có lượng người dùng lớn, tồn tại các lỗ hổng rất nghiêm trọng đã được vá gần đây, và dễ dàng tìm thấy mã khai thác (PoC) của các lỗ hổng này.

Zend Framework là một nền tảng tích hợp các gói PHP chuyên nghiệp với hơn 570 triệu lượt cài đặt. Tuy nhiên, phiên bản 3.0.0 có một lỗ hổng nghiêm trọng (CVE-2021-3007) có thể bị khai thác để thực thi mã từ xa.

Liferay Portal là một nền tảng dành cho các nhà phát triển Java để xây dựng các dịch vụ, giao diện người dùng, các ứng dụng tùy chỉnh hoặc triển khai các dịch vụ có sẵn. Các phiên bản mã nguồn mở Community Edition trước phiên bản 7.2.1 chứa lỗ hổng nghiêm trọng (CVE-2020-7961) cho phép thực thi mã tùy ý từ xa.

TerraMaster là hệ điều hành cung cấp giải pháp lưu trữ cho các thiết bị NAS cùng tên. Các phiên bản 4.2.06 trở xuống tồn tại lỗi thực thi lệnh từ xa nghiêm trọng (CVE-2020-28188) cho phép kiểm soát hoàn toàn thiết bị.

Các nhà nghiên cứu bảo mật tại Check Point đã phát hiện các cuộc tấn công FreakOut và cho biết các thiết bị Linux bị lây nhiễm sẽ trở thành một máy tính ma (zoombie, một máy tính bị kiểm soát trong một mạng botnet nói chung) thuộc mạng botnet có thể triển khai các cuộc tấn công mạng khác. Theo Check Point, máy chủ C&C có thể khai thác các máy bị nhiễm để đào tiền điện tử, lây lan mạng công ty hoặc từ đó tấn công các công ty khác.

Phần mềm độc hại FreakOut mới xuất hiện và có thể thực hiện các tác vụ quét cổng, thu thập thông tin, dò tìm mạng hoặc khởi chạy các cuộc tấn công từ chối dịch vụ (DDoS). Quá trình lây nhiễm bắt đầu bằng việc khai thác một trong 3 lỗ hổng nghiêm trọng và sau đó tải lên tập lệnh Python (out.py) trên máy mục tiêu.

Kẻ tấn công cố gắng chạy tập lệnh bằng Python 2, phiên bản đã hết hạn hỗ trợ trong năm 2020. Check Point cho biết với việc sử dụng mã độc được biết bằng Python 2, kẻ tấn công tin rằng máy bị xâm nhập đã lỗi thời và vẫn được cài đặt Python 2.

Check Point phát hiện cuộc tấn công vào ngày 8/1/2021, khi họ tìm thấy tập lệnh độc hại được tải xuống từ hxxp://gxbrowser [.]net. Kể từ đó, các nhà nghiên cứu đã quan sát được hàng trăm lần tải mã.

Nghiên cứu sâu hơn, các nhà nghiên cứu đã tìm thấy các phiên bản trước đó của tập lệnh FreakOut Python. Một biến thể bao gồm các bình luận và thậm chí cả tên của nhà phát triển, Freak, đã được cập nhật vào ngày đầu tiên của năm.

Theo các nhà nghiên cứu, việc so sánh hai tập lệnh Python và các bình luận đã giúp họ tìm hiểu được đặc tính và tác giả tạo ra mã độc, phương pháp giao tiếp dựa trên IRC. Trong một báo cáo kỹ thuật mới được công bố, Check Point đã cung cấp một danh sách chi tiết các đặc tính của phần mềm độc hại FreakOut cùng với thông tin về tác giả và các hệ thống bị nhiễm.

Khi phân tích phần mềm độc hại, các nhà nghiên cứu đã phát hiện được thông tin đăng nhập trên kênh IRC dùng để gửi lệnh đến các máy chủ bị nhiễm. Các máy chủ IRC được tạo vào cuối tháng 11 năm 2020 với 300 người dùng trên năm kênh.

Kênh hoạt động nhiều nhất, #update, cho thấy 186 thiết bị bị lây nhiễm đã phản hồi máy chủ ra lệnh.

Việc tìm kiếm tác giả đứng sau phần mềm độc hại bắt đầu từ tên Freak được tìm thấy trong tập lệnh Python và tên bot IRC “N3Cr0m0rPh.” Những manh mối này đã dẫn đến một người dùng có tên “Fl0urite”, từng quảng cáo một bot IRC trên một diễn đàn hacker vào năm 2015.

Các nhà nghiên cứu của Check Point cho biết, mặc dù có sự khác biệt giữa phiên bản hiện tại và phiên bản cũ hơn từ năm 2015, nhưng vẫn có nhiều điểm chung trong chức năng trong tệp lệnh Python.

Tìm kiếm thêm manh mối về danh tính của tác giả malware này, các nhà nghiên cứu đã phát hiện ra mã Darkcomet đã được sửa đổi trên Pastebin từ ngày 12/1/2021, ghi chú Fl0urite/Freak là tác giả.

Mạng botnet FreakOut mới ở giai đoạn đầu và nhiệm vụ hiện tại của nó là triển khai công cụ khai thác tiền điện tử XMRig trên các máy chủ bị nhiễm. Tuy nhiên, hãng Check Point cảnh báo mạng botnet này đã phát triển nhanh chóng chỉ trong một thời gian ngắn và nhấn mạnh phần mềm độc hại có thể gây ra các cuộc tấn công nghiêm trọng hơn

Theo: bleepingcomputer