t04ndv

Moderator

-

02/02/2021

-

18

-

85 bài viết

Malware Trickbot trở lại với mô-đun VNC mới để theo dõi nạn nhân

"Nhiều tính năng mới của mã độc được sử dụng để theo dõi và thu thập thông tin nạn nhân. Mã độc cũng sử dụng giao thức liên lạc tùy chỉnh để ẩn đi các lệnh truyền dữ liệu giữa máy chủ C&C và nạn nhân. Điều này khiến các cuộc tấn công trở nên khó bị phát hiện" và "Trickbot không có dấu hiệu dừng lại", các nhà nghiên cứu an ninh mạng cho biết.

Trickbot có cách thức hoạt động không khác với các botnet thông thường. Nhóm tội phạm mạng khét tiếng đứng sau mã độc này, Wizard Spider, có một bản ghi theo dõi việc khai thác các thiết bị bị nhiễm để lấy cắp thông tin nhạy cảm, bảng phân tích dữ liệu theo chiều ngang trên mạng và thậm chí trở thành một bộ nạp cho các phần mềm độc hại khác, chẳng hạn như ransomware, trong khi không ngừng cải thiện các chuỗi lây nhiễm bằng cách thêm các mô-đun với nhiều chức năng mới để tăng hiệu quả.

Trickbot có cách thức hoạt động không khác với các botnet thông thường. Nhóm tội phạm mạng khét tiếng đứng sau mã độc này, Wizard Spider, có một bản ghi theo dõi việc khai thác các thiết bị bị nhiễm để lấy cắp thông tin nhạy cảm, bảng phân tích dữ liệu theo chiều ngang trên mạng và thậm chí trở thành một bộ nạp cho các phần mềm độc hại khác, chẳng hạn như ransomware, trong khi không ngừng cải thiện các chuỗi lây nhiễm bằng cách thêm các mô-đun với nhiều chức năng mới để tăng hiệu quả.

"TrickBot, sử dụng một cơ sở hạ tầng phức tạp, xâm nhập các máy chủ của bên thứ ba và sử dụng chúng để lưu trữ phần mềm độc hại. Mã độc cũng lây nhiễm sang các thiết bị tiêu dùng như bộ định tuyến DSL. Tin tặc đứng sau mã độc liên tục thay đổi địa chỉ IP và các máy chủ bị nhiễm để gây khó khăn cho việc phát hiện", Black Lotus Labs của Lumen tiết lộ vào tháng 10 năm ngoái.

"TrickBot, sử dụng một cơ sở hạ tầng phức tạp, xâm nhập các máy chủ của bên thứ ba và sử dụng chúng để lưu trữ phần mềm độc hại. Mã độc cũng lây nhiễm sang các thiết bị tiêu dùng như bộ định tuyến DSL. Tin tặc đứng sau mã độc liên tục thay đổi địa chỉ IP và các máy chủ bị nhiễm để gây khó khăn cho việc phát hiện", Black Lotus Labs của Lumen tiết lộ vào tháng 10 năm ngoái.

Botnet vẫn "sống sót" trước những nỗ lực gỡ xuống của Microsoft và Bộ Chỉ huy Chiến tranh mạng Hoa Kỳ bởi kẻ đứng sau mã độc đã thêm các thành phần can thiệp firmware có thể cho phép tin tặc cài đặt một cửa sau vào Giao diện phần mềm mở rộng hợp nhất (UEFI), để tránh bị phát hiện, cập nhật phần mềm, hoặc thậm chí xóa toàn bộ và cài đặt lại hệ điều hành của máy tính.

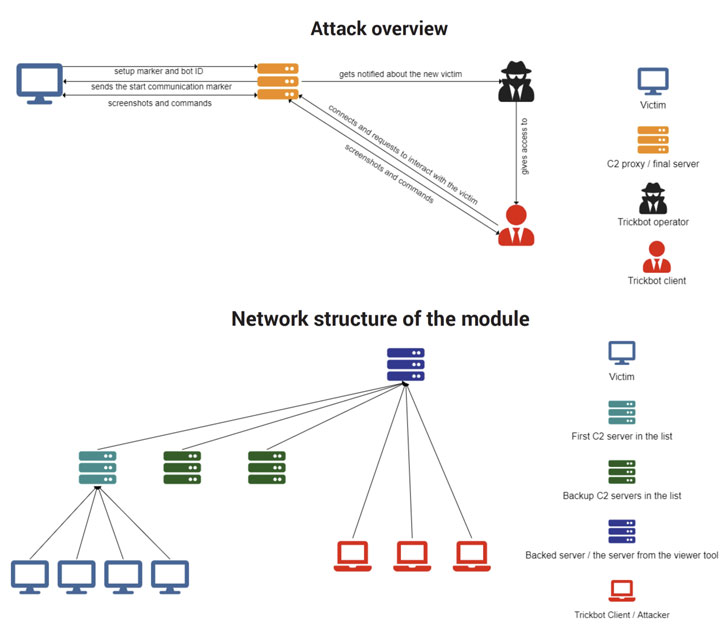

Theo Bitdefender, tin tặc đang tích cực phát triển phiên bản cập nhật của mô-đun c"vncDll" được sử dụng nhắm vào các mục tiêu cao cấp để theo dõi và thu thập thông tin tình báo. Phiên bản mới được gọi với tên "tvncDll".

Mô-đun mới được thiết kế để giao tiếp được với một trong chín máy chủ điều khiển và kiểm soát (C2) được xác định trong tệp cấu hình, được dùng để truy xuất một tập hợp các lệnh tấn công, tải xuống nhiều mã độc hơn và trích xuất cùng lúc từ máy về máy chủ. Ngoài ra, các nhà nghiên cứu đã xác định được một "công cụ xem" mà những kẻ tấn công sử dụng để tương tác với các nạn nhân thông qua các máy chủ C2.

Mặc dù nỗ lực ngăn chặn hoạt động của băng đảng này có thể không hoàn toàn thành công, nhưng Microsoft đã làm việc với các nhà cung cấp dịch vụ Internet (ISP) để thay thế từng bộ định tuyến bị xâm nhập với phần mềm độc hại Trickbot ở Brazil và Mỹ Latinh và nâng cao cơ sở hạ tầng Trickbot ở Afghanistan.

Botnet vẫn "sống sót" trước những nỗ lực gỡ xuống của Microsoft và Bộ Chỉ huy Chiến tranh mạng Hoa Kỳ bởi kẻ đứng sau mã độc đã thêm các thành phần can thiệp firmware có thể cho phép tin tặc cài đặt một cửa sau vào Giao diện phần mềm mở rộng hợp nhất (UEFI), để tránh bị phát hiện, cập nhật phần mềm, hoặc thậm chí xóa toàn bộ và cài đặt lại hệ điều hành của máy tính.

Theo Bitdefender, tin tặc đang tích cực phát triển phiên bản cập nhật của mô-đun c"vncDll" được sử dụng nhắm vào các mục tiêu cao cấp để theo dõi và thu thập thông tin tình báo. Phiên bản mới được gọi với tên "tvncDll".

Mô-đun mới được thiết kế để giao tiếp được với một trong chín máy chủ điều khiển và kiểm soát (C2) được xác định trong tệp cấu hình, được dùng để truy xuất một tập hợp các lệnh tấn công, tải xuống nhiều mã độc hơn và trích xuất cùng lúc từ máy về máy chủ. Ngoài ra, các nhà nghiên cứu đã xác định được một "công cụ xem" mà những kẻ tấn công sử dụng để tương tác với các nạn nhân thông qua các máy chủ C2.

Mặc dù nỗ lực ngăn chặn hoạt động của băng đảng này có thể không hoàn toàn thành công, nhưng Microsoft đã làm việc với các nhà cung cấp dịch vụ Internet (ISP) để thay thế từng bộ định tuyến bị xâm nhập với phần mềm độc hại Trickbot ở Brazil và Mỹ Latinh và nâng cao cơ sở hạ tầng Trickbot ở Afghanistan.

Theo The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: