WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Malware Linux mới tấn công brute-force máy chủ SSH để xâm nhập mạng

Mạng botnet 'RapperBot' xuất hiện từ giữa tháng 6/2022, tấn công brute-force các máy chủ Linux SSH để xâm nhập thiết bị.

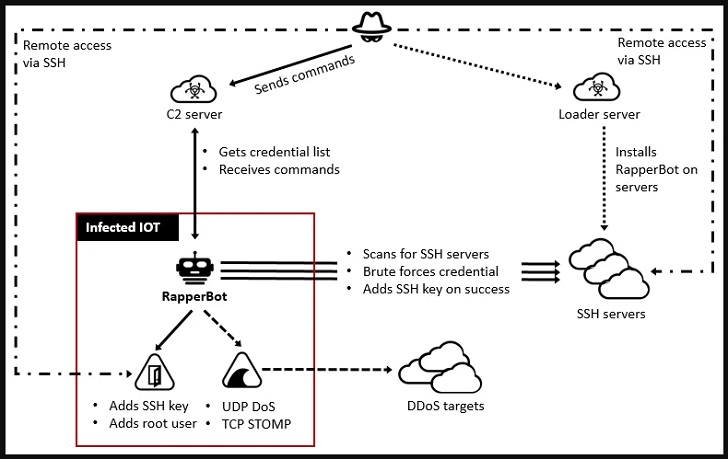

Theo các nhà nghiên cứu, RapperBot dựa trên trojan Mirai nhưng không cố gắng lây càng nhiều thiết bị càng tốt, mà được kiểm soát chặt chẽ, có khả năng DDoS hạn chế và dường như hướng tới quyền truy cập máy chủ ban đầu, có khả năng được sử dụng làm bước đệm cho việc xâm nhập vào các máy ngang hàng trong hệ thống.

Kể từ khi được phát hiện, mạng botnet này đã sử dụng hơn 3.500 IP trên toàn thế giới để quét và brute-force các máy chủ Linux SSH.

Dựa trên Mirai, nhưng có khác biệt

RapperBot được chứng minh là một nhánh của Mirai, nhưng có giao thức lệnh và điều khiển (C&C) riêng, các tính năng độc lập và hoạt động sau thỏa hiệp không điển hình (đối với mạng botnet).

Theo Fortinet, không giống phần lớn các biến thể Mirai, vốn brute-force các máy chủ Telnet sử dụng mật khẩu mặc định hoặc yếu, RapperBot chỉ quét và brute-force các máy chủ SSH được cấu hình để chấp nhận xác thực mật khẩu.

Phần lớn mã độc có chứa triển khai máy khách SSH 2.0 có thể kết nối và brute-force bất kỳ máy chủ SSH hỗ trợ trao đổi khóa Diffie-Hellmann với các khóa 768-bit hoặc 2048-bit và mã hóa dữ liệu bằng AES128-CTR. Brute-force SSH dựa trên danh sách thông tin đăng nhập được tải xuống từ C&C thông qua các yêu cầu TCP.

Theo các nhà nghiên cứu, RapperBot sử dụng cơ chế tự lan truyền thông qua trình tải xuống nhị phân từ xa (đã bị xóa vào giữa tháng 7).

Các biến thể mới hơn có một lệnh shell thay thế các khóa SSH của nạn nhân bằng khóa của hacker, về cơ bản thiết lập khả năng tồn tại ngay cả khi thay đổi mật khẩu SSH.

Hơn nữa, RapperBot đã thêm một hệ thống để nối khóa SSH của hacker vào "~/.ssh/allow_keys" của máy chủ lưu trữ, giúp duy trì quyền truy cập trên máy chủ giữa các lần khởi động lại hoặc ngay cả khi mã độc bị tìm thấy và xóa bỏ.

Trong các mẫu phân tích gần nhất, botnet thêm root user "suhelper" trên các endpoint bị xâm phạm và tạo job Cron để thêm lại người dùng sau mỗi giờ trong trường hợp quản trị viên phát hiện và xóa tài khoản đó.

Quy trình tấn công của RapperBot

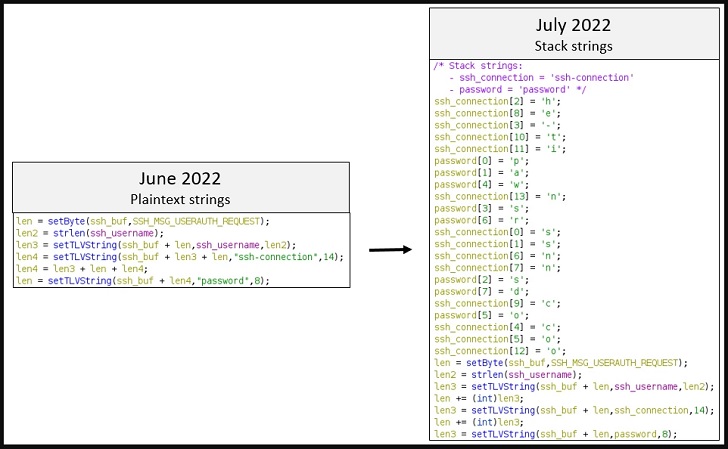

Ngoài ra, tác giả của mã độc đã thêm các lớp xáo trộn bổ sung vào các chuỗi trong các mẫu sau đó, như mã hóa XOR.

Mục tiêu của RapperBot

Hầu hết mạng botnet đều thực hiện các cuộc tấn công DDoS hoặc tham gia khai thác tiền điện tử bằng cách chiếm đoạt các tài nguyên tính toán của máy chủ, hoặc cả hai.

Tuy nhiên, mục tiêu của RapperBot không rõ ràng, vì tác giả đã hạn chế các chức năng DDoS của nó, thậm chí xóa và bổ sung lại chúng tại một số thời điểm.

Ngoài ra, việc loại bỏ khả năng tự lan truyền và bổ sung các cơ chế tồn tại lâu dài và tránh bị phát hiện cho thấy kẻ đứng sau mạng botnet này có thể quan tâm đến việc bán quyền truy cập ban đầu cho các tác nhân ransomware.

Theo các nhà nghiên cứu, RapperBot dựa trên trojan Mirai nhưng không cố gắng lây càng nhiều thiết bị càng tốt, mà được kiểm soát chặt chẽ, có khả năng DDoS hạn chế và dường như hướng tới quyền truy cập máy chủ ban đầu, có khả năng được sử dụng làm bước đệm cho việc xâm nhập vào các máy ngang hàng trong hệ thống.

Kể từ khi được phát hiện, mạng botnet này đã sử dụng hơn 3.500 IP trên toàn thế giới để quét và brute-force các máy chủ Linux SSH.

Dựa trên Mirai, nhưng có khác biệt

RapperBot được chứng minh là một nhánh của Mirai, nhưng có giao thức lệnh và điều khiển (C&C) riêng, các tính năng độc lập và hoạt động sau thỏa hiệp không điển hình (đối với mạng botnet).

Theo Fortinet, không giống phần lớn các biến thể Mirai, vốn brute-force các máy chủ Telnet sử dụng mật khẩu mặc định hoặc yếu, RapperBot chỉ quét và brute-force các máy chủ SSH được cấu hình để chấp nhận xác thực mật khẩu.

Phần lớn mã độc có chứa triển khai máy khách SSH 2.0 có thể kết nối và brute-force bất kỳ máy chủ SSH hỗ trợ trao đổi khóa Diffie-Hellmann với các khóa 768-bit hoặc 2048-bit và mã hóa dữ liệu bằng AES128-CTR. Brute-force SSH dựa trên danh sách thông tin đăng nhập được tải xuống từ C&C thông qua các yêu cầu TCP.

Theo các nhà nghiên cứu, RapperBot sử dụng cơ chế tự lan truyền thông qua trình tải xuống nhị phân từ xa (đã bị xóa vào giữa tháng 7).

Các biến thể mới hơn có một lệnh shell thay thế các khóa SSH của nạn nhân bằng khóa của hacker, về cơ bản thiết lập khả năng tồn tại ngay cả khi thay đổi mật khẩu SSH.

Hơn nữa, RapperBot đã thêm một hệ thống để nối khóa SSH của hacker vào "~/.ssh/allow_keys" của máy chủ lưu trữ, giúp duy trì quyền truy cập trên máy chủ giữa các lần khởi động lại hoặc ngay cả khi mã độc bị tìm thấy và xóa bỏ.

Trong các mẫu phân tích gần nhất, botnet thêm root user "suhelper" trên các endpoint bị xâm phạm và tạo job Cron để thêm lại người dùng sau mỗi giờ trong trường hợp quản trị viên phát hiện và xóa tài khoản đó.

Quy trình tấn công của RapperBot

Ngoài ra, tác giả của mã độc đã thêm các lớp xáo trộn bổ sung vào các chuỗi trong các mẫu sau đó, như mã hóa XOR.

Mục tiêu của RapperBot

Hầu hết mạng botnet đều thực hiện các cuộc tấn công DDoS hoặc tham gia khai thác tiền điện tử bằng cách chiếm đoạt các tài nguyên tính toán của máy chủ, hoặc cả hai.

Tuy nhiên, mục tiêu của RapperBot không rõ ràng, vì tác giả đã hạn chế các chức năng DDoS của nó, thậm chí xóa và bổ sung lại chúng tại một số thời điểm.

Ngoài ra, việc loại bỏ khả năng tự lan truyền và bổ sung các cơ chế tồn tại lâu dài và tránh bị phát hiện cho thấy kẻ đứng sau mạng botnet này có thể quan tâm đến việc bán quyền truy cập ban đầu cho các tác nhân ransomware.

Theo Bleeping Computer

Chỉnh sửa lần cuối: