WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Mã độc đã hoạt động 7 năm có liên quan đến gián điệp mạng của Nga

Trong bảy năm qua, một nhóm gián điệp mạng hoạt động bên ngoài nước Nga – và dường như theo chỉ thị của chính phủ Nga – đã tiến hành một loạt các chiến dịch mã độc nhắm vào các chính phủ, cố vấn chính trị, và các tổ chức khác.

Ngày 17/9, các nhà nghiên cứu của F-Secure cung cấp chi tiết về một tổ chức tự xưng là "Dukes", hoạt động ít nhất từ năm 2008 và đã trở thành nhà phát triển các cuộc tấn công "zero-day". Cùng với nghiên cứu của các hãng an ninh khác, F-Secure đã đưa ra một bức tranh chi tiết về những người đứng sau nhóm mã độc hoạt động lâu dài này.

Được cho là một "nhóm gián điệp mạng có nguồn lực, tâm huyết và tổ chức," nhóm Dukes đã kết hợp các cuộc tấn công rộng khắp trên mạng cùng với các xâm nhập tinh tế, lâu dài để có được lượng lớn dữ liệu từ các mục tiêu, từ các chính phủ nước ngoài đến các tổ chức tội phạm hoạt động tại Liên bang Nga. "Nhóm Dukes chủ yếu nhắm vào các chính phủ phương Tây và các tổ chức liên quan, chẳng hạn như các bộ và cơ quan chính phủ, cố vấn chính trị và các nhà thầu phụ của chính phủ," F-Secure cho biết. "Mục tiêu của họ bao gồm các chính phủ thành viên của Cộng đồng các quốc gia độc lập; Chính phủ châu Á, châu Phi, và Trung Đông; các tổ chức liên quan đến khủng bố Chechnya; và những người nói tiếng Nga tham gia vào việc buôn bán các chất bị kiểm soát và ma túy".

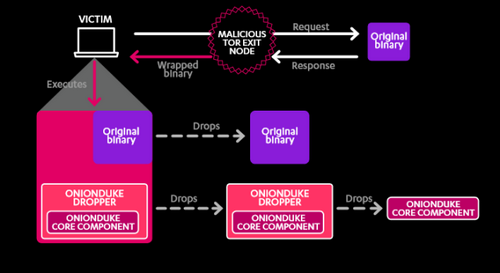

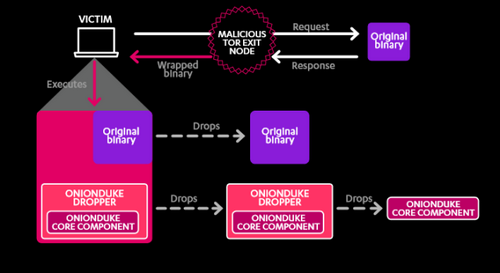

Phương thức tấn công của mã độc OnionDuke

Mục tiêu đầu tiên của PinchDuke, mã độc bị phát hiện sớm nhất của Dukes, có liên quan đến các phong trào ly khai Chechnya. Đến năm 2009 nhóm Dukes nhắm vào các chính phủ và tổ chức phương Tây nhằm tìm kiếm thông tin về các hoạt động ngoại giao của Hoa Kỳ và Tổ chức Hiệp ước Bắc Đại Tây Dương. Trong khi hầu hết các cuộc tấn công đều sử dụng email giả là phương tiện lây nhiễm mã độc vào hệ thống mục tiêu, một trong những cuộc tấn công đã lây lan mã độc thông qua một nút exit Tor độc hại ở Nga, nhắm vào người dùng của mạng ẩn danh bằng cách lây nhiễm mã độc vào phần tải về của họ.

Các mã độc của nhóm Dukes gồm có: PinchDuke, GeminiDuke, CosmicDuke, MiniDuke, CozyDuke, OnionDuke, SeaDuke và HammerDuke, CloudDuke.

Có rất nhiều yếu tố khiến các nhà nghiên cứu tin rằng nhóm Dukes có trụ sở tại Nga và ít nhất là có liên kết với chính phủ Nga. Đầu tiên, các mục tiêu đều có liên quan đến lợi ích của chính phủ Nga. Ngoài ra trong một số mã độc còn có thành phần bằng tiếng Nga, bao gồm một thông báo lỗi trong PinchDuke: "Ошибка названия модуля! Название секции данных должно быть 4 байта! "(tạm dịch "Lỗi trong tên của module! Phần tiêu đề dữ liệu phải có ít nhất 4 bytes!"). GeminiDuke cũng sử dụng nhãn thời gian đã được điều chỉnh để phù hợp với thời gian tiêu chuẩn của Moscow.

Ngoài ra thời gian của một số cuộc tấn công còn cho thấy là có ít nhất một nhà tài trợ từ nhà nước Nga. Trong năm 2013, trước khi bắt đầu cuộc khủng hoảng ở Ukraina, nhóm bắt đầu sử dụng một số tài liệu mồi trong các cuộc tấn công lừa đảo có liên quan đến Ukraine, bao gồm "một lá thư do Thứ trưởng Thứ nhất của Bộ Ngoại giao Ukraine ký, thư Đại sứ quán Hà Lan tại Ukraine gửi Bộ Ngoại giao Ukraina, và một tài liệu có tựa đề 'Tìm kiếm của Ukraina về chính sách đối ngoại khu vực”.

Các nhà nghiên cứu của F-Secure cho biết, "chúng tôi tin rằng các nhà tài trợ chính của nhóm là một chính phủ. Nhưng Dukes là một nhóm hay một bộ phận bên trong một cơ quan chính phủ? Một nhà thầu bên ngoài? Một băng nhóm tội phạm bán thông tin cho người trả giá cao nhất? Nhóm những người yêu nước am hiểu công nghệ? Chúng tôi không biết". Dù là ai, dựa vào thời gian hoạt động, thì dường như Dukes có hỗ trợ tài chính đáng kể. Và vì các chiến dịch của họ dường như đã được phối hợp tốt theo thời gian, không chồng chéo giữa các cuộc tấn công hoặc giao thoa giữa các mã độc, F-Secure kết luận, "Vì vậy chúng tôi tin rằng Dukes là một tổ chức độc lập, lớn, có phối hợp, có phân công rõ trách nhiệm và mục tiêu."

Nguồn: Ars Technica

Ngày 17/9, các nhà nghiên cứu của F-Secure cung cấp chi tiết về một tổ chức tự xưng là "Dukes", hoạt động ít nhất từ năm 2008 và đã trở thành nhà phát triển các cuộc tấn công "zero-day". Cùng với nghiên cứu của các hãng an ninh khác, F-Secure đã đưa ra một bức tranh chi tiết về những người đứng sau nhóm mã độc hoạt động lâu dài này.

Được cho là một "nhóm gián điệp mạng có nguồn lực, tâm huyết và tổ chức," nhóm Dukes đã kết hợp các cuộc tấn công rộng khắp trên mạng cùng với các xâm nhập tinh tế, lâu dài để có được lượng lớn dữ liệu từ các mục tiêu, từ các chính phủ nước ngoài đến các tổ chức tội phạm hoạt động tại Liên bang Nga. "Nhóm Dukes chủ yếu nhắm vào các chính phủ phương Tây và các tổ chức liên quan, chẳng hạn như các bộ và cơ quan chính phủ, cố vấn chính trị và các nhà thầu phụ của chính phủ," F-Secure cho biết. "Mục tiêu của họ bao gồm các chính phủ thành viên của Cộng đồng các quốc gia độc lập; Chính phủ châu Á, châu Phi, và Trung Đông; các tổ chức liên quan đến khủng bố Chechnya; và những người nói tiếng Nga tham gia vào việc buôn bán các chất bị kiểm soát và ma túy".

Phương thức tấn công của mã độc OnionDuke

Mục tiêu đầu tiên của PinchDuke, mã độc bị phát hiện sớm nhất của Dukes, có liên quan đến các phong trào ly khai Chechnya. Đến năm 2009 nhóm Dukes nhắm vào các chính phủ và tổ chức phương Tây nhằm tìm kiếm thông tin về các hoạt động ngoại giao của Hoa Kỳ và Tổ chức Hiệp ước Bắc Đại Tây Dương. Trong khi hầu hết các cuộc tấn công đều sử dụng email giả là phương tiện lây nhiễm mã độc vào hệ thống mục tiêu, một trong những cuộc tấn công đã lây lan mã độc thông qua một nút exit Tor độc hại ở Nga, nhắm vào người dùng của mạng ẩn danh bằng cách lây nhiễm mã độc vào phần tải về của họ.

Các mã độc của nhóm Dukes gồm có: PinchDuke, GeminiDuke, CosmicDuke, MiniDuke, CozyDuke, OnionDuke, SeaDuke và HammerDuke, CloudDuke.

Có rất nhiều yếu tố khiến các nhà nghiên cứu tin rằng nhóm Dukes có trụ sở tại Nga và ít nhất là có liên kết với chính phủ Nga. Đầu tiên, các mục tiêu đều có liên quan đến lợi ích của chính phủ Nga. Ngoài ra trong một số mã độc còn có thành phần bằng tiếng Nga, bao gồm một thông báo lỗi trong PinchDuke: "Ошибка названия модуля! Название секции данных должно быть 4 байта! "(tạm dịch "Lỗi trong tên của module! Phần tiêu đề dữ liệu phải có ít nhất 4 bytes!"). GeminiDuke cũng sử dụng nhãn thời gian đã được điều chỉnh để phù hợp với thời gian tiêu chuẩn của Moscow.

Ngoài ra thời gian của một số cuộc tấn công còn cho thấy là có ít nhất một nhà tài trợ từ nhà nước Nga. Trong năm 2013, trước khi bắt đầu cuộc khủng hoảng ở Ukraina, nhóm bắt đầu sử dụng một số tài liệu mồi trong các cuộc tấn công lừa đảo có liên quan đến Ukraine, bao gồm "một lá thư do Thứ trưởng Thứ nhất của Bộ Ngoại giao Ukraine ký, thư Đại sứ quán Hà Lan tại Ukraine gửi Bộ Ngoại giao Ukraina, và một tài liệu có tựa đề 'Tìm kiếm của Ukraina về chính sách đối ngoại khu vực”.

Các nhà nghiên cứu của F-Secure cho biết, "chúng tôi tin rằng các nhà tài trợ chính của nhóm là một chính phủ. Nhưng Dukes là một nhóm hay một bộ phận bên trong một cơ quan chính phủ? Một nhà thầu bên ngoài? Một băng nhóm tội phạm bán thông tin cho người trả giá cao nhất? Nhóm những người yêu nước am hiểu công nghệ? Chúng tôi không biết". Dù là ai, dựa vào thời gian hoạt động, thì dường như Dukes có hỗ trợ tài chính đáng kể. Và vì các chiến dịch của họ dường như đã được phối hợp tốt theo thời gian, không chồng chéo giữa các cuộc tấn công hoặc giao thoa giữa các mã độc, F-Secure kết luận, "Vì vậy chúng tôi tin rằng Dukes là một tổ chức độc lập, lớn, có phối hợp, có phân công rõ trách nhiệm và mục tiêu."

Nguồn: Ars Technica