-

30/08/2016

-

319

-

448 bài viết

Lỗ hổng trong phương thức thanh toán Contactless Payment của Apple Pay

Các nhà nghiên cứu tại trường đại học Đại học Birmingham và Đại học Surrey đã tìm ra cách thực hiện thanh toán gian lận bằng Apple Pay từ một chiếc iPhone bị khóa có thẻ Visa trong ví điện tử được bật chế độ "express".

Phương pháp này giống như một phiên bản kỹ thuật số của một chiêc máy thanh toán bỏ túi. Nó hoạt động qua không khí ngay cả khi iPhone ở trong cặp xách hoặc trong túi của bạn và không có giới hạn giao dịch.

Cùng nhìn lại các cuộc tấn công phát lại (relay attack) vào thanh toán không tiếp xúc (contactless payment), các nhà nghiên cứu nhận thấy rằng các thiết bị iPhone đã xác nhận giao dịch trong một số điều kiện nhất định.

Để thực hiện thanh toán, người dùng iPhone cần ủy quyền bằng cách mở khóa điện thoại bằng Face ID, Touch ID hoặc mật mã.

Tuy nhiên, trong một số trường hợp, chẳng hạn như thanh toán cho phương tiện giao thông công cộng, việc mở khóa thiết bị khiến quá trình thanh toán trở nên phức tạp đối với người dùng.

Apple Pay đã giải quyết vấn đề với Express Transit, một tính năng cho phép thực hiện một giao dịch mà không cần mở khóa thiết bị.

Express Transit hoạt động cho các dịch vụ cụ thể, chẳng hạn như cửa soát vé, với đầu đọc thẻ gửi một chuỗi data để thanh toán mà không cần phải xác thực ở màn hình khóa của Apple Pay.

Kết hợp với thẻ Visa, "tính năng này có thể được tận dụng để vượt qua màn hình khóa Apple Pay và thanh toán bất hợp pháp từ iPhone bị khóa, sử dụng thẻ Visa, cho bất kỳ đầu đọc EMV nào, với bất kỳ số tiền nào mà không cần sự cho phép của người dùng."

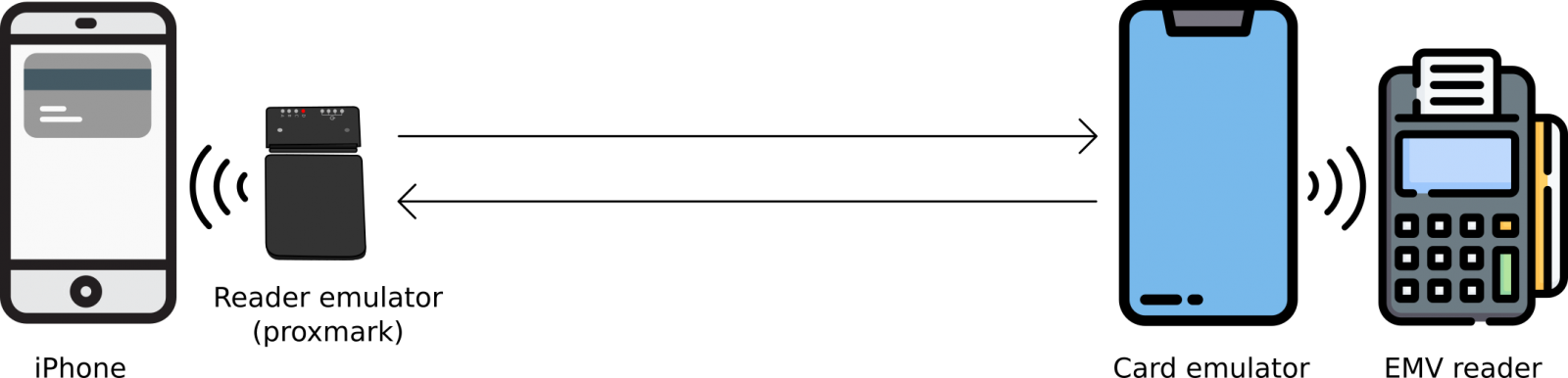

Các nhà nghiên cứu có thể mô phỏng giao dịch rào cản bằng cách sử dụng thiết bị Proxmark hoạt động như một đầu đọc thẻ giao tiếp với iPhone mục tiêu và điện thoại Android có chip NFC giao tiếp với thiết bị đầu cuối thanh toán.

Như đã thấy trong hình trên, phương pháp này là một cuộc tấn công phát lại và chuyển tiếp man-in-the-middle đang hoạt động trong đó Proxmark phát lại các "data ma thuật" vào iPhone để lừa nó tin rằng đó là một giao dịch qua cổng soát vé để xác thực người dùng. để cho phép thanh toán là không cần thiết. Tuy nhiên, cuộc tấn công phức tạp hơn thế này. Các nhà nghiên cứu giải thích rằng một số cờ nhất định cần được thiết lập bằng cách sửa đổi một số bit để cho phép xác thực dữ liệu ngoại tuyến cho các giao dịch trực tuyến.

Nâng hạn mức thanh toán

Cùng đi sâu hơn, nhà nghiên cứu phát hiện ra rằng họ có thể sửa đổi Bộ định mức giao dịch thẻ chịu trách nhiệm thiết lập giới hạn giao dịch không tiếp xúc. Việc sửa đổi này nhằm đánh lừa người đọc thẻ rằng bước xác thực trên thiết bị di động đã được thực hiện thành công. Trong quá trình thử nghiệm, các nhà nghiên cứu có thể thực hiện một giao dịch 1.000 GBP từ một chiếc iPhone bị khóa. Họ đã thử nghiệm cuộc tấn công thành công trên iPhone 7 và iPhone 12.

Lỗ hổng bảo mật chưa được khắc phục. Các thử nghiệm chỉ thành công với iPhone và thẻ Visa.

Với thẻ Mastercard, việc kiểm tra được thực hiện để đảm bảo rằng iPhone bị khóa chỉ chấp nhận các giao dịch từ đầu đọc thẻ có code của người thanh toán.

Samsung Pay, các nhà nghiên cứu nhận thấy rằng các giao dịch luôn có thể thực hiện được với các thiết bị Samsung bị khóa. Tuy nhiên, giá trị luôn bằng 0 và các nhà cung cấp dịch vụ vận tải tính phí vé dựa trên dữ liệu liên quan đến các giao dịch này.

Các phát hiện của nghiên cứu này đã được gửi tới Apple và Visa lần lượt vào tháng 10 năm 2020 và tháng 5 năm 2021, nhưng không khắc phục được sự cố. Thay vào đó, hai công ty đã chuyển gánh nặng sửa chữa cho nhau, vì vậy lỗ hổng bảo mật vẫn còn tồn tại và có thể được khai thác bằng phần cứng và phần mềm bán sẵn. Các chi tiết của nghiên cứu có trong một bài báo có tiêu đề "Bảo vệ chuyển tiếp EMV thực tế", sẽ được trình bày tại Hội nghị chuyên đề IEEE 2022 về Bảo mật và Quyền riêng tư. Các tác giả của nó là Andreea-Ina Radu và Tom Chothia từ Đại học Birmingham, và Christopher J.P. Newton, Ioana Boureanu, và Liqun Chen từ Đại học Surrey.

Cùng nhìn lại các cuộc tấn công phát lại (relay attack) vào thanh toán không tiếp xúc (contactless payment), các nhà nghiên cứu nhận thấy rằng các thiết bị iPhone đã xác nhận giao dịch trong một số điều kiện nhất định.

Để thực hiện thanh toán, người dùng iPhone cần ủy quyền bằng cách mở khóa điện thoại bằng Face ID, Touch ID hoặc mật mã.

Tuy nhiên, trong một số trường hợp, chẳng hạn như thanh toán cho phương tiện giao thông công cộng, việc mở khóa thiết bị khiến quá trình thanh toán trở nên phức tạp đối với người dùng.

Apple Pay đã giải quyết vấn đề với Express Transit, một tính năng cho phép thực hiện một giao dịch mà không cần mở khóa thiết bị.

Kết hợp với thẻ Visa, "tính năng này có thể được tận dụng để vượt qua màn hình khóa Apple Pay và thanh toán bất hợp pháp từ iPhone bị khóa, sử dụng thẻ Visa, cho bất kỳ đầu đọc EMV nào, với bất kỳ số tiền nào mà không cần sự cho phép của người dùng."

Các nhà nghiên cứu có thể mô phỏng giao dịch rào cản bằng cách sử dụng thiết bị Proxmark hoạt động như một đầu đọc thẻ giao tiếp với iPhone mục tiêu và điện thoại Android có chip NFC giao tiếp với thiết bị đầu cuối thanh toán.

Như đã thấy trong hình trên, phương pháp này là một cuộc tấn công phát lại và chuyển tiếp man-in-the-middle đang hoạt động trong đó Proxmark phát lại các "data ma thuật" vào iPhone để lừa nó tin rằng đó là một giao dịch qua cổng soát vé để xác thực người dùng. để cho phép thanh toán là không cần thiết. Tuy nhiên, cuộc tấn công phức tạp hơn thế này. Các nhà nghiên cứu giải thích rằng một số cờ nhất định cần được thiết lập bằng cách sửa đổi một số bit để cho phép xác thực dữ liệu ngoại tuyến cho các giao dịch trực tuyến.

Nâng hạn mức thanh toán

Cùng đi sâu hơn, nhà nghiên cứu phát hiện ra rằng họ có thể sửa đổi Bộ định mức giao dịch thẻ chịu trách nhiệm thiết lập giới hạn giao dịch không tiếp xúc. Việc sửa đổi này nhằm đánh lừa người đọc thẻ rằng bước xác thực trên thiết bị di động đã được thực hiện thành công. Trong quá trình thử nghiệm, các nhà nghiên cứu có thể thực hiện một giao dịch 1.000 GBP từ một chiếc iPhone bị khóa. Họ đã thử nghiệm cuộc tấn công thành công trên iPhone 7 và iPhone 12.

Lỗ hổng bảo mật chưa được khắc phục. Các thử nghiệm chỉ thành công với iPhone và thẻ Visa.

Với thẻ Mastercard, việc kiểm tra được thực hiện để đảm bảo rằng iPhone bị khóa chỉ chấp nhận các giao dịch từ đầu đọc thẻ có code của người thanh toán.

Samsung Pay, các nhà nghiên cứu nhận thấy rằng các giao dịch luôn có thể thực hiện được với các thiết bị Samsung bị khóa. Tuy nhiên, giá trị luôn bằng 0 và các nhà cung cấp dịch vụ vận tải tính phí vé dựa trên dữ liệu liên quan đến các giao dịch này.

Các phát hiện của nghiên cứu này đã được gửi tới Apple và Visa lần lượt vào tháng 10 năm 2020 và tháng 5 năm 2021, nhưng không khắc phục được sự cố. Thay vào đó, hai công ty đã chuyển gánh nặng sửa chữa cho nhau, vì vậy lỗ hổng bảo mật vẫn còn tồn tại và có thể được khai thác bằng phần cứng và phần mềm bán sẵn. Các chi tiết của nghiên cứu có trong một bài báo có tiêu đề "Bảo vệ chuyển tiếp EMV thực tế", sẽ được trình bày tại Hội nghị chuyên đề IEEE 2022 về Bảo mật và Quyền riêng tư. Các tác giả của nó là Andreea-Ina Radu và Tom Chothia từ Đại học Birmingham, và Christopher J.P. Newton, Ioana Boureanu, và Liqun Chen từ Đại học Surrey.

Theo BeepingComputer

Chỉnh sửa lần cuối bởi người điều hành: